Seit Februar 2014 befinden sich Teile der Ukraine in einem bewaffneten Konflikt. Es kämpfen prorussische Kräfte für die Abspaltung von Donezk und Luhansk von der Ukraine. In der modernen Kriegsführung ziehen neuerdings nicht nur Drohnen, sondern auch Hacker in die Schlacht. Dabei nehmen komplexe, zielgerichtete und effektive Cyberangriffe – sogenannte „Advanced Persistent Threats“ (APTs) – auf kritische IT-Infrastrukturen und vertrauliche Daten von Behörden, Groß- und Mittelstandsunternehmen aller Branchen zu.

Im letzten Jahr ist auch die Ukraine stärker ins Visier von Angreifern gerückt. Bei Operation Potao Express waren hochrangige Ziele wie die Regierung, Militäreinrichtungen und eine der größten Nachrichtenagenturen betroffen. Gegen Ende des Jahres war dann der Trojaner BlackEnergie schuld daran, dass hunderttausende ukrainische Haushalte keinen Strom mehr hatten.

Jetzt hat ESET eine weitere Cyber-Spionage-Kampagne aufgedeckt: Operation Groundbait.

Separatisten im Fokus von Cyber-Überwachungen

In einem Punkt unterscheidet sich Operation Groundbait von den anderen zwei Attacken. Im neuen Fall werden hauptsächlich separatistische Anti-Regierungsgruppen aus den selbsterklärten Volksrepubliken Donetsk und Luhansk angegriffen.

Es scheint zwar so, als ob sich die Cyber-Angriffe vorwiegend gegen die Separatisten richten, dennoch gibt es auch eine große Anzahl anderer Ziele. Darunter sind Abgeordnete der ukrainischen Regierung, ukrainische Politiker und Journalisten.

Was ist Groundbait?

Die Cyber-Spionage-Aktivitäten ordnen ESETs Forscher der Malware-Familie Win32/Prikormka zu. Diese Schadsoftware hatte sich etwa 2008 der Aufmerksamkeit der ESET Forscher entzogen – bis jetzt.

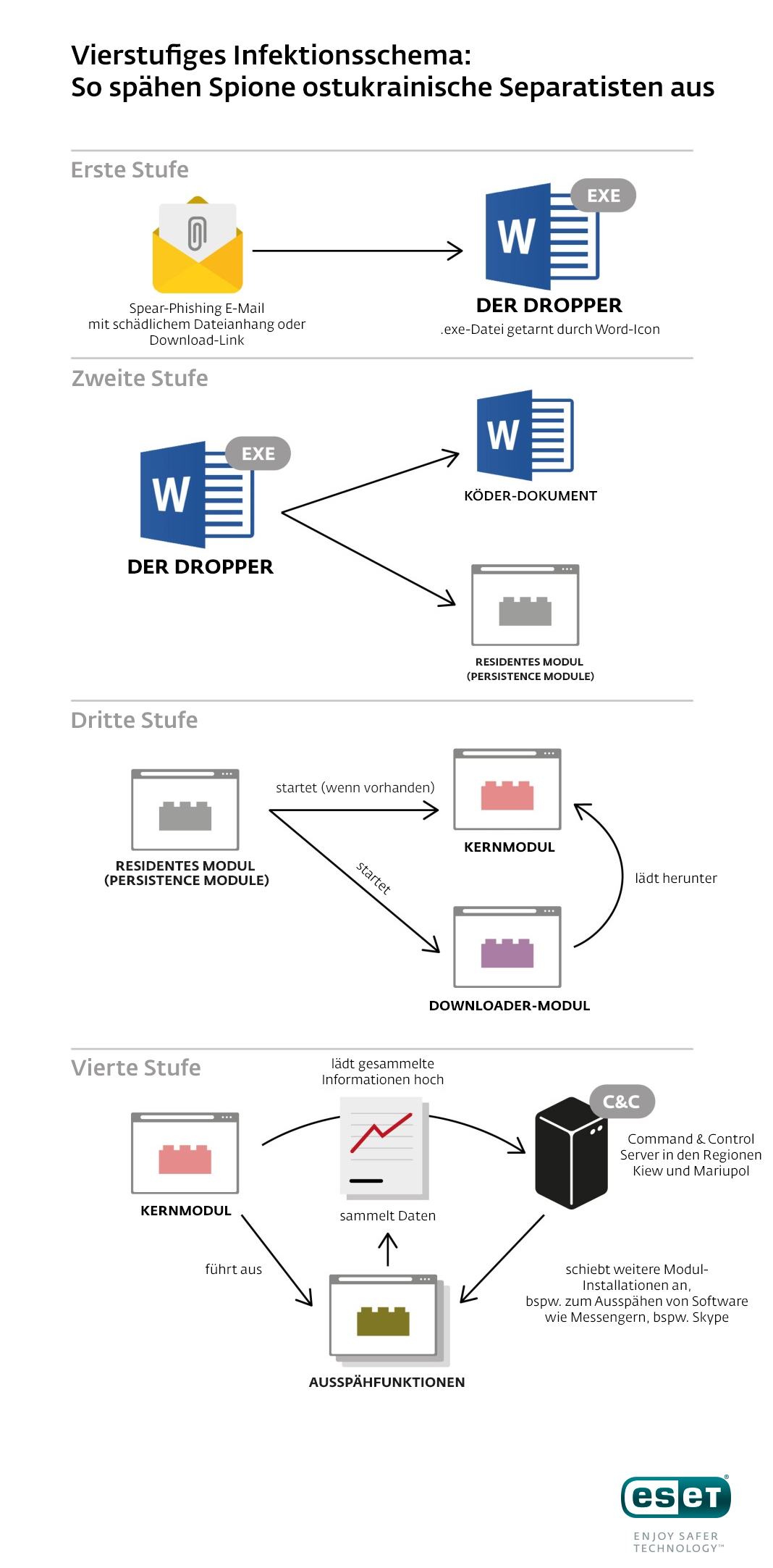

ESET Operation Groundbait Infektionsschema

Die Verbreitung der Malware findet über Spear-Phishing-E-Mails statt. Diese werden besonders für gezielte Angriffe verwendet. Bei unserer Untersuchung beobachteten wir eine große Zahl von Stichproben. Alle E-Mails besaßen eine einzigartige Kampagnen-ID. Der Anhang hatte einen Interesse weckenden Dateinamen und bestand aus Lockvogel-Dokumenten mit angeblichen Themen rund um die geopolitische Situation der Ukraine und dem Krieg im Donbass.

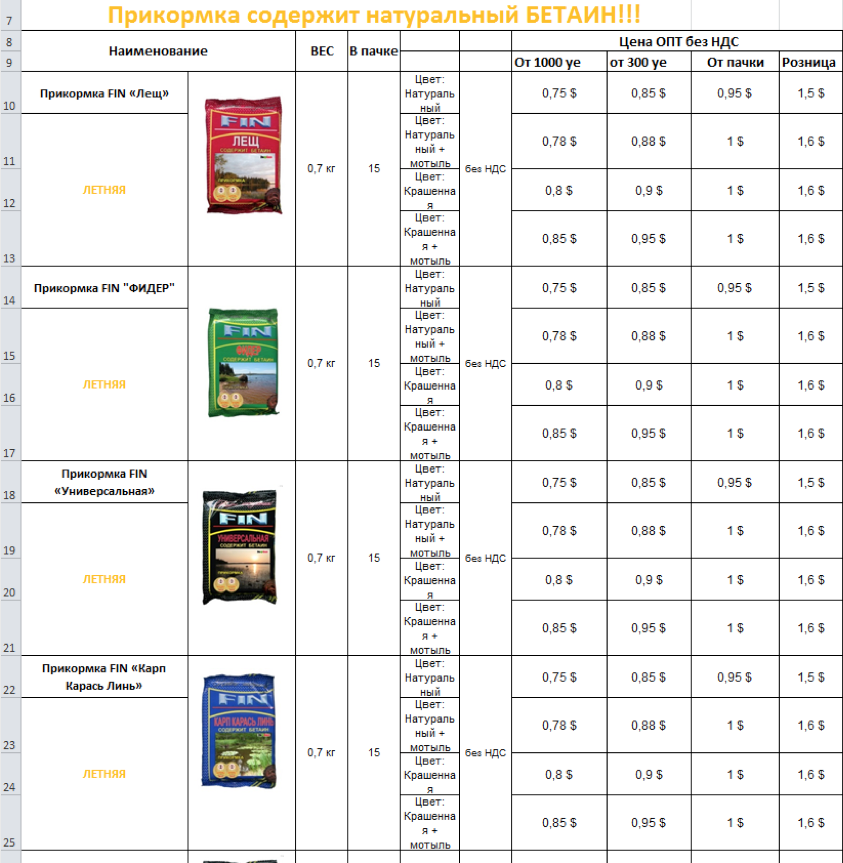

Den Namen Groundbait (Fischköder) – die Übersetzung aus dem russischen Wort Prikormka (Прикормка) – haben wir aufgrund einer unkonventionellen E-Mail-Kampagne gewählt. In dieser Kampagne ging es nicht, wie in den anderen, um den bewaffneten Konflikt in der Ukraine. Der Anhang enthielt die Malware prikormka.exe und beinhaltete eine Preisliste für Fischköder. Diese Art von Dokument konnten wir uns nicht erklären. Sie fiel total aus dem üblichen Schema.

In technischer Hinsicht ist diese Malware modular aufgebaut. Sie erlaubt den Angreifern, Funktionalitäten zu erweitern und so verschiedene Arten von sensiblen Daten und Dateien von den überwachten Zielen zu stehlen.

Weitere technische Details der Malware sowie zusätzliche Informationen über die laufende Cyber-Spionage kann unserem ausführlichen White Paper entnommen werden.

Wer steckt dahinter?

Wie in der Welt der Cyber-Kriminalität und APTs üblich, lässt sich die Quelle der Attacke nur schwer zurückverfolgen. Unsere Forscher gehen davon aus, dass die meisten der Angriffe ihren Ursprung in der Ukraine haben.

Höchstwahrscheinlich gelten die Angriffe den Separatisten aus den selbsternannten Volksrepubliken Donetsk und Luhansk.

Davon abgesehen sind alle anderen Ziele als rein spekulativ zu betrachten. Allerdings sind auch ukrainische Regierungsabgeordnete, Politiker und Journalisten ins Visier der Angreifer geraten. Möglicherweise handelt es sich dabei aber lediglich um eine Verschleierungsstrategie.

Unser umfangreiches White Paper enthält viele weitere Informationen über die Groundbait Kampagne und technischen Details der Prikormka Malware. Indikatoren der Kompromittierung (IOC) können im White Paper oder auf github gefunden werden, um eine Infektion zu identifizieren.

Für Anfragen oder Einreichung von Stichproben bezüglich des Themas kontaktieren Sie uns unter: threatintel@eset.com