Auf der diesjährigen Copenhagen Cybercrime Conferenece (CCCC) im Juni haben wir unsere Analyse der Malware-Familie Win32/Potao vorgestellt. Heute veröffentlichen wir ein White Paper über diesen Schädling, in dem wir zusätzliche Erkenntnisse über die Spionage-Kampagnen vorstellen und die Verbindung zu einer Backdoor aufzeigen, die als modifizierte Version der Verschlüsselungssoftware TrueCrypt aufgetaucht ist.

Wie auch BlackEnergy – die Schadsoftware, die von der sogenannten Sandworm APT-Gruppe, alias Quedagh, genutzt wurde – ist Potao ein Beispiel für eine zielgerichtete Spionage-Malware, die es vor allem auf Nutzer aus der Ukraine und anderen GUS-Ländern wie Russland, Georgien und Weißrussland abgesehen hat.

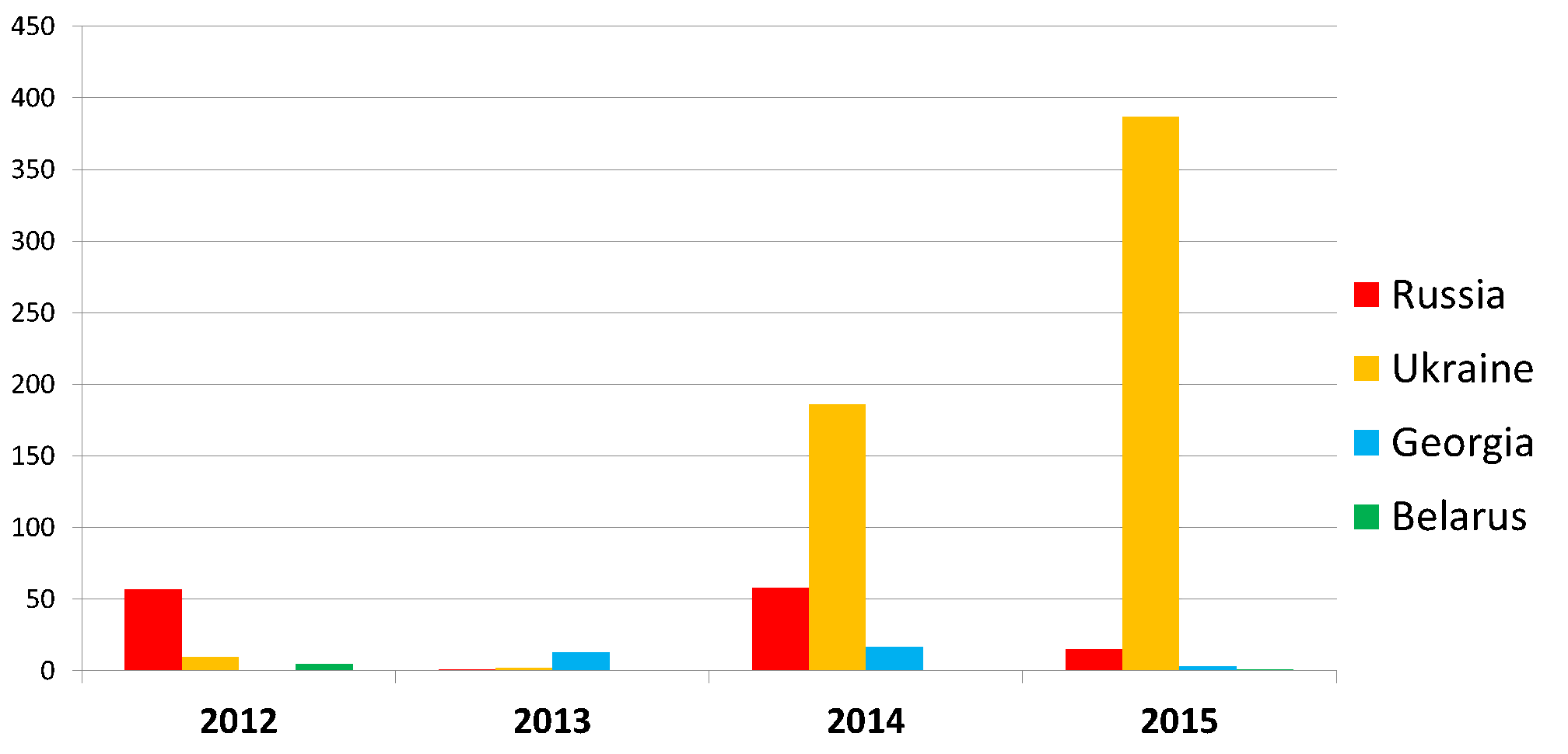

Abbildung 1: Erkennungsraten für Win32/Potao laut ESET LiveGrid®

Zeitleiste der Angriffe

Die Malware-Familie Win32/Potao wurde erstmals im Mai 2011 erkannt, die Angreifer machen also schon seit über vier Jahren Gebrauch von diesem Schädling – und sind noch immer sehr aktiv. Wie in Abbildung 1 zu sehen, haben die Angriffe in der Ukraine innerhalb der letzten zwei Jahre stetig zugenommen.

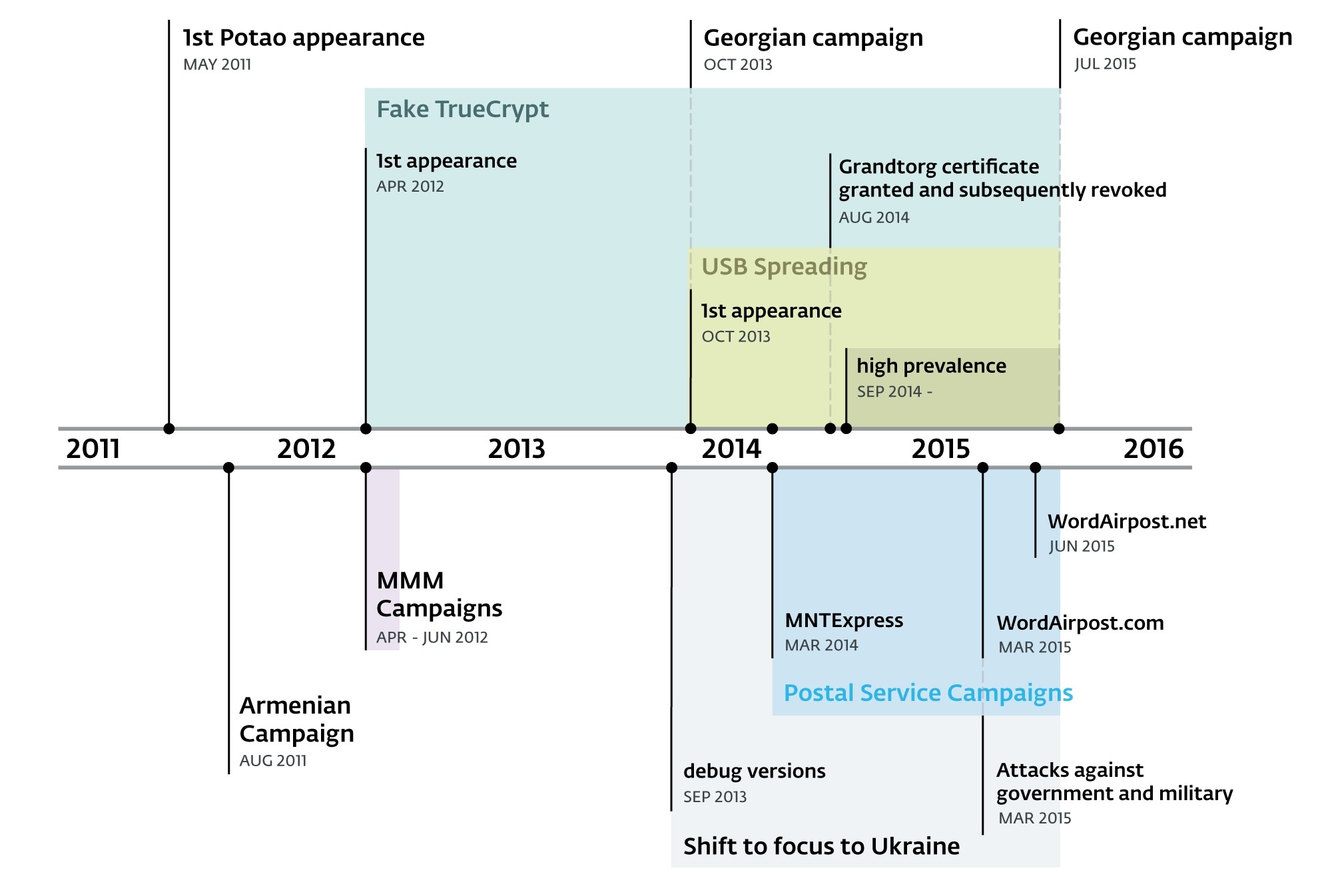

Die folgende Zeitleiste enthält eine Auswahl an Potao-Angriffskampagnen sowie Informationen über andere Ereignisse, die damit in Zusammenhang stehen.

Abbildung 2: Zeitleiste mit ausgewählten Potao-Kampagnen

Zu den Opfern gehören hochrangige Ziele wie die Regierung, Militäreinrichtungen sowie eine der größten Nachrichtenagenturen der Ukraine. Darüber hinaus wurde die Malware genutzt, um Mitglieder von MMM anzugreifen – ein russisches Unternehmen, das in den 1990ern einen der größten Investmentbetrüge weltweit verübte.

Malware-Techniken

Als die Kriminellen sich zunehmend auf ukrainische Ziele konzentrierten (vorher war vor allem Russland ein beliebtes Angriffsziel), setzten sie eine interessante Variation gängiger Spear-Phishing-Techniken ein. Sie sendeten personalisierte SMS-Nachrichten an ihre potenziellen Opfer, um sie über einen Link auf eine gefälschte Webseite zu locken, die als Seite zur Nachverfolgung von Post getarnt war und die Malware hostete.

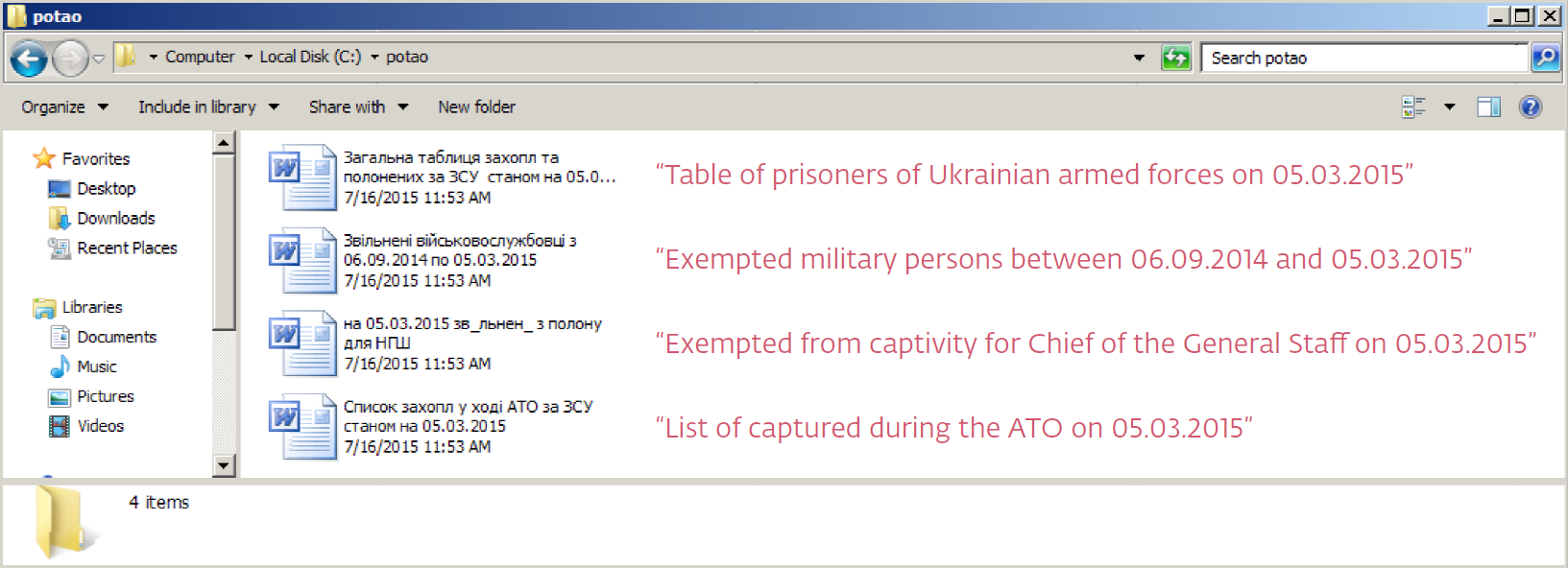

Wir konnten nicht feststellen, dass Win32/Potao irgendwelche Exploits verwendet hätte. Zudem ist die Malware technisch nicht besonders fortgeschritten. Dennoch enthält sie einige interessante Techniken, wie zum Beispiel einen Mechanismus zur Verbreitung über USB-Geräte und die Tarnung von ausführbaren Programmen als Word- bzw. Excel-Dokumente.

Abbildung 3: Potao Dropper mit MS Word Icons und Dateinamen für Angriffe gegen hochrangige Ziele in der Ukraine

Trojanisiertes TrueCrypt

Eine APT-Malware-Familie, die in der Lage ist, über einen Zeitraum von mehr als vier Jahren relativ unentdeckt zu bleiben und unter anderem genutzt wurde, um die ukrainische Regierung und Militäreinrichtungen auszuspionieren, ist sicherlich an sich schon interessant. Die spannendste Entdeckung ist allerdings, dass wir eine Verbindung zu der beliebten Open Source Verschlüsselungssoftware TrueCrypt feststellen konnten.

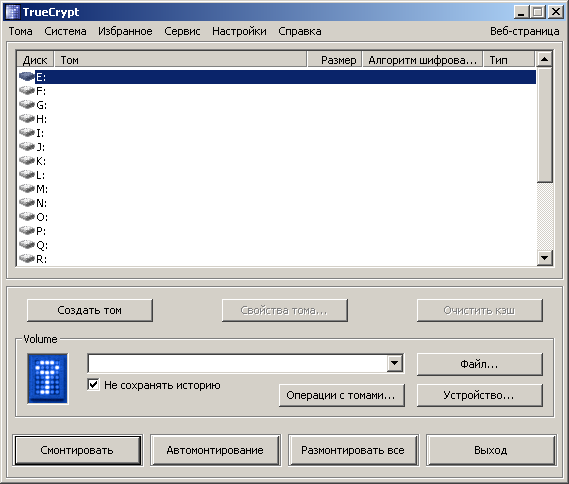

Im Zuge dessen haben wir herausgefunden, dass auf der Webseite truecryptrussia.ru modifizierte Versionen der Verschlüsselungssoftware angeboten wurden, die eine Backdoor enthielten, um gezielt Opfer auszuwählen. ESET erkennt das trojanisierte TrueCrypt als Win32/FakeTC. Besucher, die von den Angreifern als uninteressant eingestuft wurden, erhielten die rechtmäßige Version der Anwendung. Die russische TrueCrypt-Domain wurde zudem als C&C-Server für die Malware genutzt.

Abbildung 4: Russische TrueCrypt-Webseite

Die Verbindung zwischen Win32/Potao und Win32/FakeTC – zwei unterschiedliche Malware-Familien – besteht darin, dass FakeTC verwendet wurde, um Potao auf die Systeme der Opfer einzuschleusen.

Allerdings wird FakeTC nicht nur als Infizierungsvektor für Potao (oder eventuell andere schädliche Programme) eingesetzt. Vielmehr handelt es sich um eine voll funktionsfähige und gefährliche Backdoor, mit der Dateien von verschlüsselten Festplatten herausgeschleust werden können.

Abbildung 5: Interface des trojanisierten TrueCrypt

Neben der zielgerichteten Auswahl von Opfern beinhaltet der Backdoor-Code mehrere Trigger, durch die die schädlichen Funktionalitäten nur bei aktiven, dauerhaften TrueCrypt-Nutzern gestartet werden. Diese Tatsache ist mit Sicherheit ein Grund, weshalb die Malware über einen so langen Zeitraum unentdeckt bleiben konnte.

Weitere Details über Win32/Potao und Win32/FakeTC, einschließlich einer technischen Analyse der Malware, Beschreibungen von Plugins, Infizierungsvektoren, C&C-Kommunikationsprotokollen und anderen Kampagnen findest du in unserem White Paper.

Indikatoren für ein kompromittiertes System, mithilfe derer man eine Infizierung erkennen kann, sind ebenfalls im White Paper oder unter folgendem Link verfügbar: https://github.com/eset/malware-ioc/tree/master/potao