O Data Breach Investigations Report 2024, produzido pela Verizon, afirma que estamos enfrentando a Era das Vulnerabilidades: o suporte para essa afirmação é o crescimento na variedade de ações de exploração de vulnerabilidades registradas. De fato, a Verizon observa que houve um aumento substancial nos ataques envolvendo a exploração de vulnerabilidades - um crescimento três vezes maior que o do ano passado.

Mais de 1.500 notificações de vazamentos relacionados à vulnerabilidade conhecida do MOVEit contribuíram significativamente para esse aumento. Entre as vulnerabilidades zero-day e a crescente atividade de cibercriminosos por trás de ameaças como o ransomware, o cenário se tornou ainda mais preocupante.

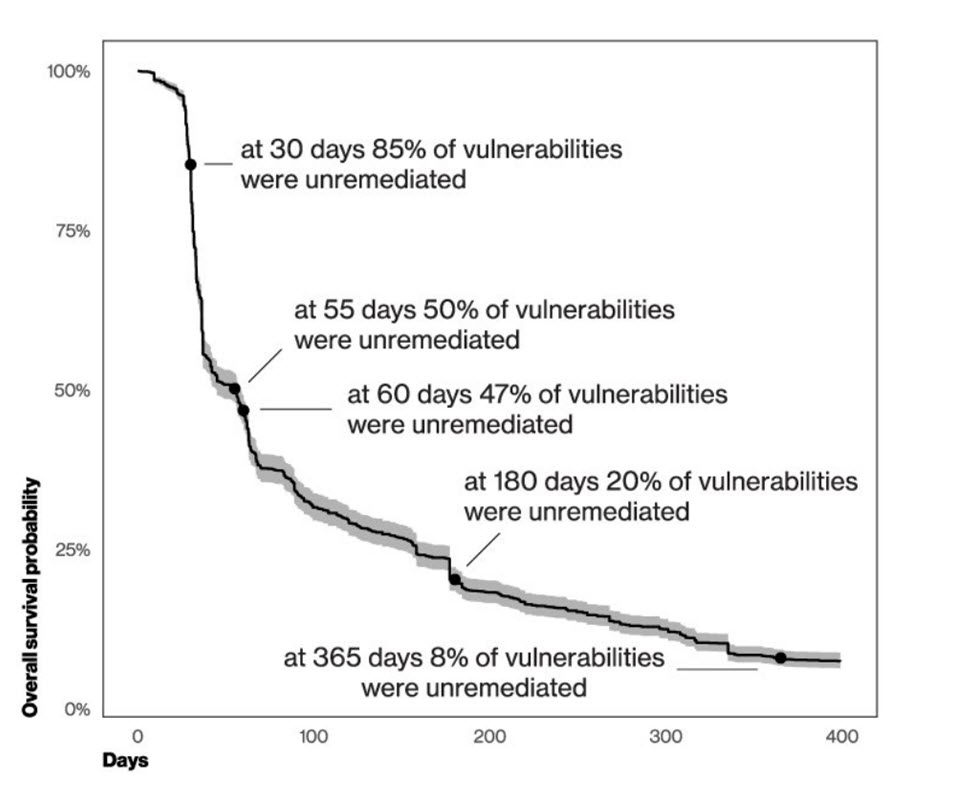

Nesse contexto, a Verizon realizou uma análise da eficácia na gestão de vulnerabilidades, com foco nas vulnerabilidades conhecidas e exploradas pela CISA (Cybersecurity and Infrastructure Security Agency). A análise revelou que, em média, são necessários quase dois meses — 55 dias, para ser exato — para corrigir 50% das vulnerabilidades críticas, mesmo quando as correções já estão disponíveis.

A correção dessas vulnerabilidades, segundo os gráficos do relatório, só começa a aumentar após o 30º dia e, na marca de um ano, cerca de 8% delas ainda estão abertas.

Figura 1: Gráfico do Data Breach Investigations Report 2024, que ilustra o tempo médio necessário para corrigir vulnerabilidades.

Qual é a situação na América Latina?

Para entender a situação específica da América Latina em relação à exploração de vulnerabilidades, analisamos os dados apresentados no ESET Security Report 2024 da ESET. O documento destaca que um dos vetores de ataque mais utilizados em campanhas maliciosas na região é a exploração de vulnerabilidades. Enquanto 2 em cada 5 empresas aplicam patches de segurança em seus sistemas mais de duas vezes por ano, quase 25% o fazem apenas uma vez por ano, deixando as organizações expostas por mais tempo à exploração de novas vulnerabilidades

Ao mesmo tempo, é interessante observar que as campanhas de malspam que usam exploits com o maior número de detecções na América Latina durante 2023 visavam duas vulnerabilidades do Microsoft Office descobertas há vários anos e para as quais há um patch disponível: CVE2017-11882 (45%) e CVE-2012-0143 (36%).

As duas vulnerabilidades, que representam 81% das detecções de exploits, estão associadas a campanhas em massa que são propagadas por e-mail como anexos. Esses tipos de exploits podem variar desde a instalação de outras famílias de malware até o controle total do sistema, especialmente se o perfil do usuário tiver permissões de administrador.

Uma breve análise do histórico mostra que 2022 registrou um recorde histórico, com 25.226 vulnerabilidades relatadas em diferentes produtos e fabricantes. Isso representou um crescimento de 26,5% no número de vulnerabilidades relatadas em comparação com 2021, o equivalente a cerca de 70 vulnerabilidades por dia.

No entanto, esse pico foi quebrado em 2023, quando o número de vulnerabilidades relatadas em diferentes fornecedores e produtos atingiu níveis recordes: um total de 29.065 vulnerabilidades foi observado, representando 15% a mais do que as relatadas em 2022.

Que medidas devem ser tomadas diante desse cenário?

Esse cenário evidencia uma persistente falta de conscientização por parte das empresas, o que deveria acender um alerta para a implementação de boas práticas de segurança. Entre essas práticas, destaca-se a importância de aplicar atualizações e patches de segurança regularmente, a fim de prevenir possíveis incidentes.

Em outras palavras, a manutenção regular e as atualizações de segurança estão entre as melhores maneiras de minimizar as chances de um incidente cibernético. Mas, além de enfatizar a importância de atualizar os sistemas, também é essencial estar ciente das vulnerabilidades que circulam ao nosso redor todos os dias.

Por fim, é importante ter uma solução de segurança avançada que possa verificar ativamente as vulnerabilidades nos sistemas operacionais e aplicativos mais comuns e incluir correções automáticas ou manuais em todos os endpoints da rede.