Há alguns meses, aprendemos sobre o cenário de cibersegurança em toda a América Latina em nosso Relatório de Segurança ESET 2024, onde as empresas que responderam ao questionário aplicado relataram que sofreram pelo menos um incidente de segurança em seus ambientes durante 2023, e em nossa telemetria descobrimos que 81% das detecções de exploits se referiam a vulnerabilidades antigas, com mais de 7 anos.

Esses dados ressaltam a importância de focar esforços e investimentos em segurança da informação, refletindo a realidade dos ambientes tecnológicos atuais. Implementar métodos eficientes para prevenir ataques bem-sucedidos é essencial, e uma abordagem eficaz para atender essa demanda é por meio do uso de TTPs (Táticas, Técnicas e Procedimentos). Essa sigla descreve a maneira como os cibercriminosos operam para alcançar seus objetivos, estando diretamente ligada ao conceito de Cyber Kill Chain.

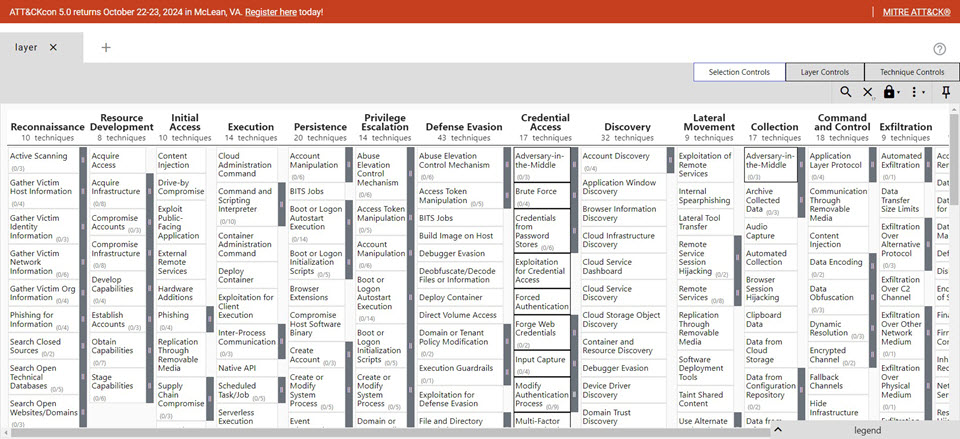

Caso tenha interesse em obter mais informações sobre os TTPs, recomendo fortemente a página do Mitre no Github. Eles possuem duas formas de exibição de informações, o Att&ck e o Navigator. Ambos contêm os mesmos tópicos, mas com um foco distinto. O Att&ck se concentra em fornecer informações robustas sobre cada segmento, já o Navigator possui uma abordagem mais visual e concisa, sempre fornecendo referências para o Att&ck.

Táticas, Técnicas e Procedimentos (TTPs)

Entenda cada um dos indicadores:

- Táticas: São os passos mais macro de um ataque, podem ser consideradas como os objetivos principais dos criminosos e, até o momento em que escrevi este artigo, são divididas em 14 táticas: Reconhecimento, Desenvolvimento de Recursos, Acesso Inicial, Execução, Persistência, Escalação de Privilégios, Evasão de Defesas, Acesso à Credenciais, Descoberta, Movimentação Lateral, Coleção, Comando e Controle, Exfiltração e Impacto.

- Técnicas: As técnicas correspondem aos passos específicos necessários para alcançar os macro objetivos. Por exemplo, para atingir o objetivo de 'Reconhecimento', os criminosos podem, entre várias possibilidades, realizar um scanning ativo em um IP ou host da vítima.

A quantidade de Técnicas disponíveis é muito grande, para otimizarmos tempo (e espaço deste artigo) deixarei abaixo uma imagem que exemplifica sua abrangência.

Imagem 1. Táticas e Técnicas - Mitre Navigator.

- Procedimentos: Representam os elementos mais detalhados dentro dos TTPs, sendo as ações específicas que os cibercriminosos executam para atingir seus objetivos. Utilizando o exemplo anterior, para realizar um Scanning Ativo, pode-se executar o comando nmap diretamente no(s) IP(s) alvo, configurar o mapeamento de todas as portas disponíveis e definir um intervalo de 1 segundo entre a varredura de cada porta. Esse seria um exemplo de Procedimento.

O uso dos TTPs de forma adequada pode permitir a análise e bloqueio de atividades maliciosas, atuando diretamente na forma como os criminosos se comportam nos ambientes atacados.

Qualquer ambiente pode se beneficiar com esta abordagem?

A verdade é que, atualmente, sim! É possível encontrar ferramentas, que normalmente são os EDRs (Endpoint Detection and Response) e XDRs (Extended Detection and Response), com possibilidades de instalação em ambientes de diversos tamanhos, podendo trazer uma elevação de maturidade de segurança mesmo para ambientes com 5 estações.

A tecnologia utilizada nessas soluções está se tornando cada vez mais acessível, e os ambientes que podem adotá-la são os mais diversos. Existem soluções open source que, com o devido esforço para ajustar as configurações, podem atuar como uma solução de EDR. Um exemplo seria a implementação de um SIEM*, configurando seus parâmetros para gerar alertas específicos relacionados à segurança.

*O esforço necessário para 'transformar' um SIEM em uma solução de EDR é significativo, mas pode gerar resultados interessantes. Entre as principais diferenças em relação às soluções projetadas especificamente para EDR/XDR, destacam-se o tempo de processamento das informações e o trabalho envolvido na configuração e ajuste de regras de proteção. Em soluções desenvolvidas com esse propósito, sejam elas open source ou comerciais, ambos os fatores costumam ser consideravelmente mais otimizados, exigindo menos tempo e esforço.

Vamos supor que, após este artigo, você ou a pessoa responsável pelas decisões de segurança optou por implementar uma solução de EDR. Assim que ela for instalada, todos os ataques cibernéticos serão bloqueados, certo? Errado! Sempre digo, e tenho reforçado isso ultimamente, que em segurança da informação e proteção de ambientes, não existe uma 'bala de prata' que resolva tudo. Não há uma solução mágica que, uma vez implementada, cuidará de todos os aspectos de segurança automaticamente.

É interessante pensar sempre em segurança em camadas, e ter uma ou mais soluções protegendo cada uma destas camadas para evitar que ataques consigam permeá-las.

As pessoas como recurso para a segurança digital

Como último ponto deste artigo, deixei o que considero o recurso mais importante para a segurança de um ambiente: as pessoas. Atrás de todas as soluções de proteção é necessário que uma ou mais pessoas capacitadas em segurança as administrem.

Invariavelmente, os ambientes precisarão de ajustes, e alguns tipos de ataque podem escapar da detecção por diferentes soluções de proteção. O olhar atento de um profissional focado em segurança pode ser crucial para identificar esses ataques e, eventualmente, bloqueá-los antes que causem qualquer dano ao ambiente. A combinação de 'soluções de proteção' com 'pessoas capacitadas' eleva a maturidade de segurança do ambiente a um novo patamar.