Em meio a ataques cibernéticos de alto perfil e incidentes de ransomware que afetaram sistemas de TI nos últimos anos, a ameaça à tecnologia operacional (TO), essencial para a continuidade dos negócios, ainda é frequentemente subestimada. No entanto, atacar sistemas tecnológicos que interagem com o mundo físico é a maneira mais rápida de causar impactos cinéticos potencialmente devastadores. A Ucrânia, por exemplo, foi alvo de ataques como o BlackEnergy e o Industroyer, que sabotaram sua infraestrutura energética essencial. O primeiro deles foi responsável pelo primeiro apagão da história causado por um ataque cibernético, em 2015. Já o segundo, no ano seguinte, resultou em apagões em larga escala para moradores de Kiev.

Em 2022, pesquisadores da ESET, em parceria com o CERT-UA, identificaram uma nova variante do Industroyer, que estava programada para cortar o fornecimento de energia em uma região da Ucrânia. Felizmente, a investida foi detectada e impedida a tempo. Embora ataques desse tipo sejam relativamente raros, esses incidentes mostram que nenhuma organização – especialmente aquelas que operam infraestrutura crítica – pode se dar ao luxo de ignorar as ameaças cibernéticas voltadas para a TO.

A convergência entre TI e TO

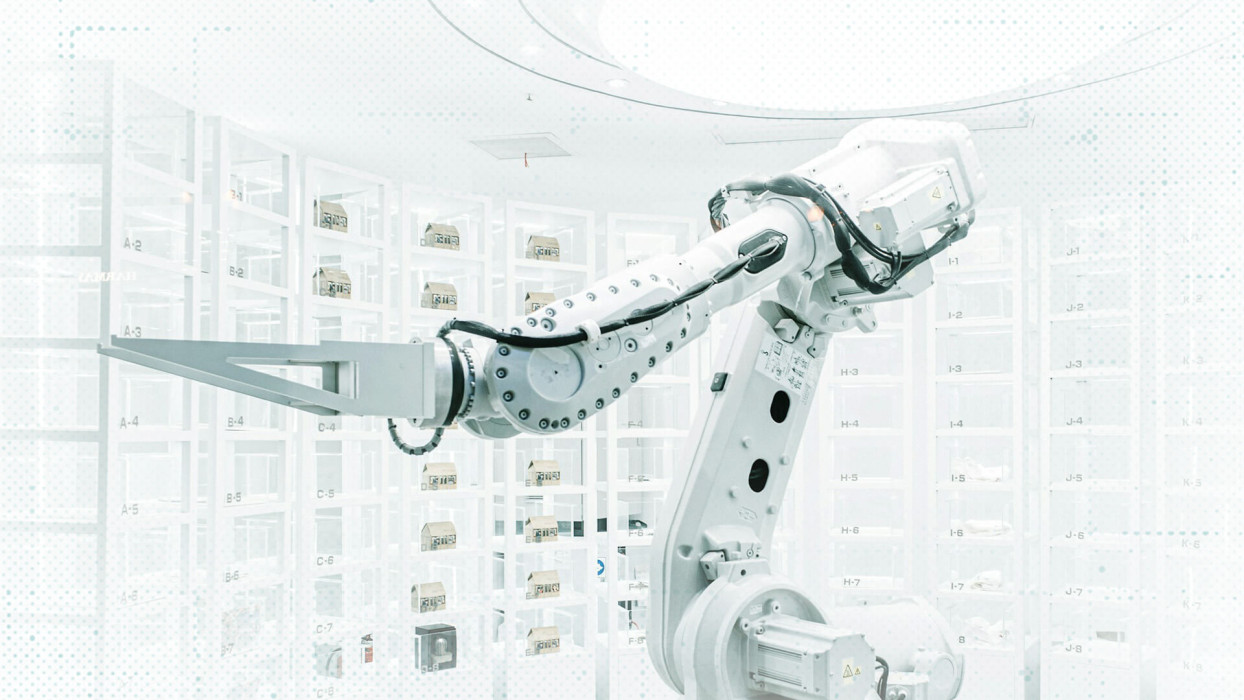

Diferente da TI, que é voltada para a gestão de sistemas de informação e aplicativos, a TO abrange o conjunto de softwares e hardwares utilizados no controle de sistemas do mundo físico. Ela está presente, principalmente, em fábricas e instalações industriais, em sistemas de controle industrial (ICS), sistemas de supervisão e aquisição de dados (SCADA) e controladores lógicos programáveis (PLCs). No entanto, a TO não se limita ao setor industrial. Áreas como transporte, serviços públicos e saúde também dependem amplamente dessa tecnologia para garantir o funcionamento de suas operações.

Os problemas de cibersegurança no mundo da TO começaram a se intensificar quando sistemas antes isolados e desenvolvidos para funções específicas passaram a ser conectados à internet. Essa mudança trouxe mais facilidade para a gestão remota, mas também expôs esses sistemas a ameaças vindas de qualquer parte do mundo. Ao mesmo tempo, a antiga crença na "segurança pela obscuridade" começou a desmoronar, à medida que cibercriminosos passaram a explorar mais sistemas de TO, encontrando com facilidade informações sobre sua configuração e funcionamento na internet. Outro fator que favorece os atacantes é o uso frequente do Windows em ambientes SCADA e outras infraestruturas de TO, além da adoção de componentes mais padronizados, o que amplia a superfície de ataque.

Infelizmente, o impacto desse tipo de ataque pode ser grave, incluindo a destruição de infraestrutura crítica e a sabotagem de processos empresariais. No ano passado, houve 68 ataques cibernéticos que interromperam mais de 500 operações físicas, segundo uma estimativa – um aumento anual de 16%. Dados citados pela consultoria McKinsey indicam que o custo por incidente de ataques graves pode chegar a R$ 798 milhões. E isso sem contar possíveis sanções regulatórias no Reino Unido (Regulamentos NIS) e na União Europeia (NIS2).

A ameaça vem tanto de cibercriminosos motivados financeiramente quanto de Estados-nação. Esses últimos, no entanto, tendem a agir de forma mais estratégica, aguardando momentos de tensão geopolítica para entrar em ação. Um exemplo disso foi a campanha Volt Typhoon, atribuída a um grupo ligado ao governo chinês e descoberta no ano passado. Nessa operação, os cibercriminosos conseguiram se infiltrar e permanecer em redes de infraestrutura crítica, com o objetivo de sabotar ativos essenciais em caso de um conflito militar.

Por que a segurança em TO é um desafio?

Os sistemas de TO costumam ter um ciclo de vida muito mais longo do que os de TI, o que pode gerar problemas de compatibilidade e segurança. Além disso, a cibersegurança nem sempre foi uma prioridade nesse setor. Um relatório publicado por pesquisadores de segurança em 2022 identificou 56 novas vulnerabilidades em produtos de TO, criticando os fabricantes por adotarem práticas "inseguras por design". Os autores do estudo também apontaram que muitas dessas falhas não receberam números oficiais de CVE, o que dificulta para os responsáveis pelos ativos realizarem uma gestão eficaz de riscos.

As equipes internas de TO também têm uma abordagem diferente em relação à cibersegurança, se comparadas às equipes de TI. Enquanto as equipes de TI são impulsionadas pela proteção da confidencialidade – ou seja, pela proteção de dados e ativos –, as equipes de TO priorizam a disponibilidade (acessibilidade) e a segurança. Isso pode criar desafios no gerenciamento de patches e vulnerabilidades, especialmente quando o tempo de operação (uptime) é considerado mais importante do que a proteção dos sistemas expostos.

Entre os principais desafios da segurança em OT, podemos destacar:

- Uso de protocolos de comunicação obsoletos e inseguros.

- Longa vida útil do hardware, resultando em problemas de compatibilidade com software mais recente e forçando a operação de OT com sistemas desatualizados.

- Equipamentos antigos que não suportam controles modernos de cibersegurança.

- Certificações de segurança que não identificam falhas críticas, gerando uma falsa sensação de proteção.

- Falhas de security-by-design que não são reportadas nem classificadas com CVEs, dificultando sua detecção.

- Equipes de TI e OT isoladas, criando lacunas de visibilidade, proteção e detecção

- Uso de senhas fracas e configurações inadequadas.

- Algoritmos de criptografia obsoletos ou frágeis.

- Atualizações de firmware sem mecanismos adequados de segurança.

Protegendo OT: encaixando as peças certas

O ransomware continua sendo uma das maiores ameaças aos sistemas OT, mas outras preocupações, como roubo/extorsão de dados, ataques destrutivos, ameaças à cadeia de suprimentos e até malware propagado via USB, também representam riscos significativos. Como mitigar essas ameaças? Como sempre, a melhor abordagem é uma estratégia em várias camadas, que equilibre pessoas, processos e tecnologia.

Principais medidas para proteger OT

- Descoberta e gestão de ativos: Tenha total visibilidade sobre os ativos OT, seu funcionamento e seu status de segurança/atualização.

- Gestão contínua de vulnerabilidades e patches: Realize verificações periódicas para identificar vulnerabilidades e implemente programas automatizados de correção baseados em risco. Em ambientes críticos, onde a aplicação de patches é complexa, considere o uso de virtual patching.

- Segmentação e separação de redes: Mantenha a rede OT isolada da rede corporativa de TI e segmente-a para limitar o movimento lateral de invasores.

- Gestão de identidade e acesso: Utilize autenticação multifator (MFA), políticas de privilégio mínimo e controles de acesso baseados em função.

- Prevenção de ameaças: Implemente soluções de segurança para detectar e bloquear malware e outras ameaças cibernéticas.

- Proteção de dados: Aplique criptografia forte para proteger dados em repouso e em trânsito e mantenha backups regulares para mitigar impactos de ransomware.

- Monitoramento da cadeia de suprimentos: Estabeleça um programa rigoroso de garantia de segurança para fornecedores de equipamentos, software e prestadores de serviços gerenciados (MSPs).

- Segurança focada nas pessoas: Reforce programas de conscientização e treinamento em segurança para promover uma cultura organizacional voltada à proteção cibernética.

Alguns anos atrás, a Gartner alertou que, até 2025, cibercriminosos seriam capazes de explorar ambientes OT como armas, causando prejuízos físicos ou até mesmo colocando vidas em risco. Com a evolução da inteligência artificial, que facilita a identificação e comprometimento de alvos expostos, a necessidade de reforçar a segurança em camadas nunca foi tão crítica. As recomendações apresentadas neste documento de governança são mais relevantes do que nunca.