Quando converso com as pessoas sobre a dark web, muitas ainda têm receio e costumam pensar que é ilegal até mesmo fazer o download de um navegador da dark web, e ainda mais grave acessar a parte normalmente oculta da Internet.

Mas é claro que não é. No entanto, antes de nos aprofundarmos mais, vamos ver onde você pode baixar o navegador Tor para acessar a dark web.

O que é: Navegador Tor (se você usa iOS, use o Onion Browser).

Onde: Site do Projeto Tor.

Tempo necessário: 2 minutos.

Custo: zero.

Necessário: Um dispositivo Mac, PC, Linux, Android ou iOS e um navegador de sua escolha.

Método: Faça o download do Tor (ou do Onion Browser no iOS). Comece a navegar.

Não só não há nada de ilegal em baixar o Tor para navegar na dark web, como você também pode usá-lo para navegar na Internet da maneira tradicional, visitar sites e fazer pesquisas. O navegador Tor funciona como um browser normal, exceto pelo fato de que ele se conecta à rede anônima Tor, que envolve seu tráfego em várias camadas de criptografia enquanto o roteia aleatoriamente por um sistema distribuído de nós até chegar ao destino desejado.

Onde quer que esteja navegando, o Tor oferece alguma garantia de que você não está sendo rastreado pelo seu provedor de serviços de Internet (ISP), pelo governo ou por anunciantes, e que você também permanece anônimo para os sites e serviços que visita. No entanto, ele não é uma solução mágica, e há vários cenários em que seu navegador não pode protegê-lo, especialmente de você mesmo.

Usando o navegador Tor

Como o navegador Tor é geralmente considerado a porta de entrada para a dark web, vamos usá-lo para uma breve viagem à dark web.

A dark web pode parecer um lugar muito assustador, mas geralmente é mais o medo do desconhecido do que o medo dessa parte da Web. Ela é usada de várias maneiras, mas, verdade seja dita, geralmente é usada para fins ilícitos, como compra e venda de drogas, armas e outros tipos de contrabando.

Para vocês que são fascinados pela dark web, mas têm certo receio de se aprofundar nela, decidi fazer uma viagem por alguns desses sites e registrar minhas descobertas.

À primeira vista, o Tor não é muito diferente de outros navegadores. Ele ainda é um software para acessar a World Wide Web que possui até mesmo um mecanismo de busca que permite visitar qualquer URL na Web aberta. No entanto, você também pode visitar URLs da dark web que incluem o sufixo ".onion" e não são acessíveis pelo Safari, Firefox e Chrome.

O Navegador Tor usa o mecanismo de pesquisa DuckDuckGo por padrão, um concorrente do Google voltado para a privacidade que não coleta nem compartilha o histórico de pesquisa. A qualidade dos resultados de pesquisa retornados pelo DuckDuckGo tem melhorado constantemente, e o mecanismo de pesquisa está lentamente começando a emergir como um verdadeiro concorrente do Google. Especialmente à medida que mais e mais pessoas se conscientizam sobre a privacidade ou se preocupam com o fato de a Internet se tornar um site em que todos os nossos movimentos são monitorados.

Além disso, é menos provável que o DuckDuckGo tenha muitos anúncios, possivelmente devido ao fato de que eles não podem traçar o perfil dos usuários e seus interesses com tanta facilidade (e, portanto, as pesquisas não são personalizadas). A privacidade é o principal argumento de venda do DuckDuckGo. Essa alternativa ao mecanismo de pesquisa do Google não rastreia seu histórico de pesquisa, a hora ou o local da pesquisa, nem seu endereço de Internet que são vitais para o Google e seu modelo de negócios.

Visitando as lojas da dark web

Depois de pesquisar fóruns e sites de compras clandestinos, não demorou muito para que eu encontrasse alguns sites ilícitos que disponibilizam drogas em troca de bitcoins e outras criptomoedas. Pude ler avaliações, havia ofertas de salas de bate-papo on-line para discutir os detalhes, tudo com o conhecimento de que tudo isso seria confidencial e relativamente impossível de ser rastreado. Isso torna a dark web extremamente atraente para aspirantes a cibercriminosos e também para atacantes profissionais que procuram tirar proveito de seu poderoso anonimato.

Decidi me aprofundar mais nesse submundo ao meu alcance e procurar outros produtos ilegais. Logo encontrei sites que me ofereciam cédulas falsas de qualquer moeda, identidades falsas, contas do PayPal, detalhes completos de cartões de crédito (com os números CVV correspondentes), serviços de hacking e até mesmo armas com balas não registradas. Foi assustadoramente rápido e sem esforço chegar até aqui e, em alguns casos, com um atendimento ao cliente surpreendentemente bom.

Alguns sites sustentam sua reputação nesse atendimento ao cliente e, para obter melhores classificações dos compradores, chegaram ao ponto de oferecer um número de telefone para ajudar com qualquer problema. Tudo isso contribui para a permanência dessas lojas, o que, por sua vez, pode aumentar seus próprios preços ao mostrar aos possíveis compradores sua "legitimidade" efetiva. No entanto, questionei a autenticidade de cada site, mas quanto mais eu os investigava, mais percebia que possivelmente daria mais trabalho criar sites falsos do que ter os artefatos genuínos.

Até me deparei com um site assustador que oferecia um serviço de assassinato e vendia todos os tipos de negócios mortais. Diante disso, logo comecei a me perguntar se era de fato um site falso, principalmente porque há várias páginas Web de assassinos de aluguel com informações clonadas e todos parecem idênticos.

Armas, drogas e... dados?

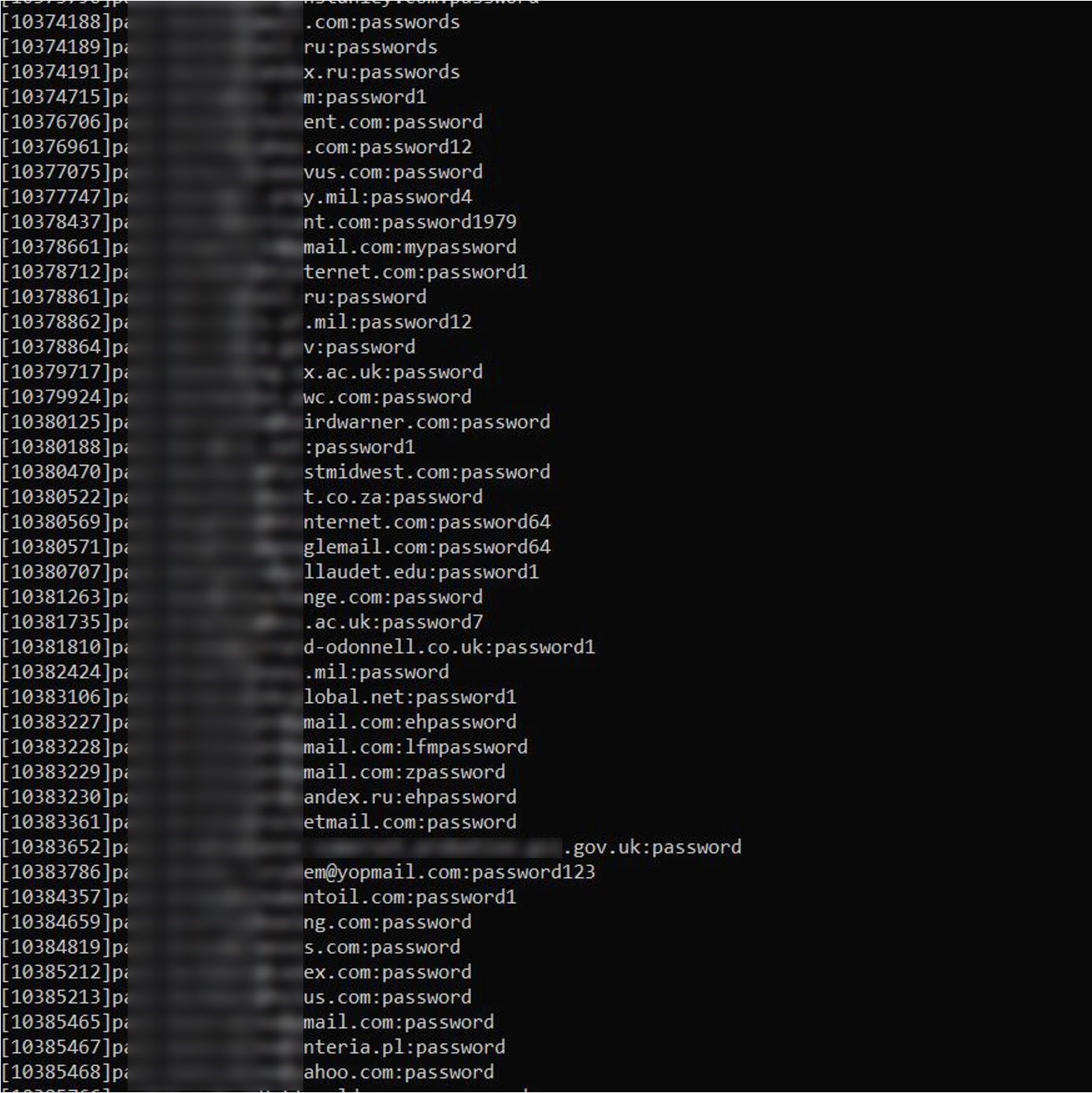

Embora armas e drogas estivessem sendo vendidas, foi a facilidade com que os dados das pessoas, incluindo senhas, foram divulgados que me fez parar e pensar. Cliquei em um banco de dados publicado como amostra, que abriu milhões e milhões de linhas de dados mostrando endereços de e-mail e senhas.

Eu poderia facilmente pesquisar a palavra "senha" e ver milhares de contas que ainda usam essa palavra como senha ou como parte dela.

Observação: Verifiquei com meus ex-colegas da polícia digital do Reino Unido que o que eu estava fazendo era legal e eles disseram: "Não há nenhum problema em identificar dados roubados na dark web e usá-los como você sugere; uma ofensa só será cometida de acordo com a Lei de Uso Indevido de Computadores (do Reino Unido) em relação às suas intenções com os dados que você recuperar".

Com inúmeras credenciais de contas em jogo em fóruns de cibercrime, os proprietários de tais contas on-line estão claramente em risco de ataque. E o risco parece ser maior não "apenas" para as contas listadas nesses bancos de dados repletos de credenciais de login roubadas. Como muitas pessoas reutilizam suas senhas para acessar mais de um serviço on-line, os criminosos podem comprometer qualquer outra conta que esteja "protegida" com essa mesma senha e que não tenha a autenticação em duas etapas ativada. Obviamente, isso é um problema, especialmente se alguma dessas contas contiver detalhes altamente confidenciais, como detalhes de cartão de crédito. As credenciais de login roubadas ou comprometidas são um importante vetor de ataque em muitos vazamentos de dados e podem levar ao roubo de informações corporativas confidenciais.

Além de ser fundamental que os usuários alterem as senhas roubadas para senhas fortes e exclusivas, é essencial ativar a autenticação de dois fatores (2FA) no maior número possível de contas. Os dados são roubados por criminosos e nunca serão removidos da dark web, portanto, é importante protegê-los e invalidar o que você sabe que já foi vazado sempre que possível. É muito provável que os dados vazados continuem circulando por um longo tempo, portanto, é necessário controlar o máximo que puder. Para isso, é fundamental que você use um gerenciador de senhas e forneça apenas informações pessoais limitadas aos sites. Há também sites, como o Have I Been Pwned (HIBP), que permitem verificar se seus endereços de e-mail ou senhas apareceram em um vazamento de dados.

O navegador Tor tem muitos usos para pessoas que gostam da liberdade de navegar na Web sem serem monitoradas ou rastreadas. Ele também abre as portas para o verdadeiro lado obscuro da dark web, que pode ser um lugar perigoso para os cibercriminosos se esconderem, e provavelmente continuará existindo enquanto a Internet estiver entre nós.

A polícia, por sua vez, tem frustrações claras com a dark web e enfrenta uma luta difícil tanto com os criminosos quanto com os tribunais. Provas limitadas significam que menos criminosos estão sendo presos com mais ferramentas de anonimato à sua disposição. Agora estamos vendo ainda mais problemas em que os cibercriminosos estão usando o Telegram e outros aplicativos de mensagens e redes sociais, em vez da dark web, para vender seus produtos e serviços. Se você estiver interessado nessas questões, recomendo a leitura do artigo a seguir sobre como a dark web está se voltando para as redes sociais.