O setor gamer movimenta milhões e continua apresentando grandes expectativas para o futuro. Naturalmente, esse sucesso atraiu a atenção dos cibercriminosos, que agora se concentram não apenas nas empresas do setor, mas também nos próprios gamers.

Neste post, destacamos alguns casos recentes que ilustram como os cibercriminosos tentam obter acesso aos dados pessoais dos gamers. Explicamos como eles utilizam malwares, infostealers, mods comprometidos e golpes de phishing para alcançar seus objetivos.

Uma realidade que não é um jogo

Para entender como o cibercrime está afetando o setor gamer, há muitos exemplos. Várias empresas de videogame foram alvo de grupos de ransomware nos últimos anos. Por exemplo, a Insomniac Games, conhecida por seus dois jogos do Homem-Aranha, foi vítima de um vazamento de dados em grande escala no final de 2023, depois de se recusar a pagar um resgate ao famoso grupo criminoso Rhysida. Os dados confidenciais incluíam desde as informações pessoais de seus desenvolvedores até o roteiro de futuros lançamentos.

Não são apenas as grandes empresas que estão em risco: as informações pessoais dos gamers também são um alvo interessante para os cibercriminosos que escondem códigos maliciosos em todos os tipos de arquivos relacionados a videogames. Como a infecção pode ser gerada? Muito facilmente: os gamers geralmente entram em contato com o malware ao se aventurar fora do ecossistema oficial, em águas desconhecidas de sites de torrent e servidores Discord, até mesmo canais do YouTube, onde são oferecidos jogos piratas e até mesmo ferramentas de trapaça.

É justamente nessas áreas menos exploradas que os cibercriminosos expandem suas estratégias. A promessa de obter um jogo gratuito ou de realizar tiros certeiros através de paredes em jogos de tiro multiplayer serve como a isca perfeita para jogadores desavisados. Na realidade, porém, o que aguarda as vítimas são, na maioria das vezes, infostealers que buscam senhas de contas online, carteiras virtuais ou dados de cartão de crédito.

Infostealers como serviço, muito ativos em 2024

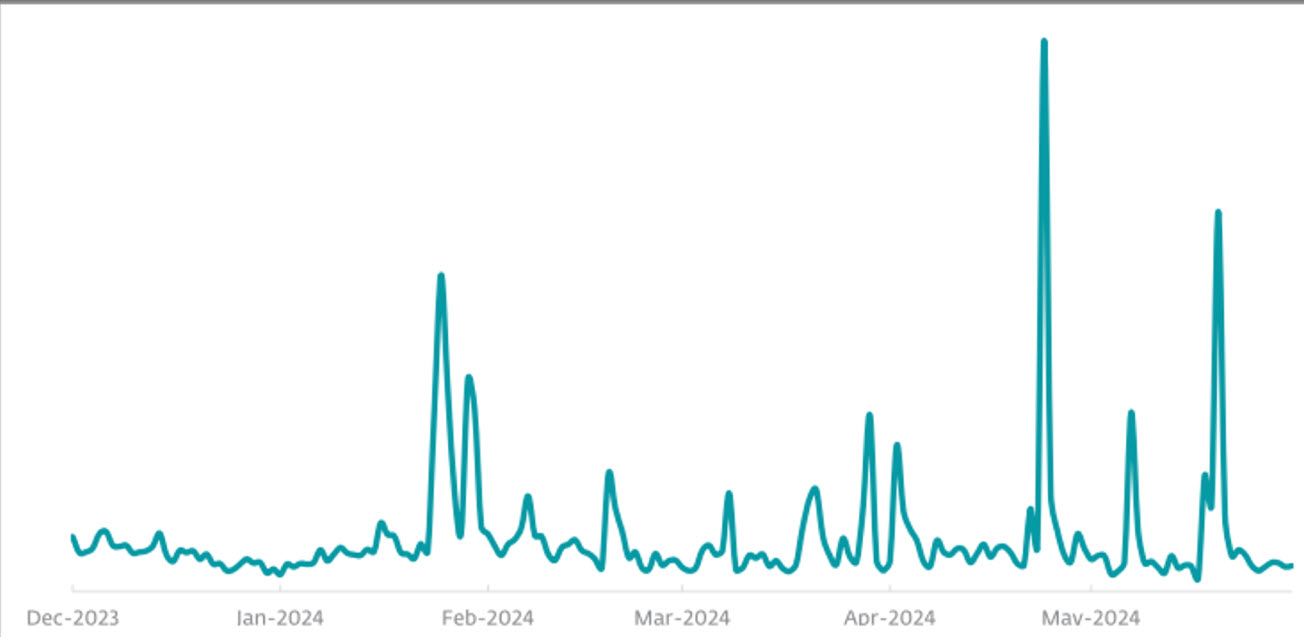

Os ataques a gamers geralmente são realizados por malware do tipo infostealer. Por exemplo, o RedLine Stealer e o Lumma Stealer foram encontrados ocultos em arquivos disfarçados de cracks de software ou videogame. Eles também foram distribuídos por meio de vídeos em canais comprometidos do YouTube, oferecendo cracks e mods para diferentes jogos. Analisando nossos dados de telemetria, podemos confirmar que essas duas ameaças estiveram muito ativas durante o primeiro semestre de 2024.

Quando se trata do RedLine Stealer, parece que esse infostealer de aluguel se recusa a morrer mesmo após a interrupção de 2023. Nossos dados sugerem que, embora o RedLine Stealer não seja mais atualizado, ele ainda está em uso.

É importante notar que a maioria dos casos é limitada a campanhas pontuais em um ou dois países. Em 2024, os três maiores picos de detecções ocorreram em 25 de janeiro (50% das detecções na Alemanha), 24 de abril (87% na Espanha) e 20 de maio (91% no Japão). Esses picos foram tão significativos que, no primeiro semestre de 2024, as detecções superaram as do segundo semestre de 2023, apresentando um aumento de 31%.

Após o aumento do Lumma Stealer no segundo semestre de 2023, as detecções dessa ameaça, que tem como alvo principal as criptomoedas, diminuíram no primeiro semestre de 2024.

No entanto, observou-se uma mudança nas variantes específicas usadas por essa família de malware. No segundo semestre de 2023, a ESET registrou detecções do Lumma Stealer principalmente como Win/Spy.Agent.PRG, mas essas detecções caíram quase completamente em 2024. Em contrapartida, no final de 2023, o malware evoluiu para uma nova variante, o Win/Spy.Agent.QLD, que, ao contrário da variante .PRG, teve um crescimento notável na primeira metade de 2024.

Mods comprometidos: ninguém está isento

Mesmo os gamers que não têm propensão a hackear jogos ou usar cheats podem se deparar com arquivos maliciosos. Como isso ocorre? Muitas vezes, ao baixar recursos relacionados a videogames, como mods (modificações de um jogo), eles podem estar comprometidos por cibercriminosos ou até mesmo serem malware disfarçado.

Embora seja sempre recomendável acessar repositórios de mods reconhecidos ou operar em plataformas oficiais, como o Steam, houve casos em que nem mesmo essas plataformas eram seguras. Por exemplo, em julho de 2023, várias contas em plataformas de modding do Minecraft foram comprometidas por cibercriminosos que inseriram códigos de roubo de informações em projetos existentes. Mais recentemente, em dezembro de 2023, um mod popular para o jogo Slay the Spire foi utilizado para introduzir o Epsilon Stealer (detectado pela ESET como o Trojan JS/PSW.Agent, variantes .CH e .CI) através do sistema de atualização do Steam.

Nesses casos, a melhor linha de defesa é usar um software de segurança atualizado para que ele detecte qualquer arquivo potencialmente malicioso.

Golpes de phishing: a ameaça para as crianças

Além de serem enganados para fazer o download de malware, os gamers também podem ser vítimas de golpes de phishing. De acordo com as fontes da ESET, os jogos ocupam o décimo lugar no ranking dos principais sites de phishing para o primeiro semestre de 2024.

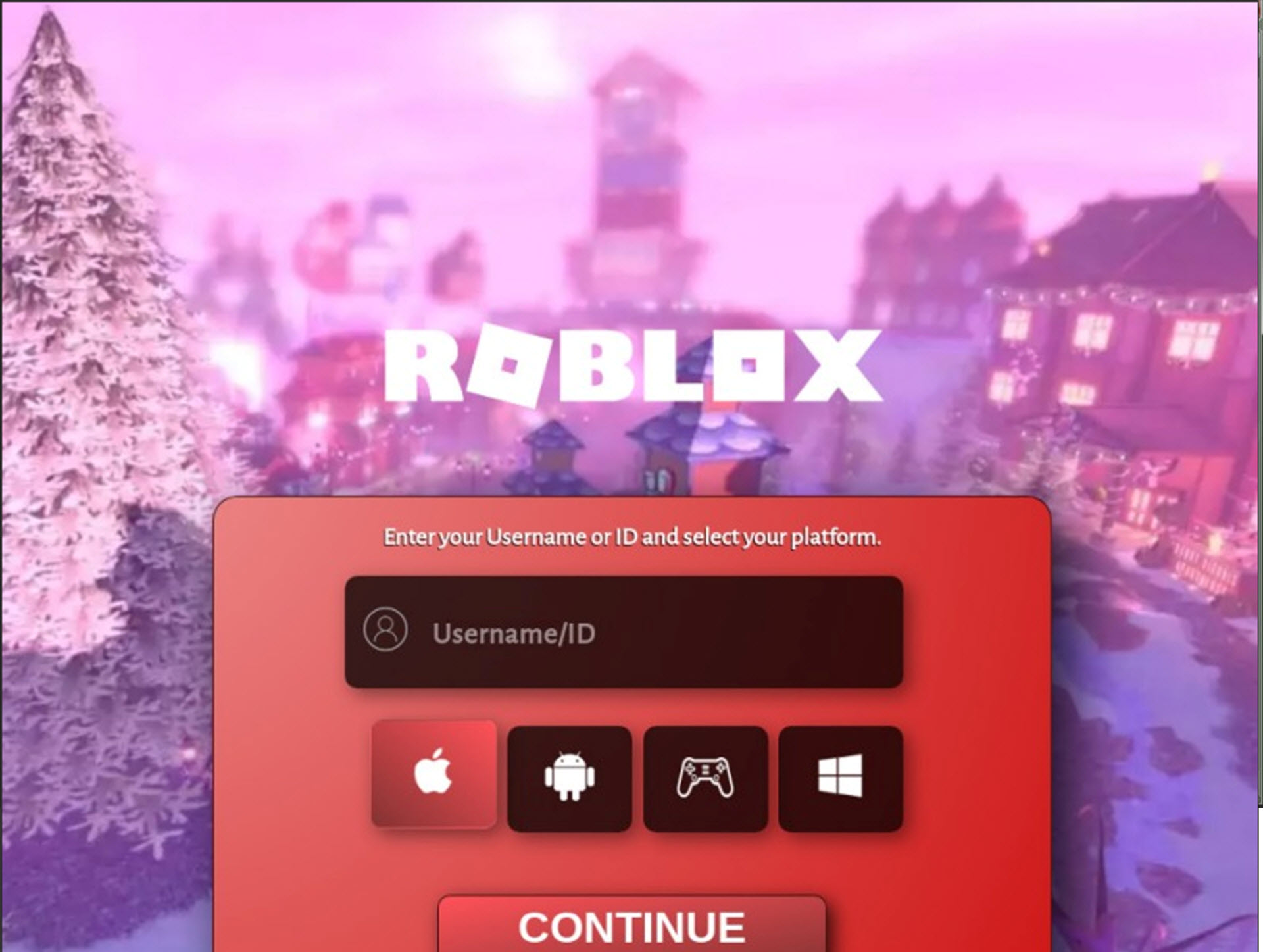

O phishing pode ser especialmente perigoso quando o alvo são jogos cujo público principal são crianças. No ano passado, a Cisco Talos publicou um relatório sobre as várias maneiras pelas quais o Roblox, uma plataforma de jogos sandbox popular entre menores de idade, está sendo usado por criminosos cibernéticos para acessar informações confidenciais de usuários.

Imagem 2. Exemplo de um site de phishing que usa o Roblox como isca.

Como o Roblox possui uma moeda virtual chamada Robux, que pode ser adquirida com dinheiro real, ele se torna um alvo extremamente atraente para os criminosos cibernéticos. Em nossos feeds de phishing, observamos vários casos de telas de login falsas do Roblox e sites que prometem oferecer Robux às pessoas no momento do registro.