Os cibercriminosos estão atacando milhares de sites WordPress através da exploração de vulnerabilidades em plugins populares, como o PopUp Builder, a fim de assumir o controle total dos servidores relacionados com essas páginas. Conforme analisado no último ESET Threat Report, o grupo criminoso por trás do Balada Injector comprometeu mais de 20 mil sites nos últimos meses, distribuindo JavaScripts maliciosos da família JS/Agent em diferentes ondas de propagação.

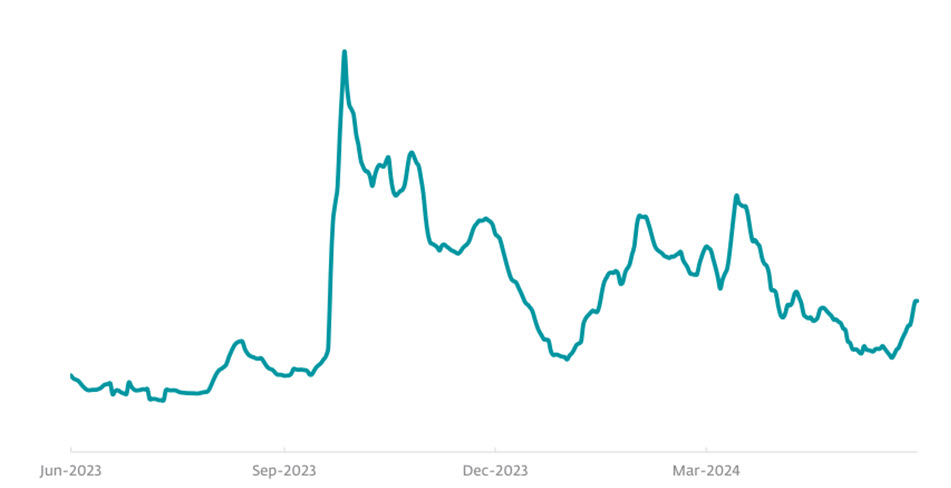

Nos últimos seis meses de 2023, observou-se um aumento significativo nos ataques desse tipo. Desde janeiro de 2024, as detecções da ESET indicam um crescimento considerável nessas ameaças. O método utilizado envolve a exploração de vulnerabilidades no plugin PopUp Builder, empregado na criação de pop-ups no WordPress. Esse tipo de exploração de vulnerabilidades em plugins do WordPress tem se tornado um dos métodos preferidos pelos atacantes associados ao Balada Injector para obter acesso inicial.

O WordPress é a ferramenta de criação de sites usada por mais de 43% dos sites para criação de sites e gerenciamento de conteúdo, de acordo com uma pesquisa produzida pela empresa W3Techs, e, portanto, tornou-se o alvo favorito de vários cibercriminosos.

Balada Injector

Os cibercriminosos por trás do Balada Injector são conhecidos por explorar vulnerabilidades em plugins do WordPress e têm a capacidade de instalar diversos mecanismos de persistência. Ján Adámek, engenheiro de detecção sênior da ESET, alerta que os scripts associados ao Balada Injector podem assumir o controle total do servidor web. Por isso, é crucial remover o plugin malicioso assim que detectado e atualizar todos os plugins relacionados no WordPress para garantir a segurança do sistema.

Devido à capacidade do Balada Injector de instalar mecanismos de persistência, é crucial que os usuários verifiquem se há contas de administrador comprometidas e arquivos suspeitos no servidor web. Alterar as credenciais de login é uma medida eficaz para evitar invasões indesejadas e garantir a segurança do sistema.

Como detectar atividades maliciosas no WordPress

Alguns indicadores de comprometimento, conforme detalhados pela própria plataforma, que devem ser observados são:

- O site é adicionado à blacklist do Google, Bing e de outros mecanismos de busca;

- O provedor de hospedagem desativa o site;

- O site é sinalizado por distribuir malware;

- É detectado comportamento não autorizado, como a criação de novos usuários desconhecidos;

- O site apresenta características estranhas ou incomuns.

O que fazer se uma atividade suspeita for detectada?

Se uma atividade suspeita for detectada, é importante adotar as seguintes medidas:

- Monitorar os logins e revogar acessos questionáveis;

- Documentar todas as atividades suspeitas em um relatório de incidente;

- Examinar o site e seu ambiente.

Assim que você perceber que está livre das possíveis ameaças digitais, é importante alterar suas senhas e credenciais de login. Certifique-se de usar senhas fortes e seguras para proteger suas contas.

Mantenha os sistemas atualizados para reduzir os riscos

Assim como enfatizamos em nossas publicações no WeLiveSecurity, manter sistemas e aplicativos atualizados é crucial para aproveitar as correções e melhorias de segurança fornecidas pelos desenvolvedores. Um software atualizado assegura que quaisquer problemas de segurança descobertos sejam abordados adequadamente.

No caso do WordPress, é fundamental garantir a utilização da versão mais recente. Atualmente, a versão 6.6.1 é a única considerada segura e que está ativamente mantida e atualizada.