Sempre que um ciclo se encerra, é comum fazermos um balanço de diversas métricas que nos ajudam a entender tanto o que aconteceu quanto a nossa posição em determinados aspectos. Por isso, é interessante revisar, com base em diversas estatísticas, como foi o ano de 2024 no que diz respeito às vulnerabilidades e suas principais características.

Histórico de vulnerabilidades reportadas em 2024

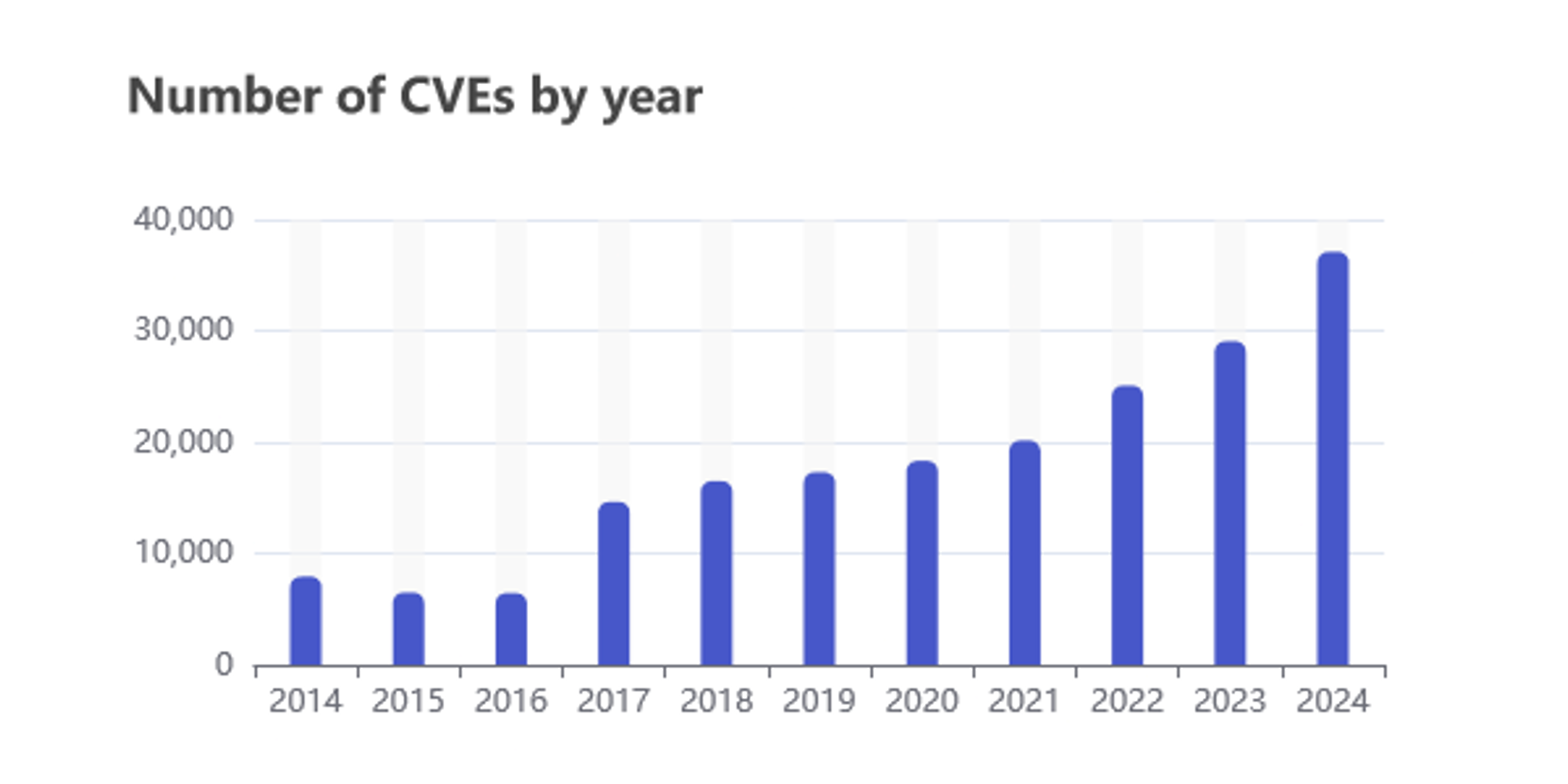

Conforme podemos observar, o gráfico ilustra que o ano de 2024 apresentou um novo pico histórico no número de vulnerabilidades reportadas em diferentes fornecedores e produtos. No total, foram acumuladas 40.287 falhas, representando um aumento de 100,8% em relação às vulnerabilidades reportadas em 2023, o que equivale a uma média de mais de 100 falhas reportadas por dia. Essa situação indica que, se a média diária for mantida, pode haver um aumento no número de detecções em 2025 em comparação a 2024.

Outro dado relevante é que 11,9% das vulnerabilidades foram classificadas como críticas, um percentual menor em relação a 2023, quando 17,5% das vulnerabilidades reportadas eram críticas. Isso nos permite deduzir que, embora em 2024 tenham sido identificadas mais vulnerabilidades em comparação a anos anteriores, nem todas apresentaram um caráter crítico.

A seguir, vamos analisar em maior profundidade quais são os aplicativos, sistemas operacionais, fornecedores e produtos mais afetados, entre outros dados relevantes.

Aplicativos com mais vulnerabilidades em 2024

|

|

Produto |

Fornecedor |

Tipo de produto |

Número de vulnerabilidades |

|

1 |

Application |

|||

|

2 |

Application |

|||

|

3 |

Application |

|||

|

4 |

Application |

|||

|

5 |

Application |

Os aplicativos são as ferramentas de software mais utilizadas pelos usuários finais em todos os setores da sociedade. É fundamental estar atento às novas vulnerabilidades detectadas, aplicando os diferentes patches de segurança a tempo para evitar ser vítima de problemas de segurança.

Conforme observado, entre os aplicativos com mais falhas reportadas, o primeiro lugar é ocupado pelo navegador Google Chrome, seguido pelo navegador Firefox, ambos bastante utilizados tanto por diversas infraestruturas de tecnologia quanto por usuários finais.

Pensando em termos de retorno para os cibercriminosos, os aplicativos mais utilizados sempre serão os mais suscetíveis e propensos a serem explorados, pois, em geral, os atacantes buscam alcançar o maior número possível de usuários e vítimas.

Sistemas operacionais com mais vulnerabilidades em 2024

|

|

Produto |

Fornecedor |

Número de vulnerabilidades |

|

1 |

|||

|

2 |

|||

|

3 |

|||

|

4 |

|||

|

5 |

No caso dos sistemas operacionais, o Linux Kernel apresentou 2.968 vulnerabilidades de alta criticidade, enquanto o Windows Server 2022 teve 548 e o Windows Server 2019 registrou 584.

Fornecedores com mais vulnerabilidades em 2024

Em relação aos fornecedores, embora o Linux ocupe o primeiro lugar, é importante não apenas considerar a quantidade de riscos, mas também a criticidade desses riscos e a quantidade de produtos relacionados a cada fornecedor. Dessa forma, obtemos uma visão mais ampla sobre a presença dos tipos de riscos e o quão expostos estamos de acordo com os produtos que utilizamos.

|

Fornecedor |

Número de vulnerabilidades |

|

|

01 |

||

|

02 |

||

|

03 |

||

|

04 |

||

|

05 |

Tipos de vulnerabilidades mais frequentes em 2024

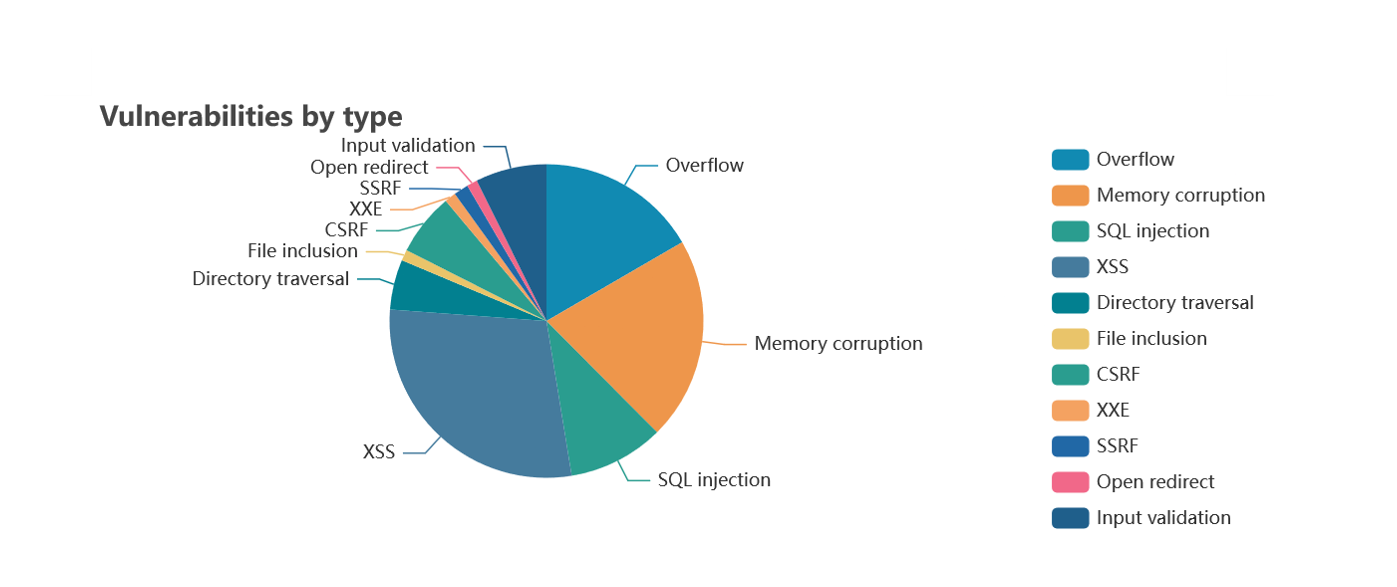

Em relação aos tipos de ameaças, o cenário é variado, mas se destacam as descobertas relacionadas às vulnerabilidades por tipo. O Cross-Site Scripting (XSS) representa 42,65%, evidenciando a exposição dos aplicativos web.

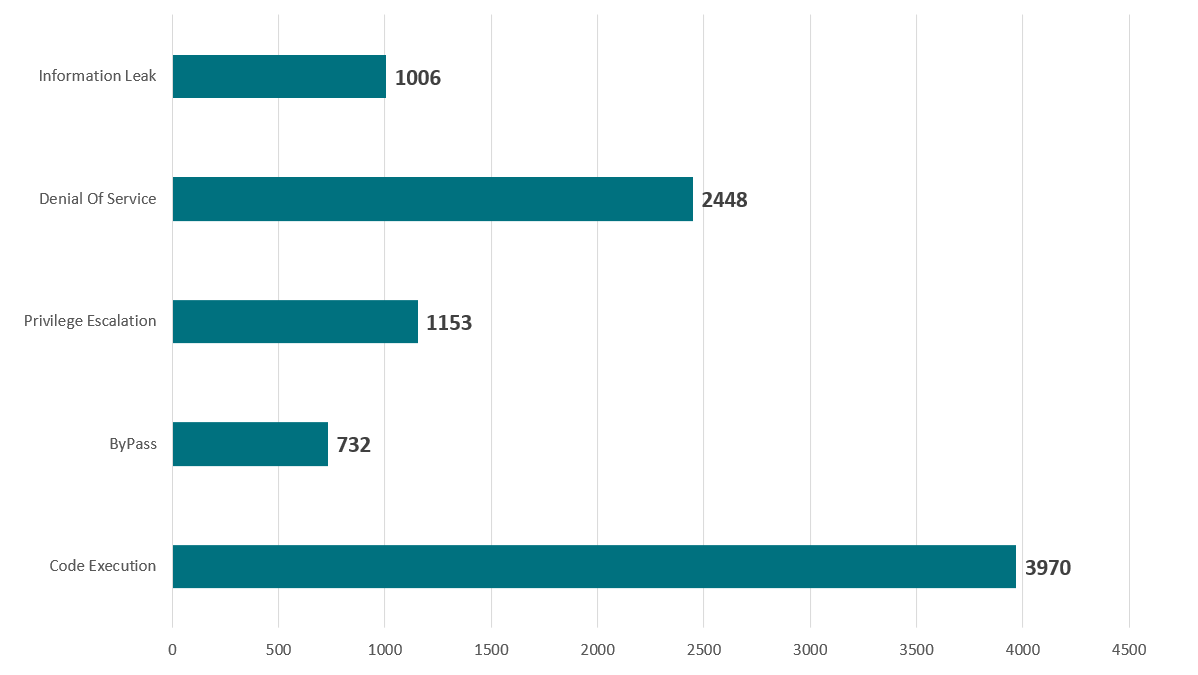

Quanto às vulnerabilidades por tipo de impacto, a Execução de Código (Code Execution) representa 41,45%, o que indica um percentual relativamente elevado, especialmente devido ao seu grau de criticidade e risco. Vale ressaltar que esse tipo de vulnerabilidade pode permitir que um cibercriminoso execute código e escale suas estratégias de ataque de diversas maneiras.

Vulnerabilidades mais exploradas em 2024

Embora tenhamos revisado o estado geral das vulnerabilidades em 2024, é verdade que nem todas as vulnerabilidades são críticas e nem todas têm exploits disponíveis que permitam sua exploração. Nesse contexto, é interessante entender o que aconteceu durante 2024 com os exploits detectados, quais são os mais relevantes e quais características eles apresentam, entre outras informações.

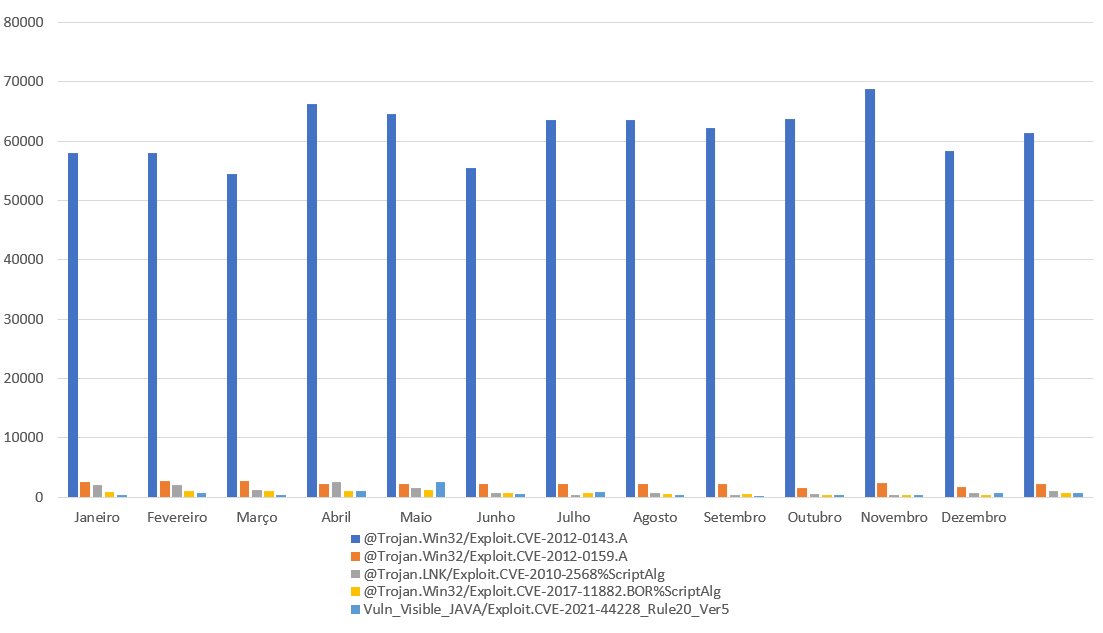

No gráfico a seguir, podemos observar as 5 vulnerabilidades mais utilizadas por cibercriminosos durante 2024 na América Latina, de acordo com os dados de nossa telemetria:

As vulnerabilidades CVE-2012-0143 e CVE-2012-0159 foram as mais exploradas por cibercriminosos em 2023 por meio de exploits.

O dado mais relevante sobre os exploits detectados em 2024 é que, entre as vulnerabilidades mais utilizadas, estão aquelas identificadas há mais de 10 anos e que afetam serviços amplamente utilizados, evidenciando que, mesmo com o tempo, falhas antigas continuam sendo alvo de ataques.

A seguir, o listado das vulnerabilidades mais exploradas:

- CVE-2012-0143: o exploit associado a essa vulnerabilidade explora uma falha no Microsoft Windows que permite a execução remota de código arbitrário.

- CVE-2012-0159: essa vulnerabilidade está ligada a um exploit que aproveita uma falha no Microsoft Windows, permitindo o acesso remoto e sem a necessidade de autenticação a um sistema vulnerável.

- CVE-2010-2568: relacionada ao Windows Shell em versões do Microsoft Windows, como XP SP3, Server 2003 SP2, Vista SP1 e SP2, Server 2008 SP2 e R2, e Windows 7, essa vulnerabilidade permite que usuários locais ou atacantes remotos executem código arbitrário através de um arquivo de atalho (.LNK ou .PIF) especialmente projetado. O problema ocorre devido ao manuseio inadequado de ícones no Explorador de Windows, como demonstrado em julho de 2010. Inicialmente, foi identificado em malwares que exploravam a CVE-2010-2772 em sistemas Siemens WinCC SCADA.

- CVE-2017-1182: o exploit associado a essa vulnerabilidade explora uma falha no Microsoft Office que permite ao atacante acessar remotamente um sistema vulnerável sem a necessidade de autenticação.

- CVE-2021-44228: relacionada às funções JNDI do Apache Log4j2 (versões 2.0-beta9 até 2.15.0, excluindo as versões de segurança 2.12.2, 2.12.3 e 2.3.1), essa vulnerabilidade ocorre devido à falta de proteção contra LDAP controlado por um atacante e outros pontos finais relacionados ao JNDI nas configurações, mensagens de log e parâmetros. Um atacante que consiga controlar as mensagens de log ou os parâmetros pode executar código arbitrário carregado a partir de servidores LDAP quando a substituição de mensagens está habilitada. A partir da versão 2.15.0 do Log4j, esse comportamento foi desabilitado por padrão, e na versão 2.16.0 (junto com as versões 2.12.2, 2.12.3 e 2.3.1), essa funcionalidade foi completamente removida. Vale destacar que essa vulnerabilidade é específica do log4j-core e não afeta o log4net, log4cxx nem outros projetos do Apache Logging Services.

Conclusão

A persistência dessas vulnerabilidades evidencia, mais uma vez, a falta de conscientização entre os usuários, o que deve servir como um alerta para promover a adoção de boas práticas de segurança. Entre essas práticas, é fundamental a instalação regular de atualizações e patches de segurança para prevenir incidentes potenciais. Como mencionamos anteriormente, embora existam múltiplos fatores que influenciam a detecção de riscos de segurança, é um fato que novas vulnerabilidades continuarão a surgir. Isso nos obriga a avaliar se essas vulnerabilidades possuem exploits associados que possam facilitar sua exploração, além de medir o impacto que representam. É comum encontrar sistemas com várias vulnerabilidades de baixo impacto, o que reduz seu nível de risco em comparação com sistemas que, embora apresentem menos falhas, têm um impacto muito maior. Nesse contexto, fica clara a importância de manter nossos sistemas atualizados e de estar informados sobre as vulnerabilidades que surgem diariamente.