Essa nova edição do Relatório de Atividade de APT produzido pela ESET resume as principais atividades de grupos selecionados de ameaças persistentes avançadas (APT) que foram documentadas pelos pesquisadores da ESET de outubro de 2023 até o final de março de 2024. As operações apresentadas são representativas do cenário de ameaças mais amplo que investigamos durante esse período, ilustrando as principais tendências e desenvolvimentos, e contêm apenas uma fração dos dados de inteligência de cibersegurança fornecidos aos clientes de relatórios privados de APT da ESET.

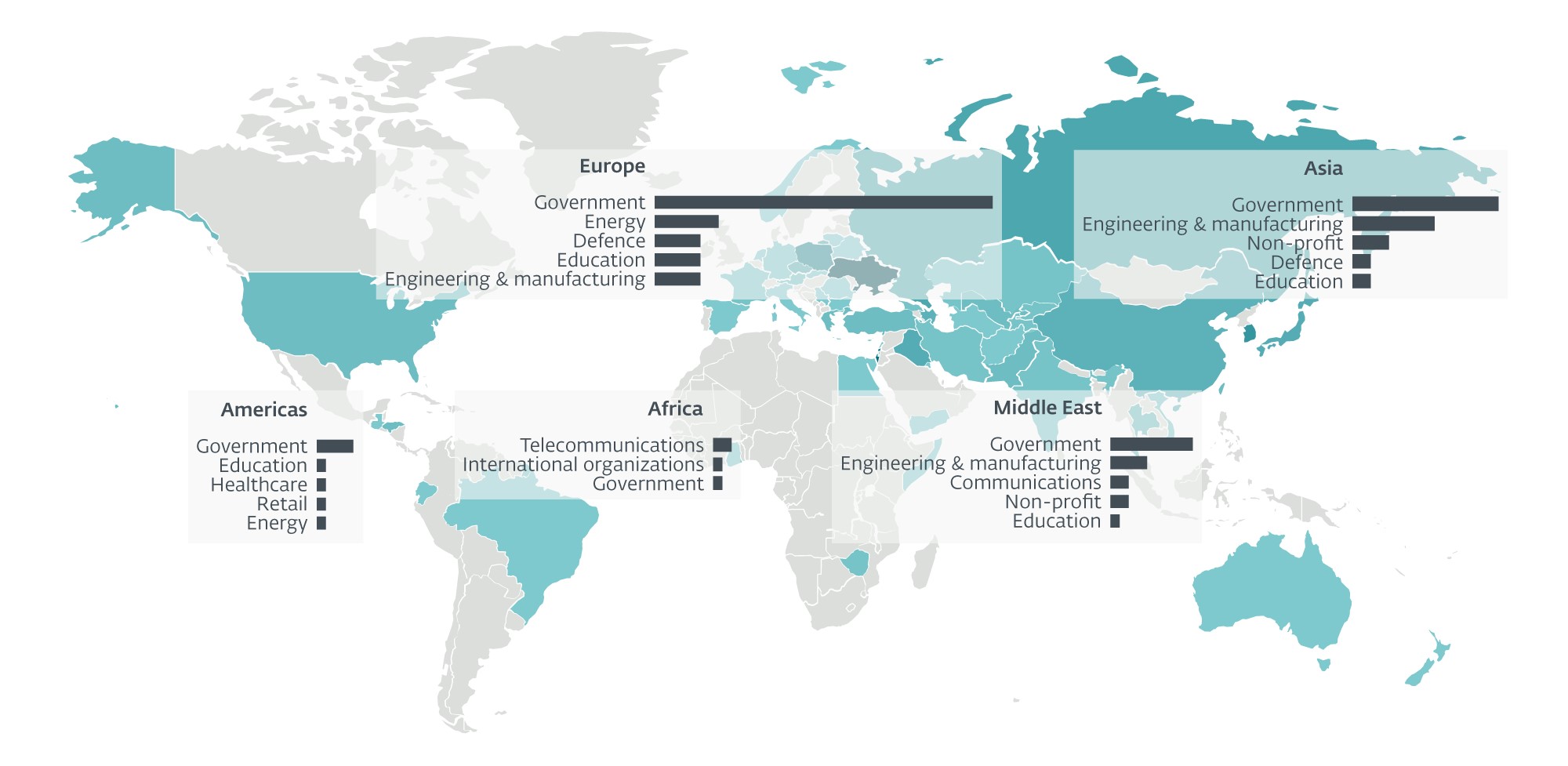

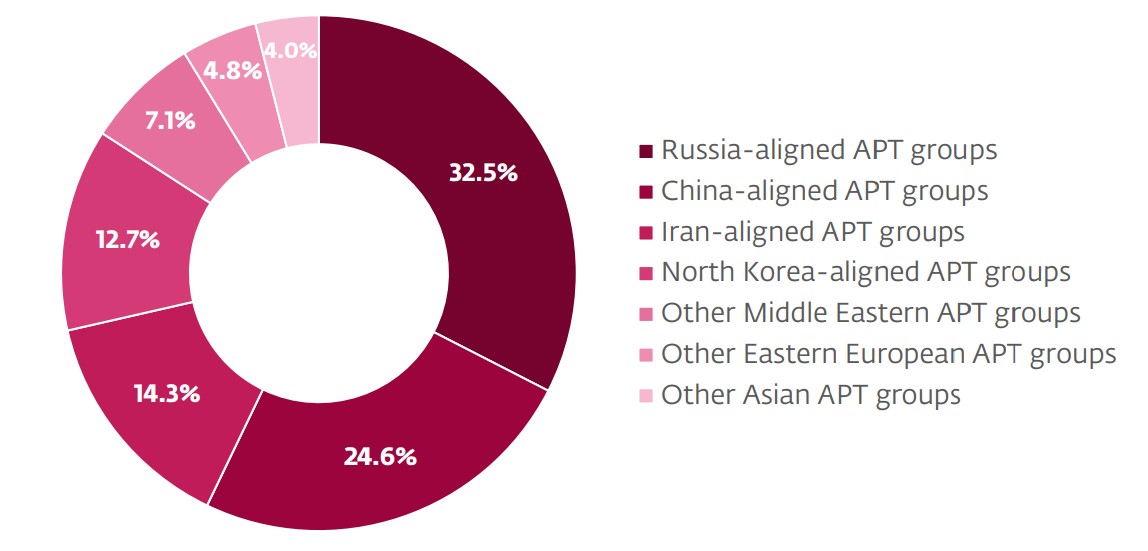

No período monitorado, vários cibercriminosos alinhados com a China exploraram vulnerabilidades em dispositivos voltados para o público, como VPNs e firewalls, e softwares, como Confluence e Microsoft Exchange Server, para obter acesso inicial a alvos em vários setores verticais. Com base no vazamento de dados da I-SOON (Anxun), podemos confirmar que essa empresa contratada chinesa está de fato envolvida em espionagem cibernética. Rastreamos uma parte das atividades da empresa sob o grupo FishMonger. Neste relatório, também apresentamos um novo grupo APT alinhado com a China, o CeranaKeeper, que se distingue por características exclusivas, embora possivelmente compartilhe um quartel-general digital com o grupo Mustang Panda.

Após o ataque liderado pelo Hamas contra Israel em outubro de 2023, detectamos um aumento significativo na atividade de grupos de ameaças alinhados ao Irã. Em particular, o MuddyWater e o Agrius deixaram de se concentrar em ciberespionagem e ransomware, respectivamente, para se concentrar em estratégias mais agressivas de intermediação de acesso e ataque de impacto. Enquanto isso, as atividades do OilRig e do Ballistic Bobcat sofreram um declínio, sugerindo uma mudança estratégica para operações mais visíveis e "mais barulhentas" visando Israel. Os grupos alinhados à Coreia do Norte continuaram apontando a empresas aeroespaciais e de defesa, bem como o setor de criptomoedas, aprimorando suas técnicas por meio de ataques à cadeia de suprimentos, o desenvolvimento de instaladores de software trojanizados e novas cepas de malware, além da exploração de vulnerabilidades de software.

Grupos alinhados à Rússia concentraram suas atividades na espionagem dentro da União Europeia e em ataques à Ucrânia. Além disso, a campanha da Operação Texonto, uma operação psicológica e de desinformação (PSYOP) descoberta por pesquisadores da ESET, tem espalhado informações falsas sobre os protestos relacionados às eleições russas e a situação em Kharkiv, na Ucrânia, promovendo a incerteza entre os ucranianos dentro e fora do país.

Além disso, destacamos uma campanha no Oriente Médio conduzida pelo SturgeonPhisher, um grupo que acreditamos estar alinhado com os interesses do Cazaquistão. Também analisamos um ataque watering-hole em um site de notícias regionais sobre Gilgit-Baltistan, uma região disputada administrada pelo Paquistão e, finalmente, descrevemos a exploração de uma vulnerabilidade de zero-day no Roundcube pelo Winter Vivern, um grupo que acreditamos estar alinhado com os interesses da Bielorrússia.

As atividades maliciosas descritas no Relatório de Atividades APT da ESET do 4º trimestre de 2023 ao 1º trimestre de 2024 são detectadas pelos produtos da ESET; a inteligência compartilhada é baseada principalmente nos dados de telemetria proprietários da ESET e foi verificada pelos pesquisadores da ESET.

Siga a equipe de pesquisa da ESET no X (antigo Twitter) para obter novidades sobre as principais tendências e ameaças digitais.