O relatório ESET APT Activity Report Q2 2024-Q3 2024 resume as atividades destacadas de grupos de ameaças persistentes avançadas (APT) documentadas pelos investigadores da ESET de abril de 2024 até o final de setembro de 2024. As operações destacadas são representativas do panorama mais amplo de ameaças que investigamos durante esse período, ilustrando as tendências e desenvolvimentos chave, e contêm apenas uma fração dos dados de inteligência de cibersegurança fornecidos aos clientes dos relatórios privados de APT da ESET.

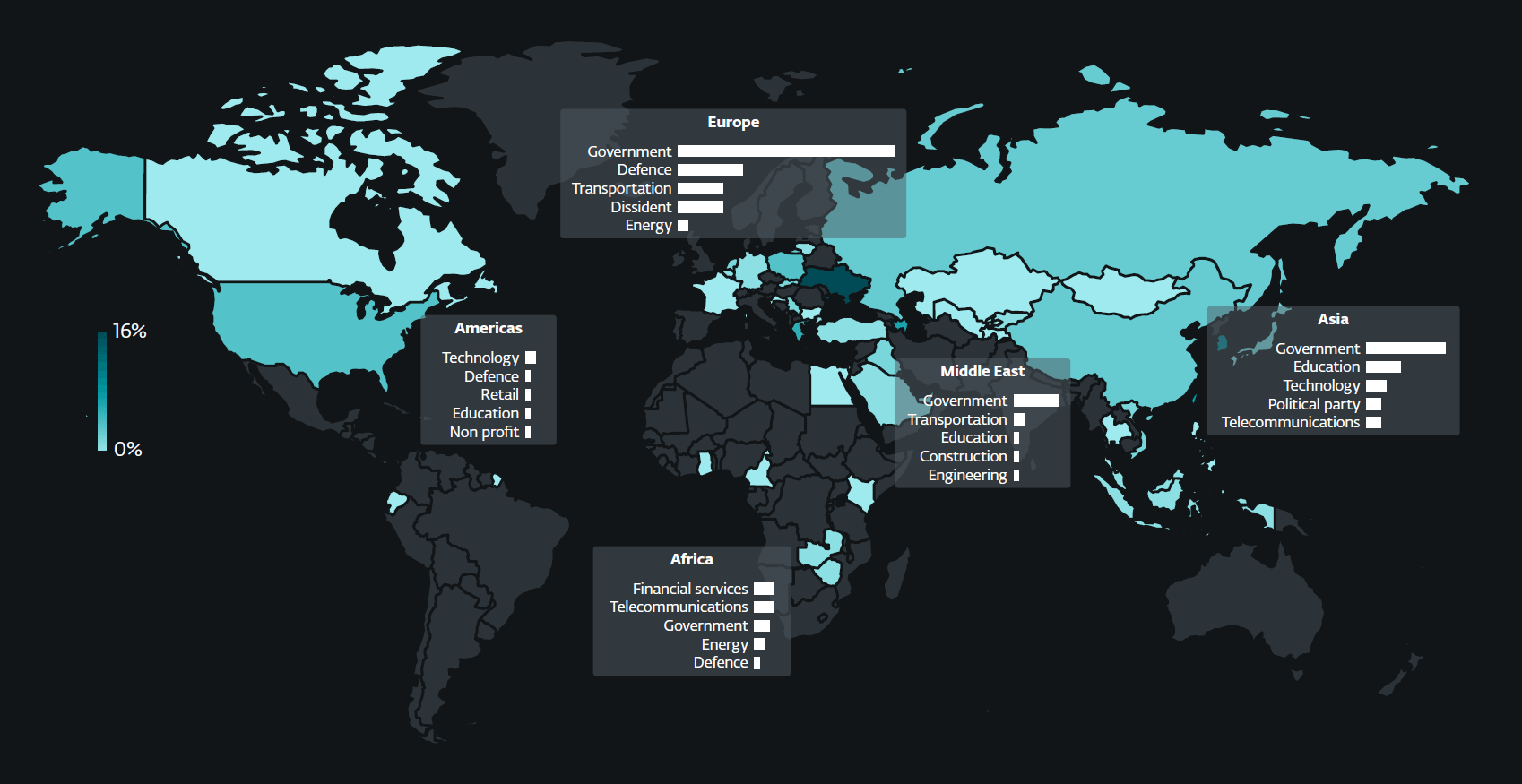

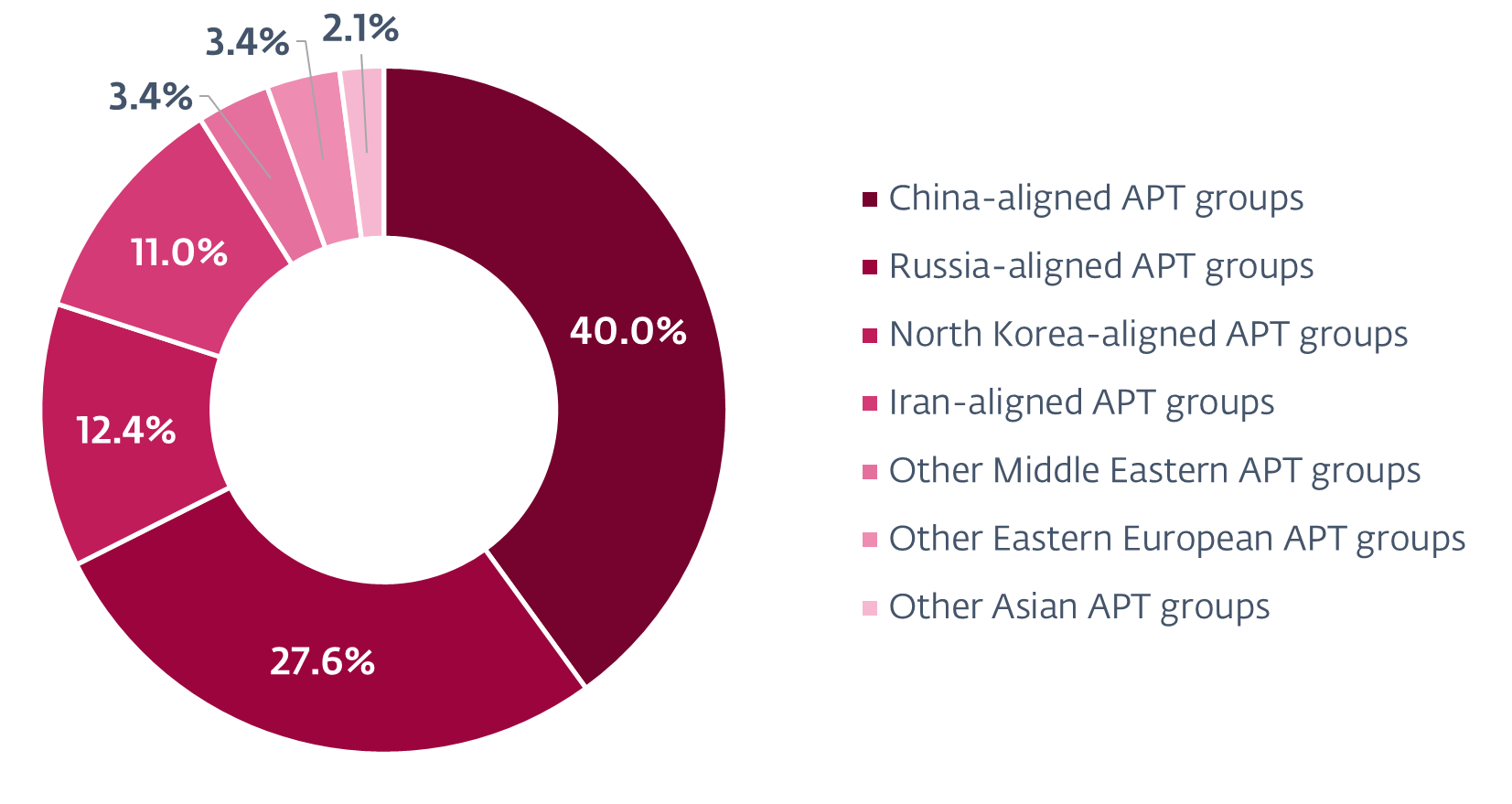

Durante o período analisado, observamos uma notável expansão dos ataques de MirrorFace, uma organização alinhada com a China. Habitualmente focada em entidades japonesas, ampliou suas operações para incluir pela primeira vez uma organização diplomática da União Europeia (UE), ao mesmo tempo em que continuava dando prioridade aos seus objetivos no Japão. Além disso, os grupos APT alinhados com a China têm recorrido cada vez mais à VPN de código aberto e multiplataforma SoftEther para manter o acesso às redes das vítimas. Detectamos um amplo uso do SoftEther VPN pelo Flax Typhoon, observamos que o Webworm trocou completamente seu backdoor pelo uso do SoftEther VPN Bridge em máquinas de organizações governamentais da UE, e vimos que o GALLIUM implantou servidores SoftEther VPN em operadoras de telecomunicações da África.

Também analisamos indícios de que grupos alinhados com o Irã podem estar aproveitando suas capacidades cibernéticas para apoiar a espionagem diplomática e, potencialmente, operações cinéticas. Esses grupos comprometeram várias empresas de serviços financeiros na África, um continente geopolítico importante para o Irã; realizaram ciberespionagem contra o Iraque e o Azerbaijão, países vizinhos com os quais o Irã mantém relações complexas; e aumentaram seu interesse pelo setor de transporte em Israel. Apesar desse objetivo geográfico aparentemente limitado, os grupos alinhados com o Irã mantiveram um foco global, perseguindo também enviados diplomáticos na França e organizações educacionais nos Estados Unidos.

Os atores de ameaças alinhados com a Coreia do Norte persistiram em promover os objetivos de seu regime, que foi acusado pelas Nações Unidas e pela Coreia do Sul de roubar fundos – tanto moedas tradicionais quanto criptomoedas – para apoiar seus programas de armas de destruição em massa. Observamos que esses grupos continuaram seus ataques contra empresas de defesa e aeroespaciais na Europa e nos Estados Unidos, além de desenvolvedores de criptomoedas, grupos de reflexão e ONGs. Um desses grupos, o Kimsuky, começou a abusar de arquivos da console de gerenciamento da Microsoft, que normalmente são usados por administradores de sistemas, mas que podem executar qualquer comando do Windows. Além disso, vários grupos alinhados com a Coreia do Norte abusaram com frequência de serviços populares baseados em nuvem, como Google Drive, Microsoft OneDrive, Dropbox, Yandex Disk, pCloud, GitHub e Bitbucket. Pela primeira vez, vimos um grupo APT – especificamente o ScarCruft – abusando dos serviços em nuvem da Zoho.

Detectamos grupos de ciberespionagem alinhados com a Rússia que atacam com frequência servidores de e-mail como Roundcube e Zimbra, geralmente usando e-mails de spearphishing que exploram vulnerabilidades XSS conhecidas. Além do Sednit, que tem como alvo entidades governamentais, acadêmicas e relacionadas à defesa em todo o mundo, identificamos outro grupo alinhado com a Rússia, denominado GreenCube, que rouba mensagens de e-mail através de vulnerabilidades XSS no Roundcube. Outros grupos russos continuaram focados na Ucrânia, com o Gamaredon lançando grandes campanhas de spearphishing enquanto atualizava suas ferramentas, utilizando e abusando de aplicativos de mensagens como Telegram e Signal. O Sandworm usou sua nova backdoor para Windows, que chamamos de WrongSens, além de seu malware avançado para Linux: LOADGRIP e BIASBOAT. Detectamos ainda a Operação Texonto, uma operação de desinformação e psicológica voltada principalmente para desmoralizar ucranianos e também para atingir os opositores russos. Analisamos também o hackeamento e a divulgação pública da Agência Polonesa Antidopagem, que acreditamos ter sido comprometida por um intermediário de acesso inicial que compartilhou o acesso com o grupo APT FrostyNeighbor, alinhado com a Bielorrússia, responsável por campanhas de desinformação cibernética críticas à Aliança Atlântica. Por fim, a partir da análise de um exploit encontrado na natureza, descobrimos uma vulnerabilidade de execução remota de código no WPS Office para Windows. Atribuímos o ataque que explora o exploit ao grupo APT-C-60, alinhado com a Coreia do Sul.

As atividades maliciosas descritas no Relatório de Atividade APT da ESET do segundo ao terceiro trimestre de 2024 são detectadas pelos produtos da ESET; a inteligência compartilhada é baseada principalmente em dados de telemetria da ESET e foi verificada por seus pesquisadores.

Os Relatórios de Atividade ESET APT contêm apenas uma fração dos dados de inteligência de cibersegurança fornecidos nos Relatórios ESET APT PREMIUM. Para mais informações, visite o site da ESET Threat Intelligence.

Siga a ESET Research no Twitter para obter atualizações regulares sobre as principais tendências e ameaças