O Red Team é a equipe responsável por avaliar a eficácia dos controles, políticas e práticas de segurança implementados em uma organização, abrangendo tanto os ativos tecnológicos quanto o fator humano. Eles simulam as ações, as táticas, as técnicas e os procedimentos de cibercriminosos para determinar o status de segurança de uma organização.

Para um pentest eficaz, é fundamental ter dispositivos que possam oferecer funções adicionais que não estão incluídas como padrão nas ferramentas e exigem configuração manual. Além da portabilidade e do pequeno espaço físico que proporcionam, esses dispositivos são elementos essenciais para os pentesters.

Aqui estão os 5 principais dispositivos, suas funções e em que situações um Red Team pode usá-los.

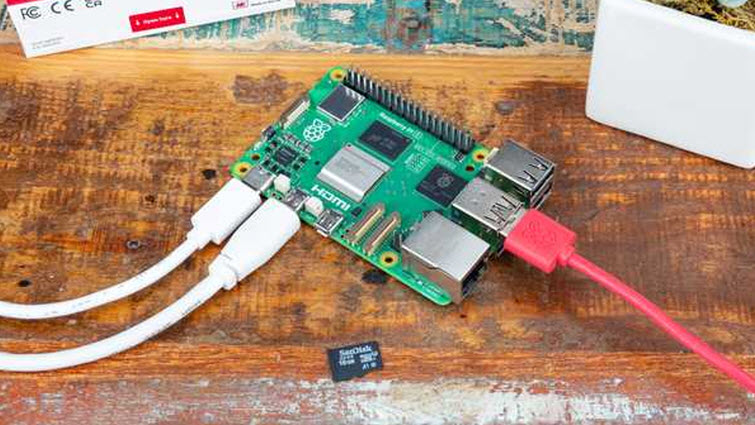

Raspberry Pi 5

O Raspberry Pi é praticamente um computador portátil (do tamanho de um cartão de crédito), acessível e suficientemente potente. Ele permite testar o conceito de várias ferramentas, além de analisar e auditar redes Wi-Fi em busca de vulnerabilidades que os cibercriminosos poderiam explorar se comprometessem esse tipo de infraestrutura de uma organização.

Ele também permite que o pentester audite dispositivos da Internet das Coisas (IoT) com a capacidade de desenvolver e usar software que automatiza os testes de nível de segurança nesses dispositivos e, assim como nas redes Wi-Fi, identifica vulnerabilidades no software que podem ser exploradas por atacantes.

Para que um computador portátil funcione corretamente, é essencial ter um sistema operacional que permita a interação entre hardware e software. No caso do Raspberry Pi, o sistema operacional utilizado é o Raspberry Pi OS (anteriormente conhecido como Raspbian), uma distribuição do GNU/Linux baseada no Debian.

Entre as ferramentas mais importantes disponíveis com esse sistema operacional estão:

- FruityWifi: software para auditoria de redes sem fio. Permite que o pentester implemente ataques avançados usando a interface da Web diretamente ou enviando mensagens para ela.

- Ha-Pi: um conjunto de ferramentas para realizar pentest do Aircrack Ng Suite, Metasploit e Kismet.

- Raspberry Pwn: conjunto de ferramentas como scapy, wireshark, tcpdump, ettercap, hping3, medusa, macchanger, nbtscan, john, ptunne, entre outras.

- Wireless Attack Toolkit (WAT): um conjunto de ferramentas projetado para realizar pentest de rede Wi-Fi em plataformas ARM incorporadas.

- PwnPi: é uma versão simplificada do Debian Wheezy, também usada para pentest com ferramentas que têm as características mencionadas acima.

- NetPi: projeto para tentar criar um analisador de rede com recursos comparáveis aos das soluções comerciais.

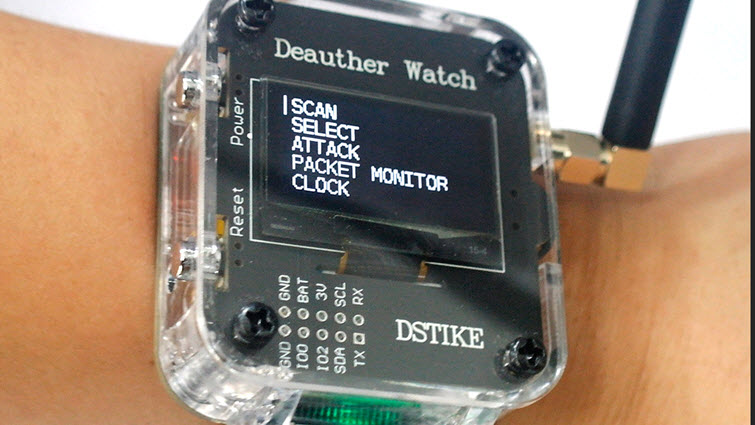

Wi-Fi Deauther Watch

Como o próprio nome sugere, trata-se de um relógio voltado para a realização de ataques e testes de "deauth" - desconectando os dispositivos conectados à rede Wi-Fi - causando uma negação de serviço e buscando obter o handshake dos dispositivos que tentam se reconectar para atacar a rede sem fio.

O software para realizar essas atividades é chamado ESP8266 Deauther V3. Em sua versão mais recente, o pentester passou a usar uma interface de linha de comando (CLI) via USB em comparação com sua versão anterior, testando a suscetibilidade das redes Wi-Fi na banda larga de 2,4 Ghz (a única limitação desse dispositivo) a esse tipo de ataque.

Esse gadget tem os seguintes menus:

- Scan: verificação dos pontos de acesso e dos dispositivos conectados a eles.

- Select: seleção do ponto de acesso que devem ser atacados para realizar os testes de segurança.

- Attack: possui três tipos de ataques.

- Deauth: desconexão de dispositivos.

- Beacon: saturação do canal de 2,4 Ghz para gerar uma negação de serviço.

- Probe: envio de solicitações de conexão para o ponto de acesso que será testado.

- Packet Monitor: ferramenta visual para analisar os pacotes que passam pelos 14 canais da rede Wi-Fi.

- Clock: função básica de um relógio convencional.

Possui uma interface gráfica na qual também é possível realizar esse tipo de teste.

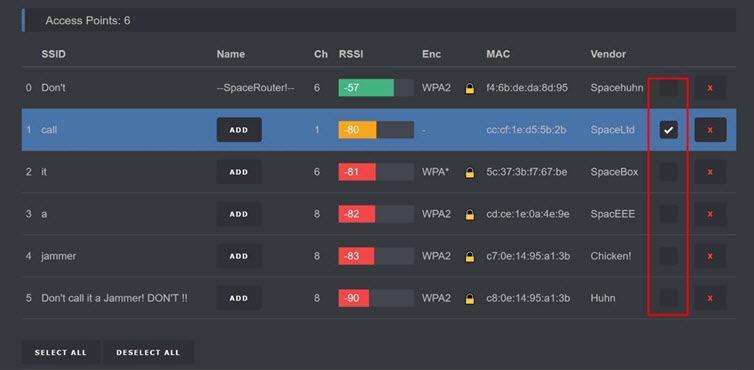

Wi-Fi Pineapple

Permite a realização de pentest em redes sem fio e a avaliação de sistemas Wi-Fi, com esse dispositivo você simula um ponto de acesso convencional. Ele tem duas interfaces de rede sem fio, a primeira para fornecer Internet aos dispositivos conectados a ele, enquanto a segunda fornece interação com dispositivos Wi-Fi próximos.

Entre suas funções mais proeminentes está a criação de pontos de acesso falsos chamados "Evil Twins", que permitem emitir sinais que simulam redes Wi-Fi legítimas, conectando as vítimas e interceptando todo o tráfego de rede para analisá-lo posteriormente e identificar informações confidenciais, como senhas, nomes de usuários e dados sigilosos.

Assim como o Wi-Fi Deauther Watch, os testes de deauth podem ser realizados para forçar a desconexão de dispositivos de uma rede Wi-Fi legítima, permitindo ataques man-in-the-middle.

Para os pentesters, ele é usado para:

- Avaliações de segurança: permite que eles avaliem a segurança das redes sem fio que estão sendo auditadas, identificando vulnerabilidades e lacunas de configuração.

- Ataques controlados: permite que eles realizem ataques em ambientes controlados, o que tornaria mais fácil para os administradores de redes sem fio entender como as redes sem fio funcionam para desenvolver políticas, regras e configurações de acordo com as práticas recomendadas.

- Funcionalidade versátil: ao oferecer várias ferramentas e técnicas de pentesting de redes sem fio, algumas delas automatizadas, você tem a flexibilidade de realizar diferentes testes e analisar diferentes aspectos da segurança da rede.

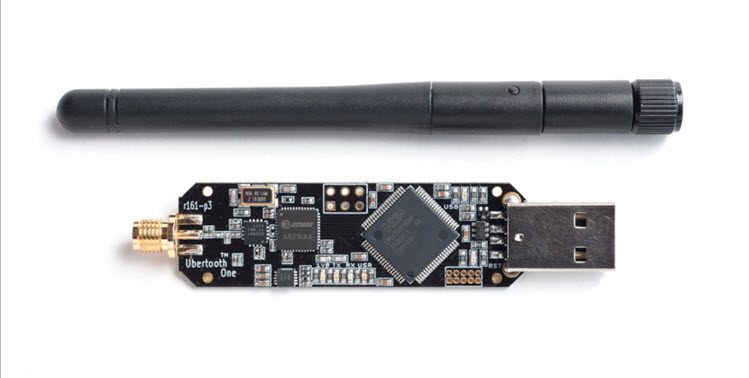

Ubertooth One

Seu principal objetivo é oferecer recursos que vão além do que um adaptador comum pode ter, permitindo que os pentesters o utilizem como uma plataforma para monitorar e rastrear sinais Bluetooth.

Por ser um dispositivo baseado em código aberto, ele pode ser adaptado às necessidades do teste de segurança exigido; no entanto, deve-se levar em consideração que o hardware do dispositivo será adaptado para a transmissão de sinais e o firmware atualmente suporta apenas funções mínimas de recepção e transmissão de canais públicos, mas não de canais privados.

HackRF One

Com esse gadget, você pode receber, decodificar, modificar, reproduzir e transmitir qualquer sinal de 1MHz a 6GHz. Uma das vantagens é que o hardware do HackRF One é atualizado com frequência e pode ser encontrado atualmente em sua versão mais recente.

Antes da existência do HackRF One, a pesquisa em radiofrequência era realizada principalmente por especialistas em hardware que montavam dispositivos volumosos e complexos. Esses equipamentos eram grandes e caros, limitando o acesso à pesquisa em radiofrequência a um pequeno grupo de profissionais. O HackRF One, um gadget financiado pela DARPA (Agência de Projetos de Pesquisa Avançada de Defesa), revolucionou essa área ao tornar a tecnologia mais acessível e compacta.

Desde o seu lançamento, existem muitas ferramentas SDR (Software Defined Radio) altamente especializadas; no entanto, o HackRF One continua sendo a principal ferramenta para pentesters e entusiastas de RF, tudo graças à sua simplicidade, custo (aproximadamente R$ 1.700) e uma grande quantidade de informações sobre como usá-lo.

Entre as principais ferramentas de SDR que ajudam no trabalho com hardware estão GNU Radio, SDR#, SDR_Radio, Universal Radio Hacker, QSpectrumAnalyzer.

Entre suas funções ao lidar com radiofrequência estão:

- Analisar, reproduzir e emular os sinais de controle de dispositivos como chaves de carros, alarmes e controles remotos de garagem.

- Bloquear, manipular e ajustar sinais de GPS para dispositivos habilitados para localização.

- Captura e análise de IMSI (International Mobile Subscriber Identity).

- Monitorar, capturar e analisar o tráfego de Bluetooth e BLE.

- Analisar e comunicar-se com todas as etiquetas RFID, independentemente da frequência.

- Rastrear ADB-S, comunicação via satélite, detecção de pacotes, análise de sinais, etc.

O pentester, com acesso a milhares de ferramentas tanto de software quanto de hardware, pode realizar avaliações de segurança de maneira mais eficaz. Isso permite a criação de casos de uso que simulam ataques de cibercriminosos, capazes de atacar infraestruturas, como redes Wi-Fi ou de radiofrequência. A portabilidade dessas ferramentas também é um aspecto importante, facilitando a execução de testes em diferentes ambientes.