No vasto e complexo mundo da cibersegurança, compreender a anatomia dos pacotes TCP/IP é essencial para desvendar os segredos que fluem pelas redes.

Esses pacotes são os mensageiros digitais que transportam informações críticas, e entender sua estrutura é fundamental para os profissionais de cibersegurança, pois permite que eles entendam como os dados são transmitidos, identifiquem vulnerabilidades e realizem análises forenses, entre outras atividades em diferentes áreas da cibersegurança.

Embora os pacotes TCP/IP sejam a base fundamental da comunicação na Internet e, por trás deles, exista uma vasta área de conhecimento em redes de comunicação, exploraremos os pacotes TCP/IP sob a perspectiva de um pesquisador de segurança.

Camadas do modelo TCP/IP

É importante lembrar o modelo em camadas por meio do qual os pacotes TCP/IP são transmitidos, pois isso nos dará certos limites e escopos de operabilidade em comunicações e interceptação de dados.

|

4 |

Aplicativo Process |

|

3 |

Transporte Host-to-host |

|

2 |

Internet Network |

|

1 |

Acesso à mídia Mídia |

- Camada de aplicativos: define protocolos específicos para diferentes tipos de aplicativos, como HTTP para a Web ou FTP para transferência de arquivos.

- Camada de transporte: fornece dois protocolos principais: TCP (confiabilidade e controle de fluxo) e UDP (simplicidade e velocidade).

- Camada de rede: roteia os pacotes pela rede usando endereços IP.

- Camada de acesso à rede: é responsável pela comunicação física com a rede.

Embora tenhamos visto que, no modelo de camadas, cada uma delas tem uma função específica na comunicação de dados, vamos ver o que acontece com a estrutura dos pacotes e quais informações podemos obter com sua análise.

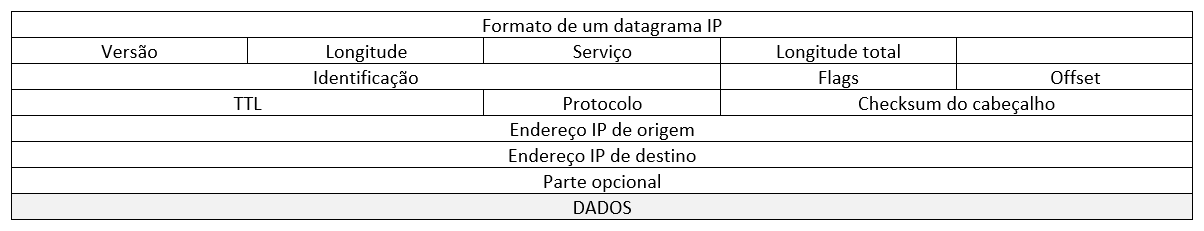

Pacotes TCP/IP

Cada pacote TCP/IP tem uma estrutura básica composta de cabeçalhos (headers).

O cabeçalho IP funciona como a espinha dorsal, fornecendo os endereços de origem e destino, bem como informações sobre como o pacote deve ser tratado na rede. Esse cabeçalho é fundamental para os roteadores, pois permite que eles tomem decisões com base nas informações contidas nele.

Dentro do cabeçalho IP, encontramos o cabeçalho TCP, que contém detalhes como as portas de origem e de destino, o número de sequência e a soma de verificação de hash. Esse último é essencial para verificar a integridade do pacote. Por exemplo, os pesquisadores de segurança monitoram esses cabeçalhos em busca de anomalias que possam indicar ataques, como varredura de portas ou tentativas de injeção de dados.

Consideramos o cabeçalho como a espinha dorsal, os dados e o payload representam o coração dos pacotes TCP/IP. É nesse ponto que são armazenadas as informações valiosas transmitidas pela rede. Cibercriminosos geralmente tentam se infiltrar nesses dados para roubar informações confidenciais ou realizar ataques de negação de serviço.

A seguir, você poderá entender em detalhes cada um dos pontos mais relevantes das características dos pacotes TCP/IP

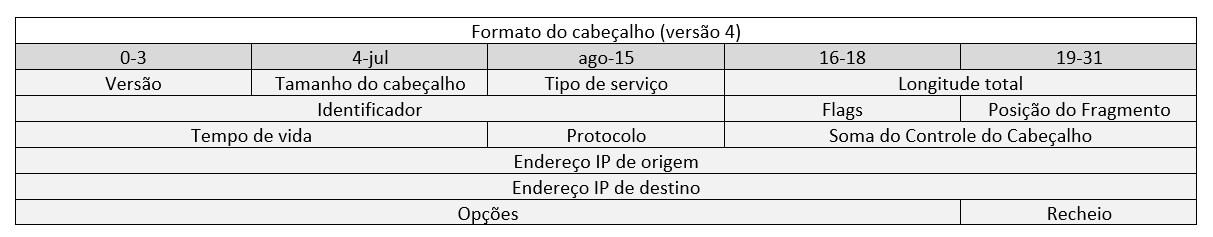

Cabeçalho TCP/IP

Cabeçalho TCP

- Porta de origem (16 bits): identifica o aplicativo de origem na máquina de envio.

- Porta de destino (16 bits): identifica o aplicativo de destino no dispositivo receptor.

- Número de sequência (32 bits): indica o número de ordem do segmento atual dentro do fluxo de dados.

- Número de confirmação (32 bits): indica o número de sequência do próximo byte que o remetente espera receber do receptor.

- Comprimento do cabeçalho (4 bits): indica o comprimento do cabeçalho TCP em palavras de 32 bits. O tamanho mínimo é de 5 palavras (20 bytes) e pode aumentar até 15 palavras (60 bytes) se forem incluídas opções adicionais.

- Flags (8 bits): conjunto de flags que controlam o comportamento do protocolo TCP. Alguns dos sinalizadores mais importantes são:

- URG: indica que o segmento contém dados urgentes que devem ser processados imediatamente.

- ACK: indica que o campo "Acknowledgement Number" é válido.

- PSH: indica que o receptor deve enviar os dados ao usuário assim que forem recebidos.

- RST: Indica que a conexão TCP deve ser reiniciada.

- SYN: indica que uma nova conexão TCP está sendo iniciada.

- FIN: Indica que a conexão TCP está sendo encerrada.

- Window (16 bits): indica a quantidade de dados que o receptor está disposto a receber sem enviar uma confirmação.

- Checksum (16 bits): usado para detectar erros na transmissão do cabeçalho TCP.

Cabeçalho IP

- Versão: indica a versão do protocolo IP usada. Atualmente, a versão mais usada é a IPv4 (versão 4) e a IPv6 (versão 6) está sendo implementada gradualmente.

- Comprimento do cabeçalho: especifica o comprimento do cabeçalho em bytes. Essa informação é importante para que os roteadores possam ler corretamente o cabeçalho e processar o pacote.

- Service type: define a prioridade e o tipo de processamento do pacote. Permite que os roteadores priorizem determinados tipos de pacotes, como os que contêm dados confidenciais ou urgentes.

- Identificação: permite a fragmentação e a remontagem de pacotes grandes. Quando um pacote é muito grande para ser transmitido por uma rede, ele pode ser fragmentado em vários pacotes menores. O campo de identificação permite a remontagem desses fragmentos no destino.

- Flags: controlam diferentes aspectos do processamento de pacotes. Por exemplo, um sinalizador pode indicar se o pacote deve ser fragmentado ou se é necessária uma confirmação.

- Time-to-live: limita o tempo que um pacote pode permanecer na rede. Isso evita que os pacotes circulem indefinidamente em caso de erros de roteamento.

- Protocolo: identifica o protocolo da camada de transporte usado (TCP ou UDP). Essas informações permitem que o dispositivo receptor saiba como interpretar os dados do payload.

- Checksum: garante a integridade do cabeçalho. Se a soma de verificação for inválida, o pacote será descartado.

- Endereço IP de origem: indica o endereço do dispositivo que está enviando o pacote.

- Endereço IP de destino: indica o endereço do dispositivo que está recebendo o pacote.

O que você deve observar como profissional de cibersegurança?

Há muitas informações que podem ser coletadas, analisadas e inter-relacionadas, dependendo da função que estamos desempenhando, mas, sem dúvida, é nos cabeçalhos que os pesquisadores de segurança concentram sua atenção ao inspecionar os pacotes para identificar padrões suspeitos ou assinaturas maliciosas, dependendo da linha de investigação que está sendo desenvolvida.

Para resumir, vejamos quais podem ser os pontos mais interessantes para análise.

- Análise de cabeçalho: o exame dos campos de cabeçalho IP e TCP pode revelar informações cruciais para a investigação de intrusões, como endereço IP de origem, porta de origem, endereço IP de destino e porta de destino.

- Detecção de anomalias: valores inesperados nos campos de cabeçalho podem indicar atividade mal-intencionada, como pacotes com endereços IP falsificados ou portas não usadas por aplicativos legítimos.

- Análise de conteúdo: a inspeção do conteúdo do pacote pode revelar malware, explorações ou informações confidenciais.

Quais ferramentas podemos usar?

Existem várias ferramentas para capturar, analisar e visualizar pacotes TCP/IP. Algumas das mais populares são:

- Tcpdump: uma ferramenta de linha de comando para capturar e analisar pacotes TCP/IP.

- Ngrep: ferramenta semelhante ao tcpdump, mas com uma interface gráfica de usuário.

- Wireshark: ferramenta poderosa para capturar e analisar pacotes TCP/IP, com uma ampla gama de funções e filtros.

É fundamental observar que, embora o conhecimento dessas ferramentas seja importante, nunca devemos perder de vista o conhecimento essencial das redes de comunicação. Isso nos dará mais precisão na busca das informações de que precisamos, dependendo da tarefa em questão.

Sistemas de defesa ativa

Os profissionais de cibersegurança não estão interessados apenas em observar passivamente a anatomia dos pacotes TCP/IP. Eles também implementam sistemas de defesa ativos, como:

- Firewalls: eles agem como um sistema imunológico, examinando cada pacote que tenta atravessar as fronteiras da rede. Se algo anormal for detectado na estrutura do pacote, o firewall poderá bloquear ou filtrar a comunicação, protegendo assim a integridade da rede.

- Sistemas de detecção de intrusão (IDS): usam assinaturas e algoritmos avançados para identificar comportamentos mal-intencionados ou padrões suspeitos. Ao compreender a anatomia dos pacotes, os IDSs podem detectar até mesmo as ameaças mais sofisticadas.

Inteligência artificial e aprendizado de máquina

No mundo da cibersegurança, a única constante é a mudança. Os pesquisadores de segurança precisam acompanhar as ameaças emergentes e as novas técnicas usadas por cibercriminosos. A evolução da anatomia de pacotes também significa adaptar-se às estratégias mutáveis dos adversários.

Atualmente, a inteligência artificial e o aprendizado de máquina são ferramentas poderosas que os pesquisadores de segurança usam para analisar grandes volumes de dados e descobrir padrões que podem passar despercebidos pelos métodos tradicionais.

Conclusões: Uma jornada sem fim

Na busca incessante para garantir a cibersegurança, descobrimos que compreender a anatomia dos pacotes TCP/IP é essencial e uma ferramenta inestimável para os profissionais de cibersegurança. Ela permite a análise do tráfego de rede, a identificação de vulnerabilidades, a investigação de intrusões e a resposta a incidentes de segurança como uma jornada interminável ou sem fim.

A cibersegurança é uma batalha constante contra uma ameaça em constante evolução, em que um conhecimento profundo dos pacotes TCP/IP pode, sem dúvida, ser uma chave mestra que permite aos profissionais de cibersegurança ficar um passo à frente nessa corrida sem fim.