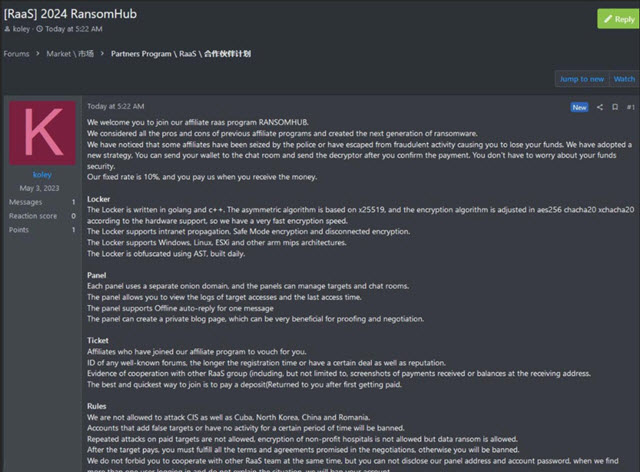

O RansomHub iniciou suas operações no começo de 2024, após a dissolução do grupo ALPHV/BlackCat. Em 2 de fevereiro de 2024, o grupo se manifestou no fórum criminoso RAMP para lançar seu programa de afiliados, apresentando algumas diretrizes de sua proposta.

"Consideramos todos os prós e contras dos programas de afiliados anteriores e criamos a próxima geração de ransomware. Nossa taxa fixa é de 10%, e você nos paga quando receber o dinheiro", afirma a carta de apresentação do grupo.

Leia mais:

Como o RansomHub atua?

Especificamente, este grupo cibercriminoso trabalha no modelo de Ransomware-as-a-Service (RaaS), ou seja, fornece ferramentas, recursos e suporte aos afiliados que realizam os ataques. Como mencionado anteriormente, por esse serviço, o grupo cobra 10% dos pagamentos obtidos em cada ataque.

Vale destacar que o RansomHub estabelece regras muito claras para seus afiliados, limitando seus alvos. Por exemplo, não permite ataques a hospitais sem fins lucrativos nem a empresas e organizações de determinados países, como Cuba, Coreia do Norte e China.

Por outro lado, suas principais vítimas costumam ser instituições e empresas de alto perfil e com grande capacidade de pagamento, especialmente aquelas que lidam com informações sensíveis, como os setores governamental e/ou corporativo.

Segundo o site The Hacker News, o RansomHub utiliza um modelo de dupla extorsão com suas vítimas: ele as induz a entrar em contato com os criminosos por meio de uma URL exclusiva .onion, mas, se as empresas se recusarem a atender às exigências do resgate, terão suas informações publicadas por um período de três a 90 dias no site oficial do grupo.

Para obter o acesso inicial, de acordo com a Agência de Cibersegurança e Segurança de Infraestruturas dos Estados Unidos (CISA), o grupo se aproveita da exploração de vulnerabilidades de segurança conhecidas em dispositivos Apache ActiveMQ, Atlassian Confluence Data Center and Server, Citrix ADC, F5 BIG-IP, Fortinet FortiOS e Fortinet FortiClientEMS, entre outros.

"Após esse acesso inicial, os afiliados do RansomHub criaram contas de usuário para garantir a persistência, reativaram contas desabilitadas e utilizaram o Mimikatz em sistemas Windows para coletar credenciais [T1003] e escalar privilégios para o SISTEMA.", explica a CISA.

RansomHub e seu papel chave em 2024

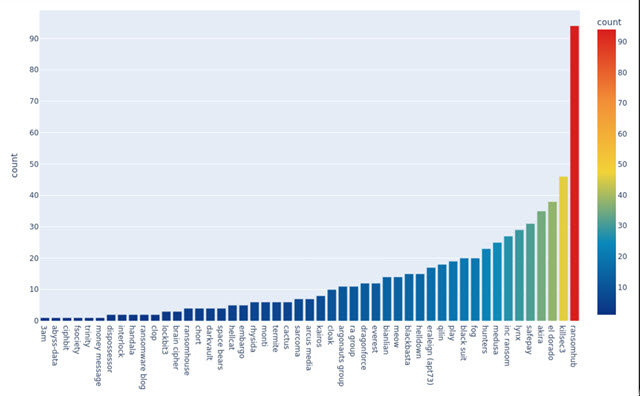

Rapidamente, o RansomHub se posicionou como um dos grupos de ransomware mais ativos globalmente. De fato, um relatório elaborado pelo Governo dos Estados Unidos já afirmava que, até agosto, o grupo havia acumulado mais de 200 vítimas.

Além disso, as estatísticas compartilhadas pela site do Ransomlook mostram claramente a evolução desse grupo de ransomware. Ou seja, nos últimos 30 dias, o número de publicações de vítimas feitas pelo grupo de ransomware chegou a 90, o dobro do seu perseguidor imediato (Killsec3, com 45).

Entre as empresas que foram vítimas, destacam-se os setores de águas residuais, tecnologia da informação, serviços governamentais, saúde pública, serviços financeiros, transporte e infraestrutura crítica de comunicações, entre outros. A seguir, destacamos alguns casos específicos e de grande impacto.

O grande impacto do RansomHub no Brasil e em outros países da América Latina

O site RansomLook possui uma lista detalhada de todas as empresas e vítimas do RansomHub globalmente. A seguir, destacamos alguns dos casos mais importantes que ocorreram na América Latina, para entender seu impacto a nível regional.

No Brasil, uma das vítimas foi uma das fintechs mais destacadas desse mercado. Segundo o que o RansomHub compartilhou em julho, o grupo teve acesso a mais de 200 GB de dados, incluindo documentos privados, bases de dados, webmails, código-fonte e informações privadas de mais de 6.000 restaurantes e mais de 600 mil clientes.

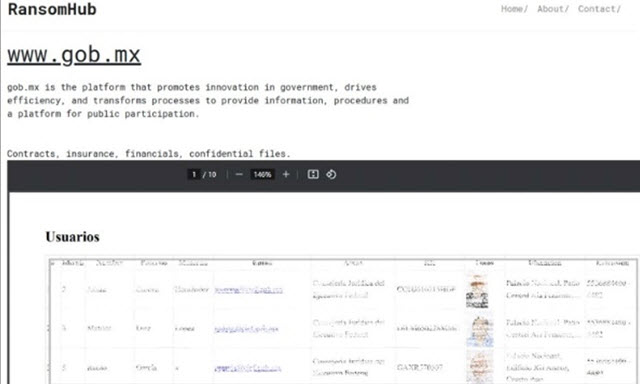

Outra vítima relevante desse grupo de ransomware foi o Governo do México: tratou-se do sequestro de mais de 300 GB de dados da Consejería Jurídica del Poder Ejecutivo Federal (CJEF), entre os quais estavam informações cruciais do governo mexicano, como contratos e dados de seus funcionários. Como prova do ataque, o grupo publicou um contrato com diretrizes para o aluguel de imóveis utilizados pela Consejería Jurídica.

Uma das principais universidades do México também sofreu o ataque do RansomHub. Especificamente, o incidente ocorreu em maio de 2024 e, segundo o próprio grupo, envolveu a criptografia de informações de quase 40 mil usuários e funcionários.

Além desses exemplos concretos, o grupo atacou universidades, órgãos governamentais e empresas de diversos países da América Latina, como México, Argentina, Chile, Peru, Brasil, Guatemala e El Salvador.

A evolução dos ataques e a proteção das organizações

O surgimento e rápido crescimento do RansomHub é mais uma demonstração de como os ataques de ransomware estão evoluindo e se tornando cada vez mais sofisticados.

Diante desse cenário, é essencial que as organizações e empresas deem especial atenção à atualização de suas medidas de proteção, para não ficarem expostas a vulnerabilidades conhecidas que podem ser exploradas por cibercriminosos.

Nesse contexto, dar um passo à frente na detecção de ameaças e implementar uma solução de segurança robusta e abrangente é uma decisão crucial para mitigar riscos e enfrentar os desafios impostos pela constante evolução das ameaças de ransomware.

Leia mais: