De acordo com a edição mais recente do ESET Security Report, 23% das empresas latino-americanas que responderam ao nosso questionário de segurança digital foram vítimas de pelo menos uma tentativa de ataque de ransomware e os setores que receberam mais tentativas de ataque dessa ameaça foram Petróleo/Gás/Mineração (36%), Telecomunicações (31%), Serviços Públicos (30%) e Varejo/Atacado (29%).

Neste post, destacamos três grupos emergentes de ransomware que atuam na América Latina. Embora grupos bem conhecidos, como Rhysida e Medusa, ainda estejam ativos, observamos o surgimento e o crescimento de outros grupos que já realizaram diversos ataques neste ano.

Os grupos de ransomware são formados por cibercriminosos que lucram extorquindo dinheiro de empresas e organizações. Por meio de ataques e infecções, eles sequestram os dados da vítima, principalmente por meio de criptografia, e exigem um resgate em troca da suposta descriptografia. O impacto financeiro de um ataque de ransomware pode ser catastrófico para uma empresa, pois os pedidos de resgate chegam a milhões e são avaliados em dólares.

Os métodos de extorsão têm variado, e os grupos não apenas pedem quantias em dinheiro para devolver informações, mas também quantias extras para impedir que elas sejam divulgadas, e essa dupla extorsão tem se tornado comum.

Aqui está um detalhamento de 3 grupos de ransomware que surgiram ou cresceram até agora em 2024:

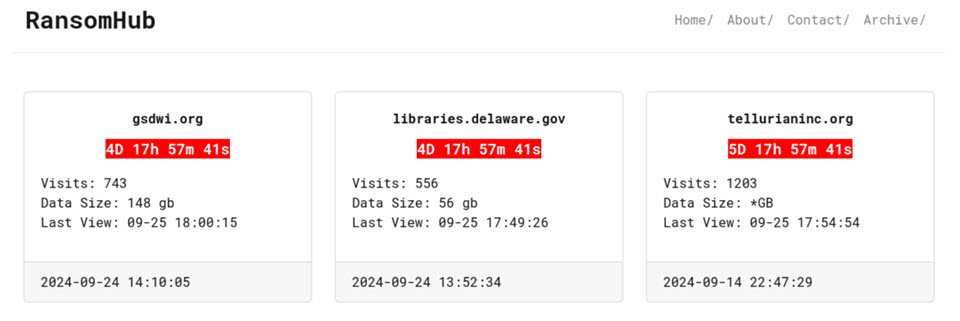

RansomHub

O RansomHub surgiu em fevereiro de 2024, oferecendo o modelo de Ransomware as a Service (RaaS). Anunciado em um fórum (RAMP), esse grupo se destaca por sua capacidade de evoluir e atualizar constantemente suas técnicas e táticas, visando burlar as ferramentas de segurança e empregar métodos sofisticados de criptografia.

Imagem 1: Site do RansomHub.

O Ransomhub também é capaz de atacar uma variedade de sistemas, como Windows, macOS, Linux e ambientes VMware ESXi, o que o torna uma ameaça versátil.

Um dos ataques mais notáveis realizados pelo RansomHub teve como alvo o Sistema de Cooperativas Financeiras do Brasil (Sicoob).

Qiulong

O grupo criminoso responsável pelo ransomware Qiulong surgiu durante a primeira metade do ano e tem sido extremamente ativo, geralmente atacando várias vítimas ao mesmo tempo. Seu foco supostamente está voltado para o setor de saúde, embora outros setores também tenham sido visados.

Imagem 2: Banner anexado à nota de resgate com vítimas do Qilin.

Entre as vítimas conhecidas do Brasil estão a Clínica Brasileira Hominem, o Dr. Lincoln Graça Neto e Rosalvo Automoveis.

O grupo é considerado brasileiro por causa de seus alvos, embora haja profissionais que se aventuram a pensar que pode ser um grupo existente que decidiu mudar seu nome.

Seus métodos e modo de agir (muito rápido) sugerem que se trata de um novo grupo, mas as informações sobre os cibercriminosos ainda são muito limitadas.

De acordo com as tendências, o Qiulong usa a tática de extorsão dupla, criptografando os dados das vítimas por meio da exfiltração de dados e, em seguida, exigindo resgate.

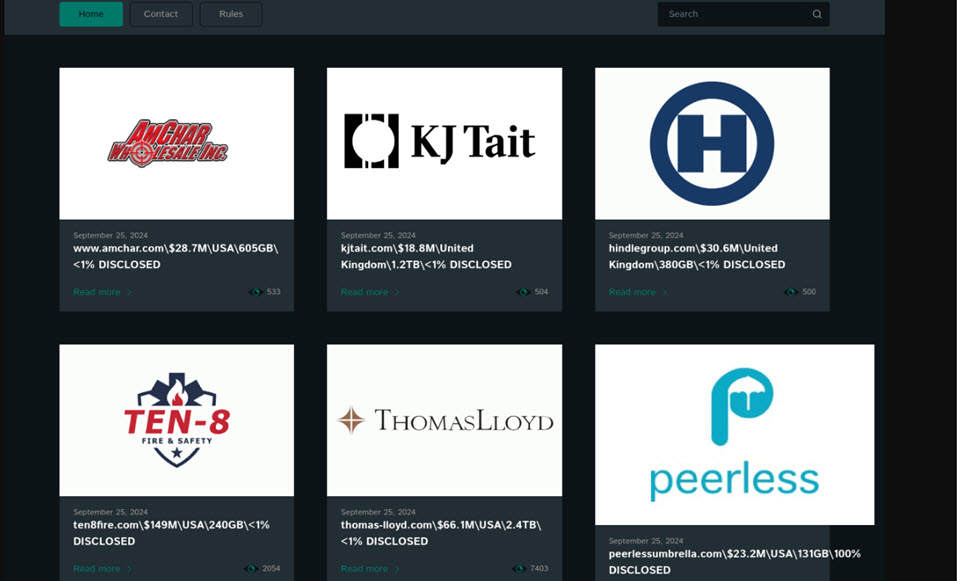

Cactus

Embora essa ameaça esteja presente desde 2023, observamos um crescimento significativo nos últimos tempos, com o maior número de ataques em países da América Latina, como México e Chile, embora também tenha sido vista realizando várias ações em outros países.

Como os anteriores, ele segue a tendência de exfiltração e criptografia de dados, com a respectiva extorsão dupla, que, a propósito, foi realizada várias vezes por meio do serviço de mensagens TOX.

Imagem 3: Banner do grupo Cactus.

Seus ataques são caracterizados por vários estágios e são cada vez mais sofisticados. Eles geralmente começam comprometendo as redes e, em seguida, introduzem ferramentas de acesso remoto e também exploram vulnerabilidades conhecidas em VPNs.

Como se proteger contra o ransomware

A proteção contra ransomware envolve uma abordagem transversal, algumas dicas são:

- Implementar a autenticação multifator (MFA);

- A autenticação multifator (MFA) reforça a segurança ao reduzir bastante o risco de acesso não autorizado, caso a senha seja comprometida;

- Backups regulares: são essenciais para minimizar o impacto do ransomware. Isso protegeria a disponibilidade das informações no caso de você ser uma vítima. É importante criptografar os backups e monitorá-los regularmente;

- Mantenha-se atualizado sobre as últimas ameaças e tendências de segurança;

- Treine as equipes de trabalho com boas práticas de segurança para evitar riscos e ameaças.