Uma nova campanha de spear phishing está em circulação, disseminada por e-mails falsos com o assunto "Novo Voicemail". O objetivo é enganar os destinatários e capturar credenciais corporativas do Outlook. Para tornar o golpe mais sofisticado, os cibercriminosos personalizam os e-mails e os direcionam especificamente ao destinatário da conta - uma característica desse tipo de phishing, que mira organizações específicas e exige uma pesquisa prévia para coletar dados precisos sobre a empresa-alvo.

Além disso, essa campanha apresenta dois detalhes particulares: o anexo enviado é um arquivo .SVG (Scalable Vector Graphic), e os atacantes utilizam a própria conta de e-mail do destinatário como remetente. Essa tática, conhecida como e-mail spoofing, consiste na falsificação do endereço de e-mail e torna o golpe mais convincente, já que utiliza endereços legítimos para enganar as vítimas.

Qual pode ser o impacto desse tipo de campanha para as empresas?

É importante destacar que o spear phishing explora vulnerabilidades humanas. Com mensagens altamente personalizadas, como a observada neste caso, esse tipo de ataque consegue enganar até mesmo usuários mais atentos. Ele pode se manifestar de várias formas: e-mail, mensagem privada ou até mesmo uma ligação telefônica.

As consequências para as empresas podem ser graves, abrangendo desde o roubo de dados bancários e informações pessoais dos colaboradores até o acesso a redes corporativas. Isso pode resultar em espionagem, sabotagem ou na instalação de malware, como ransomware, em dispositivos e sistemas.

Na prática, muitos dos ataques cibernéticos que afetaram empresas e organizações globalmente tiveram início com campanhas de spear phishing.

Em que consiste esse tipo de campanha?

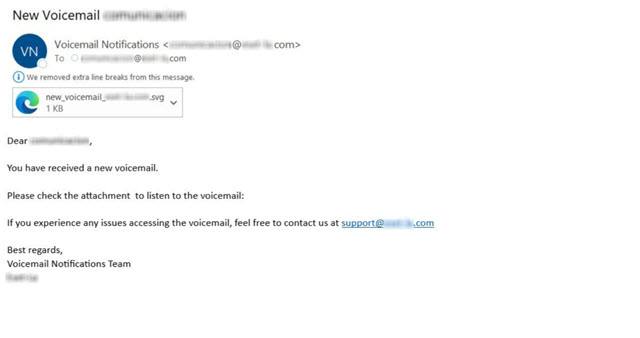

A campanha utiliza e-mails em inglês, elaborados de forma personalizada para o destinatário, com o assunto "Novo Voicemail".

No exemplo que compartilharemos, o ataque é direcionado a um departamento ou setor específico dentro da empresa, como Administração, Recursos Humanos ou Comunicação.

Além desses detalhes, o e-mail apresenta o mesmo endereço do destinatário como remetente, simulando que a mensagem foi enviada pela própria conta da vítima. Isso aumenta a sensação de autenticidade para quem recebe o e-mail - uma técnica conhecida como e-mail spoofing.

O anexo tem o nome "new voicemail" seguido pelo domínio de e-mail da empresa-alvo e está no formato .SVG. Esse tipo de arquivo tem sido cada vez mais utilizado nesses ataques para dificultar a detecção, conforme aponta o site especializado Bleeping Computer.

Leia mais: Como uma empresa pode prevenir o spoofing de seu domínio de e-mail?

Como funciona o ataque?

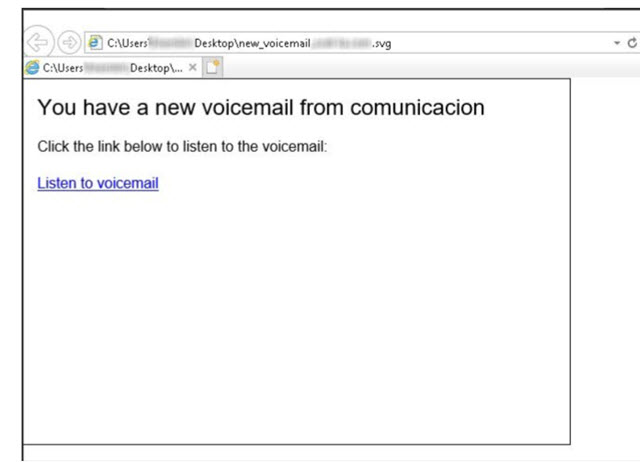

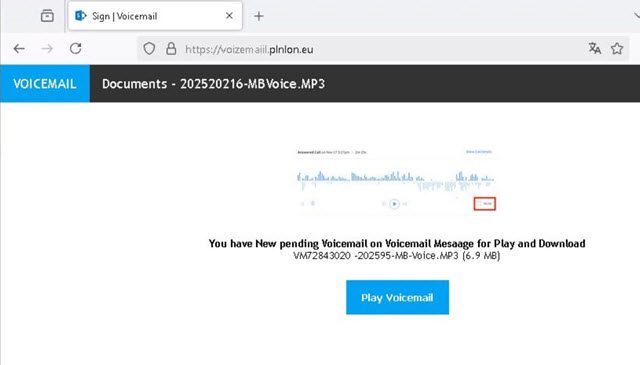

A análise do caso realizada pelo Laboratório da ESET América Latina revelou que, após o download do arquivo malicioso, o navegador é automaticamente aberto em uma página que exibe um link para ouvir o suposto voicemail. Ao clicar em "listen to voicemail", a vítima é redirecionada para um site de phishing que imita a página de login do Outlook, tentando roubar suas credenciais.

A direção do site falso é https[:]//voizemaiil.plnlon.eu e a URL está codificada em base64. E aqui está o mais importante: a página contém um link malicioso que, em vez de reproduzir a mensagem de voz, solicita as credenciais de acesso da vítima, que serão enviadas diretamente para o servidor dos atacantes.

Como evitar ser vítima de um ataque de spear phishing?

Como vimos nesta campanha, o spear phishing representa uma ameaça muito sofisticada que exige atenção especial.

Por isso, para se proteger e não ser vítima desse tipo de ataque, é fundamental adotar algumas boas práticas que reduzirão significativamente esse risco:

- Verifique sempre a autenticidade das mensagens. Desconfie de solicitações inesperadas por e-mail ou mensagem.

- Não clique em links desconhecidos. Uma boa dica é passar o mouse sobre o link para verificar a URL real antes de clicar.

- Use a autenticação de dois fatores (2FA), que adiciona uma camada extra de proteção a todas as suas contas.

- Mantenha os sistemas e softwares atualizados, pois as atualizações corrigem vulnerabilidades que podem ser exploradas por cibercriminosos.

- Implemente uma solução de segurança robusta, que forneça proteção contra malware e phishing, para proteger seus dispositivos.