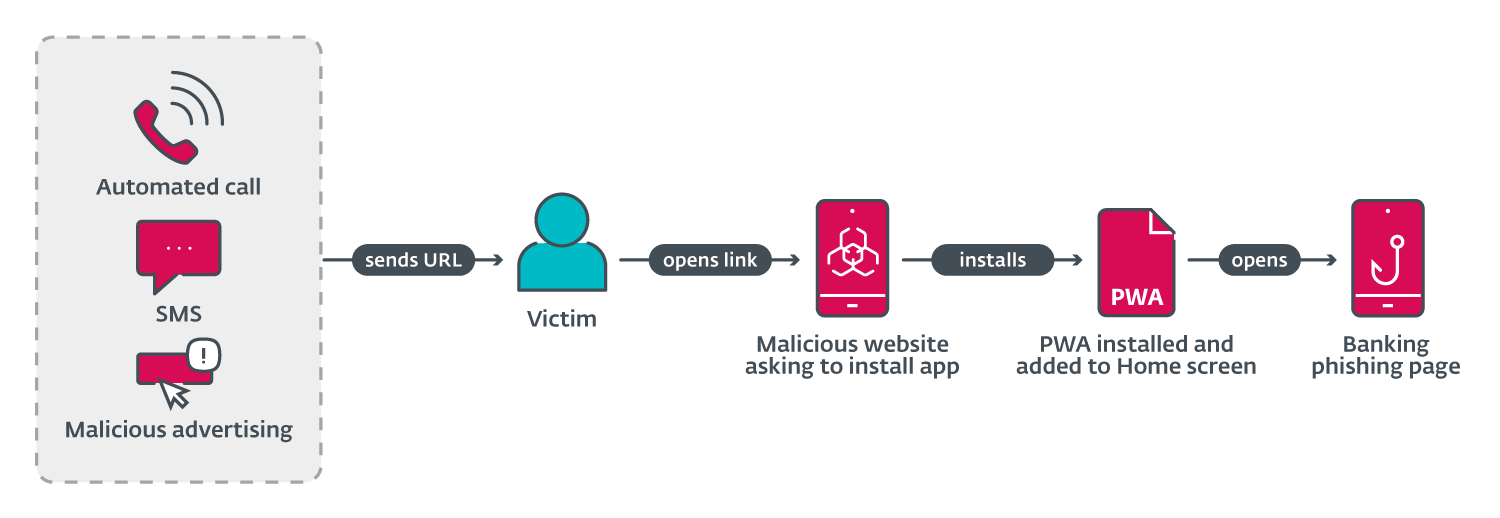

A equipe de pesquisa da ESET descobriu uma série de campanhas de phishing direcionadas a usuários de smartphones e tablets usando três mecanismos diferentes de entrega de URL. Esses mecanismos incluem chamadas de voz automatizadas, mensagens SMS e malvertising em redes sociais.

A entrega da chamada de voz é feita por meio de uma ligação automatizada que avisa o usuário sobre um aplicativo bancário desatualizado e solicita que o usuário selecione uma opção no teclado numérico. Depois de pressionar o botão correto, uma URL de phishing é enviada por SMS. Isso foi reportado por Michal Bláha em uma publicação na rede social X (antigo Twitter).

A entrega inicial do SMS foi realizada por meio do envio de mensagens indiscriminadas para números de telefone tchecos. A mensagem enviada incluía um link de phishing e um texto para que as vítimas fizessem engenharia social e acessassem o link.

A propagação por meio de anúncios maliciosos foi feita registrando anúncios em plataformas Meta, como Instagram e Facebook. Esses anúncios incluíam uma chamada para ação, como uma oferta limitada para usuários que "baixassem uma atualização abaixo". Essa técnica permite que os cibercriminosos especifiquem o público-alvo por idade, gênero etc. Os anúncios seriam então exibidos nas redes sociais das vítimas.

Depois de abrir a URL fornecida no primeiro estágio, as vítimas do Android são confrontadas com uma página de phishing de alta qualidade que imita a página oficial da loja do Google Play para o aplicativo bancário visado ou um site imitador do aplicativo. Essas são duas campanhas diferentes. É possível que a campanha que usa imagens do Google Play se modifique com base no User-Agent recebido para imitar as imagens da Apple Store. Não observamos essa técnica nos casos analisados.

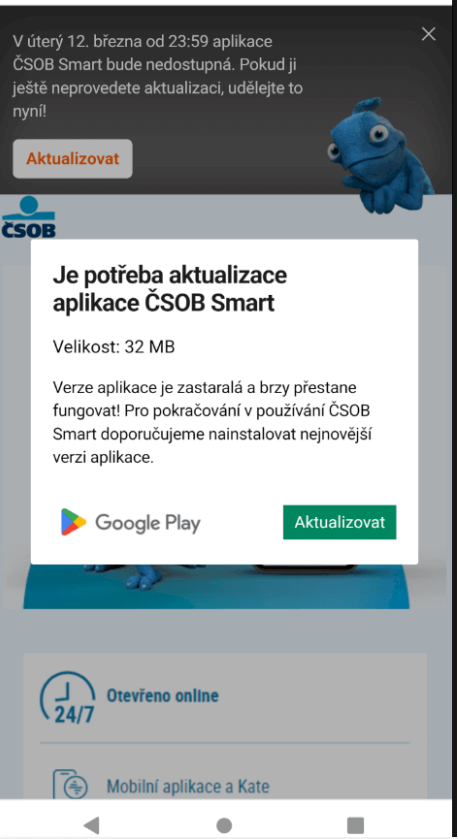

A partir daí, as vítimas são solicitadas a instalar uma "nova versão" do aplicativo bancário; um exemplo disso pode ser visto na Figura 2. Dependendo da campanha, clicar no botão instalar/atualizar inicia a instalação de um aplicativo malicioso do site diretamente no telefone da vítima, seja como um WebAPK (somente para usuários do Android) ou como um PWA para usuários do iOS e do Android (se a campanha não for baseada em WebAPK). Essa etapa crucial da instalação contorna os avisos tradicionais dos navegadores para "instalar aplicativos desconhecidos": esse é o comportamento padrão da tecnologia WebAPK do Chrome, que é explorado pelos criminosos.

Figura 2. Exemplo de uma página de instalação falsa.

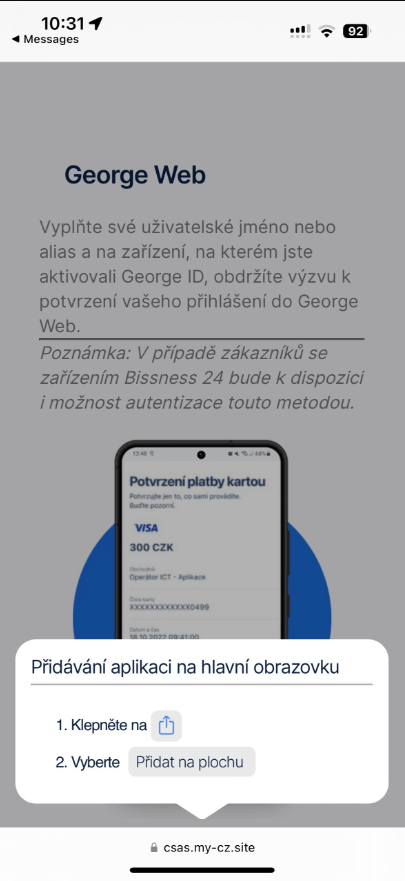

O processo é um pouco diferente para os usuários do iOS, pois uma janela pop-up informa às vítimas como adicionar o PWA de phishing à sua tela inicial (consulte a Figura 3). A janela pop-up copia a aparência das mensagens nativas do iOS. No final, os usuários do iOS nem sequer são avisados sobre a adição de um aplicativo potencialmente prejudicial ao telefone.

Figura 3 Instruções do pop-up do iOS após clicar em "Instalar" (crédito: Michal Bláha).

Após a instalação, as vítimas são solicitadas a inserir suas credenciais de internet banking para acessar suas contas por meio do novo aplicativo de mobile banking. Todas as informações fornecidas são enviadas para os servidores C&C dos atacantes.

Para saber mais detalhes sobre a pesquisa destacada neste post, confira a publicação em inglês: Be careful what you pwish for – Phishing in PWA applications.