A crescente popularidade dos mercados on-line tem atraído golpistas que se aproveitam de compradores e vendedores desatentos, buscando obter informações de cartões de pagamento em vez de fechar um acordo. A equipe de pesquisa da ESET descobriu que uma dessas redes organizadas de golpistas — que utiliza o Telekopye, um kit de ferramentas identificado pela ESET em 2023 — ampliou suas operações para atingir os usuários de sites de reserva de hospedagem.

No ano passado, publicamos uma série de postagens em nosso blog dividida em duas partes sobre o Telekopye, um kit de ferramentas baseado no Telegram utilizado por cibercriminosos para enganar usuários em mercados on-line. A primeira parte focava nas principais características do Telekopye, enquanto a segunda explorava o funcionamento interno dos grupos de golpistas afiliados. Neste novo post, fazemos um acompanhamento das mudanças nas operações do Telekopye desde nossa última publicação, com base em nosso monitoramento contínuo. Analisamos como esses grupos de golpistas se expandiram para atacar plataformas como Booking.com e Airbnb, além de outros esforços para otimizar suas operações e maximizar os lucros. Além disso, destacamos dicas sobre como se proteger contra essas fraudes.

Compartilhamos nossas descobertas atualizadas sobre o Telekopye durante a conferência Virus Bulletin, realizada em 2 de outubro de 2024. Confira o nosso relatório na íntegra. O documento também está disponível no site da Virus Bulletin.

Pontos-chave deste post:

A equipe de pesquisa da ESET compartilha descobertas atualizadas sobre o Telekopye, um kit de ferramentas de golpe projetado para ajudar cibercriminosos a enganar pessoas em mercados on-line. Enquanto nossa pesquisa anterior explorou os aspectos técnicos e organizacionais das fraudes do Telekopye, nossa investigação mais recente descreve os diversos esforços dos golpistas para maximizar seus lucros financeiros: expandir seu grupo de vítimas, aproveitar oportunidades sazonais e aprimorar suas ferramentas e operações.

Em particular, os grupos associados ao Telekopye ampliaram seus alvos para incluir plataformas populares de reservas de hospedagem, como Booking.com e Airbnb. Esse novo cenário de fraudes traz um elemento inesperado, utilizando contas comprometidas de hotéis legítimos e fornecedores de hospedagem. Essas fraudes foram especialmente frequentes durante a temporada de férias de verão nas regiões-alvo, superando as fraudes tradicionais do Telekopye, conforme indicam os dados da ESET.

Visão Geral do Telekopye

O Telekopye é um kit de ferramentas que funciona como um bot no Telegram, atuando principalmente como um canivete suíço para transformar fraudes em mercados on-line em um negócio ilícito organizado. É utilizado por dezenas de grupos de golpistas, com até milhares de membros, para roubar milhões dos "Mamuts", como eles chamam os compradores e vendedores-alvo. Os "Neandertais", como nos referimos aos golpistas, precisam de pouco conhecimento técnico: o Telekopye cuida de tudo em questão de segundos.

Descoberto pela equipe de pesquisa da ESET em 2023, o Telekopye está em uso desde pelo menos 2016, com vítimas em todo o mundo. Múltiplas evidências apontam para a Rússia como o país de origem do autor ou dos autores do bot, assim como dos golpistas que o utilizam. O Telekopye foi projetado para atacar uma ampla variedade de serviços on-line na Europa e na América do Norte, como OLX, Vinted, eBay, Wallapop, entre outros. No momento de produção deste artigo, contabilizamos aproximadamente 90 serviços diferentes que são alvos das fraudes.

Os "Neandertais" — membros de qualquer grupo de Telegram que utilize o Telekopye — têm acesso à interface do usuário do bot, que permite gerar facilmente e-mails de phishing, mensagens SMS, páginas da web e outras funcionalidades.

Os grupos do Telekopye operam de maneira semelhante a uma empresa, com uma hierarquia clara, funções definidas, práticas internas — incluindo processos de admissão e mentoria para novos membros — horários de trabalho fixos e comissões pagas aos administradores do Telekopye. Os participantes responsáveis pelas fraudes devem entregar todas as informações confidenciais que roubam; na verdade, eles não lidam com o roubo de dinheiro, que é gerenciado por outras funções da organização. Cada grupo mantém um chat transparente de todas as transações, acessível a todos os membros.

Os neandertais utilizam dois cenários principais para atacar os mercados on-line: um em que se passam por vendedores e outro, muito mais comum, em que se fazem passar por compradores. Ambos os cenários resultam na vítima — o mamute — inserindo as informações do cartão de pagamento ou as credenciais de home banking em uma página de phishing que se faz passar por um sistema de pagamento.

Recentemente, os grupos do Telekopye expandiram seus alvos, adicionando a possibilidade de enganar usuários de conhecidas plataformas on-line de reservas de hospedagem, assunto que abordaremos na próxima seção.

Expansão para plataformas de reserva de hospedagem

Em 2024, os grupos do Telekopye ampliaram seu repertório de fraudes com planos direcionados a usuários de conhecidas plataformas on-line de reservas de hotéis e apartamentos, como Booking.com e Airbnb. Além disso, eles aumentaram a sofisticação na escolha de suas vítimas.

Um novo recurso na fraude

Neste novo cenário de fraude, os neandertais entram em contato com um usuário-alvo de uma dessas plataformas, alegando que há um problema com o pagamento da reserva do usuário. A mensagem contém um link para uma página da web bem elaborada e com aparência legítima, que se faz passar pela plataforma que foi comprometida.

A página contém informações pré-definidas sobre uma reserva, como as datas de check-in e check-out, o preço e a localização. Isso vem com um elemento preocupante: as informações fornecidas nas páginas falsas coincidem com as reservas reais feitas pelos usuários-alvo.

Os neandertais conseguem isso utilizando contas comprometidas de hotéis e fornecedores de hospedagem legítimos nas plataformas, acesso que provavelmente obtêm por meio de credenciais roubadas adquiridas em fóruns clandestinos. Com esse acesso, os golpistas identificam os usuários que reservaram recentemente uma estadia e ainda não efetuaram o pagamento — ou o fizeram muito recentemente — e entram em contato com eles através do chat da plataforma. Dependendo da plataforma e da configuração da vítima, o usuário recebe um e-mail ou um SMS da plataforma de reservas.

Isso torna a fraude muito mais difícil de detectar, já que as informações fornecidas são pessoalmente relevantes para as vítimas, chegam pelo canal de comunicação esperado e os sites falsos vinculados têm a aparência esperada. A única indicação visível de que algo está errado são os URLs dos sites, que não correspondem aos das páginas legítimas que estão sendo falsificadas. Os neandertais também podem utilizar seus próprios endereços de e-mail para a comunicação inicial (em vez das contas comprometidas), o que tornaria os e-mails mais fáceis de serem identificados como maliciosos.

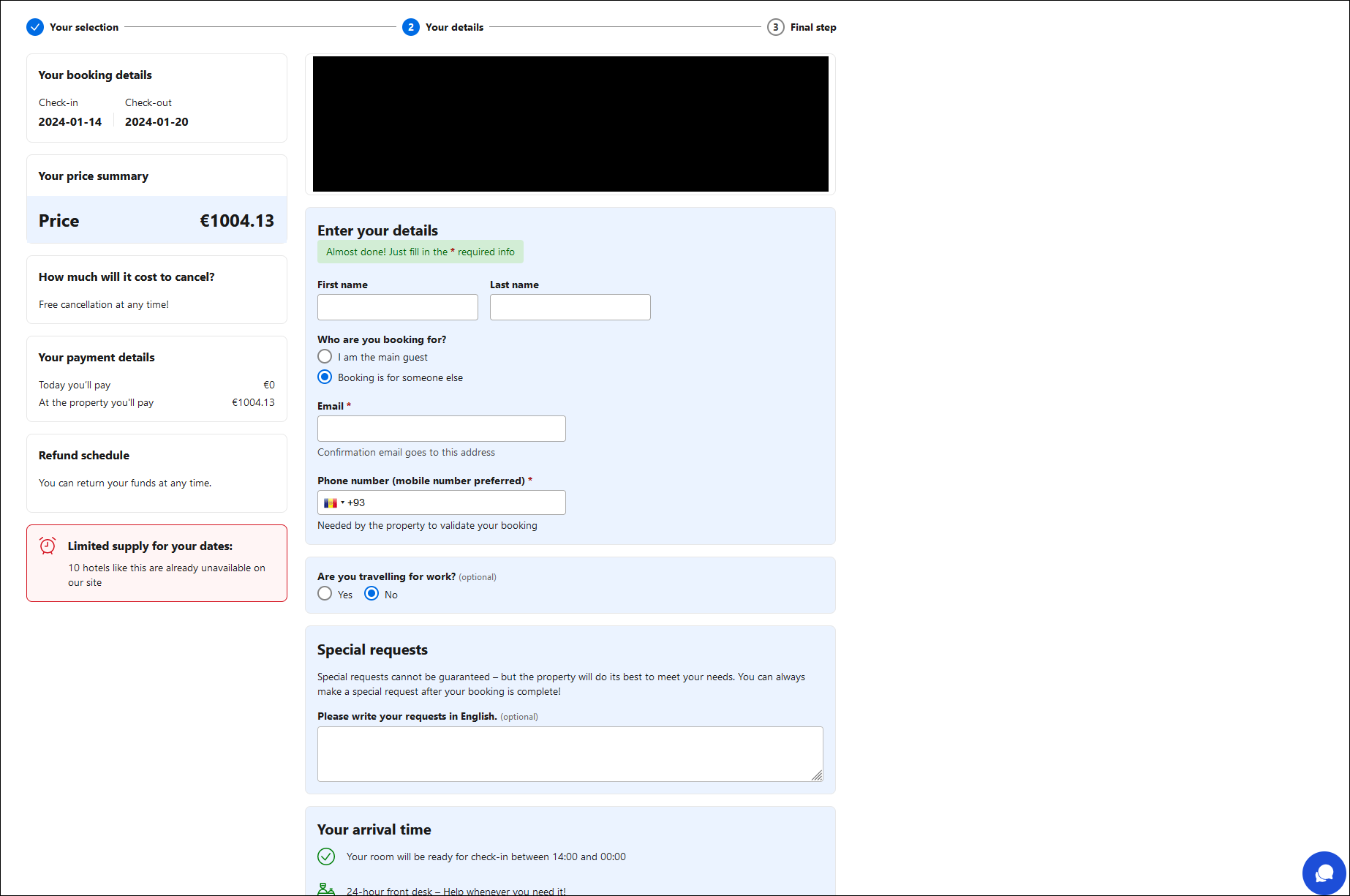

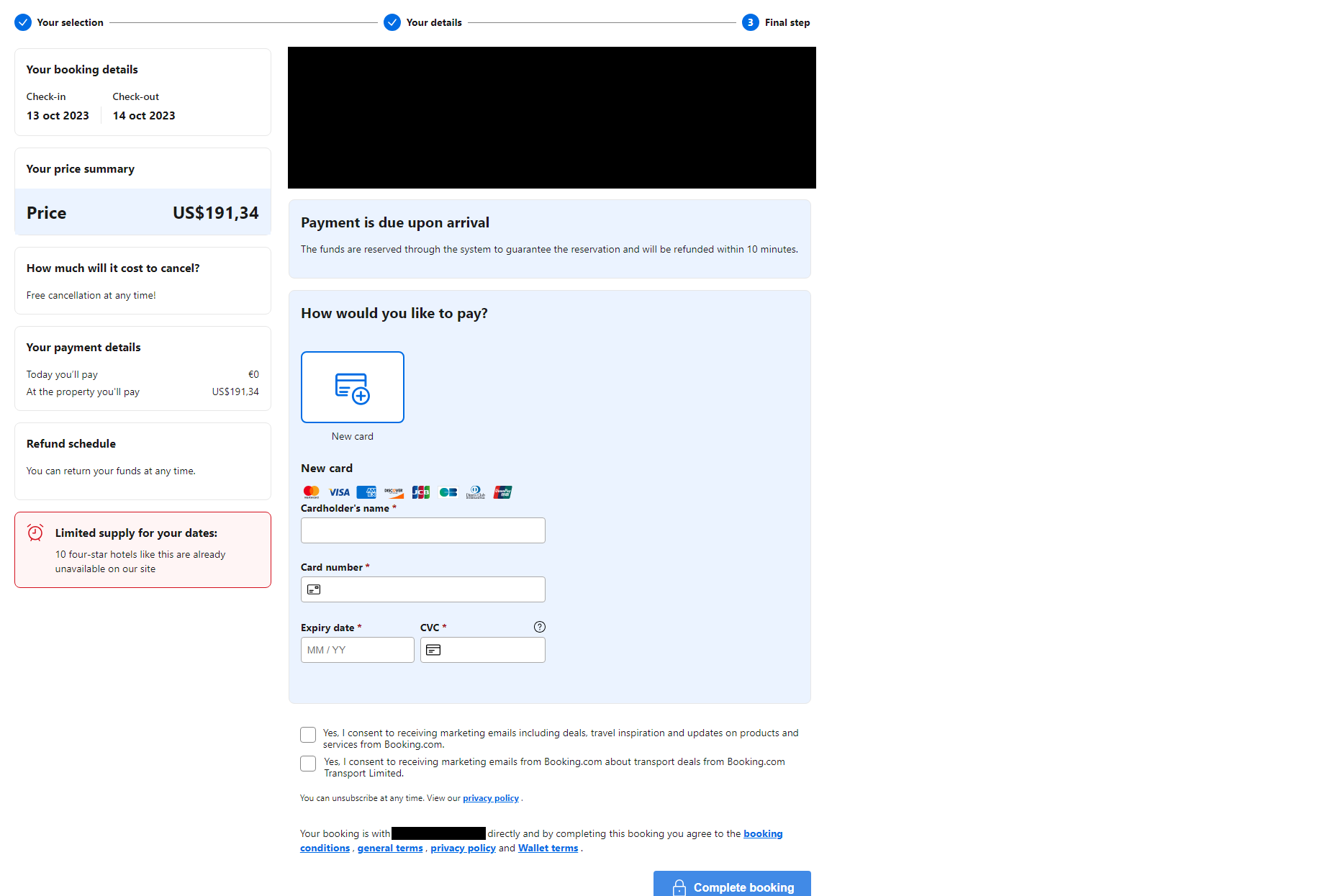

Uma vez que a vítima preenche o formulário da página de phishing (Figura 1), ela é levada à etapa final da "reserva": um formulário que solicita os dados do cartão de pagamento (Figura 2). Assim como nas fraudes de mercado, as informações do cartão inseridas no formulário são coletadas pelos neandertais e utilizadas para roubar o dinheiro do cartão da vítima.

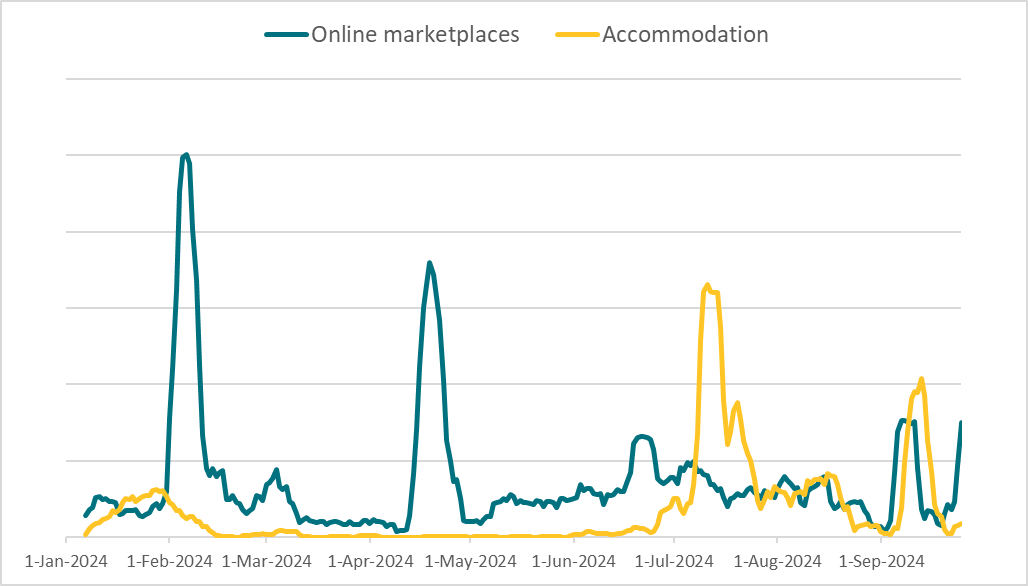

Segundo a telemetria da ESET, esse tipo de golpe começou a ganhar destaque em 2024. Como mostra a Figura 3, as fraudes relacionadas a hospedagem registraram um aumento significativo em julho, superando pela primeira vez as fraudes de mercado originais do Telekopye, com mais do que o dobro de detecções naquele mês. Nos meses de agosto e setembro, os níveis de detecção de ambas as categorias se equilibraram.

Como esse aumento coincide com a temporada de férias de verão nas regiões-alvo – o momento ideal para explorar pessoas que estão reservando hospedagens –, ainda não está claro se essa tendência continuará. Analisando os dados globais de 2024, podemos ver que essas fraudes mais recentes acumularam aproximadamente metade das detecções das variantes de mercado. Isso é notável, considerando que essas fraudes mais recentes se concentram apenas em duas plataformas, em comparação com a ampla variedade de mercados on-line que são alvos do Telekopye.

Funcionalidades avançadas do Telekopye

Além de diversificar sua carteira de alvos, os criminosos também aprimoraram suas ferramentas e operações para maximizar seus ganhos financeiros.

Ao longo de nosso monitoramento do Telekopye, observamos que diferentes grupos no Telegram implementam suas próprias funcionalidades avançadas em suas ferramentas, visando acelerar o processo de golpe, melhorar a comunicação com as vítimas, proteger os sites de phishing contra interrupções por parte de concorrentes e atingir outros objetivos.

Geração automática de páginas de phishing

Para acelerar o processo de criação de materiais fraudulentos que imitam compradores em mercados, os criminosos implementaram técnicas de web scraping para plataformas populares. Com essas ferramentas, é suficiente fornecer apenas a URL do produto, eliminando a necessidade de preencher manualmente um formulário sobre o alvo e o produto em questão. O Telekopye analisa a página da web e extrai automaticamente todas as informações necessárias, o que resulta em uma grande aceleração para os golpistas.

Chatbot interativo com tradução em tempo real

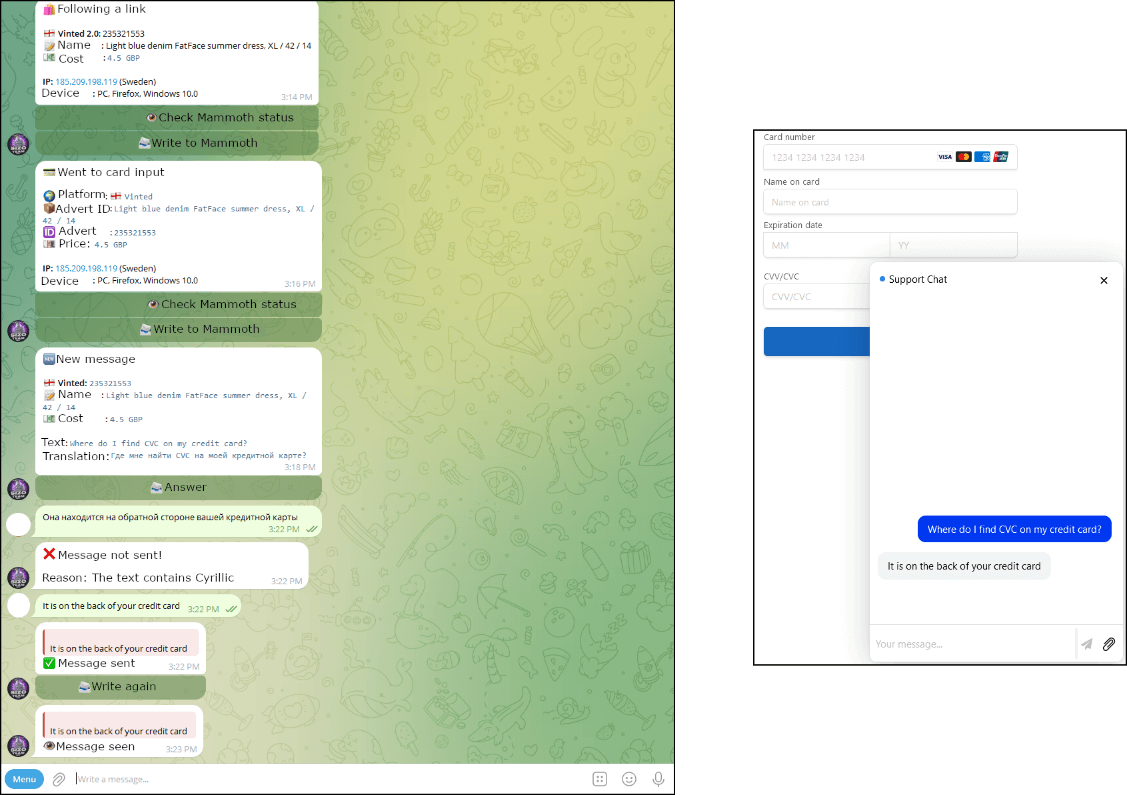

Os neanderthals mantêm uma ampla coleção de respostas predefinidas para as perguntas mais frequentes dos alvos. Essas respostas são traduzidas para vários idiomas e armazenadas como parte da documentação interna, com as traduções aperfeiçoadas ao longo dos anos.

Os criminosos costumam utilizar essas frases predefinidas para tentar direcionar a vítima ao site de phishing, que conta com um chatbot no canto inferior direito. Qualquer mensagem que a vítima insira no chat é encaminhada para o chat do Telegram do criminoso, onde é traduzida automaticamente. A tradução automática das mensagens dos criminosos não é suportada – eles traduzem suas mensagens manualmente, geralmente utilizando o DeepL. A Figura 3 ilustra como é uma interação desse tipo do ponto de vista do criminoso e da vítima.

Medidas anti-DDoS

A grande maioria dos sites de phishing utiliza o serviço do Cloudflare, contando com a proteção adicional desse serviço, principalmente contra rastreadores e análises automáticas. Curiosamente, alguns dos sites de phishing do Telekopye também oferecem proteção DDoS integrada. Segundo a base de conhecimentos dos criminosos, à qual conseguimos acessar infiltrando-nos em suas fileiras, essa funcionalidade tem como objetivo se proteger contra ataques de grupos rivais. Esses ataques são ocasionalmente lançados para interromper as operações de um concorrente por um breve período.

Operações policiais

No final de 2023, após a publicação (em duas partes) da ESET sobre o Telekopye, as polícias tcheca e ucraniana detiveram dezenas de cibercriminosos que utilizavam o Telekopye, incluindo os principais envolvidos, em duas operações conjuntas. Ambas as operações tinham como alvo um número indeterminado de grupos do Telekopye, que, segundo estimativas da polícia, haviam acumulado pelo menos 5 milhões de euros (aproximadamente 5,5 milhões de dólares) desde 2021.

Além do evidente sucesso na desarticulação de tais atividades criminosas, as detenções proporcionaram novos insights sobre o funcionamento dos grupos, especialmente sobre as práticas de recrutamento e emprego. Os grupos em questão eram liderados, a partir de locais de trabalho específicos, por homens de meia-idade oriundos da Europa Oriental e da Ásia Ocidental e Central. Eles recrutavam pessoas em situações de vida difíceis, por meio de anúncios em portais de emprego que prometiam "dinheiro fácil", além de se direcionarem a estudantes estrangeiros tecnicamente qualificados nas universidades.

Alguns criminosos confessaram que também participavam de outro grupo de golpistas, semelhante ao Telekopye, que utilizava centrais de atendimento. A polícia descobriu que os recrutas dessa operação frequentemente tinham seus passaportes e documentos de identidade confiscados, dificultando a possibilidade de renúncia. Além disso, os responsáveis às vezes chegavam a ameaçar os funcionários e seus familiares. Esse fato alarmante coloca essas operações em uma perspectiva completamente diferente.

Recomendações

A melhor forma de se proteger contra as fraudes impulsionadas pelo Telekopye é estar ciente das táticas utilizadas pelos criminosos e agir com cautela nas plataformas afetadas. Além de saber quais sinais de alerta observar, recomendamos fortemente o uso de uma solução de antimalware confiável em seu dispositivo, que possa atuar caso você acabe sendo atraído para um site de phishing.

Fraudes em mercados on-line

- Sempre verifique a pessoa com quem está conversando, prestando atenção ao seu histórico na plataforma, ao tempo de existência da conta, à avaliação e à localização. Uma localização muito distante, uma conta nova sem histórico ou uma avaliação ruim podem ser indicadores de um golpista.

- Com os avanços na tradução automática, é possível que as mensagens de um golpista não apresentem falhas gramaticais. Em vez de se concentrar apenas no idioma, foque na conversa em si: uma comunicação excessivamente ansiosa ou assertiva deve acender um sinal de alerta.

- Mantenha a comunicação na plataforma, mesmo que seu interlocutor sugira o contrário. A falta de disposição dele para permanecer na plataforma deve ser um sinal de alerta importante.

- Se você é comprador, utilize interfaces seguras dentro da plataforma durante todo o processo de compra, sempre que disponíveis. Caso contrário, insista na troca de bens e dinheiro pessoalmente ou organize a escolha de serviços de entrega confiáveis, com a opção de pagamento na entrega.

- Se você é vendedor, utilize interfaces seguras dentro da plataforma durante todo o processo de venda, sempre que disponíveis. Caso contrário, gerencie você mesmo as opções de entrega e não aceite as que o comprador oferecer.

- Se chegar o momento de visitar um link enviado pela pessoa com quem está conversando, certifique-se de verificar cuidadosamente a URL, o conteúdo e as propriedades do certificado do site antes de interagir com ele.

Fraudes na reserva de hospedagem

- Antes de preencher qualquer formulário relacionado à sua reserva, sempre verifique se você não saiu do site ou do aplicativo oficial da plataforma em questão. Ser redirecionado para uma URL externa para prosseguir com sua reserva e pagamento é um indicador de uma possível fraude.

- Dado que essa fraude utiliza contas comprometidas de fornecedores de acomodação, entrar em contato diretamente com os fornecedores não é uma maneira confiável de verificar a legitimidade das solicitações de pagamento. Em caso de dúvida, entre em contato com o serviço de atendimento ao cliente oficial da plataforma (Booking.com, Airbnb) ou reporte um problema de segurança (Booking.com, Airbnb).

- Para proteger sua conta de qualquer risco, tanto se você está reservando uma acomodação quanto se a está alugando, utilize uma senha segura e ative a autenticação em duas etapas sempre que estiver disponível.

Conclusão

Nossa pesquisa sobre as atividades do Telekopye nos proporcionou uma visão única dessas fraudes: conseguimos compreender os meios técnicos que estão por trás da extensão das operações, o aspecto empresarial dos grupos do Telekopye e até mesmo aprender sobre os próprios Neandertais.

Descrevemos os diversos esforços dos grupos para maximizar seus lucros financeiros, incluindo a ampliação de seu grupo de vítimas, a exploração de oportunidades sazonais e a melhoria de suas ferramentas e operações. Em particular, detalhamos a abordagem mais recente dos Neandertais de atacar plataformas de reserva de acomodação, que também envolve alvos mais sofisticados.

Cabe ressaltar que entramos em contato com várias plataformas atacadas pelo Telekopye ao longo de nossa pesquisa; elas estão plenamente cientes dessas fraudes e nos confirmaram que implementaram várias táticas para combatê-las. No entanto, recomenda-se cautela aos usuários devido ao número de fraudes e à sua contínua evolução.

Para qualquer consulta sobre nossas pesquisas publicadas no WeLiveSecurity, entre em contato conosco pelo e-mail threatintel@eset.com.

IoCs

Arquivos

| SHA-1 | Filename | Detection | Description |

| E815A879F7F30FB492D4 |

scam.php | PHP/HackTool.Telekopye.B | Telekopye bot. |

| 378699D285325E905375 |

scam.php | PHP/HackTool.Telekopye.B | Telekopye bot. |

| 242CE4AF01E24DB05407 |

123.php | PHP/HackTool.Telekopye.A | Telekopye bot. |

| 9D1EE6043A8B6D81C328 |

mell.php | PHP/HackTool.Telekopye.B | Telekopye bot. |

| B0189F20983A891D0B9B |

neddoss.php | PHP/HackTool.Telekopye.A | Telekopye bot. |

| E39A30AD22C327BBBD2B |

nscode.php | PHP/HackTool.Telekopye.A | Telekopye bot. |

| 285E0573EF667C6FB7AE |

tinkoff.php | PHP/HackTool.Telekopye.A | Telekopye bot. |

Rede

| IP | Domain | Hosting provider | First seen | Details |

| N/A | 3-dsecurepay[.]com | Cloudflare, Inc. | 2024-05-30 | Telekopye phishing domain. |

| N/A | approveine[.]com | Cloudflare, Inc. | 2024-06-28 | Telekopye phishing domain. |

| N/A | audittravelerbookdetails[.]com | Cloudflare, Inc. | 2024-06-01 | Telekopye phishing domain. |

| N/A | btsdostavka-uz[.]ru | TIMEWEB-RU | 2024-01-02 | Telekopye phishing domain. |

| N/A | burdchoureserdoc[.]com | Cloudflare, Inc. | 2024-05-31 | Telekopye phishing domain. |

| N/A | check-629807-id[.]top | Cloudflare, Inc. | 2024-05-30 | Telekopye phishing domain. |

| N/A | contact-click2399[.]com | Cloudflare, Inc. | 2024-05-26 | Telekopye phishing domain. |

| N/A | contact-click7773[.]com | Cloudflare, Inc. | 2024-05-30 | Telekopye phishing domain. |

| N/A | get3ds-safe[.]info | Cloudflare, Inc. | 2024-05-31 | Telekopye phishing domain. |

| N/A | hostelguest[.]com | Cloudflare, Inc. | 2024-05-30 | Telekopye phishing domain. |

| N/A | order-9362[.]click | Cloudflare, Inc. | 2024-05-29 | Telekopye phishing domain. |

| N/A | shiptakes[.]info | Cloudflare, Inc. | 2024-05-29 | Telekopye phishing domain. |

| N/A | quickroombook[.]com | Cloudflare, Inc. | 2024-06-02 | Telekopye phishing domain. |

| N/A | validation-confi[.]info | Cloudflare, Inc. | 2024-05-29 | Telekopye phishing domain. |

Técnicas ATT&CK do MITRE

Esta tabela foi elaborada utilizando a versão 15 do framework MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Reconnaissance | T1589 | Gather Victim Identity Information | Telekopye is used to gather payment card details, phone numbers, email addresses, etc. via phishing web pages. |

| Resource Development | T1583.001 | Acquire Infrastructure: Domains | Telekopye operators register their own domains. |

| T1585 | Establish Accounts | Telekopye operators establish accounts at online marketplaces. | |

| T1585.002 | Establish Accounts: Email Accounts | Telekopye operators set up email addresses associated with the domains they register. | |

| T1586.002 | Compromise Accounts: Email Accounts | Telekopye operators use compromised email accounts to increase their stealthiness. | |

| T1587.001 | Develop Capabilities: Malware | Telekopye is custom malware. | |

| T1588.002 | Obtain Capabilities: Tool | Telekopye operators use additional bots to launder money, scrape market research, and implement DDoS protection. | |

| Initial Access | T1566.002 | Phishing: Spearphishing Link | Telekopye sends email or SMS messages that contain links to phishing websites. |

| Collection | T1056.003 | Input Capture: Web Portal Capture | Web pages created by Telekopye capture sensitive information and report it to the operators. |