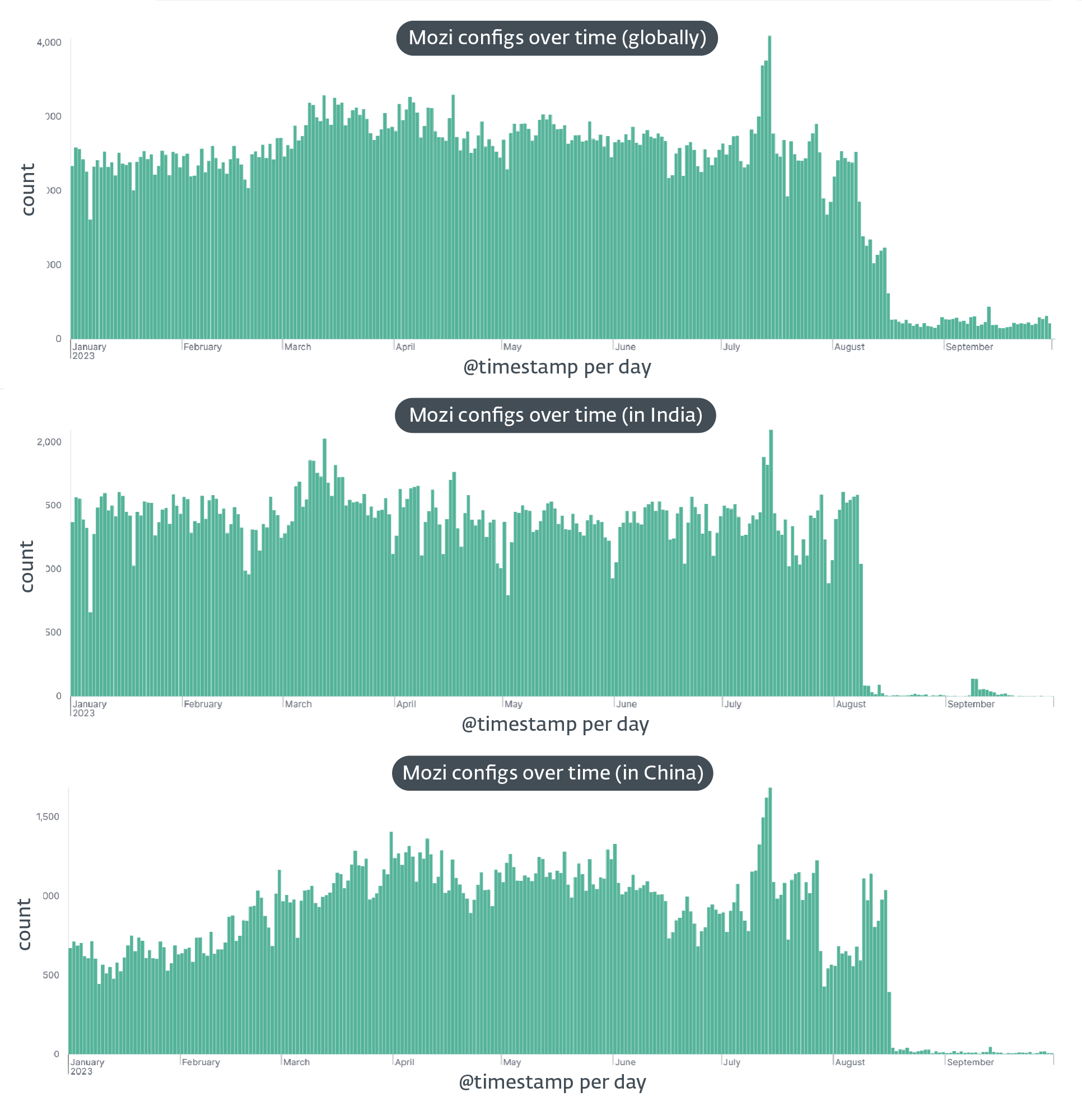

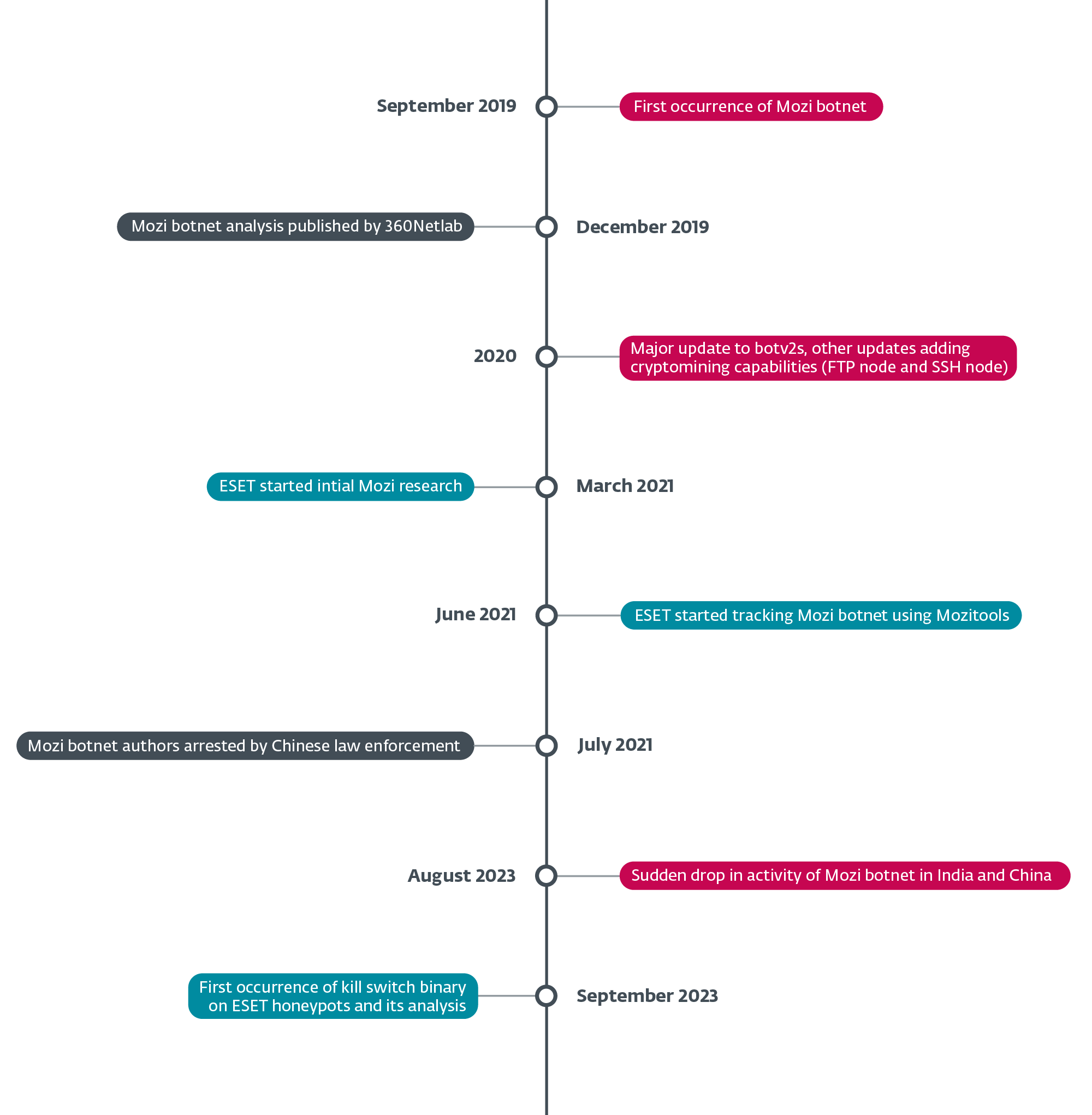

Em agosto de 2023, a botnet Mozi, famosa por explorar vulnerabilidades em centenas de milhares de dispositivos IoT todos os anos, sofreu uma queda repentina e inesperada em suas atividades. Primeiro na Índia, em 8 de agosto de 2023, e uma semana depois na China, em 16 de agosto. Este misterioso desaparecimento tirou dos bots Mozi a maior parte de seus recursos.

Nossa investigação nos levou à descoberta de um kill switch em 27 de setembro de 2023. Identificamos o payload de controle (arquivo de configuração) dentro de uma mensagem UDP (user datagram protocol) que não continha o encapsulamento típico do protocolo BT-DHT (distributed sloppy hash table) do BitTorrent. A pessoa por trás da remoção enviou o payload de controle oito vezes, cada vez instruindo o bot a baixar e instalar uma atualização de si mesmo via HTTP.

O kill switch demonstrou várias funcionalidades, incluindo:

- Eliminar o processo principal, ou seja, o malware Mozi original;

- desativar alguns serviços do sistema, como sshd e dropbear;

- substituir o arquivo original do Mozi por ele mesmo;

- execução de alguns comandos de configuração do roteador/dispositivo;

- desativar o acesso a várias portas (iptables -j DROP);

- estabelecer o mesmo ponto de apoio que o arquivo Mozi original substituído.

Identificamos duas versões do payload de controle, sendo que a mais recente funciona como um envelope contendo a primeira versão com pequenas modificações, como a adição de uma função para executar ping em um servidor remoto, provavelmente para fins estatísticos.

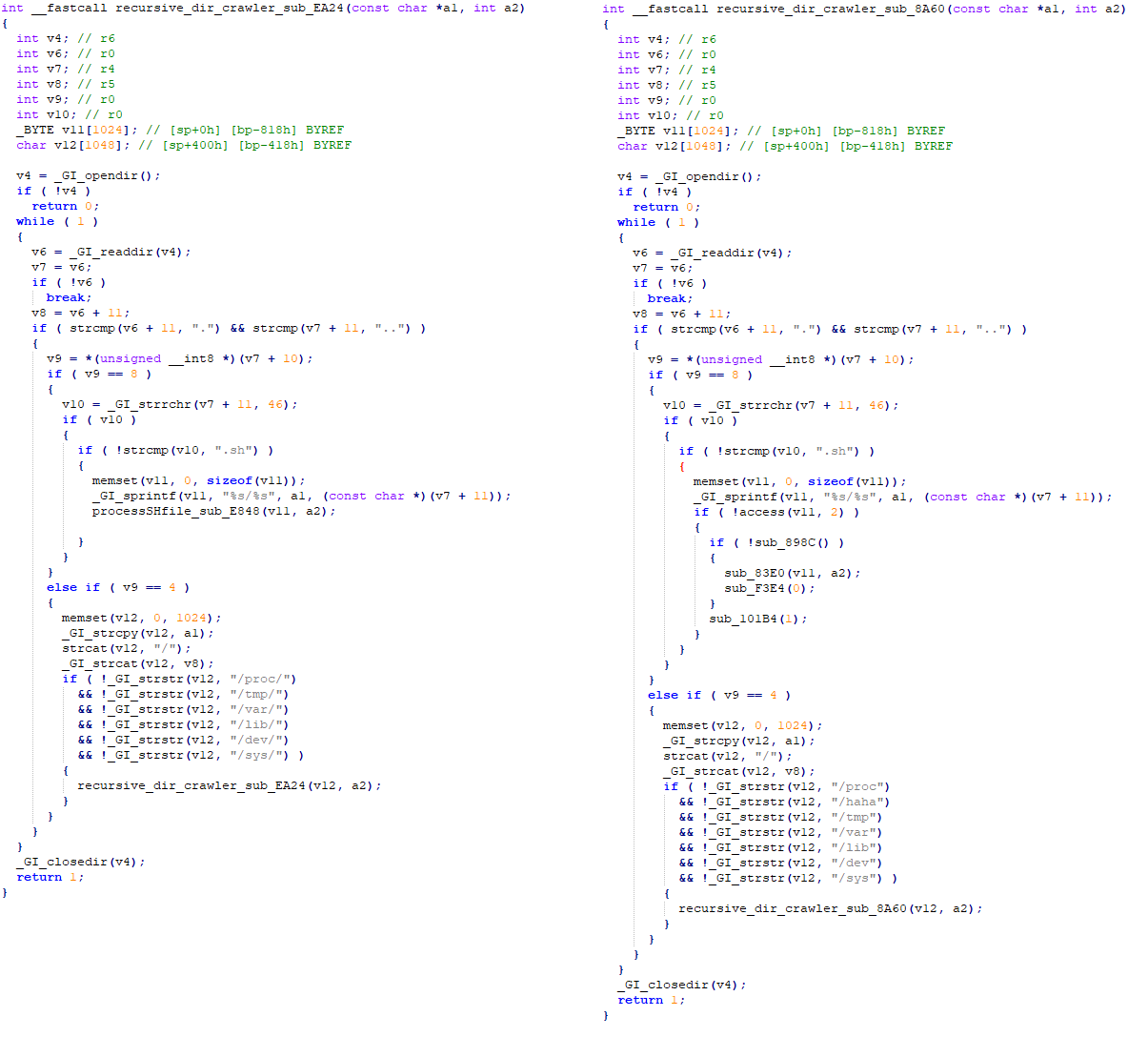

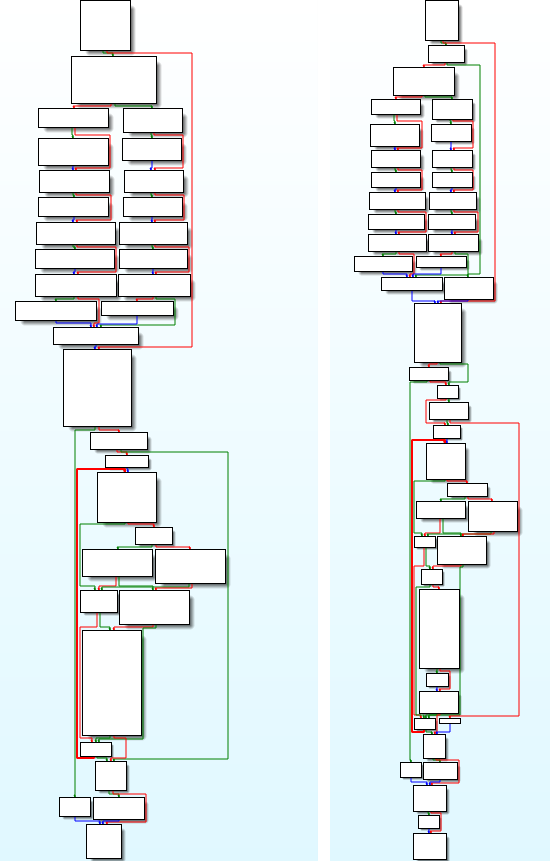

Apesar da drástica redução na funcionalidade, os bots Mozi mantiveram a persistência, indicando uma remoção deliberada e calculada. Nossa análise do kill switch mostra uma forte conexão entre o código-fonte original da botnet e os binários usados recentemente, além do uso das chaves privadas corretas para assinar o payload de controle (Veja a Figura 2).

Isso nos leva à hipótese que sugere dois possíveis originadores dessa remoção: os criadores da botnet Mozi ou a aplicação da lei chinesa forçando a cooperação dos criadores. O direcionamento sequencial de bots na Índia e depois na China sugere que a remoção foi realizada deliberadamente, com um país direcionado primeiro e o outro uma semana depois.

O fim de uma das mais prolíficas redes de bots IoT é um caso fascinante de perícia cibernética, que nos fornece informações técnicas intrigantes sobre como essas redes de bots na natureza são criadas, operadas e desmanteladas. Continuamos investigando esse caso e publicaremos uma análise detalhada nos próximos meses. Mas, por enquanto, a pergunta permanece: Quem matou Mozi?

Indicadores de Comprometimento

Arquivos

|

SHA-1 |

Filename |

Detection |

Description |

|

758BA1AB22DD37F0F9D6FD09419BFEF44F810345 |

mozi.m |

Linux/Mozi.A |

Original Mozi bot. |

|

9DEF707F156DD4B0147FF3F5D1065AA7D9F058AA |

ud.7 |

Linux/Mozi.C |

Mozi bot kill switch. |

Rede

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

157.119.75[.]16 |

N/A |

AS135373 EFLYPRO-AS-AP EFLY NETWORK LIMITED |

2023-09-20 |

Kill switch hosting server |

Técnicas do MITRE ATT&CK

Esta tabela foi criada usando a versão 13 da estrutura MITRE ATT&CK.

|

Tactic |

ID |

Name |

Description |

|

Resource Development |

Acquire Infrastructure: Virtual Private Server |

The Mozi kill switch operators rented a server at eflycloud.com to host the update files. The Mozi kill switch operators rented multiple servers that send payloads on BT-DHT networks. |

|

|

Initial Access |

Exploit Public-Facing Application |

The Mozi kill switch operators sent an update command to Mozi clients on a BT-DHT network. |

|

|

Persistence |

Boot or Logon Initialization Scripts: RC Scripts |

The kill switch creates multiple scripts, such as /etc/rc.d/rc.local, to establish persistence. |

|

|

Exfiltration |

Exfiltration Over Alternative Protocol: Exfiltration Over Unencrypted Non-C2 Protocol |

The kill switch sends an ICMP ping to the operator perhaps for the purpose of monitoring. |

|

|

Impact |

Service Stop |

The kill switch stops the SSH service and blocks access to it with iptables. |