Em agosto de 2024, a equipe de pesquisa da ESET identificou uma campanha de ciberespionagem do grupo de ameaças persistentes avançadas (APT) MirrorFace, ligado à China, contra um instituto diplomático da Europa Central, em um ataque relacionado à Expo 2025, que acontecerá em Osaka, no Japão.

Conhecido principalmente por suas ações de ciberespionagem contra organizações no Japão, até onde sabemos, esta é a primeira vez que o grupo MirrorFace tentou se infiltrar uma instituição europeia. A campanha, descoberta nos segundo e terceiro trimestres de 2024 e nomeada Operação AkaiRyū (Dragão Vermelho, em português), apresenta táticas, técnicas e procedimentos (TTPs) renovados, observados ao longo de 2024: a introdução de novas ferramentas (como o AsyncRAT personalizado), o ressurgimento do ANEL e uma cadeia de execução complexa.

Neste post, apresentamos detalhes sobre os ataques da Operação AkaiRyū e os resultados de nossa pesquisa no caso do instituto diplomático, incluindo dados de nossa análise forense. A equipe de pesquisa da ESET compartilhou os resultados dessa pesquisa na Joint Security Analyst Conference (JSAC), em janeiro de 2025.

Pontos principais deste post:

- O MirrorFace atualizou suas TTPs (táticas, técnicas e procedimentos) e ferramentas.

- O MirrorFace começou a usar o ANEL, um backdoor anteriormente associada exclusivamente ao APT10.

- O MirrorFace passou a implantar uma variante altamente personalizada do AsyncRAT, utilizando uma cadeia de execução complexa para rodá-lo dentro do Windows Sandbox.

- Pelo que sabemos, esta foi a primeira vez que o MirrorFace visou uma instituição europeia.

- Colaboramos com o instituto diplomático da Europa Central afetado e realizamos uma pesquisa forense.

- Os resultados obtidos durante essa pesquisa nos forneceram uma visão mais profunda sobre as atividades pós-comprometimento do MirrorFace.

Perfil do MirrorFace

MirrorFace, também conhecido como Earth Kasha, é um grupo de ameaças alinhado à China, que até o momento tinha como alvo quase exclusivamente empresas e organizações no Japão, além de algumas localizadas em outras regiões que mantêm relação com o país. Conforme explicaremos neste post, agora consideramos o MirrorFace um subgrupo dentro do guarda-chuva do APT10.

Ativo desde pelo menos 2019, o MirrorFace tem sido associado a ataques contra meio de comunicação, empresas relacionadas à defesa, grupos de reflexão, organizações diplomáticas, instituições financeiras, instituições acadêmicas e indústrias de manufatura. Em 2022, identificamos uma campanha de spear phishing do MirrorFace contra instituições políticas japonesas.

O foco do MirrorFace é a espionagem e a exfiltração de arquivos de interesse. Ele é o único grupo conhecido por utilizar os backdoors LODEINFO e HiddenFace. Nas atividades analisadas em 2024, o MirrorFace também passou a empregar o antigo backdoor do APT10, o ANEL, em suas operações.

Visão Geral

Assim como em ataques anteriores do MirrorFace, a Operação AkaiRyū começou com e-mails de spear phishing cuidadosamente elaborados para induzir os destinatários a abrir anexos maliciosos. Nossas descobertas indicam que, apesar de o grupo ter expandido suas operações além de seu território habitual, ele ainda mantém um forte foco no Japão e em eventos relacionados ao país.

No entanto, esta não é a primeira vez que o MirrorFace foi identificado atuando fora do Japão. A Trend Micro e o Centro Nacional de Segurança Cibernética do Vietnã (documento em vietnamita) já relataram atividades semelhantes do grupo em Taiwan, Índia e Vietnã.

O retorno do backdoor ANEL

Durante nossa análise da Operação AkaiRyū, descobrimos que o MirrorFace atualizou significativamente suas táticas, técnicas e procedimentos (TTPs), além de suas ferramentas. O grupo passou a utilizar o ANEL (também conhecido como UPPERCUT), um backdoor anteriormente considerado exclusivo do APT10. Essa descoberta é surpreendente, pois se acreditava que o ANEL havia sido descontinuado no final de 2018 ou início de 2019, sendo posteriormente substituído pelo LODEINFO, que surgiu ainda em 2019.

A pequena diferença entre as versões do ANEL de 2018 e 2024 — 5.5.0 e 5.5.4, respectivamente —, aliada ao fato de que o APT10 costumava atualizar esse backdoor a cada poucos meses, sugere fortemente que seu desenvolvimento foi retomado.

O uso do backdoor ANEL também fortalece o debate contínuo sobre a possível conexão entre o MirrorFace e o APT10. O fato do MirrorFace ter adotado esse backdoor, combinado com outras evidências previamente conhecidas, como alvos semelhantes e similaridades no código do malware, nos levou a revisar nossa atribuição. Agora, acreditamos que o MirrorFace é um subgrupo dentro do guarda-chuva do APT10.

Essa nova atribuição está alinhada com a visão de outras equipes de pesquisa, como as da Macnica (relatório em japonês), Kaspersky, ITOCHU Cyber & Intelligence Inc. e Cybereason, que já consideram o MirrorFace parte do APT10. No entanto, outras equipes, como a da Trend Micro, até o momento ainda classificam o MirrorFace apenas como potencialmente relacionado ao APT10.

Primeiro uso do AsyncRAT e do Visual Studio Code pelo MirrorFace

Em 2024, o MirrorFace implantou uma variante altamente personalizada do AsyncRAT, incorporando esse malware em uma cadeia de execução inédita e complexa, projetada para ser executada dentro do Windows Sandbox. Esse método obscurece efetivamente as atividades maliciosas dos controles de segurança, tornando a detecção da infecção significativamente mais difícil.

Além do malware, o MirrorFace passou a explorar o Visual Studio Code (VS Code) para utilizar seu recurso de túneis remotos. Esses túneis permitem que o grupo estabeleça acesso sigiloso à máquina comprometida, execute código arbitrário e entregue outras ferramentas. O MirrorFace não é o único grupo APT explorando o VS Code: Tropic Trooper e Mustang Panda também foram relatados utilizando essa técnica em seus ataques.

O grupo também continuou empregando seu principal backdoor atual, HiddenFace, reforçando ainda mais a persistência nos dispositivos comprometidos. Enquanto o ANEL é utilizado como backdoor inicial logo após a invasão do alvo, o HiddenFace é implantado nos estágios posteriores do ataque. Vale destacar que, em 2024, não observamos o uso do LODEINFO, outro backdoor anteriormente empregada exclusivamente pelo MirrorFace.

Análise forense da infecção

Entramos em contato com o instituto afetado para informá-lo sobre o ataque e mitigar a infecção o mais rapidamente possível. A instituição colaborou estreitamente conosco durante e após o incidente, fornecendo também imagens de disco das máquinas comprometidas. Isso nos permitiu realizar análises forenses nesses sistemas e descobrir mais atividades do MirrorFace.

A equipe de pesquisa da ESET forneceu mais detalhes técnicos sobre o retorno do ANEL aos clientes do ESET Threat Intelligence em 4 de setembro de 2024. A Trend Micro publicou suas descobertas sobre as atividades recentes do MirrorFace em 21 de outubro de 2024, em japonês, e em 26 de novembro de 2024, em inglês. Essas publicações se sobrepõem à Operação AkaiRyū e também mencionam o retorno do backdoor ANEL.

Além disso, em janeiro de 2025, a Agência Nacional de Polícia do Japão (NPA) emitiu um alerta sobre as atividades do MirrorFace para organizações, empresas e indivíduos no Japão. A Operação AkaiRyū corresponde à Campanha C, mencionada na versão japonesa do alerta da NPA. No entanto, a NPA destaca exclusivamente o direcionamento a instituições japonesas — indivíduos e organizações principalmente ligados ao mundo acadêmico, grupos de reflexão, políticos e meios de comunicação.

Além do relatório da Trend Micro e do alerta da NPA, fornecemos uma análise exclusiva das atividades pós-comprometimento do MirrorFace, que conseguimos observar graças à estreita cooperação com a organização afetada. Essa análise inclui a implantação de uma variante altamente personalizada do AsyncRAT, a exploração de túneis remotos do VS Code e detalhes sobre a cadeia de execução do malware dentro do Windows Sandbox, um método utilizado para evitar detecção e ocultar suas ações.

Neste post, abordamos dois casos distintos: um instituto diplomático da Europa Central e um instituto de pesquisa japonês. Embora a abordagem geral do MirrorFace tenha sido semelhante em ambos os casos, há diferenças notáveis no processo de acesso inicial, razão pela qual descrevemos ambos.

Análise Técnica

Entre junho e setembro de 2024, observamos o MirrorFace conduzindo diversas campanhas de spear phishing. Com base em nossos dados, os cibercriminosos obtiveram acesso inicial principalmente ao induzir os alvos a abrir anexos ou links maliciosos. Em seguida, exploraram aplicativos e ferramentas legítimas para instalar silenciosamente seu malware.

Acesso Inicial

Não conseguimos determinar o vetor de ataque inicial em todos os casos observados em 2024. No entanto, com base nos dados disponíveis, presumimos que o spear phishing foi o único método utilizado pelo MirrorFace. O grupo se faz passar por organizações ou indivíduos confiáveis para convencer as vítimas a abrir documentos ou clicar em links maliciosos. As descobertas sobre o acesso inicial estão alinhadas com as do artigo da Trend Micro, embora apresentem algumas diferenças.

Especificamente na Operação AkaiRyū, o MirrorFace explorou tanto aplicativos desenvolvidos pela McAfee quanto um aplicativo da JustSystems para executar o ANEL. Enquanto a Trend Micro relatou o uso do Windows Management Instrumentation (WMI) e do explorer.exe como par de execução para o ANEL, descobrimos outro par: WMI e wlrmdr.exe (Windows Logon Reminder). Também apresentamos um exemplo de conversa por e-mail entre um operador disfarçado do MirrorFace e um alvo.

Caso 1: Instituto de pesquisa japonês

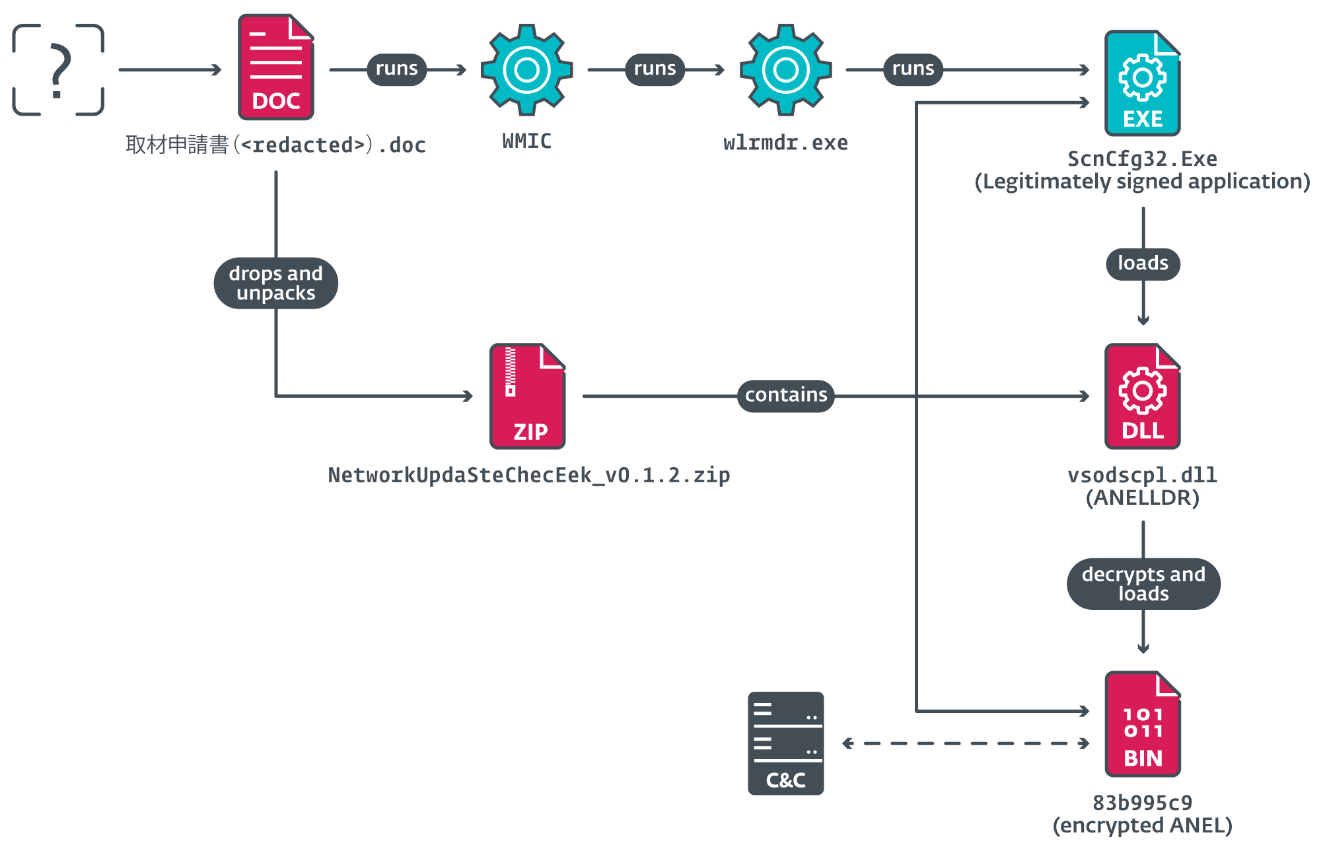

Em 20 de junho de 2024, o MirrorFace atacou dois funcionários de um instituto de pesquisa japonês por meio de um documento malicioso do Word protegido por senha, cuja forma de entrega ainda é desconhecida.

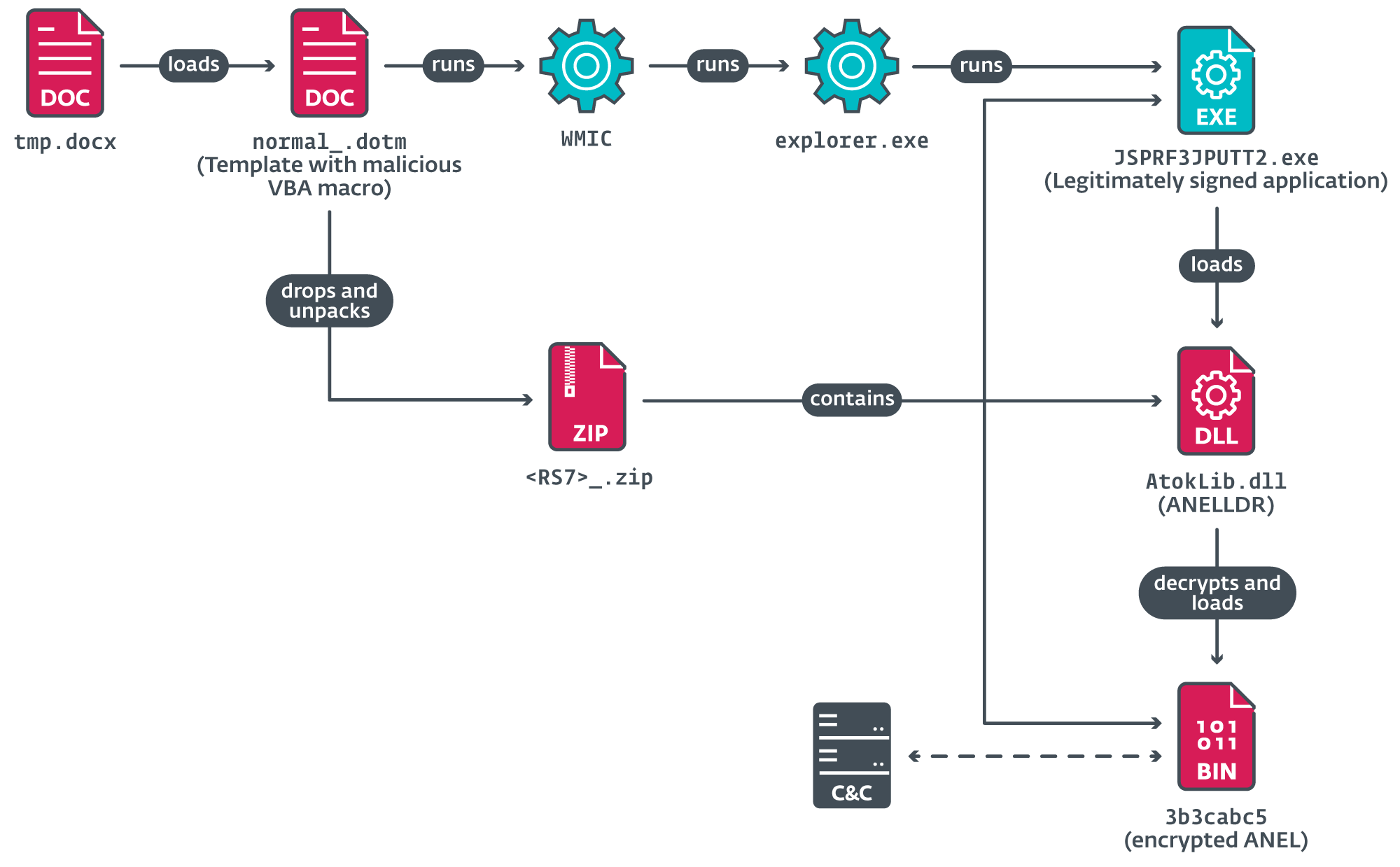

Os documentos exploravam código VBA, que era acionado com um simples movimento do mouse – bastava passar o cursor sobre caixas de texto no documento para que o código malicioso fosse executado. Em seguida, um executável assinado da McAfee era explorado para carregar o ANEL (versão 5.5.4) diretamente na memória. A cadeia de comprometimento é ilustrada na Figura 1.

Caso 2: Instituto Diplomático da Europa Central

Em 26 de agosto de 2024, o MirrorFace atacou um instituto diplomático da Europa Central. Até onde sabemos, essa foi a primeira - e, até o momento, única - vez que o grupo visou uma instituição na Europa.

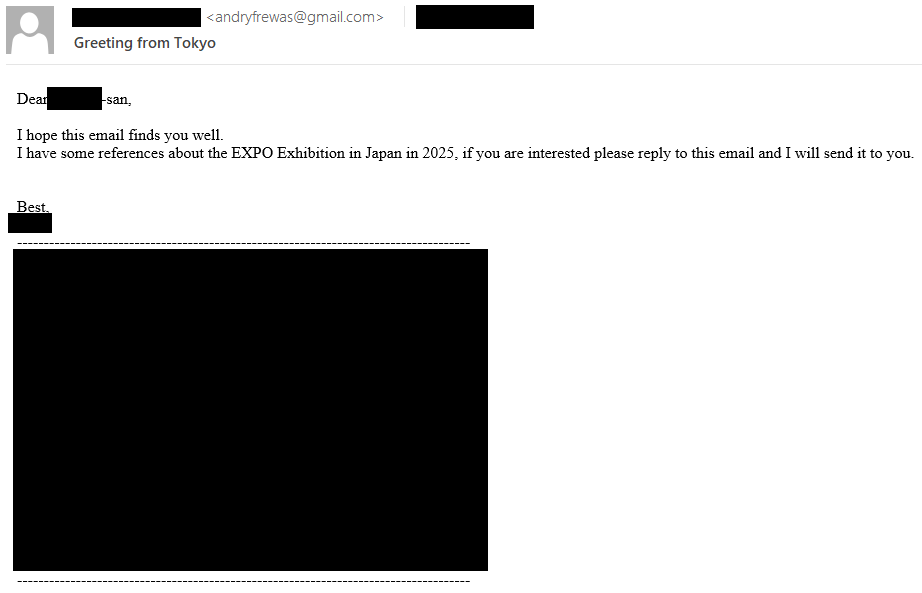

Para configurar seu ataque de spear phishing, os operadores do MirrorFace elaboraram uma mensagem de e-mail (mostrada na Figura 2) que fazia referência a uma interação legítima anterior entre o instituto e uma ONG japonesa. É provável que essa interação legítima tenha sido obtida em uma campanha anterior do grupo. Como pode ser observado, a mensagem de spear phishing mencionava a Expo 2025, um evento que será realizado no Japão.

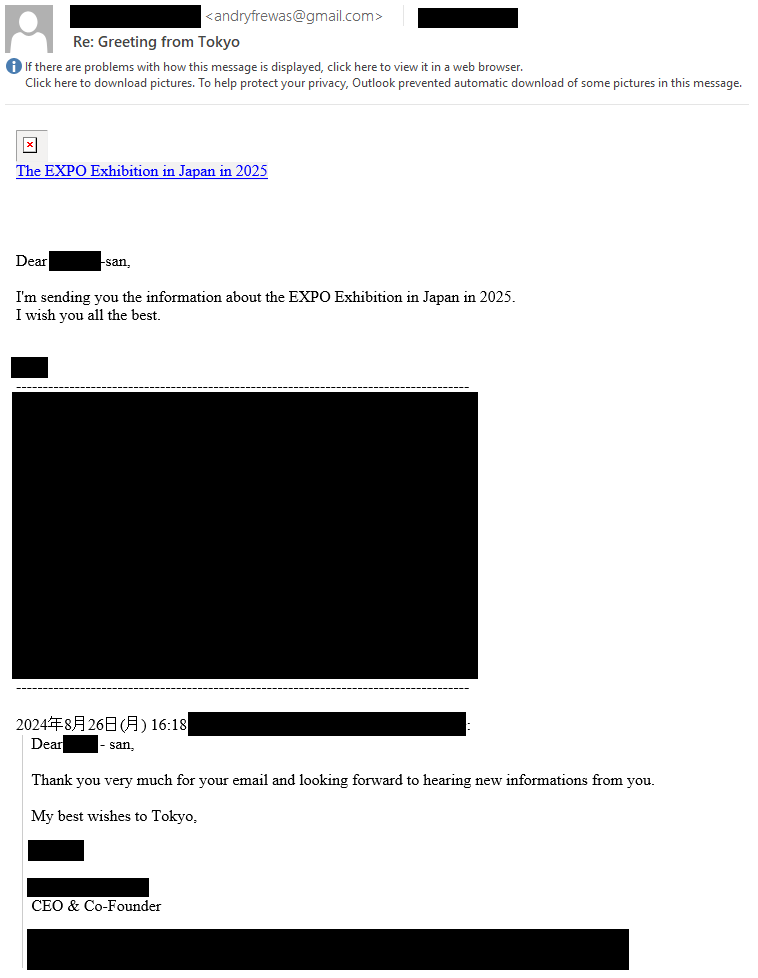

O primeiro e-mail parecia inofensivo, mas, assim que o alvo respondeu, os operadores do MirrorFace enviaram uma segunda mensagem com um link malicioso do OneDrive. Esse link direcionava para um arquivo ZIP que, ao ser aberto, continha um arquivo LNK disfarçado de documento do Word, nomeado "The EXPO Exhibition in Japan in 2025.docx.lnk". A segunda mensagem pode ser vista na Figura 3.

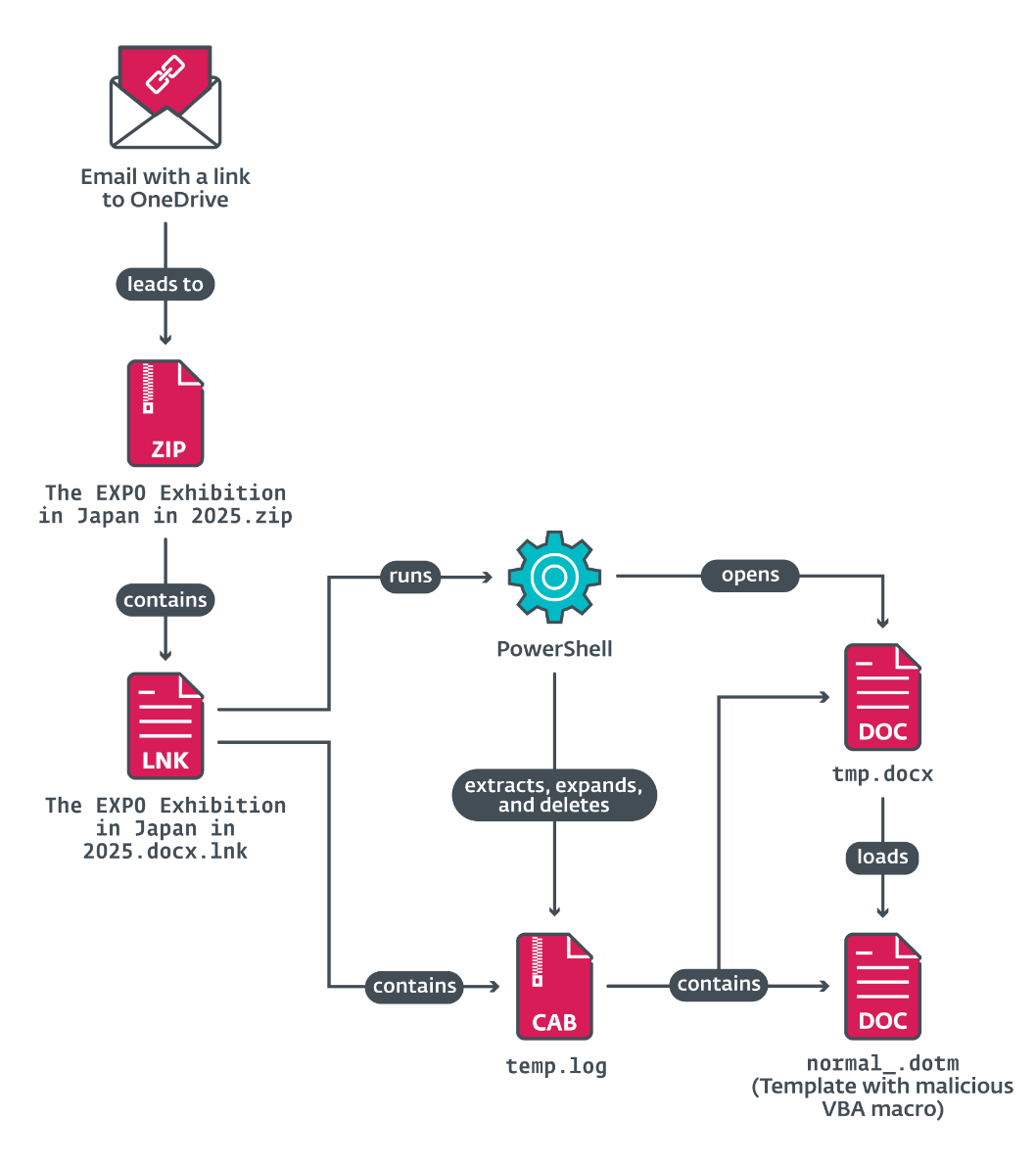

Com essa abordagem, o MirrorFace manteve o payload oculto até que o alvo estivesse engajado no esquema de spear phishing. Assim que o arquivo LNK era aberto, ele iniciava uma cadeia de comprometimento complexa, representada nas Figuras 4 e 5.

Uma vez aberto, o arquivo LNK inicia uma cadeia de comprometimento complexa, ilustrada na Figura 4 e Figura 5.

O arquivo LNK executa o cmd.exe com um conjunto de comandos PowerShell, responsáveis por extrair arquivos adicionais. Entre esses arquivos, destaca-se um documento malicioso do Word, tmp.docx, que carrega um modelo de documento malicioso (normal_.dotm) contendo código VBA.

O conteúdo do tmp.docx é representado na Figura 6 e, provavelmente, tem a função de servir como distração para a vítima, enquanto as ações maliciosas são executadas em segundo plano.

O código VBA extrai um aplicativo legitimamente assinado pela JustSystems Corporation para carregar e descriptografar o backdoor ANEL (versão 5.5.5). Isso deu ao MirrorFace uma base para iniciar operações pós-comprometimento.

Conjunto de ferramentas

Na Operação AkaiRyū, o MirrorFace não se limitou a utilizar apenas seu malware personalizado, mas também fez uso de diversas ferramentas, incluindo uma variante customizada de um trojan de acesso remoto (RAT) amplamente disponível.

ANEL

ANEL (também conhecido como UPPERCUT) é um backdoor anteriormente associado exclusivamente ao APT10. Em 2024, o MirrorFace começou a utilizá-lo como seu backdoor primário. O desenvolvimento do ANEL até 2018 foi recentemente descrito na apresentação JSAC 2019 da Secureworks. As variantes do ANEL observadas em 2024 foram detalhadas publicamente pela Trend Micro.

O ANEL é um backdoor encontrado no disco apenas em formato criptografado, sendo que sua versão DLL descriptografada só existe na memória após ser decifrada por um carregador antes de sua execução. O ANEL se comunica com seu servidor C&C via HTTP, transmitindo os dados de forma criptografada para protegê-los contra interceptações. Ele suporta comandos básicos para manipulação de arquivos, execução de cargas úteis e captura de telas.

ANELLDR

ANELLDR é um carregador usado exclusivamente para descriptografar o backdoor ANEL e executá-lo na memória. A Trend Micro descreveu o ANELLDR em seu artigo.

HiddenFace

HiddenFace é o backdoor principal do MirrorFace, com um forte foco em modularidade; ele foi detalhado em nossa apresentação JSAC 2024.

FaceXInjector

FaceXInjector é uma ferramenta de injeção em C# armazenada em um arquivo XML, compilada e executada pelo utilitário MSBuild da Microsoft. Ela é usada exclusivamente para executar o HiddenFace. O FaceXInjector foi descrito na mesma apresentação da JSAC 2024 dedicada ao HiddenFace.

AsyncRAT

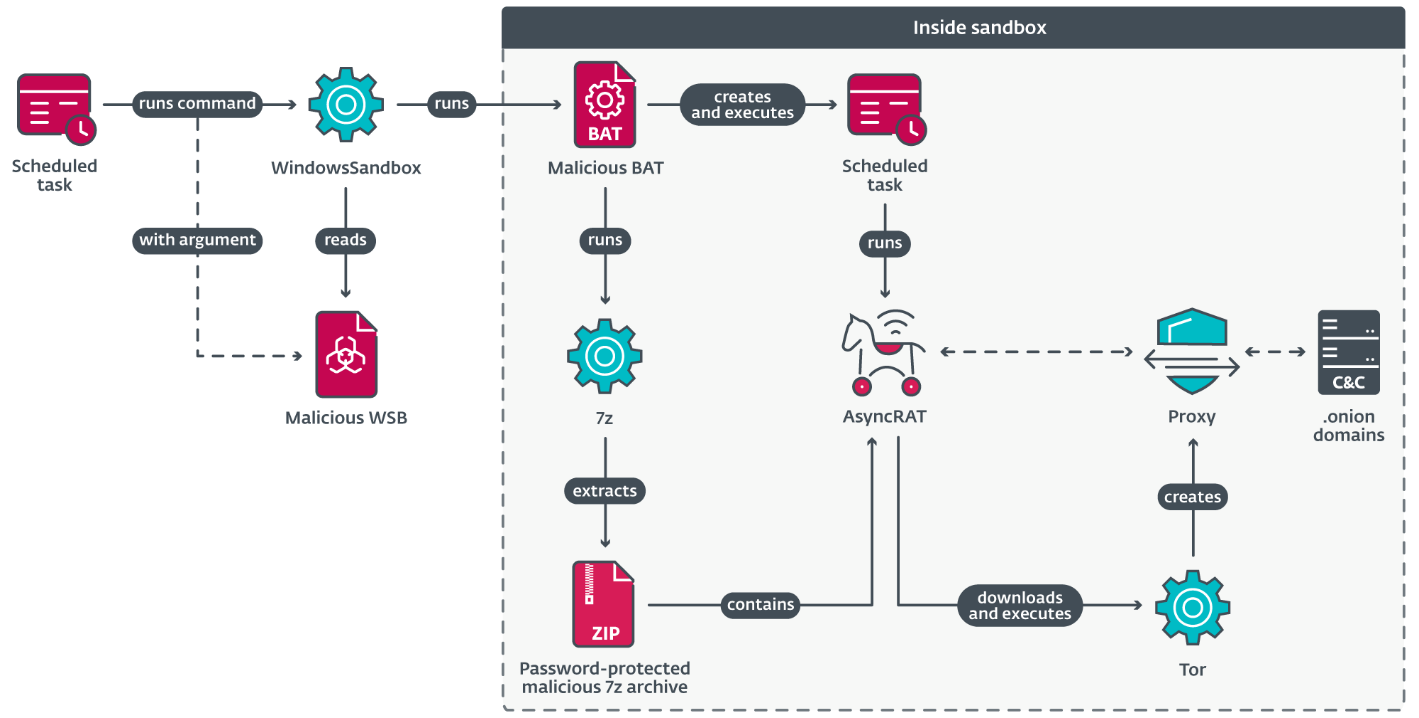

AsyncRAT é um RAT disponível publicamente no GitHub. Em 2024, detectamos que o MirrorFace começou a usar uma versão altamente customizada do AsyncRAT nas fases finais de seus ataques. O grupo garante a persistência do AsyncRAT registrando uma tarefa agendada que é executada na inicialização da máquina. Quando acionada, uma cadeia complexa (representada na Figura 7) inicia o AsyncRAT dentro do Windows Sandbox, que precisa ser ativado manualmente e requer uma reinicialização. Não conseguimos determinar como o MirrorFace ativa esse recurso.

Os seguintes arquivos são entregues à máquina comprometida para executar o AsyncRAT com sucesso:

- 7z.exe – executável legítimo do 7-Zip.

- 7z.dll – biblioteca legítima do 7-Zip.

- .7z – arquivo 7z protegido por senha contendo o AsyncRAT, nomeado setup.exe.

- .bat – script em lote que descompacta o AsyncRAT e o executa.

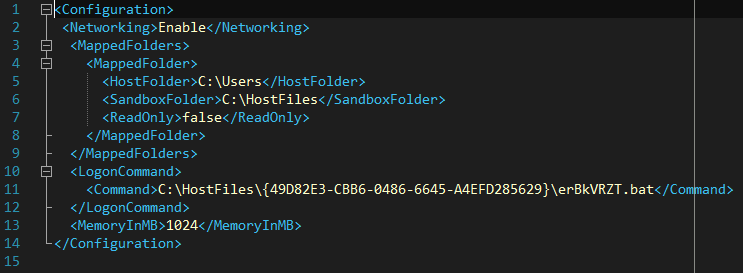

- .wsb – arquivo de configuração do Windows Sandbox para executar .bat.

A tarefa agendada acionada executa o Windows Sandbox com .wsb como parâmetro. Esse arquivo contém os dados de configuração para o sandbox; veja a Figura 8.

Em particular, o arquivo de configuração define se a rede e o mapeamento de diretórios serão habilitados, o tamanho da memória dedicada e o comando a ser executado na inicialização. No arquivo mostrado na Figura 8, um script em lote localizado na pasta do Windows Sandbox é acionado. Esse script extrai o AsyncRAT de um arquivo 7z, cria uma tarefa agendada e a executa a cada hora para garantir a persistência.

A variante do AsyncRAT usada pelo MirrorFace foi altamente customizada. As principais características e modificações introduzidas pelo grupo incluem:

- Etiquetagem de amostra: O AsyncRAT pode ser compilado para uma vítima específica. O MirrorFace adiciona uma etiqueta à configuração para identificar cada amostra. Caso a etiqueta não seja especificada, o nome NetBIOS da máquina é usado como identificador. Essa etiqueta também é aproveitada em outras funções modificadas.

- Conexão com um servidor C&C via Tor: A variante do AsyncRAT pode baixar e iniciar um cliente Tor, roteando a comunicação com o servidor C&C por meio dele. Essa opção é utilizada apenas se os domínios C&C codificados terminarem com .onion. Durante a pesquisa do Caso 2: Instituto Diplomático da Europa Central, esse método foi observado em duas amostras.

- Algoritmo de Geração de Domínios (DGA): Como alternativa ao uso do Tor, a variante modificada pode empregar um DGA para gerar domínios C&C. O algoritmo pode criar domínios específicos para cada máquina, utilizando a etiqueta mencionada anteriormente. Vale destacar que o HiddenFace também emprega um DGA para gerar domínios individuais, embora o algoritmo usado seja diferente do presente no AsyncRAT.

- Horário de funcionamento: Antes de estabelecer comunicação com o C&C, o AsyncRAT verifica se a hora e o dia da semana estão dentro do intervalo operacional definido na configuração. Esse recurso também está presente no HiddenFace.

Exploração dos túneis remotos do Visual Studio Code

O Visual Studio Code é um editor de código gratuito desenvolvido pela Microsoft. Seu recurso de desenvolvimento remoto, conhecido como túneis remotos, permite que desenvolvedores se conectem a uma máquina remota para acessar código-fonte e depuração. Grupos de ameaças podem explorar esse recurso para obter acesso remoto, executar código e implantar ferramentas em máquinas comprometidas. Desde 2024, o MirrorFace tem explorado essa técnica, mas não é o único APT a fazer isso. Outros grupos alinhados à China, como Tropic Trooper e Mustang Panda, também utilizam os túneis remotos do VS Code em seus ataques.

Atividades pós-comprometimento

Nossa pesquisa sobre o Caso 2: Instituto Diplomático da Europa Central revelou diversas atividades pós-comprometimento realizadas pelo MirrorFace. Através de uma estreita colaboração com o instituto atacado, conseguimos obter uma visão mais detalhada sobre o malware e as ferramentas implantadas pelo grupo. A Tabela 1 (em inglês) apresenta um resumo dessas ferramentas e suas respectivas funções.

Observe que o malware e as ferramentas na tabela estão organizados para facilitar a comparação entre as duas máquinas comprometidas identificadas. No entanto, essa ordem não reflete a sequência cronológica em que foram implantados.

Tabela 1. Malware e ferramentas implantados pelo MirrorFace ao longo do ataque

| Tools | Notes | Machine A | Machine B |

| ANEL | APT10’s backdoor that MirrorFace uses as a first-line backdoor. |

● |

● |

| PuTTY | An open-source terminal emulator, serial console, and network file transfer application. | ● | ● |

| VS Code | A code editor developed by Microsoft. | ● | ● |

| HiddenFace | MirrorFace’s flagship backdoor. | ● | ● |

| Second HiddenFace variant | MirrorFace’s flagship backdoor. | ● | |

| AsyncRAT | RAT publicly available on GitHub. | ● | ● |

| Hidden Start | A tool that can be used to bypass UAC, hide Windows consoles, and run programs in the background. | ● | |

| csvde | Legitimate Microsoft tool available on Windows servers that imports and exports data from Active Directory Domain Services (AD DS). | ● | |

| Rubeus | Toolset for Kerberos interaction and abuse, publicly available on GitHub. | ● | |

| frp | Fast reverse proxy publicly available on GitHub. | ● | |

| Unknown tool | Disguised under the name oneuu.exe. We were unable to recover the tool during our analysis. | ● |

O grupo implantou seletivamente ferramentas pós-comprometimento, adaptando-se aos seus objetivos e ao ambiente do alvo. A Máquina A pertencia a um coordenador de projetos, enquanto a Máquina B era usada por um funcionário de TI. Os dados sugerem que o MirrorFace roubou informações pessoais da Máquina A, enquanto na Máquina B buscou acesso mais profundo à rede, alinhando suas ações às funções dos funcionários.

Linha do tempo do ataque

Dia 0 – 27 de agosto de 2024

Os operadores do MirrorFace enviaram um e-mail com um link malicioso no dia 26 de agosto de 2024 ao diretor-geral do instituto. No entanto, como o diretor-geral não tinha acesso a uma máquina com Windows, ele reenviou o e-mail para outros dois funcionários. Ambos abriram o arquivo LNK danoso, The EXPO Exhibition in Japan in 2025.docx.lnk, no dia seguinte, comprometendo duas máquinas do instituto e levando à implantação do ANEL. Portanto, consideramos o dia 27 de agosto de 2024 como o Dia 0 do ataque. Não foi observada nenhuma atividade adicional além do estabelecimento desse ponto de apoio.

Dia 1 – 28 de agosto de 2024

No dia seguinte, o MirrorFace retornou e continuou com suas atividades. O grupo implantou várias ferramentas de acesso, controle e entrega de arquivos nas duas máquinas comprometidas. Entre as ferramentas implantadas estavam o PuTTY, o VS Code e o HiddenFace, o backdoor estrela do MirrorFace. Na máquina A, o MirrorFace também tentou implantar a ferramenta Hidden Start. Na máquina B, o ator também implantou o csvde e a variante personalizada do AsyncRAT.

Dia 2 – 29 de agosto de 2024

No Dia 2, o MirrorFace esteve ativo em ambas as máquinas. Isso incluiu o despliegue de mais ferramentas. Na máquina A, o MirrorFace implantou uma segunda instância do HiddenFace. Na máquina B, foram executados o túnel remoto do VS Code, o HiddenFace e o AsyncRAT. Além disso, o MirrorFace também implantou e executou o frp e o Rubeus através do HiddenFace. Este é o último dia em que observamos atividade do MirrorFace na máquina B.

Dia 3 – 30 de agosto de 2024

O MirrorFace permaneceu ativo apenas na Máquina A. O instituto, tendo iniciado as medidas de mitigação do ataque em 29 de agosto de 2024, poderia ter evitado mais atividades do MirrorFace na Máquina B. Na Máquina A, o grupo implantou o AsyncRAT e tentou manter a persistência registrando uma tarefa programada.

Dia 6 – 2 de setembro de 2024

Durante o fim de semana, ou seja, em 31 de agosto e 1 de setembro de 2024, a Máquina A esteve inativa. Na segunda-feira, 2 de setembro de 2024, a Máquina A foi ligada novamente e com isso a atividade do MirrorFace foi retomada. O principal acontecimento do Dia 6 foi que o grupo exportou os dados da web do Google Chrome, como informações de contato, palavras-chave, dados de preenchimento automático e informações armazenadas de cartões de crédito, para um arquivo de banco de dados SQLite. Não conseguimos determinar como o MirrorFace exportou os dados, nem se os dados foram exfiltrados ou como.

Conclusão

Em 2024, o MirrorFace atualizou suas táticas, técnicas e procedimentos (TTPs) e seu conjunto de ferramentas. O grupo passou a utilizar o ANEL, um backdoor que se acreditava estar abandonado desde 2018/2019, como sua principal ferramenta de acesso. Com base em informações adicionais, concluímos que o MirrorFace é um subgrupo associado ao APT10. Além do ANEL, o grupo começou a usar outras ferramentas, como uma variante altamente personalizada do AsyncRAT, Windows Sandbox e túneis remotos do VS Code.

Durante a Operação AkaiRyū, o MirrorFace mirou um instituto diplomático da Europa Central – até onde sabemos, esta foi a primeira vez que o grupo atacou uma instituição na Europa. A operação utilizou as mesmas TTPs observadas em suas campanhas de 2024. Durante esse ataque, o grupo se aproveitou da próxima Expo Mundial 2025, que ocorrerá em Osaka, no Japão, como isca. Isso demonstra que, embora tenha expandido seu foco geográfico, o MirrorFace ainda prioriza alvos relacionados ao Japão.

Graças à nossa estreita colaboração com a organização afetada, conseguimos obter uma visão detalhada das atividades pós-comprometimento, algo que normalmente passaria despercebido. No entanto, ainda há lacunas no entendimento completo das atividades do MirrorFace. Isso ocorre, em parte, devido à melhoria nas medidas de segurança operacional do grupo, que agora está mais rigoroso, dificultando as pesquisas. O grupo adota medidas como a exclusão de ferramentas e arquivos entregues, limpeza de logs de eventos do Windows e execução de malware dentro do Windows Sandbox, o que torna a análise forense muito mais difícil.

IoCs

Você pode encontrar uma lista completa de indicadores de comprometimento (IoCs) e amostras em nosso repositório no GitHub.

Arquivos

| SHA-1 | Filename | Detection | Description |

| 018944FC47EE2329B23B |

3b3cabc5 | Win32/MirrorFace.A | AES-encrypted ANEL. |

| 68B72DA59467B1BB477D |

vsodscpl.dll | Win32/MirrorFace.A | ANELLDR. |

| 02D32978543B9DD1303E |

AtokLib.dll | Win32/MirrorFace.A | ANELLDR. |

| 2FB3B8099499FEE03EA7 |

CodeStartUser.bat | Win32/MirrorFace.A | Malicious batch file. |

| 9B2B9A49F52B37927E6A |

erBkVRZT.bat | Win32/MirrorFace.A | Malicious batch file. |

| AB65C08DA16A45565DBA |

useractivitybroker.xml | Win32/ FaceXInjector.A | FaceXInjector. |

| 875DC27963F8679E7D8B |

temp.log | Win32/MirrorFace.A | Malicious CAB file. |

| 694B1DD3187E876C5743 |

tmp.docx | Win32/MirrorFace.A | Decoy Word |

| F5BA545D4A1683675698 |

normal_.dotm | Win32/MirrorFace.A | Word template with |

| 233029813051D20B61D0 |

The EXPO |

Win32/MirrorFace.A | Malicious LNK file. |

| 8361F7DBF81093928DA5 |

The EXPO |

Win32/MirrorFace.A | Malicious ZIP archive. |

| 1AFDCE38AF37B9452FB4 |

NK9C4PH_.zip | Win32/MirrorFace.A | Malicious ZIP archive. |

| E3DA9467D0C89A9312EA |

N/A | MSIL/Riskware.Rubeus.A | Rubeus tool. |

| D2C25AF9EE6E60A341B0 |

Tk4AJbXk.wsb | Win32/MirrorFace.A | Malicious Windows |

Rede

| IP | Domain | Hosting provider | First seen | Details |

| N/A | vu4fleh3yd4ehpfpc |

N/A | 2024‑08‑28 | MirrorFace’s AsyncRAT C&C server. |

| N/A | u4mrhg3y6jyfw2dmm |

N/A | 2024‑08‑28 | MirrorFace’s AsyncRAT C&C server. |

| 45.32.116[.]146 | N/A | The Constant Company, LLC | 2024‑08‑27 | ANEL C&C server. |

| 64.176.56[.]26 | N/A | The Constant Company, LLC | N/A | Remote server for FRP client. |

| 104.233.167[.]135 | N/A | PEG-TKY1 | 2024‑08‑27 | HiddenFace C&C server. |

| 152.42.202[.]137 | N/A | DigitalOcean, LLC | 2024‑08‑27 | HiddenFace C&C server. |

| 208.85.18[.]4 | N/A | The Constant Company, LLC | 2024‑08‑27 | ANEL C&C server. |

Técnicas ATT&CK da MITRE

Esta tabela foi elaborada utilizando a versão 16 do framework MITRE ATT&CK.

| Tactic | ID | Name | Description |

| Resource Development | T1587.001 | Develop Capabilities: Malware | MirrorFace has developed custom tools such as HiddenFace. |

| T1585.002 | Establish Accounts: Email Accounts | MirrorFace created a Gmail account and used it to send a spearphishing email. | |

| T1585.003 | Establish Accounts: Cloud Accounts | MirrorFace created a OneDrive account to host malicious files. | |

| T1588.001 | Obtain Capabilities: Malware | MirrorFace utilized and customized a publicly available RAT, AsyncRAT, for its operations. | |

| T1588.002 | Obtain Capabilities: Tool | MirrorFace utilized Hidden Start in its operations. | |

| Initial Access | T1566.002 | Phishing: Spearphishing Link | MirrorFace sent a spearphishing email with a malicious OneDrive link. |

| Execution | T1053.005 | Scheduled Task/Job: Scheduled Task | MirrorFace used scheduled tasks to execute HiddenFace and AsyncRAT. |

| T1059.001 | Command-Line Interface: PowerShell | MirrorFace used PowerShell commands to run Visual Studio Code’s remote tunnels. | |

| T1059.003 | Command-Line Interface: Windows Command Shell | MirrorFace used the Windows command shell to ensure persistence for HiddenFace. | |

| T1204.001 | User Execution: Malicious Link | MirrorFace relied on the target to download a malicious file from a shared OneDrive link. | |

| T1204.002 | User Execution: Malicious File | MirrorFace relied on the target to run a malicious LNK file that deploys ANEL. | |

| T1047 | Windows Management Instrumentation | MirrorFace used WMI as an execution proxy to run ANEL. | |

| Persistence | T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | ANEL uses one of the startup directories for persistence. |

| T1574.001 | Hijack Execution Flow: DLL Search Order Hijacking | MirrorFace side-loads ANEL by dropping a malicious library and a legitimate executable (e.g., ScnCfg32.Exe) | |

| Defense Evasion | T1027.004 | Obfuscated Files or Information: Compile After Delivery | FaceXInjector is compiled on every scheduled task run. |

| T1027.007 | Obfuscated Files or Information: Dynamic API Resolution | HiddenFace dynamically resolves the necessary APIs upon its startup. | |

| T1027.011 | Obfuscated Files or Information: Fileless Storage | HiddenFace is stored in a registry key on the compromised machine. | |

| T1055 | Process Injection | FaceXInjector is used to inject HiddenFace into a legitimate Windows utility. | |

| T1070.004 | Indicator Removal: File Deletion | Once HiddenFace is moved to the registry, the file in which it was delivered is deleted. | |

| T1070.006 | Indicator Removal: Timestomp | HiddenFace can timestomp files in selected directories. | |

| T1112 | Modify Registry | FaceXInjector creates a registry key into which it stores HiddenFace. | |

| T1127.001 | Trusted Developer Utilities: MSBuild | MSBuild is abused to execute FaceXInjector. | |

| T1140 | Deobfuscate/Decode Files or Information | HiddenFace reads external modules from an AES-encrypted file. | |

| T1622 | Debugger Evasion | HiddenFace checks whether it is being debugged. | |

| T1564.001 | Hide Artifacts: Hidden Files and Directories | MirrorFace hid directories with AsyncRAT. | |

| T1564.003 | Hide Artifacts: Hidden Window | MirrorFace attempted to use the tool Hidden Start, which can hide windows. | |

| T1564.006 | Hide Artifacts: Run Virtual Instance | MirrorFace used Windows Sandbox to run AsyncRAT. | |

| T1070.001 | Indicator Removal: Clear Windows Event Logs | MirrorFace cleared Windows event logs to destroy evidence of its actions. | |

| T1036.007 | Masquerading: Double File Extension | MirrorFace used a so-called double file extension, .docx.lnk, to deceive its target. | |

| T1218 | Signed Binary Proxy Execution | MirrorFace used wlrmdr.exe as an execution proxy to run ANEL. | |

| T1221 | Template Injection | MirrorFace used Word template injection to run malicious VBA code. | |

| Discovery | T1012 | Query Registry | HiddenFace queries the registry for machine-specific information such as the machine ID. |

| T1033 | System Owner/User Discovery | HiddenFace determines the currently logged in user’s name and sends it to the C&C server. | |

| T1057 | Process Discovery | HiddenFace checks currently running processes. | |

| T1082 | System Information Discovery | HiddenFace gathers various system information and sends it to the C&C server. | |

| T1124 | System Time Discovery | HiddenFace determines the system time and sends it to the C&C server. | |

| T1087.002 | Account Discovery: Domain Account | MirrorFace used the tool csvde to export data from Active Directory Domain Services. | |

| Collection | T1115 | Clipboard Data | HiddenFace collects clipboard data and sends it to the C&C server. |

| T1113 | Screen Capture | ANEL can take a screenshot and send it to the C&C server. | |

| Command and Control | T1001.001 | Data Obfuscation: Junk Data | HiddenFace adds junk data to the messages sent to the C&C server. |

| T1568.002 | Dynamic Resolution: Domain Generation Algorithms | HiddenFace uses a DGA to generate C&C server domain names. | |

| T1573 | Encrypted Channel | HiddenFace communicates with its C&C server over an encrypted channel. | |

| T1071.001 | Standard Application Layer Protocol: Web Protocols | ANEL uses HTTP to communicate with its C&C server. | |

| T1132.001 | Data Encoding: Standard Encoding | ANEL uses base64 to encode data sent to the C&C server. | |

| Exfiltration | T1030 | Data Transfer Size Limits | HiddenFace can, upon operator request, split data and send it in chunks to the C&C server. |

| T1041 | Exfiltration Over C2 Channel | HiddenFace exfiltrates requested data to the C&C server. |