Há dez anos, conscientizamos pela primeira vez sobre a existência do Ebury com a publicação de um white paper intitulado Operação Windigo, no qual documentamos uma campanha que utilizava o malware do Linux para obter ganhos financeiros. Nesta semana, publicamos um documento de acompanhamento sobre como o Ebury evoluiu e as novas famílias de malware usadas por seus operadores para monetizar sua botnet de servidor Linux.

A prisão e a condenação de um dos criadores do Ebury na sequência da Operação Windigo não impediram que a botnet continuasse se expandindo. O Ebury, backdoor OpenSSH e ladrão de credenciais, continuou sendo atualizado, conforme relatamos em 2014 e 2017.

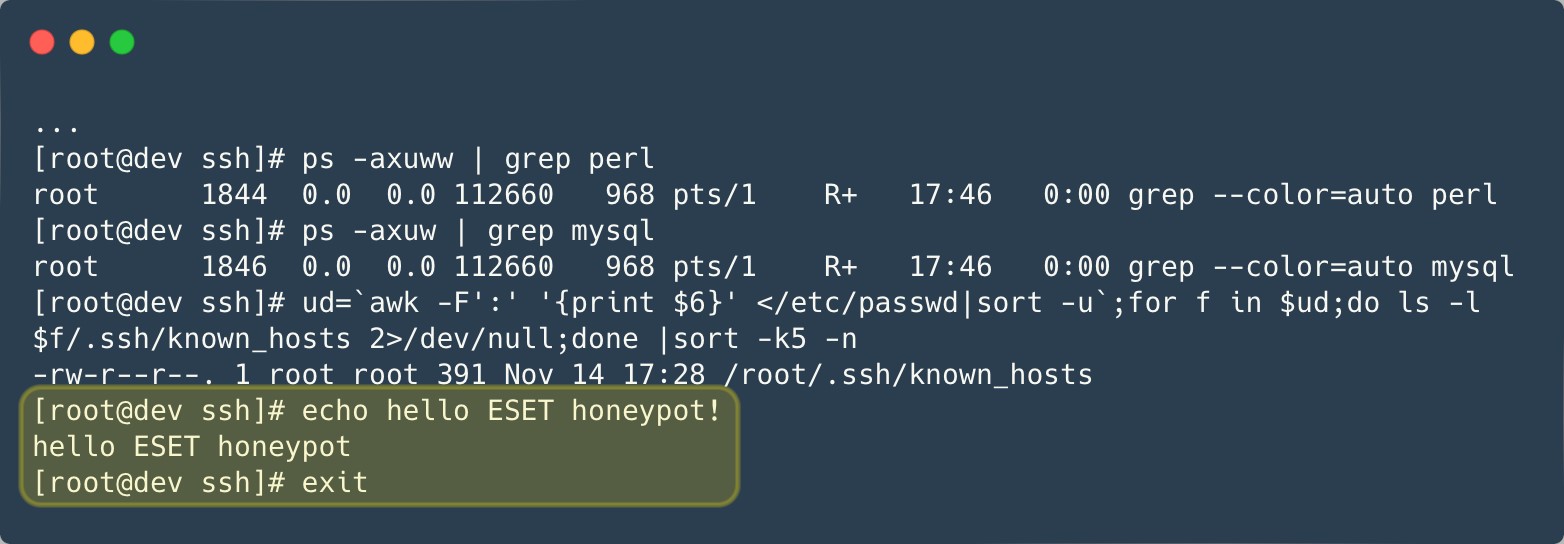

Mantemos honeypots para rastrear novas amostras e indicadores de rede. No entanto, tornou-se cada vez mais difícil executar esses honeypots à medida que o Ebury evoluiu. Por exemplo, um de nossos honeypots não reagiu exatamente como esperado quando o Ebury foi instalado. Depois de passar horas tentando depurar o que estava acontecendo, os operadores do Ebury finalmente abandonaram o servidor e enviaram uma mensagem para mostrar que sabiam de nossas tentativas de enganá-los, conforme mostrado na Figura 1.

Em 2021, a Unidade Nacional de Crimes de Alta Tecnologia da Holanda (NHTCU) entrou em contato com a ESET depois de encontrar o Ebury no servidor de uma vítima de roubo de criptomoedas. Trabalhando juntos, obtivemos uma grande visibilidade das atividades recentes do grupo e do malware que ele usa.

O Ebury está em toda parte

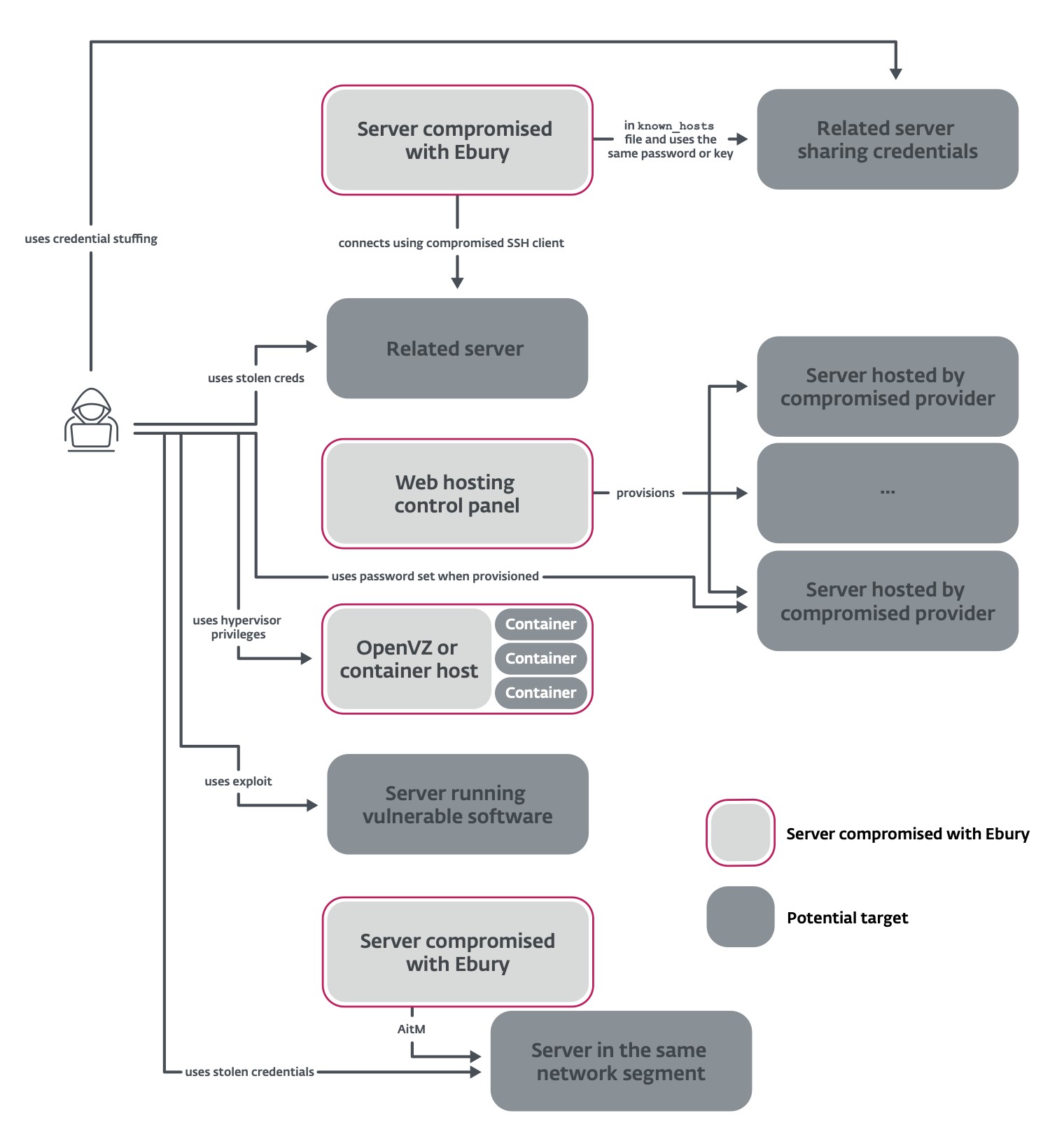

Este trabalho revela novos métodos usados para propagar o Ebury para novos servidores. A Figura 2 resume os métodos que conseguimos documentar.

As vítimas incluem muitos provedores de hospedagem. O grupo criminoso aproveita seu acesso à infraestrutura do provedor de hospedagem para instalar o Ebury em todos os servidores alugados pelo provedor de hospedagem. Como experiência, alugamos um servidor virtual de um dos provedores de hospedagem comprometidos: o Ebury foi instalado em nosso servidor em sete dias.

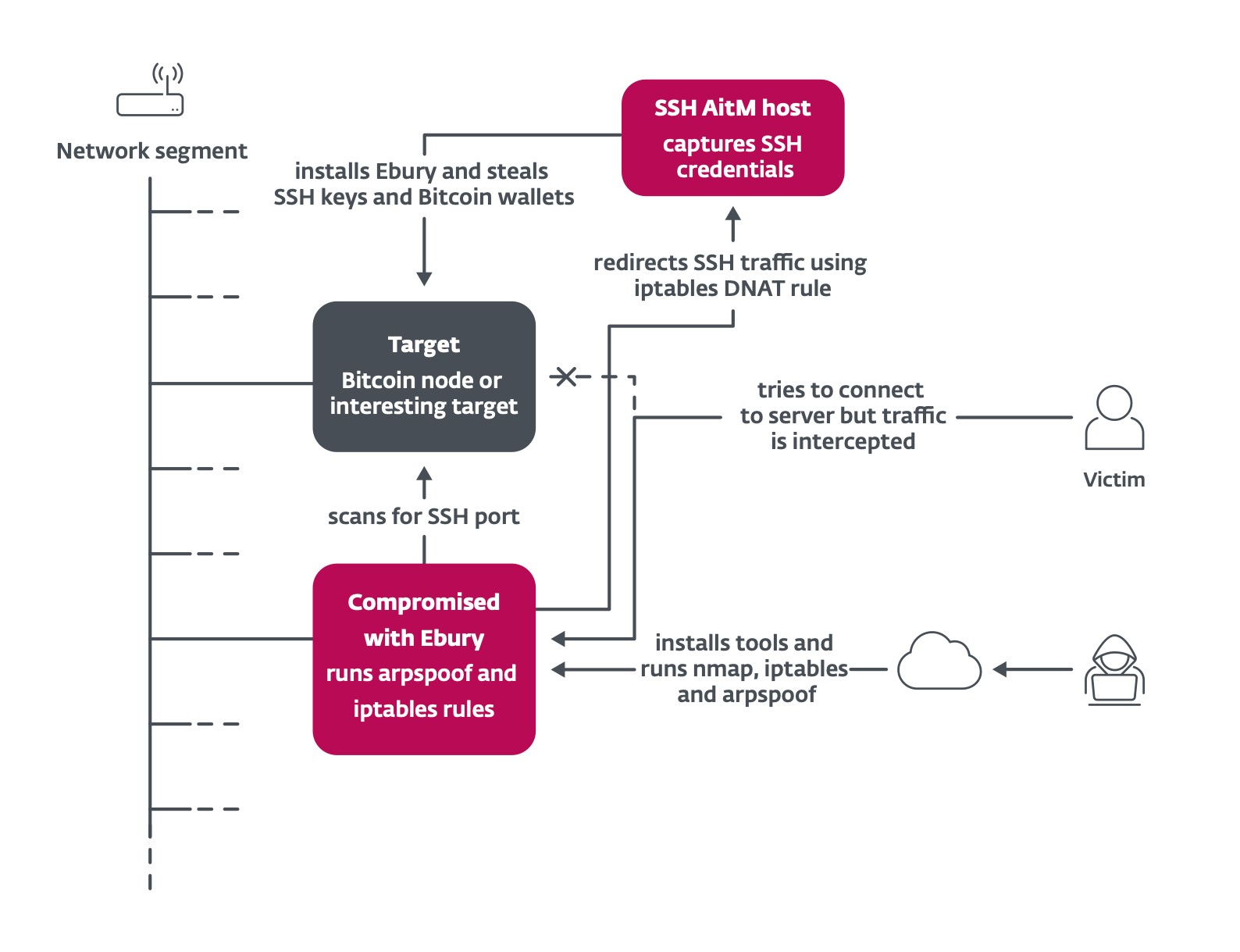

Outro método interessante é o uso de adversários no meio para interceptar o tráfego SSH de alvos interessantes dentro dos data centers e redirecioná-lo para um servidor usado para capturar credenciais, conforme resumido na Figura 3. Os operadores do Ebury aproveitam os servidores comprometidos com a ameaça existentes no mesmo segmento de rede que seu alvo para realizar a falsificação de ARP. De acordo com a telemetria da Internet, mais de 200 servidores foram atacados em 2023. Entre os alvos estão nós de Bitcoin e Ethereum. O Ebury rouba automaticamente as carteiras de criptomoedas hospedadas no servidor atacado quando a vítima digita a senha para fazer login.

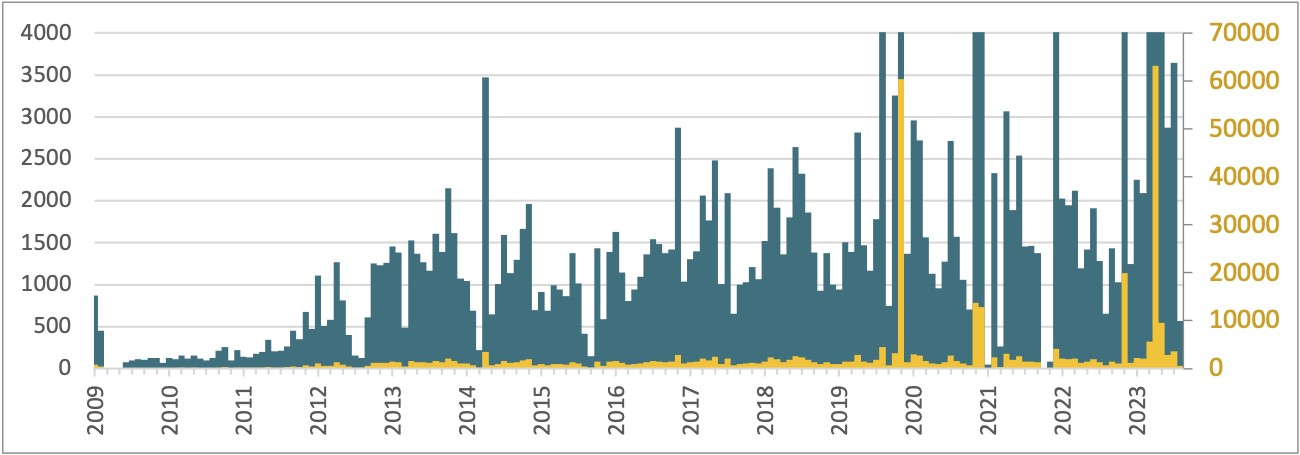

Qual é a eficácia de todos esses métodos? O Ebury atacou cerca de 400 mil servidores desde 2009, e mais de 100 mil ainda estavam comprometidos no final de 2023. Os criadores da ameaça mantêm um registro dos sistemas comprometidos, e usamos esses dados para traçar uma linha do tempo do número de novos servidores adicionados à botnet a cada mês (Figura 4). Ela é mostrada usando duas escalas, para demonstrar alguns dos principais incidentes em que o Ebury foi implantado em dezenas de milhares de servidores ao mesmo tempo.

Monetização

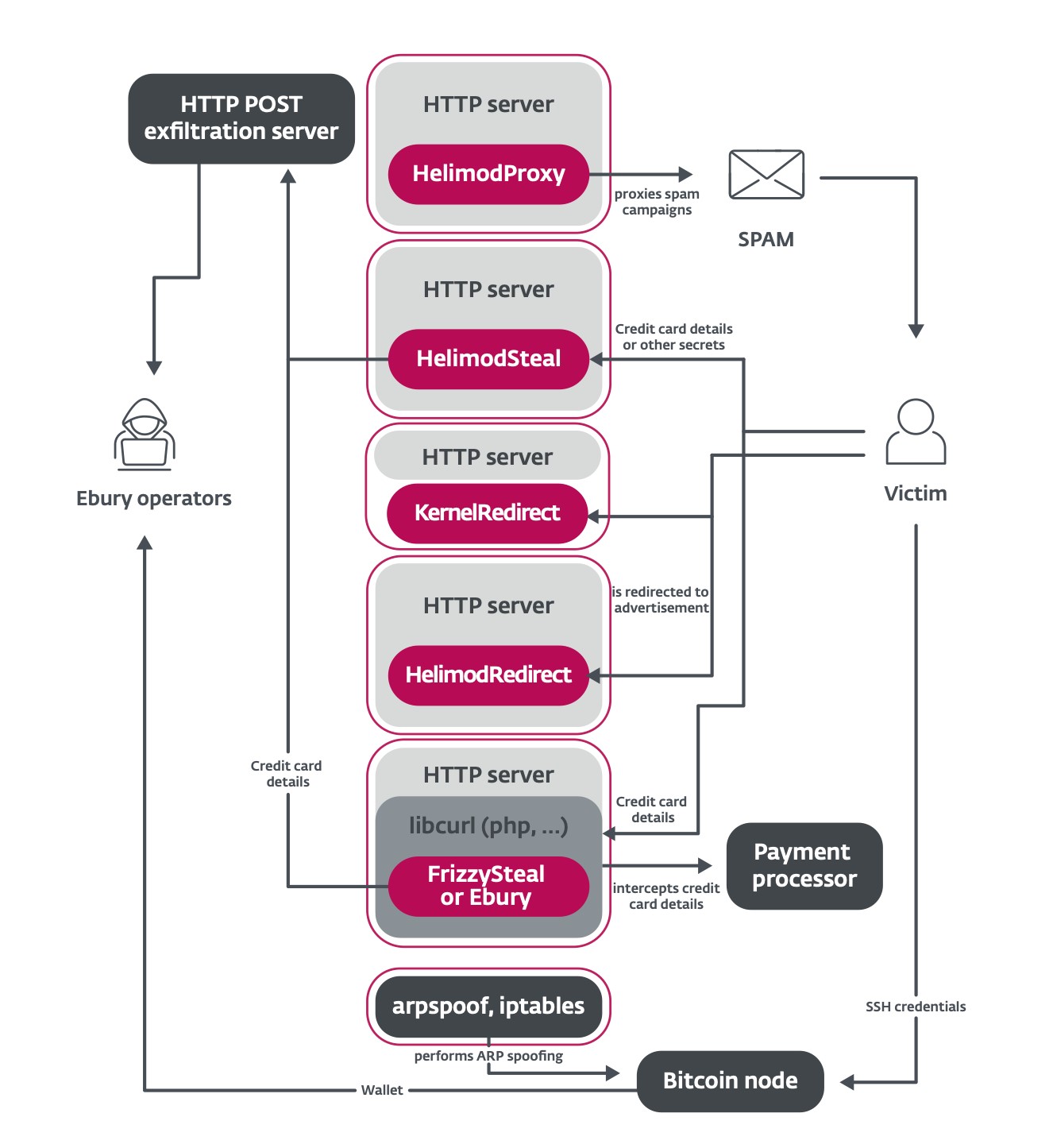

Esse novo artigo revela novas famílias de malware usadas para explorar a botnet Ebury (Figura 5). Além do spam e do redirecionamento do tráfego da Web que continua a ser perpetrado pelo grupo cibercriminoso, as solicitações HTTP POST feitas de e para os servidores são utilizadas para roubar dados financeiros de sites transacionais.

Ocultação mais profunda

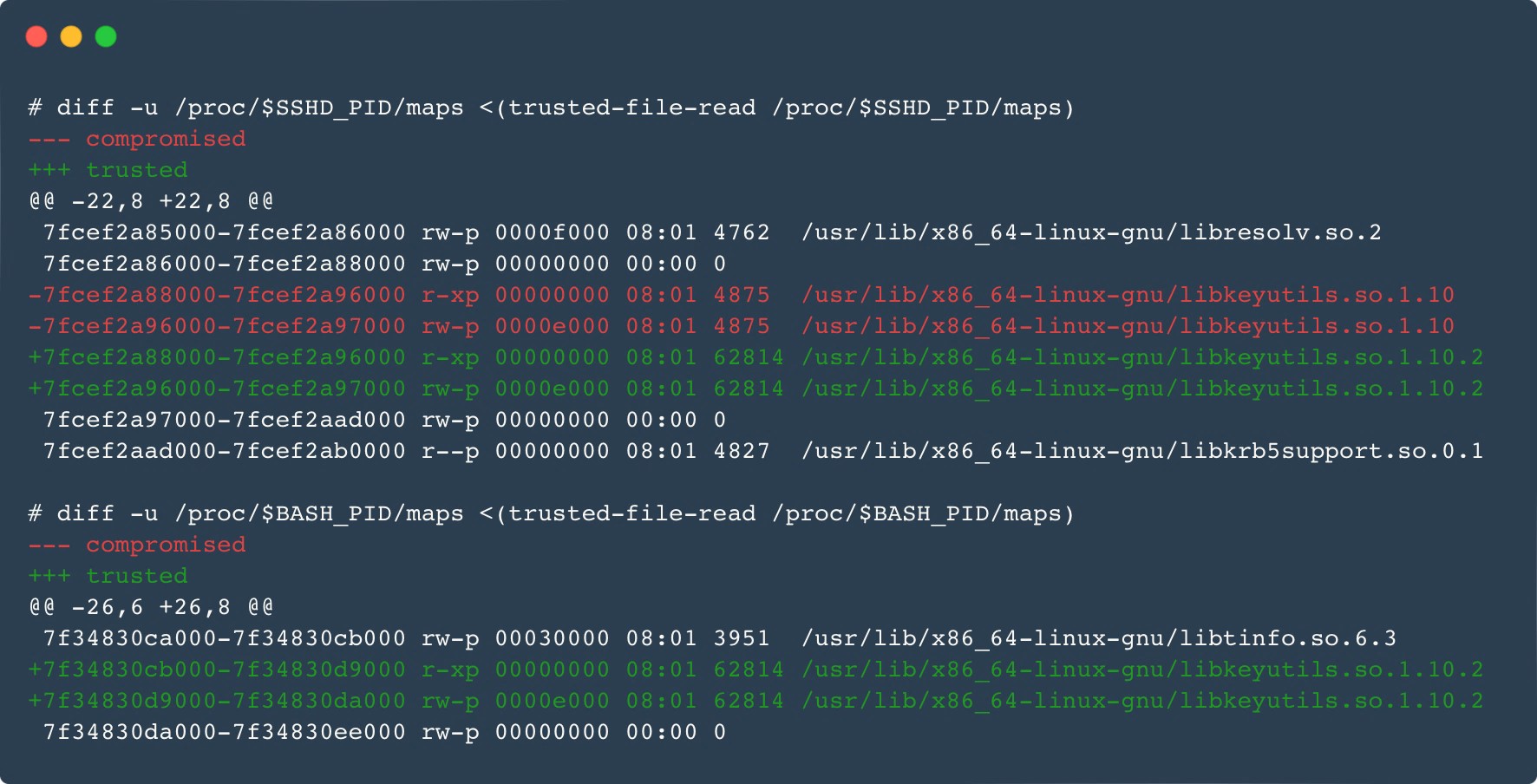

A própria família de malware Ebury também foi atualizada. A nova atualização da versão principal, 1.8, foi vista pela primeira vez no final de 2023. Entre as atualizações estão novas técnicas de ofuscação, um novo algoritmo de geração de domínio (DGA) e melhorias no rootkit do userland usado pelo Ebury para se esconder dos administradores de sistema. Quando ativo, o processo, o arquivo e até mesmo a memória mapeada ficam ocultos (Figura 6).

Quer saber mais? Estou em perigo?

O novo documento, Ebury is alive but unseen: 400k Linux servers compromised for cryptocurrency theft and financial gain (O Ebury está vivo, mas não é visto: 400 mil servidores Linux comprometidos para roubo de criptomoedas e ganho financeiro, em português), detalha cada aspecto do Ebury, incluindo muitos detalhes técnicos.

Os indicadores de comprometimento também estão disponíveis no repositório GitHub malware-ioc da ESET, e um script de detecção está no repositório malware-research.

Para qualquer dúvida sobre nossa pesquisa publicada no WeLiveSecurity, entre em contato conosco pelo e-mail threatintel@eset.com.