A equipe de pesquisa da ESET descobriu uma campanha de crimeware direcionada a clientes de três bancos tchecos. O malware, chamado NGate, se destaca por sua habilidade de transmitir dados de cartões de pagamento das vítimas. Ele faz isso por meio de um aplicativo malicioso instalado nos dispositivos Android das vítimas, enviando as informações capturadas diretamente para o dispositivo Android com root do criminoso.

Pontos principais desta postagem do blog:

- Os atacantes combinaram técnicas maliciosas tradicionais — como engenharia social, phishing e malware para Android — em um ataque inovador. Acredita-se que as mensagens de isca foram enviadas para números de telefone aleatórios, com o objetivo de atingir clientes de três bancos específicos.

- De acordo com o Brand Intelligence Service da ESET, o grupo está ativo na República Tcheca desde novembro de 2023, utilizando Progressive Web Apps (PWAs) e WebAPKs maliciosos. Em março de 2024, o grupo aprimorou suas táticas com a implantação do malware NGate para Android.

- Usando o NGate, os invasores conseguiram clonar os dados NFC dos cartões de pagamento físicos das vítimas e retransmiti-los para um dispositivo sob seu controle. Esse dispositivo invasor emulava o cartão original, permitindo que os criminosos realizassem saques em caixas eletrônicos.

- Esta é a primeira vez que observamos um malware para Android com a capacidade de clonar e emular cartões de pagamento utilizando dados NFC.

- As vítimas não precisaram realizar o root em seus dispositivos para que o ataque fosse bem-sucedido.

O principal objetivo dessa campanha é facilitar a retirada não autorizada de dinheiro das contas bancárias das vítimas. Isso foi conseguido com a transmissão dos dados de comunicação de campo próximo (NFC) dos cartões de pagamento físicos das vítimas, por meio de seus smartphones Android comprometidos usando o malware NGate Android, para o dispositivo do atacante. O invasor então usava esses dados para realizar transações em caixas eletrônicos. Se esse método falhasse, o invasor tinha um plano alternativo para transferir dinheiro das contas das vítimas para outras contas bancárias.

Não vimos essa nova técnica de retransmissão de NFC em nenhum malware para Android descoberto anteriormente. A técnica é baseada em uma ferramenta chamada NFCGate, projetada por estudantes da Universidade Técnica de Darmstadt, na Alemanha, para capturar, analisar ou alterar o tráfego de NFC, razão pela qual batizamos essa nova família de malware de NGate.

Visão geral do malware

As vítimas baixaram e instalaram o malware após serem enganadas, acreditando que estavam se comunicando com seu banco e que seus dispositivos estavam comprometidos. Na verdade, elas haviam comprometido seus próprios dispositivos Android sem perceber, ao baixar e instalar anteriormente um aplicativo através de um link contido em uma mensagem SMS falsa sobre uma suposta restituição de impostos. O vídeo a seguir descreve, em inglês, esse ataque. É importante observar que o NGate nunca esteve disponível na loja oficial do Google Play.

O malware NGate para Android está relacionado às atividades de phishing de um cibercriminoso que opera na República Tcheca desde novembro de 2023. No entanto, acreditamos que essas atividades foram interrompidas após a prisão de um suspeito em março de 2024.

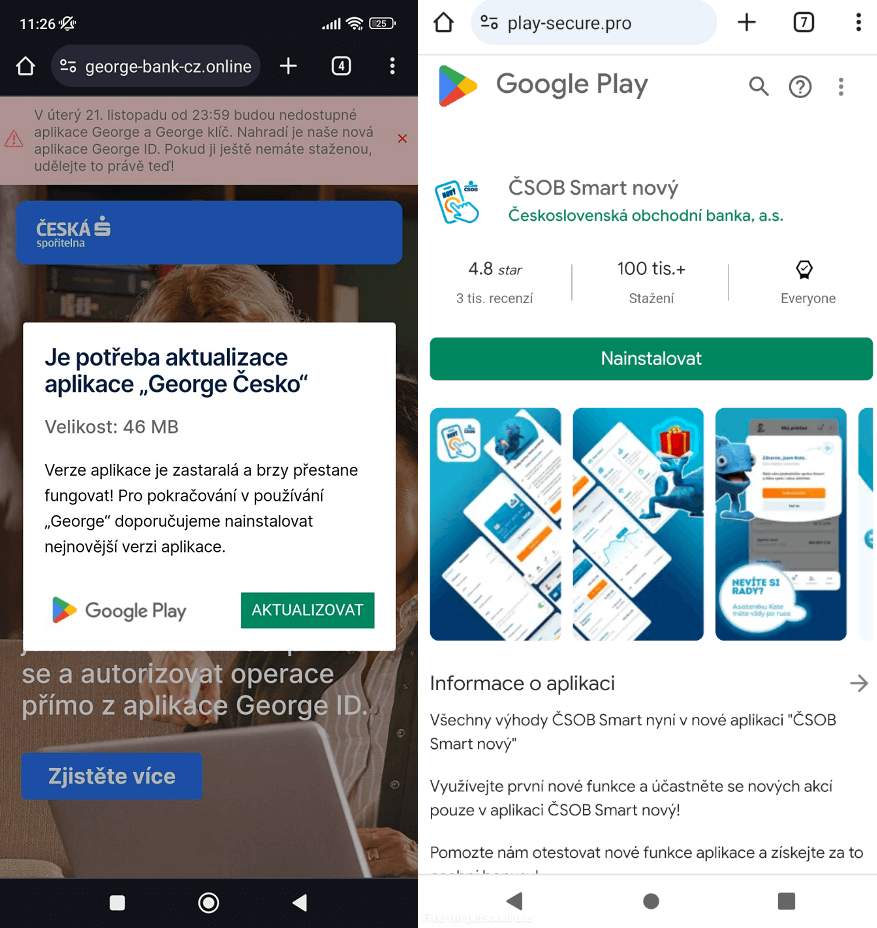

No final de novembro de 2023, observamos pela primeira vez que o cibercriminoso tinha como alvo os clientes dos principais bancos tchecos. O malware foi distribuído por meio de domínios efêmeros que se disfarçavam de sites bancários legítimos ou aplicativos bancários oficiais disponíveis na Google Play Store, conforme ilustrado na Figura 1. Esses domínios falsos foram identificados no site da Google Play. Esses domínios foram identificados através do Serviço de Inteligência de Marca da ESET, que fornece monitoramento para ameaças que visam a marca de um cliente. Durante o mesmo mês, informamos nossas descobertas aos nossos clientes.

Vitimologia

Durante nossa pesquisa e investigação, identificamos seis aplicativos NGate diferentes que visavam especificamente clientes de três bancos na República Tcheca entre novembro de 2023 e março de 2024.

Em um desenvolvimento substancial, a polícia tcheca prendeu um homem de 22 anos que estava roubando dinheiro de caixas eletrônicos em Praga. No momento da prisão, o suspeito estava em posse de 160 mil coroas tchecas, uma quantia equivalente a mais de 6 mil euros. A nacionalidade da pessoa presa não foi revelada. De acordo com a polícia tcheca, o dinheiro recuperado do suspeito foi roubado apenas das três últimas vítimas, portanto, é provável que o valor total roubado pelo cibercriminoso por trás desse esquema seja consideravelmente maior.

Para saber mais detalhes sobre a pesquisa destacada neste post, confira a publicação (em inglês): NGate Android malware relays NFC traffic to steal cash.