A guerra na Ucrânia - que começou em fevereiro de 2014 e se intensificou com a invasão russa do país em 24 de fevereiro de 2022 - exemplifica uma guerra multifacetada, atormentada por campanhas de desinformação e guerra cibernética. Ao longo dos anos, a equipe de pesquisa da ESET descobriu vários ataques cibernéticos de alto perfil realizados por grupos de Ameaças Persistentes Avançadas (APT) alinhados com a Rússia, visando instituições ucranianas e de língua ucraniana, analisou várias operações e rastreou diversos grupos APT focados nessa região devido à guerra.

Nesta pesquisa, decidimos examinar as operações do Gamaredon, o grupo alinhado à Rússia que está ativo desde pelo menos 2013 e é atualmente o grupo APT mais engajado na Ucrânia. A intensidade do conflito aumentou consideravelmente desde 2022, mas vale a pena observar que o nível de atividade do Gamaredon permaneceu constante: o grupo vem implantando metodicamente suas ferramentas maliciosas contra seus alvos desde muito antes do início da invasão.

Analisamos milhares de amostras durante a realização de uma análise técnica abrangente do conjunto de ferramentas da Gamaredon usado para realizar suas atividades de ciberespionagem em 2022 e 2023; divulgamos os resultados de nossa análise em nosso white paper, que você pode ler na íntegra aqui:

Nesse white paper, apresentamos detalhes sobre os métodos de ofuscação em constante evolução utilizados pelo grupo Gamaredon, além das diversas técnicas empregadas para contornar bloqueios baseados em domínio. Essas táticas representam um desafio significativo para os esforços de rastreamento, dificultando a detecção e o bloqueio automático das ferramentas do grupo. No entanto, por meio de nossa pesquisa, conseguimos identificar e entender essas táticas, além de rastrear as atividades do Gamaredon. Também destacamos as ferramentas mais proeminentes ou interessantes, visando esclarecer as inter-relações entre elas e contribuir para a formação de um quadro mais abrangente do ecossistema de ferramentas.

Vitimologia e histórico do grupo

O Gamaredon foi associado pelo Serviço de Segurança da Ucrânia (SSU) ao 18º Centro de Segurança da Informação do FSB, que atua na Crimeia ocupada. Acreditamos que esse grupo esteja colaborando com outro grupo que identificamos e nomeamos de InvisiMole.

Conforme demonstrado ao longo do tempo pela telemetria da ESET, bem como por diversos relatórios do CERT-UA e outros órgãos governamentais ucranianos, a maioria dos ataques atribuídos ao Gamaredon tem como alvo instituições governamentais da Ucrânia. Para nossa surpresa, em abril de 2022 e fevereiro de 2023, registramos algumas tentativas de comprometer alvos em vários países da OTAN, incluindo Bulgária, Letônia, Lituânia e Polônia; no entanto, não foram observados ataques bem-sucedidos.

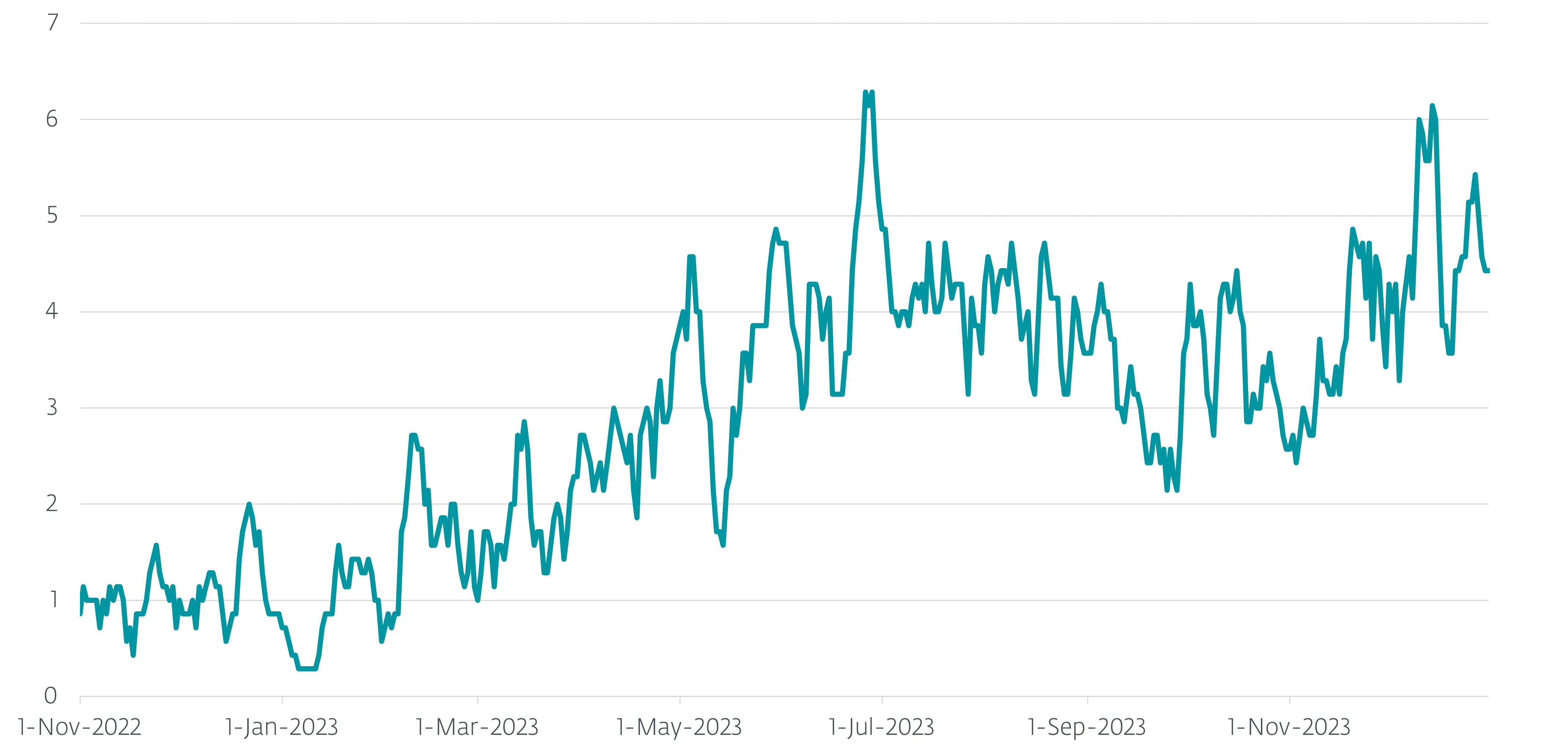

Entre 1º de novembro de 2022 e 31 de dezembro de 2023, observamos mais de mil máquinas exclusivas na Ucrânia que foram atacadas pelo Gamaredon. A média móvel de sete dias das adições diárias pode ser vista na Imagem 1.

Imagem 1: Média móvel de sete dias de máquinas exclusivas atacadas na Ucrânia.

Barulhento, imprudente e perigoso

Para comprometer novas vítimas, o grupo Gamaredon realiza campanhas de spearphishing e, em seguida, usa seu malware personalizado para atacar documentos do Word e unidades USB acessíveis à vítima inicial e que devem ser compartilhadas com outras vítimas em potencial.

De acordo com nossas observações de longo prazo, o Gamaredon, ao contrário da maioria dos grupos APT, não se esforça para ser discreto ou permanecer oculto o máximo possível, utilizando novas técnicas em suas operações de ciberespionagem. Em vez disso, os operadores desse grupo demonstram uma abordagem imprudente, não se importando em serem descobertos pelos defensores durante suas atividades. Embora não se preocupem tanto em manter um perfil discreto, eles se empenham consideravelmente para evitar o bloqueio por produtos de segurança e trabalham arduamente para manter o acesso a sistemas comprometidos.

Normalmente, o Gamaredon tenta preservar seu acesso implantando simultaneamente vários downloaders simples ou backdoors. A falta de sofisticação das ferramentas do Gamaredon é compensada por atualizações frequentes e pelo uso de ofuscação que muda regularmente.

Uma reviravolta no VBScript e no PowerShell

O conjunto de ferramentas do Gamaredon passou por diversas mudanças ao longo do tempo. Em 2022, o grupo começou a transitar gradualmente para o uso combinado de VBScript e PowerShell, abandonando quase completamente a utilização de arquivos SFX, que anteriormente eram sua principal tática. Durante 2023, o Gamaredon aprimorou significativamente suas capacidades de ciberespionagem e desenvolveu várias novas ferramentas em PowerShell, com foco no roubo de dados valiosos, incluindo informações de aplicativos da web executados em navegadores, clientes de e-mail e aplicativos de mensagens instantâneas, como Signal e Telegram.

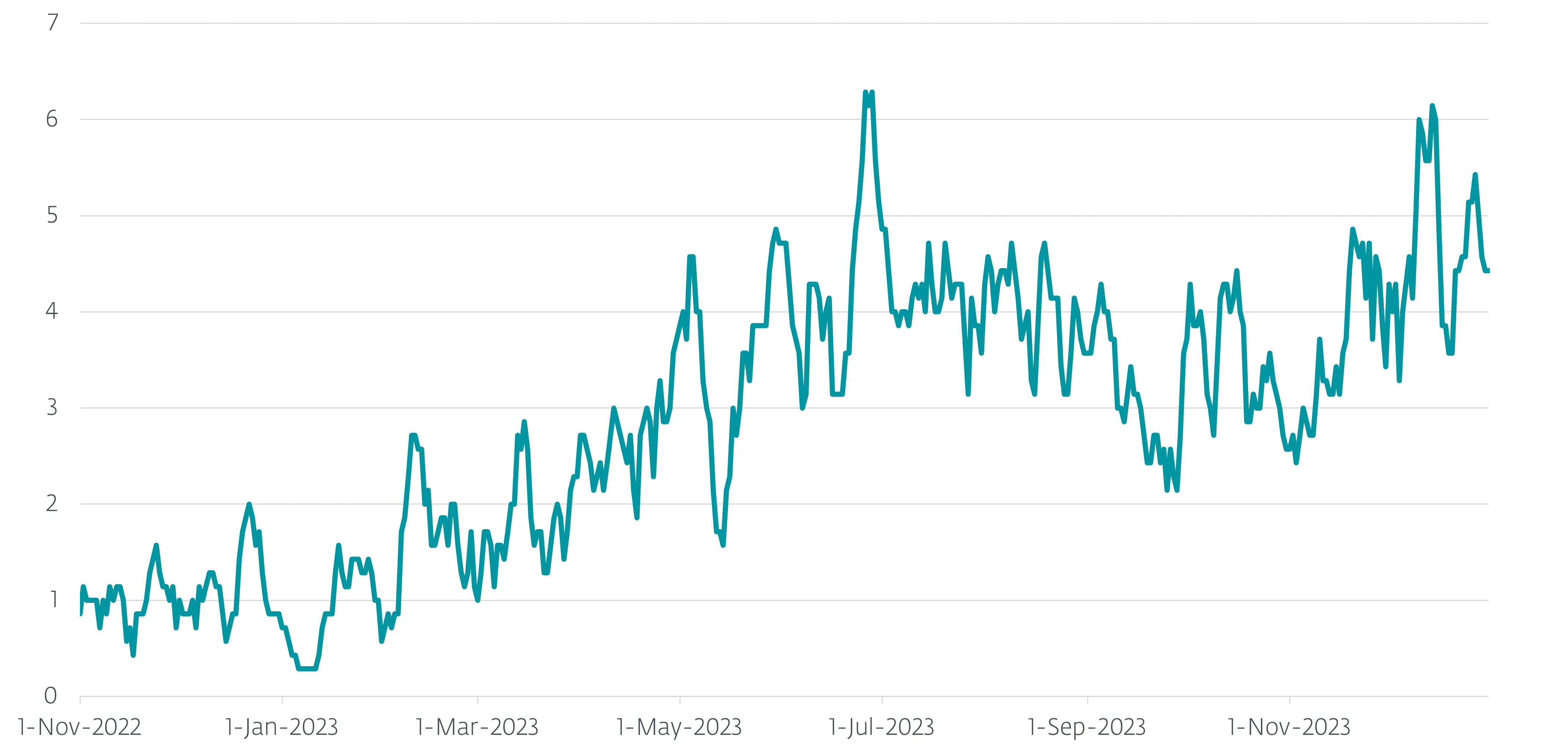

No entanto, o PteroBleed, um infostealer que descobrimos em agosto de 2023, também se concentra no roubo de dados relacionados a um sistema militar ucraniano e de um serviço de webmail usado por uma instituição do governo ucraniano. A linha do tempo das novas ferramentas lançadas em 2022 e 2023 é mostrada na Imagem 2; com exceção do PteroScreen, todas foram descobertas pela equipe de pesquisa da ESET.

Imagem 2. Linha do tempo das novas ferramentas adicionadas ao arsenal do Gamaredon.

De maneira geral, podemos classificar o conjunto de ferramentas do Gamaredon em downloaders, droppers, weaponizers, stealers, backdoors e ferramentas ad hoc. O grupo utiliza uma combinação de downloaders, tanto de uso geral quanto dedicados, para entregar payloads. Os droppers são empregados para fornecer várias cargas úteis em VBScript, enquanto os weaponizers modificam as propriedades de arquivos existentes ou criam novos arquivos em unidades USB conectadas. Os stealers têm a função de extrair arquivos específicos do sistema de arquivos. Além disso, os backdoors atuam como shells remotos, e as ferramentas ad hoc realizam funções específicas, como atuar como um proxy SOCKS reverso ou fornecer cargas úteis utilizando o programa legítimo de linha de comando rclone.

Mudança rápida de endereços IP e domínios

Nossa análise também destaca a infraestrutura de rede do grupo. O Gamaredon utiliza uma técnica conhecida como fast flux DNS, que envolve a alteração frequente dos endereços IP de seus servidores de comando e controle (C&C), geralmente várias vezes ao dia, para evitar o bloqueio baseado em IP. Além disso, o grupo registra e atualiza com frequência muitos novos domínios de C&C para evitar o bloqueio baseado em domínio, utilizando predominantemente o domínio de nível superior (TLD) .ru.

O Gamaredon também demonstrou sua engenhosidade ao empregar diversas técnicas para evitar detecções baseadas em rede, aproveitando serviços de terceiros como Telegram, Cloudflare e ngrok. Apesar da relativa simplicidade de suas ferramentas, a abordagem agressiva e a persistência do Gamaredon o tornam uma ameaça significativa. Dada a guerra em curso na região, acreditamos que o grupo continue direcionando seus esforços principalmente para a Ucrânia.

Para uma análise mais detalhada das ferramentas e atividades do Gamaredon, você pode acessar o white paper completo produzido pela equipe de pesquisa da ESET. Além disso, uma lista completa de indicadores de comprometimento (IoC) pode ser encontrada em nosso repositório no GitHub e no white paper do Gamaredon.