A equipe de pesquisa da ESET produziu um relatório das mudanças significativas no ecossistema de ransomware em 2024, com foco na ascensão do RansomHub, um grupo de ransomware-as-a-service (RaaS) que está dominando o cenário. Revelamos informações inéditas sobre a estrutura de afiliados do RansomHub e as conexões com grupos criminosos como Play, Medusa e BianLian.

Além disso, destacamos a ameaça emergente dos killers de EDR, com ênfase no EDRKillShifter, um killer de EDR personalizado desenvolvido e mantido pelo RansomHub. Observamos um aumento no uso de código derivado de provas de conceito publicamente disponíveis, enquanto o conjunto de drivers explorados permanece amplamente fixo.

Por fim, com base nas observações após a Operação Cronos, liderada por polícias, e a queda do grupo BlackCat, oferecemos perspectivas sobre como intensificar a luta contra o ransomware.

Pontos-chave deste post:

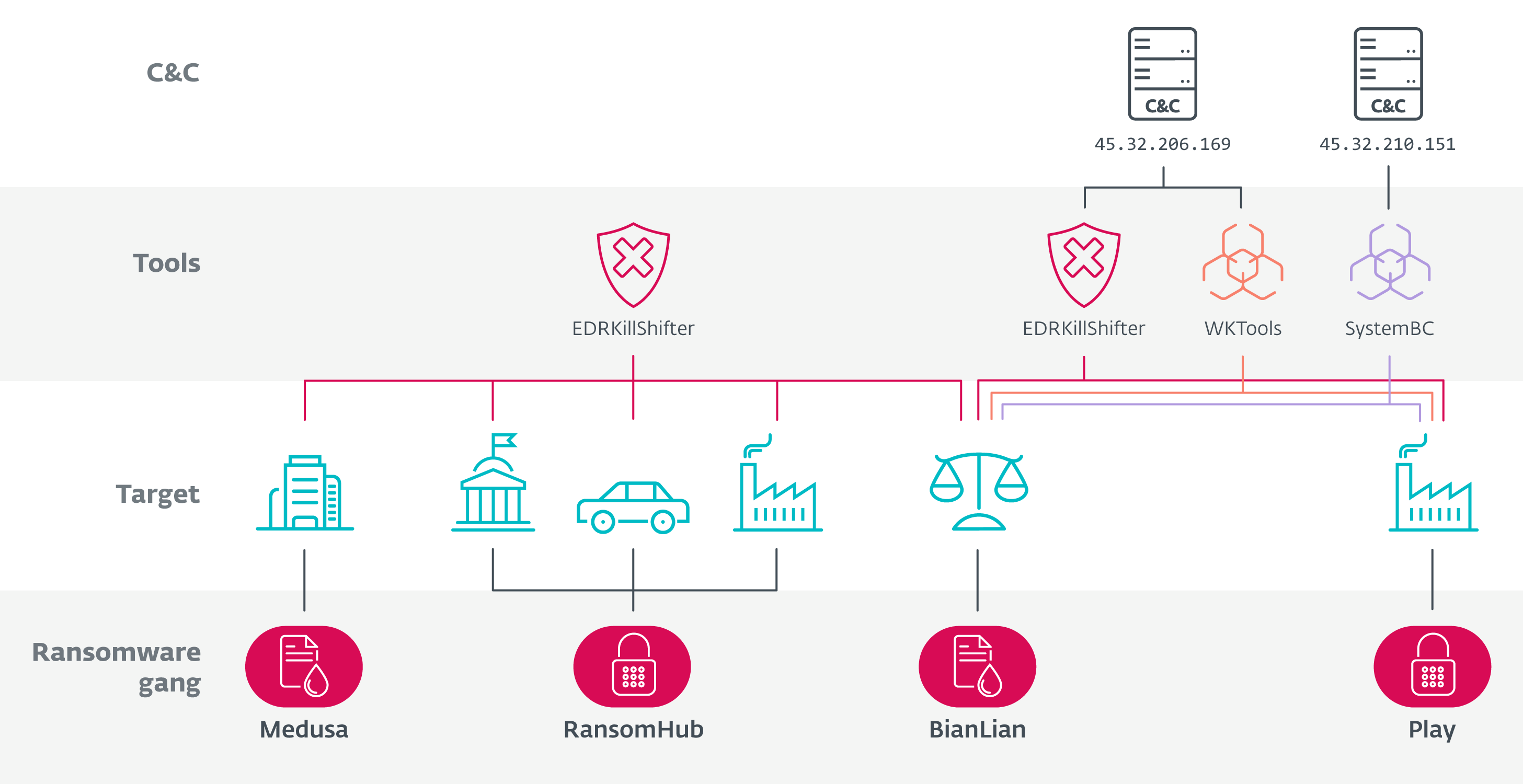

- Identificamos conexões claras entre os grupos de ransomware RansomHub, Play, Medusa e BianLian.

- Conseguimos identificar essas informações ao seguir o kit de ferramentas que o RansomHub disponibiliza aos seus afiliados.

- Documentamos descobertas adicionais sobre o EDRKillShifter, correlacionando nossas observações com a atividade pública do RansomHub.

- Apresentamos uma análise detalhada sobre a ameaça emergente dos killers de EDR, sua estrutura e seu impacto no cenário do ransomware.

Visão Geral

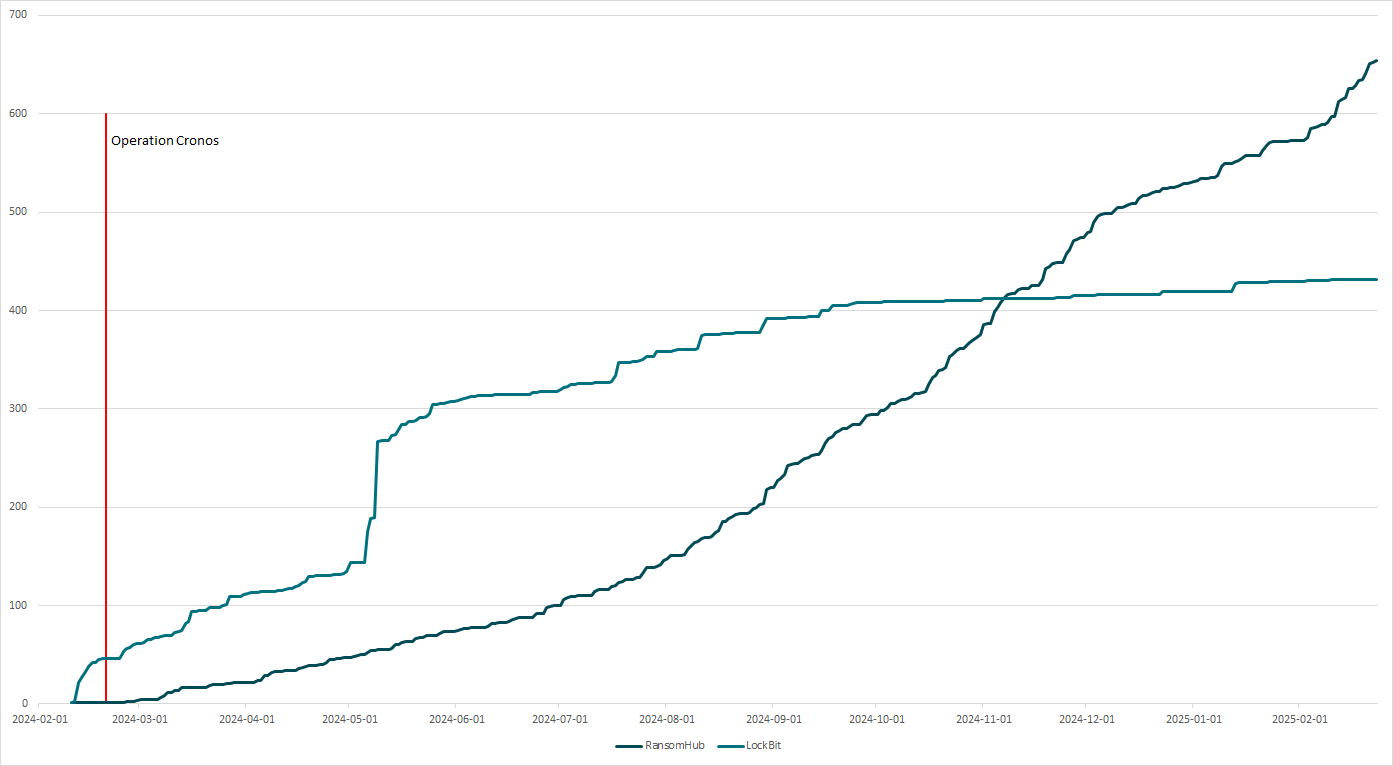

Em 2024, a luta contra o ransomware alcançou dois marcos importantes: os grupos criminosos LockBit e BlackCat, que antes eram os mais relevantes, saíram de cena. Pela primeira vez desde 2022, os pagamentos registrados de ransomware caíram, com uma redução impressionante de 35%, contrariando as expectativas no meio do ano. No entanto, o número de vítimas registradas nos sites dedicados ao vazamento de dados (DLSs) aumentou cerca de 15%.

Esse aumento é, em grande parte, atribuído ao RansomHub, um novo grupo de RaaS que surgiu por volta da época da Operação Cronos. Neste post, fazemos uma análise detalhada do RansomHub e mostramos como, ao monitorar as ferramentas utilizadas pelos afiliados, conseguimos estabelecer conexões entre o RansomHub e seus grupos rivais, como o Play, o Medusa e o BianLian.

Ao longo deste post, utilizamos as seguintes denominações para os agentes que compõem o modelo de ransomware como serviço:

- Operadores: responsáveis por desenvolver o payload do ransomware, manter o DLS e oferecer serviços aos afiliados, geralmente por uma taxa mensal e uma porcentagem do pagamento do resgate (geralmente entre 5% e 20%).

- Afiliados: alugam os serviços de ransomware dos operadores e implantam os codificadores nas redes das vítimas, frequentemente também realizando a exfiltração de dados.

A ascensão do RansomHub

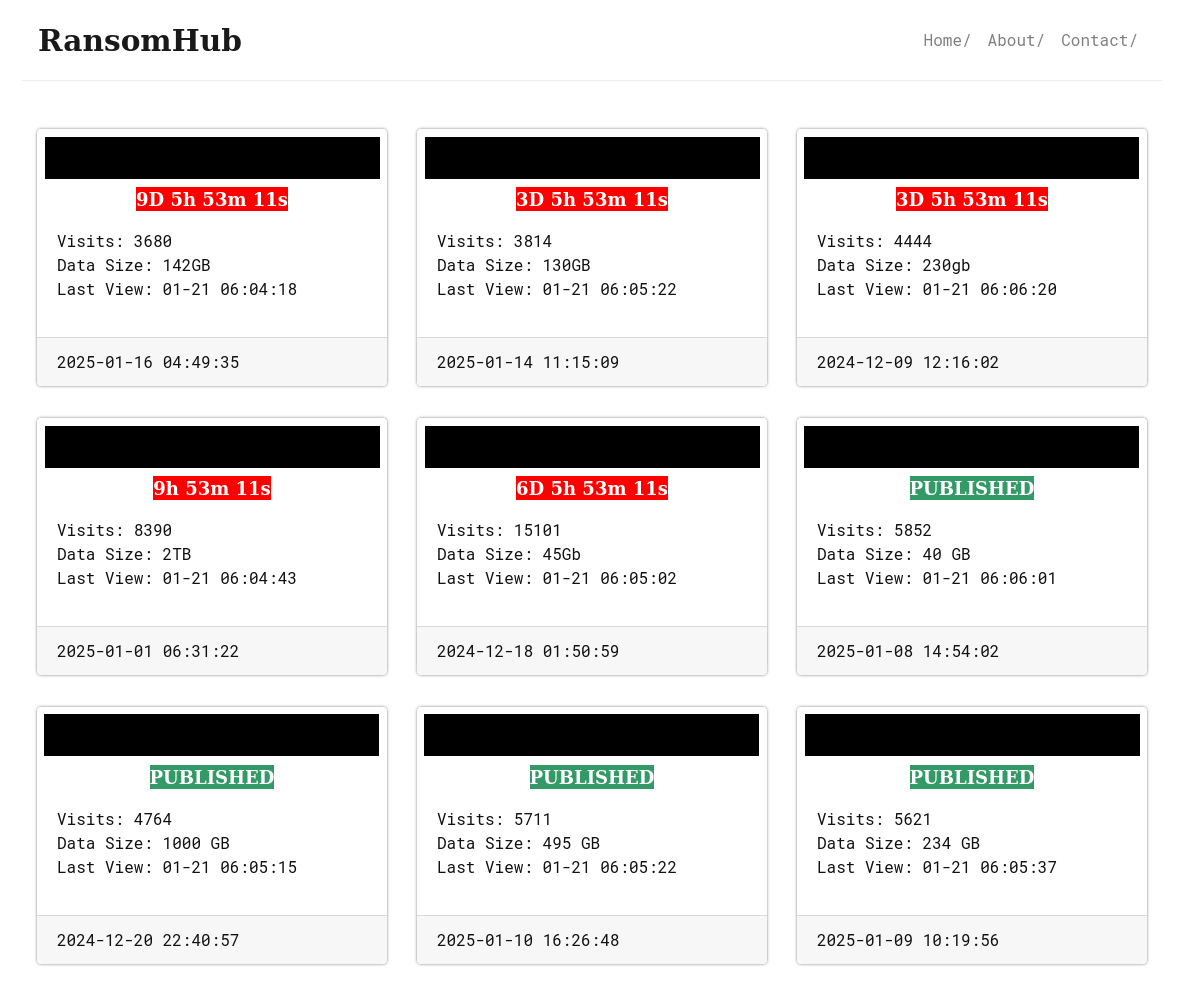

O RansomHub anunciou sua primeira vítima em seu DLS (veja Figura 1) em 10 de fevereiro de 2024, dez dias antes do anúncio público da Operação Cronos. Embora sua ascensão tenha ocorrido de forma gradual, o grupo manteve uma atividade constante. Em abril de 2024, quando o RansomHub registrou o maior número de postagens de vítimas entre todos os grupos de ransomware ativos (desconsiderando postagens falsas do LockBit), ficou claro que esse grupo merecia atenção. Desde então, o RansomHub tem dominado o cenário do ransomware.

Para demonstrar ainda mais o quão perigoso o RansomHub é, vamos compará-lo ao LockBit. A Figura 2 apresenta a soma cumulativa diária (eixo y) de novas vítimas publicadas no DLS do LockBit em comparação com o RansomHub, considerando o período desde o surgimento do RansomHub, em fevereiro de 2024.

Como pode ser claramente observado, embora o RansomHub tenha começado a anunciar vítimas de forma mais lenta, quase nove meses depois, o grupo conseguiu acumular mais vítimas desde seu início do que o LockBit, e essa tendência continua até hoje. Considerando que tanto o BlackCat quanto o LockBit sofreram grandes golpes exatamente quando o RansomHub surgiu, podemos concluir com confiança que muitos afiliados experientes migraram para o RansomHub. Notchy, o afiliado do BlackCat que roubou mais de 4 TB de dados da Change Healthcare, é apenas um exemplo público conhecido.

Veja uma nota de resgate deixada pelos afiliados do RansomHub nas máquinas das vítimas:

Somos o RansomHub.

Seus servidores foram bloqueados e os dados foram levados para nossos servidores. Isso é sério.

Boas notícias:

O sistema do seu servidor e os dados serão restaurados pela nossa Ferramenta de Descriptação, oferecemos uma descriptografia de teste para provar que seus arquivos podem ser descriptografados.

Por enquanto, seus dados estão seguros e armazenados com segurança em nosso servidor.

Ninguém no mundo sabe sobre o vazamento de dados da sua empresa, exceto você e a equipe do RansomHub.

Oferecemos descriptografia de teste gratuita para arquivos menores que 1MB. Se alguém afirmar que pode descriptografar nossos arquivos, você pode pedir para tentarem descriptografar um arquivo maior que 1MB.

Perguntas Frequentes: Quem somos?

Links para navegadores normais: https://ransomxifxwc5eteopdobynonjctkxxvap77yqifu2emfbecgbqdw6qd.onion.ly/

Links para navegadores Tor: http://ransomxifxwc5eteopdobynonjctkxxvap77yqifu2emfbecgbqdw6qd.onion/

Quer recorrer às autoridades em busca de proteção?

Pedir ajuda a elas só piorará a situação. Elas tentarão impedir você de negociar conosco, pois qualquer acordo destacaria sua própria ineficácia. Assim que o incidente for entregue às autoridades, você será multado — e não será um valor pequeno.

Confira mais sobre a legislação GDPR: https://en.wikipedia.org/wiki/General_Data_Protection_Regulation>

O governo usará sua multa para se beneficiar, enquanto você não receberá nada. No fim, todos esquecerão o que aconteceu... exceto você e sua empresa!

Acredita que pode resolver isso sem nossa ajuda, tentando descriptografar seus servidores e dados com alguma solução de TI de "especialistas" terceirizados?

Eles só causarão danos irreversíveis aos seus arquivos. Cada dado criptografado será corrompido para sempre. Apenas nossa ferramenta garante a restauração completa.

Não confie em empresas de recuperação. Elas são apenas intermediárias que lucram às suas custas.

Sabemos de casos em que essas empresas informam um resgate de 5 milhões de dólares, mas secretamente negociam conosco por apenas 1 milhão, embolsando os 4 milhões restantes. Se tivesse nos procurado diretamente, teria pago cinco vezes menos.

Acredita que sua empresa parceira de recuperação de TI conseguirá restaurar seus arquivos?

Não. Eles apenas farão você perder tempo, levando semanas para, no fim, não resolver nada. Além disso, todos os seus dados estão em nossos servidores e podemos publicá-los a qualquer momento. Podemos também notificar seus principais parceiros, clientes, concorrentes, a mídia e influenciadores sobre a violação.

As consequências para a reputação da sua empresa serão irreversíveis.

Você não se importa de qualquer forma, porque simplesmente não quer pagar?

Faremos sua empresa parar para sempre, usando toda a nossa experiência para fazer seus parceiros, clientes, funcionários e funcionárias e qualquer pessoa que coopere com sua empresa mudar de ideia, não tendo outra escolha a não ser se afastar da sua empresa.Como resultado, no médio prazo, você terá que fechar o seu negócio.

Então, vamos direto ao ponto.

O que oferecemos em troca do seu pagamento:

descriptografia e restauração de todos os seus sistemas e dados em 24 horas com garantia;

nunca informe ninguém sobre o vazamento de dados da sua empresa;

após a descriptografia dos dados e restauração do sistema, excluiremos todos os seus dados de nossos servidores para sempre;

fornecer aconselhamento valioso sobre a proteção de TI da sua empresa para que ninguém possa atacá-la novamente.

Agora, para iniciar as negociações, você precisa fazer o seguinte:

instalar e executar o 'Tor Browser' na página https://www.torproject.org/download/

usar o 'Tor Browser' aberto na página http://ubfofxonwdb32wpcmgmcpfos5tdskfizdft6j54l76x3nrwu2idaigid.onion/

inserir seu ID do cliente: [REDIGIDO]

* não vaze seu ID ou você será banido e nunca poderá descriptografar seus arquivos.

Após uma negociação bem-sucedida para ambas as partes, sua empresa não terá más notícias. No entanto, se as negociações fracassarem, elas virão em grande quantidade - então, nem pense em evitar o inevitável.

Seu foco deve estar na negociação, no pagamento e na descriptografia. Assim, nossos especialistas garantirão a solução de todos os seus problemas em até 24 horas após o pagamento: servidores e dados restaurados, tudo funcionando perfeitamente, como se nada tivesse acontecido.

Figura 3. Nota de resgate do RansomHub.

Fase de recrutamento

Como qualquer grupo emergente de RaaS, o RansomHub precisava atrair afiliados e, para isso, seus operadores adotaram uma abordagem pouco seletiva. O anúncio inicial foi publicado no fórum de língua russa RAMP em 2 de fevereiro de 2024, oito dias antes das primeiras vítimas serem divulgadas. Alguns pontos de destaque nesse anúncio incluem:

- Os afiliados podem receber os resgates diretamente em suas próprias carteiras e, posteriormente, repassar a parte do operador.

- Os afiliados ficam com 90% do valor do resgate.

- O criptografador é ofuscado e compatível com as plataformas Windows, Linux e ESXi.

- O RansomHub oferece diferentes formas de ingresso em seu programa RaaS:

- Recomendação de um afiliado existente.

- Prova de reputação.

- Evidência de cooperação anterior com RaaS.

- Pagamento de um depósito, reembolsável após o primeiro pagamento bem-sucedido.

- Ataques contra países da Comunidade dos Estados Independentes, Cuba, Coreia do Norte e China são proibidos.

- A comunicação preferida é feita pelo qTox, com o ID: 4D598799696AD5399FABF7D40C4D1BE9F05D74CFB311047D7391AC0BF64BED47B56EEE66A528.

As garantias oferecidas, como o recebimento direto do pagamento do resgate na carteira do afiliado e a alta participação de 90%, tornaram o programa atrativo, especialmente em meio ao caos causado pelo desativação do BlackCat e do LockBit. Além disso, a barreira de entrada era baixa, permitindo que até mesmo afiliados com pouca experiência testassem suas chances.

Vale destacar que o criptografador do RansomHub não foi desenvolvido do zero, mas baseado no código-fonte reaproveitado do Knight, um grupo rival de ransomware que vendeu seu código em fevereiro de 2024. Os afiliados solicitam o criptografador (frequentemente chamado de "locker" pelos operadores de RaaS) por meio de um painel da web fornecido pelo RansomHub, prática comum entre grupos de RaaS. O componente responsável por gerar o criptografador é chamado de "builder". Como o ID único da vítima é incorporado ao criptografador, cada afiliado precisa solicitar uma nova amostra para cada alvo.

O builder do RansomHub adiciona uma camada extra de proteção aos criptografadores: uma senha de 64 caracteres, sem a qual o malware não funciona. Essa senha é única para cada amostra, gerada pelo builder e conhecida apenas pelo afiliado que a solicitou.

Em 21 de junho de 2024, os operadores do RansomHub mudaram as regras para os afiliados em resposta a uma suposta violação realizada por pesquisadores de segurança. Como medida preventiva, os operadores passaram a não aceitar mais recomendações de membros existentes como critério suficiente para entrada no programa. A partir dessa data, passou a ser exigido estritamente um depósito de US$ 5 mil para novos afiliados. Essa foi a última mensagem relevante dos operadores do RansomHub. No entanto, entre o anúncio inicial e essa mudança de regras, um novo fato significativo ocorreu.

Expandindo o arsenal – EDRKillShifter

Em 8 de maio de 2024, os operadores do RansomHub implementaram uma atualização significativa: lançaram seu próprio "EDR killer", um tipo de malware especializado em desativar, contornar ou paralisar soluções de segurança instaladas no sistema da vítima, muitas vezes explorando vulnerabilidades em drivers.

O EDR killer do RansomHub, nomeado EDRKillShifter pela Sophos, é uma ferramenta personalizada desenvolvida e mantida pelos operadores. O EDRKillShifter é oferecido aos afiliados do RansomHub através do painel da web, assim como o criptografador; também é protegido por uma senha de 64 caracteres. Em termos de funcionalidade, trata-se de um EDR killer típico, que visa uma grande variedade de soluções de segurança que os operadores do RansomHub esperam encontrar protegendo as redes que buscam invadir. Uma distinção notável está na proteção do código – a senha protege o shellcode, que funciona como uma camada intermediária na execução do killer. Sem a senha, pesquisadores de segurança não conseguem recuperar a lista de nomes de processos visados nem o driver vulnerável explorado.

A Sophos provavelmente escolheu "shifter" no nome para refletir o fato de que o driver explorado não é sempre o mesmo – ao menos dois drivers vulneráveis diferentes (explorados por outros EDR killers conhecidos também) foram observados. Vamos analisar mais a fundo o EDRKillShifter e outros EDR killers na seção "EDR killers em ascensão".

A decisão de implementar um killer e oferecê-lo aos afiliados como parte do programa RaaS é rara. Normalmente, os afiliados ficam por conta própria para encontrar maneiras de evadir produtos de segurança – alguns reutilizam ferramentas existentes, enquanto os mais técnicos modificam provas de conceito existentes ou utilizam EDR killers disponíveis como serviço na dark web. Evidentemente, os afiliados de ransomware acharam que essa era uma boa ideia, porque logo após o anúncio, a equipe de pesquisa da ESET observou um aumento acentuado no uso do EDRKillShifter, não exclusivamente em casos do RansomHub, como será demonstrado na próxima seção.

Cerca de um mês após o anúncio do EDRKillShifter, em 3 de junho de 2024, os operadores do RansomHub postaram outra atualização, afirmando que melhoraram o EDRKillShifter. A telemetria da ESET mostra que alguns afiliados implantaram essa versão atualizada apenas quatro dias depois.

Aproveitando o EDRKillShifter

A equipe de pesquisa da ESET aproveitou a ampla popularidade do EDRKillShifter após seu lançamento para aprofundar nossa investigação. Conseguimos rastrear seu uso para vincular afiliados do RansomHub a diversas gangues rivais com as quais também colaboram, além de recuperar versões internas mais refinadas desse EDR killer.

Associando afiliados a grupos rivais

A diferença entre o criptografador do RansomHub e o EDRKillShifter é que não há necessidade para os afiliados construírem uma nova amostra do EDRKillShifter para cada intrusão (a menos que haja uma grande atualização) – o que foi exatamente o que nos permitiu descobrir que um dos afiliados do RansomHub trabalhava para três grupos rivais - Play, Medusa e BianLian.

Os três grupos são significativamente diferentes:

- BianLian foca principalmente em ataques de extorsão apenas, sem oferecer um programa RaaS em seu DLS.

- Medusa também não oferece um programa RaaS em seu DLS, mas divulga seu programa RaaS no fórum underground RAMP.

- Play nega categoricamente ter operado um programa RaaS em seu DLS.

Descobrir uma ligação entre o RansomHub e o Medusa não é tão surpreendente, pois é de conhecimento comum que afiliados de ransomware frequentemente trabalham para vários operadores simultaneamente. No entanto, não esperávamos que grupos bem estabelecidos operando sob o modelo fechado de RaaS (o que significa que não buscam ativamente novos recrutas e suas parcerias são baseadas em confiança mútua de longo prazo) formassem alianças com o RansomHub tão rapidamente. Outros grupos bem estabelecidos, além de BianLian e Play, também operam sob o modelo fechado de RaaS – o recente vazamento de dados do BlackBasta ofereceu uma visão única sobre o funcionamento interno de tais grupos.

Uma possível explicação para o Play e o BianLian terem acesso ao EDRKillShifter é a contratação do mesmo afiliado do RansomHub. No entanto, essa hipótese é improvável devido ao modelo fechado de ambos os grupos. Uma explicação mais plausível é que membros confiáveis do Play e do BianLian estejam colaborando com grupos rivais - incluindo emergentes como o RansomHub - e reutilizando as ferramentas recebidas desses adversários em seus próprios ataques. Isso é particularmente intrigante, pois esses grupos normalmente mantêm um conjunto de ferramentas centrais bastante consistente em suas operações. Antes de explorarmos os detalhes das sobreposições descobertas, vamos apresentar brevemente o modus operandi do grupo Play.

O modus operandi do grupo Play

O grupo criminoso Play publicou suas primeiras vítimas em seu DLS em 26 de novembro de 2022 e, desde então, tem demonstrado um crescimento constante. Em abril de 2024, tornou-se um dos três grupos de ransomware mais ativos do cenário e permaneceu consistentemente entre os 10 primeiros ao longo do ano. Com uma média de 25 novas vítimas por mês, o Play direciona seus ataques principalmente a pequenas e médias empresas (SMBs), o que sugere a presença de afiliados experientes e leais em suas operações. Recentemente, o grupo foi associado ao Andariel, um coletivo alinhado à Coreia do Norte.

Como esperado de um grupo de RaaS fechada, a maioria dos casos envolvendo o criptografador Play apresenta semelhanças. Tipicamente, em tais intrusões:

- Os criptografadores são armazenados em: %PUBLIC%\Music<6_random_alphanumeric_characters>.exe;

- O SystemBC é utilizado para entrega do payload e funciona como um proxy;

- O Grixba, um scanner de rede personalizado, é frequentemente usado;

- Ferramentas adicionais são muitas vezes baixadas diretamente de um endereço IP.

O restante do ataque geralmente emprega um vasto arsenal de ferramentas, bem como técnicas de living-off-the-land.

O quebra-cabeça

Agora, vamos examinar em detalhes os vínculos que identificamos. Primeiramente, destacamos os mais relevantes na Figura 4 e, em seguida, exploramos minuciosamente cada uma das intrusões. Acreditamos, com alto grau de confiança, que todos esses ataques foram conduzidos pelo mesmo cibercriminoso, que atua como afiliado das quatro grupos de ransomware representadas na Figura 4. No momento, não atribuímos um nome específico a esse agente, mas, para fins de conveniência, nos referiremos a ele como QuadSwitcher.

Como mostrado na Figura 4, há um total de cinco intrusões de quatro grupos de ransomware diferentes interligadas por:

- Duas amostras de EDRKillShifter (SHA-1: BF84712C5314DF2AA851B8D4356EA51A9AD50257 e 77DAF77D9D2A08CC22981C004689B870F74544B5);

- O servidor de entrega de payload 45.32.206[.]169 hospedando EDRKillShifter e WKTools (uma ferramenta para explorar e modificar o kernel do Windows, usada em muitas intrusões do Play);

- SystemBC com servidor C&C 45.32.210[.]151.

As seções seguintes detalham mais sobre as intrusões individuais.

RansomHub

Em julho de 2024, QuadSwitcher implantou o criptografador RansomHub junto com EDRKillShifter (SHA-1: BF84712C5314DF2AA851B8D4356EA51A9AD50257) em uma empresa de manufatura no Oeste da Europa e uma empresa automobilística na Europa Central.

Em agosto, o QuadSwitcher comprometeu uma instituição governamental na América do Norte utilizando o PuTTY, e logo após, o Rclone. Eles procederam instalando o AnyDesk e o protegeram com uma senha via script PowerShell, anydes.ps1 (parte dos vazamentos do Conti). Tentando evitar a solução de segurança, o ator de ameaça implantou o EDRKillShifter (SHA-1: BF84712C5314DF2AA851B8D4356EA51A9AD50257) e o TDSSKiller.

BianLian

No final de julho de 2024, o QuadSwitcher comprometeu uma empresa no setor jurídico da América do Norte. Durante essa intrusão, o cibercriminoso despejou o Active Directory executando: powershell "ntdsutil.exe 'ac i ntds' 'ifm' 'create full c:\temp1' q q".

implantou o AnyDesk via o mesmo script de instalação dos vazamentos do Conti, e usou o Advanced IP Scanner para escanear a rede. Seis dias depois, o atacante instalou as ferramentas de monitoramento e gerenciamento remoto (RMM) ScreenConnect e Ammyy Admin, e implantou o EDRKillShifter (SHA-1: BF84712C5314DF2AA851B8D4356EA51A9AD50257). Após quase um mês de inatividade, o atacante retornou e baixou dois payloads de http://45.32.206[.]169/:

- WKTools.exe, a ferramenta WKTools, frequentemente usada pelo Play.

- Killer.exe, uma instância do EDRKillShifter (SHA-1: 77DAF77D9D2A08CC22981C004689B870F74544B5).

Além disso, QuadSwitcher implantou o SystemBC utilizando 45.32.210[.]151 como servidor C&C, e um backdoor assinado do BianLian com servidor C&C 92.243.64[.]200:6991 de http://149.154.158[.]222:33031/win64_1.exe. A vítima foi posteriormente anunciada no DLS do BianLian.

Play

No início de agosto de 2024, QuadSwitcher comprometeu uma empresa de manufatura na América do Norte. Eles implantaram o SystemBC com C&C 45.32.210[.]151, EDRKillShifter (SHA-1: 77DAF77D9D2A08CC22981C004689B870F74544B5), e o WKTools, baixado de http://45.32.206[.]169/WKTools.exe. Finalmente, o cibercriminoso implantou o criptografador do Play.

Medusa

No final de agosto de 2024, o QuadSwitcher comprometeu uma empresa de tecnologia no Oeste da Europa, baixando o PuTTY de http://130.185.75[.]198:8000/plink.exe e usando certutil.exe, seguido pelo uso do Process Explorer e do EDRKillShifter (SHA-1: BF84712C5314DF2AA851B8D4356EA51A9AD50257). O cibercriminoso também baixou o MeshAgent de http://79.124.58[.]130/dl/git.exe, também via certutil.exe. A vítima foi posteriormente anunciada no DLS do Medusa.

O quebra-cabeça – Conclusão

Além dos links resumidos na Figura 4, há TTPs que mais se assemelham às intrusões típicas do Play. Em três dos casos, malware e ferramentas adicionais foram baixados de uma pasta raiz de um servidor acessado via endereço IP usando HTTP, e QuadSwitcher também usou o SystemBC, malware comum amplamente utilizado pelo grupo Play. Esses links nos levam a acreditar que QuadSwitcher tem a relação mais próxima com o Play.

Além disso, QuadSwitcher tem acesso a pelo menos duas amostras do EDRKillShifter, compiladas com dois meses de diferença, sinalizando que o atacante teve acesso estendido às ferramentas do RansomHub.

Reconstruindo a linha do tempo de desenvolvimento do EDRKillShifter

Em setembro de 2024, a equipe de pesquisa da ESET documentou um caso em que CosmicBeetle, um cibercriminoso inexperiente que desenvolve e distribui ransomware, se tornou afiliado do RansomHub. Antes disso, ele utilizava seu próprio criptografador, o ScRansom, além do construtor vazado do LockBit 3.0. Vale destacar que CosmicBeetle não é um grupo, mas um indivíduo que atua de forma independente. Após a publicação de nossas descobertas, observamos que ele começou a utilizar o EDRKillShifter durante:

- Um ataque do RansomHub contra uma empresa do setor de hospitalidade na América do Sul em agosto de 2024;

- Um ataque falso do LockBit contra uma empresa automobilística na Europa Central em agosto de 2024;

- Um ataque falso do LockBit contra uma empresa de manufatura no Leste Asiático em setembro de 2024;

- Um ataque sem criptografador implantado contra uma empresa desconhecida no Oriente Médio em janeiro de 2025.

Outros afiliados de ransomware inexperientes também foram vistos utilizando o EDRKillShifter antes de implantarem seus próprios criptografadores, que geralmente são desenvolvidos de forma simplista a partir do construtor vazado do LockBit 3.0. Isso evidencia uma fraqueza do RansomHub: na pressa por expandir rapidamente, o grupo não foi seletivo na escolha de seus afiliados. Como consequência, acabou sendo infiltrado por pesquisadores de segurança em junho de 2024, conforme admitiu publicamente. Além disso, esses afiliados menos experientes costumam deixar rastros mais evidentes, o que nos permitiu aprofundar nossa compreensão sobre eles e sobre as operações do RansomHub.

Em uma publicação anterior CosmicBeetle no WeLiveSecurity, mencionamos que o EDRKillShifter foi implantado de um caminho incomum C:\Users\Administrator\Music\1.0.8.zip. Nos meses seguintes, vários outros afiliados imaturos deixaram rastros semelhantes que nos permitiram reconstruir parcialmente a versão do EDRKillShifter, como demonstrado na Tabela 1. A coluna VERSIONINFO refere-se à versão do EDRKillShifter conforme listado em seu recurso VERSIONINFO, enquanto o caminho de implantação refere-se à versão mencionada no caminho descoberto pela telemetria da ESET.

Tabela 1. Versionamento do EDRKillShifter.

| Compilation date | VERSIONINFO | Deployment path |

| 2024-05-01 | 1.2.0.1 | N/A |

| 2024-06-06 | 1.2.0.1 | 1.0.7 / 1.0.8 |

| 2024-06-07 | 1.6.0.1 | 2.0.1 |

| 2024-07-10 | 2.6.0.1 | 2.0.4 |

| 2024-07-24 | 2.6.0.1 | 2.0.5 |

Após julho de 2024, houve apenas uma atualização genérica publicada pelo operador do RansomHub no RAMP, o que coincide com a ausência de novas versões do EDRKillShifter em circulação. A reconstrução da linha do tempo de desenvolvimento do EDRKillShifter também nos permitiu identificar as seguintes práticas de desenvolvimento:

- A propriedade InternalName do recurso de informações de versão sendo Config.exe ou Loader.exe.

- A propriedade OriginalName do recurso de informações de versão sendo sempre Loader.exe.

- O nome do arquivo de implantação variando, sendo mais comumente Killer.exe, Magic.exe ou Loader.exe.

- O nome do argumento que aceita a senha de 64 caracteres sendo pass ou key.

O aumento dos EDR killers

O EDRKillShifter rapidamente ganhou popularidade entre afiliados de ransomware e, como acabamos de demonstrar, eles não o utilizam exclusivamente em invasões do RansomHub. No entanto, ele não é o único EDR killer existente; na verdade, a equipe de pesquisa da ESET observou um aumento na variedade de EDR killers usados por afiliados de ransomware.

Um EDR killer é um tipo de malware projetado para ser executado em uma rede comprometida, com o propósito de desativar, corromper, travar ou encerrar soluções de segurança que protegem os endpoints. O objetivo principal é garantir que o encryptor de ransomware possa ser executado sem interrupções. Enquanto afiliados menos experientes recorrem a scripts simples que tentam encerrar uma lista de processos, os mais sofisticados empregam técnicas avançadas, como o Bring Your Own Vulnerable Driver (BYOVD), explorando drivers vulneráveis para contornar as defesas de segurança de forma mais eficaz.

Os EDR killers se tornaram uma ferramenta cada vez mais eficaz e popular no arsenal dos afiliados de ransomware. Durante uma invasão, o objetivo principal do afiliado é obter privilégios de administrador ou administrador de domínio. Os operadores de ransomware, por sua vez, costumam evitar grandes atualizações em seus encryptors, já que há sempre o risco de introduzir falhas que possam causar problemas e prejudicar sua reputação. Como resultado, os fornecedores de segurança conseguem detectar esses encryptors com relativa facilidade. Para contornar essa detecção, os afiliados recorrem aos EDR killers, que desativam ou removem as soluções de segurança imediatamente antes de executar o encryptor, permitindo que o ataque ocorra sem interrupções.

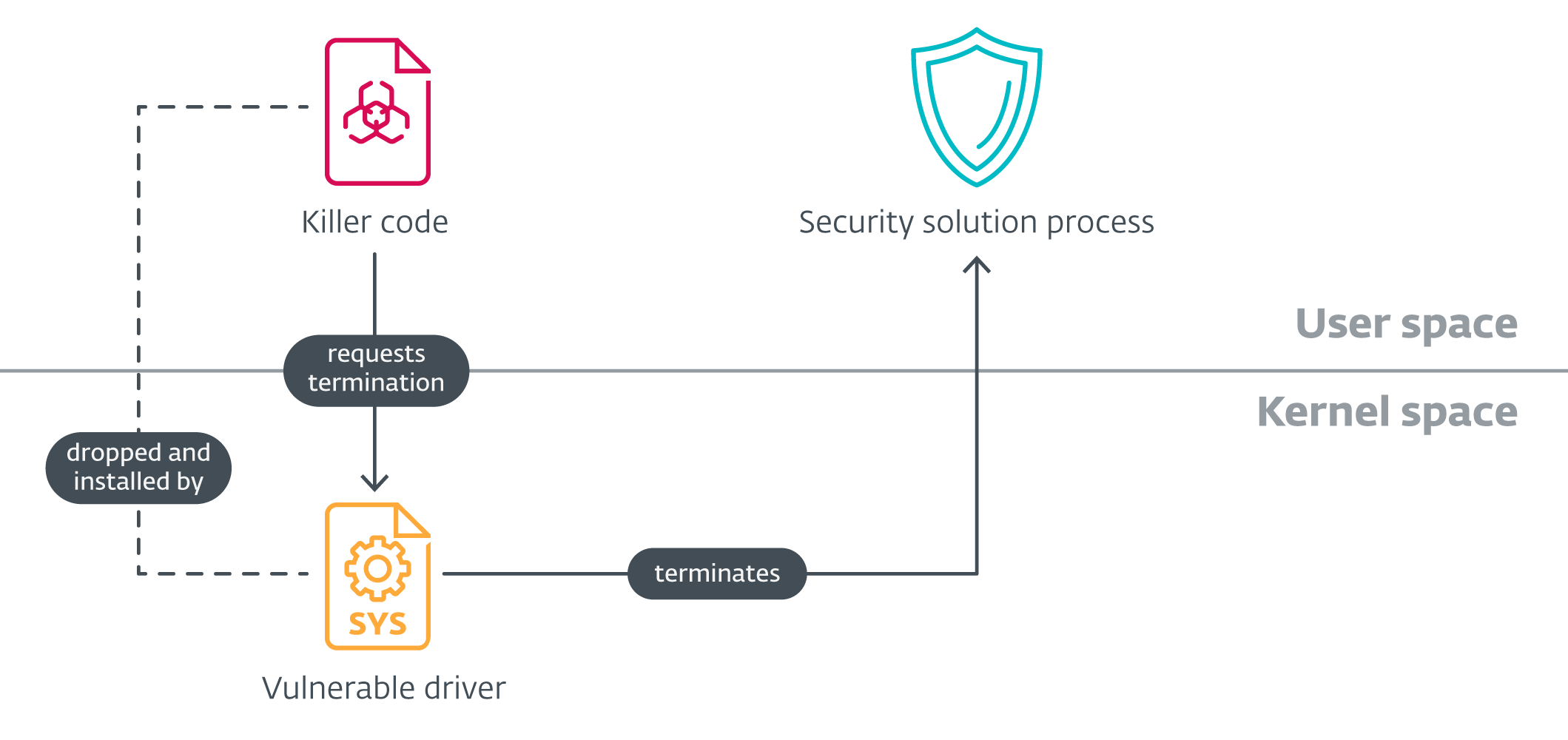

Anatomia de um EDR killer

EDR killers avançados consistem em duas partes – um componente em modo usuário, responsável pela orquestração (que chamaremos de killer code), e um driver legítimo, porém vulnerável. A execução geralmente é bastante direta – o killer code instala o driver vulnerável, geralmente embutido em seus dados ou recursos, percorre uma lista de nomes de processos e emite um comando para o driver vulnerável, o que aciona a vulnerabilidade e elimina o processo diretamente no modo kernel.

Poucos drivers, muitos killers

A Sophos documentou em seu blog como diferentes versões do EDRKillShifter exploram diferentes drivers vulneráveis. Um dos drivers explorados, rentdrv2.sys, também faz parte do BadRentdrv2, um EDR killer disponível publicamente. O segundo, TFSysMon, do ThreatFire System Monitor, também é parte do TFSysMon-Killer, outro PoC público. Este último faz parte de uma coleção maior de quatro EDR killers escritos em Rust, que observamos sendo reimplementados por cibercriminosos em C++, sem nenhuma modificação no código original.

Embora o projeto Living Off The Land Drivers (LOLBins) forneça mais de 1.700 drivers vulneráveis, tornando-os alvos interessantes para cibercriminosos, apenas uma pequena parte desses drivers é realmente explorada por EDR killers. Quando existe código já testado que explora uma vulnerabilidade em um desses drivers, é muito mais simples reutilizá-lo, sem a necessidade de desenvolver uma nova exploração do zero. Isso permite que os desenvolvedores de EDR killers se concentrem no código do killer e em sua furtividade, otimizando assim a eficácia do ataque.

Zona cinzenta dos EDR killers

Ferramentas legítimas também são exploradas por afiliados de ransomware para funcionar como EDR killers. Ferramentas como GMER (detector de rootkits) e PC Hunter, por sua natureza, exigem acesso ao modo kernel e precisam inspecionar de perto os componentes internos do sistema operacional. Infelizmente, essas ferramentas oferecem funcionalidades poderosas que podem ser exploradas por cibercriminosos.

Adicionando EDR killers às ofertas de RaaS

Os programas Ransomware-as-a-Service (RaaS) frequentemente não fornecem apenas encryptors aos seus afiliados – ferramentas adicionais e playbooks podem fazer parte do pacote. Por exemplo, o LockBit ofereceu o Stealbit, uma ferramenta personalizada de exfiltração de dados, a seus afiliados. Além disso, os vazamentos do Conti e do Dispossessor revelaram que playbooks, scripts e conhecimentos técnicos também fazem parte do arsenal desses grupos.

Adicionar um EDR killer a uma oferta de RaaS parece ser um passo lógico, e o RansomHub não é o único grupo a adotar essa estratégia. Em outubro de 2024, pesquisadores da ESET documentaram que a gangue emergente Embargo implementou seu próprio EDR killer, denominado MS4Killer, a partir da modificação de um PoC disponível publicamente. Na época da pesquisa, o grupo havia listado apenas 14 vítimas em seu DLS, mas já havia investido tempo e recursos no desenvolvimento de seu próprio EDR killer, o que demonstra seu comprometimento em melhorar a eficácia de seus ataques.

Ainda não é possível afirmar se os EDR killers se tornarão um padrão nas ofertas de outros grupos. No entanto, este post também demonstrou que os pesquisadores podem utilizar sua presença para agrupar afiliados e identificar novas conexões entre grupos rivais.

Derrotando EDR killers

Defender-se contra EDR killers é um desafio considerável. Como os cibercriminosos precisam obter privilégios administrativos para implantar um EDR killer, o ideal é detectar e mitigar sua presença antes que eles cheguem a esse ponto.

Embora evitar a execução do killer code seja a abordagem mais eficaz, a ofuscação de código pode tornar essa estratégia mais difícil. No entanto, concentrar esforços na proteção contra drivers vulneráveis oferece alternativas adicionais de defesa. A ESET considera drivers explorados por EDR killers como potencialmente inseguros, e recomenda que os usuários – especialmente em ambientes corporativos – garantam que a detecção de aplicativos potencialmente inseguros esteja ativada, o que pode impedir a instalação de drivers vulneráveis.

Embora não seja comum, os cibercriminosos mais sofisticados podem explorar um driver vulnerável já presente em uma máquina comprometida, ao invés de usar a técnica BYOVD (Bring Your Own Vulnerable Driver). Para combater isso, manter um gerenciamento de patches adequado é uma estratégia defensiva eficaz e essencial.

Conclusão

O ecossistema de ransomware sofreu golpes significativos em 2024. Apesar do aumento no número total de ataques registrados, isso não deve obscurecer o impacto positivo de ações bem-sucedidas de disrupção ou eliminação de dois dos maiores grupos de ransomware dos últimos anos.

Embora seja difícil mensurar com precisão o quanto as operações policiais reduziram os pagamentos de resgates, e como iniciativas como a Counter Ransomware Initiative têm ajudado as vítimas a perceber que pagar o resgate pode não ser a melhor opção, é evidente que houve progresso.

O que está claro, infelizmente, é que um novo grupo sofisticado de ransomware, o RansomHub, emergiu e, usando as táticas certas para atrair afiliados (muitos dos quais acreditamos terem migrado do BlackCat e do LockBit), conseguiu, em pouco tempo, se tornar uma das maiores ameaças. No futuro próximo, o RansomHub certamente tentará se manter entre as gangues RaaS mais ativas.

As operações lideradas pelas autoridades contra operadores de RaaS mostraram-se eficazes ao gerar desconfiança no ecossistema. No entanto, 2024 provou que os afiliados têm uma capacidade impressionante de reagrupar rapidamente. Afinal, o incentivo financeiro para implantar encryptors e exfiltrar dados sensíveis de suas vítimas é um fator poderoso.

Embora mais difícil de executar, eliminar os afiliados mais ativos também tem se mostrado uma abordagem eficaz, já que pode impedir que novos operadores de RaaS cresçam rapidamente, como ocorreu com o RansomHub. Acreditamos que focar nos afiliados, especialmente rastreando suas conexões entre diferentes gangues – como demonstrado neste post entre RansomHub, Play, Medusa e BianLian – eventualmente levará à identificação e remoção desses afiliados do ecossistema.

Indicadores de Comprometimento

Uma lista completa de indicadores de comprometimento e amostras pode ser encontrada em nosso repositório no GitHub.

Arquivos

SHA-1

Filename

Detection

Description

97E13515263002809505DC913B04B49AEB78B067

amd64.exe

WinGo/Kryptik.CV

RansomHub encryptor.

BF84712C5314DF2AA851B8D4356EA51A9AD50257

Loader.exe

Win64/Agent.DVP

EDRKillShifter.

87D0F168F049BEFE455D5B702852FFB7852E7DF6

amd64.exe

WinGo/Kryptik.CV

RansomHub encryptor.

2E89CF3267C8724002C3C89BE90874A22812EFC6

Magic.exe

Win64/Agent.DVP

EDRKillShifter.

3B035DA6C69F9B05868FFE55D7A267D098C6F290

TDSSKiller.exe

Win32/RiskWare.TDSSKiller.A

TDSSKiller.

5ECAFF68D36EC10337428267D05CD3CB632C0444

svchost.exe

WinGo/HackTool.Agent.EY

Rclone.

DCF711141D6033DF4C9149930B0E1078C3B6D156

anydes.ps1

PowerShell/Agent.AEK

Script that deploys and password protects AnyDesk.

E38082AE727AEAEF4F241A1920150FDF6F149106

netscan.exe

Win64/NetTool.SoftPerfectNetscan.A

SoftPerfect Network Scanner.

046583DEB4B418A6F1D8DED8BED9886B7088F338

conhost.dll

Win64/Coroxy.J

SystemBC.

3B4AEDAFA9930C19EA889723861BF95253B0ED80

win64_1.exe

Win64/Agent.RA

BianLian backdoor.

460D7CB14FCED78C701E7668C168CF07BCE94BA1

WKTools.exe

Win32/WKTools.A

WKTools.

5AF059C44D6AC8EF92AA458C5ED77F68510F92CD

pfw.exe

Win64/Agent.RA

BianLian backdoor.

67D17CA90880B448D5C3B40F69CEC04D3649F170

1721894530.sys

Win64/RentDrv.A

Vulnerable driver used by EDRKillShifter.

77DAF77D9D2A08CC22981C004689B870F74544B5

Killer.exe

Win64/Agent.DVP

EDRKillShifter.

180D770C4A55C62C09AAD1FC3412132D87AF5CF6

1.dll

Win64/Coroxy.K

SystemBC.

DD6FA8A7C1B3E009F5F17176252DE5ACABD0FB86

d.exe

Win32/Filecoder.PLAY.B

Play encryptor.

FDA5AAC0C0DB36D173B88EC9DED8D5EF1727B3E2

GT_NET.exe

MSIL/Spy.Grixba.A

Grixba.

Rede

IP

Domain

Hosting provider

First seen

Details

45.32.206[.]169

N/A

Vultr Holdings, LLC

2024‑07‑25

Server hosting WKTools and EDRKillShifter.

45.32.210[.]151

N/A

The Constant Company, LLC

2024‑08‑09

SystemBC C&C server.

79.124.58[.]130

N/A

TAMATYA-MNT

2024‑08‑22

Server hosting MeshAgent.

92.243.64[.]200

N/A

EDIS GmbH - Noc Engineer

2024‑07‑25

BianLian backdoor C&C server.

130.185.75[.]198

N/A

Pars Parva System LTD

2024‑08‑20

Server hosting PuTTY.

149.154.158[.]222

N/A

EDIS GmbH - Noc Engineer

2024‑07‑25

Server hosting BianLian backdoor.

Técnicas MITRE ATT&CK

Esta tabela foi criada utilizando a versão 16 do framework MITRE ATT&CK.