Nos últimos dias de julho de 2024, observamos um aumento significativo nas tentativas de golpe. A frequência dessas abordagens permaneceu alta nos primeiros dias de agosto, sugerindo que essa atividade pode continuar por algum tempo. Nesse golpe, os criminosos se passam pelos Correios e informam as possíveis vítimas sobre uma falsa taxa de importação que deve ser paga para que uma encomenda seja entregue. Veja abaixo como esse golpe ocorre para evitar riscos.

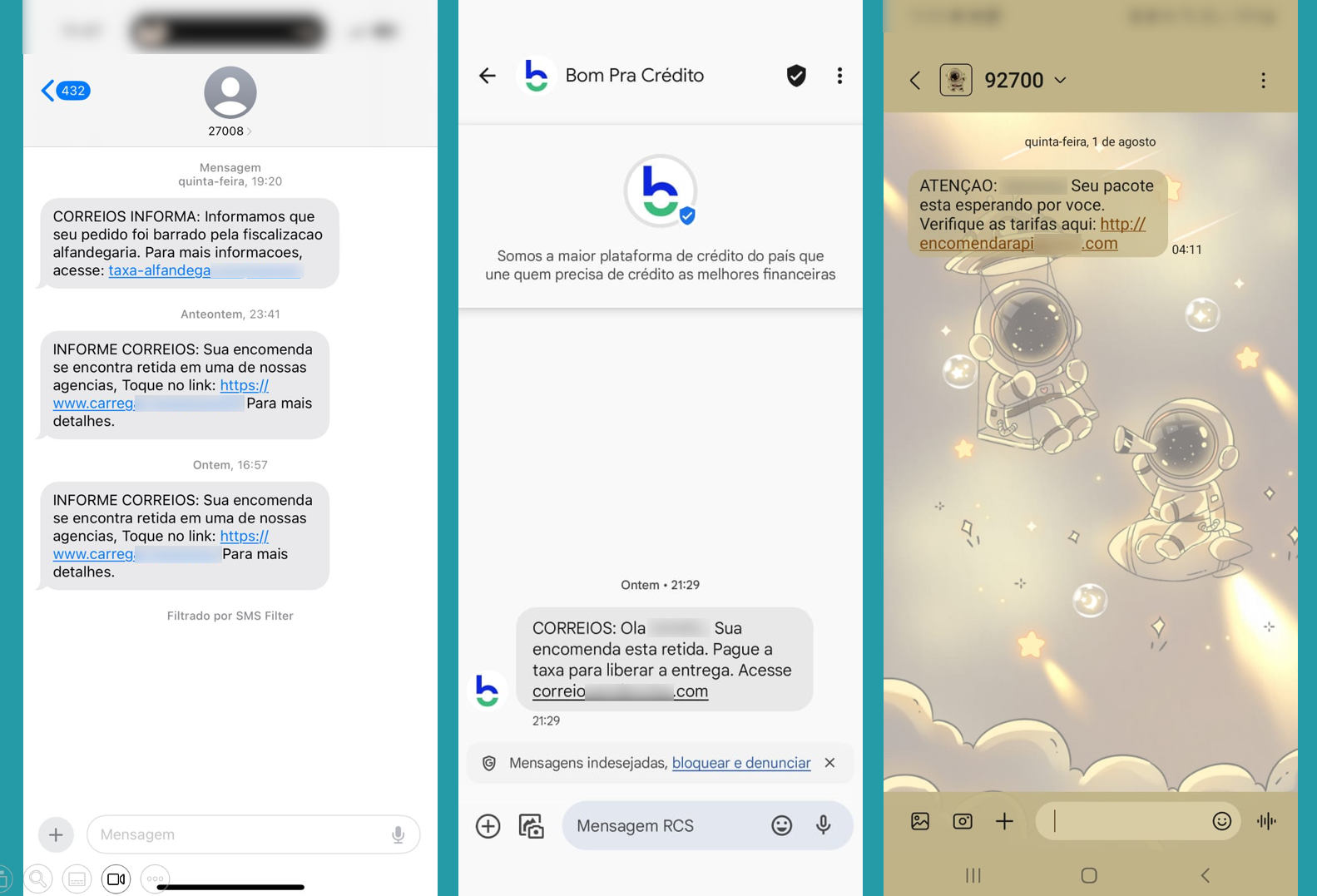

Abordagem inicial via SMS

Todas as tentativas de golpe que identificamos até o presente momento ocorreram via SMS. No entanto, isso não significa que este seja o único meio de contato utilizado pelos criminosos. Esse tipo de mensagem também pode ser enviada por aplicativos como WhatsApp e Telegram, além de e-mails.

Como exibido no exemplo acima, as mensagens têm uma estrutura muito similar: os criminosos informam sobre supostos pacotes retidos e alegam que é necessário pagar uma taxa para que sejam liberados. Essa abordagem é extremamente convincente, pois muitas pessoas compram produtos do exterior. Com as recentes movimentações dos órgãos competentes referentes à taxação das importações, os criminosos identificaram uma excelente oportunidade para abordar as vítimas.

Observamos que muitos dos SMSs indicam que os criminosos possuem algumas informações pessoais de suas vítimas, pois muitos deles se referem a elas pelo primeiro nome, o que confere ainda mais credibilidade ao golpe caso as pessoas não estejam atentas.

Na composição da mensagem, há um link para que as vítimas sigam para os próximos passos. Nos exemplos que analisamos, todos os links faziam referência a algo relacionado às entregas, mas, obviamente, nenhum deles era o link oficial dos Correios, o que já representa um ponto de atenção importante para evitar golpes.

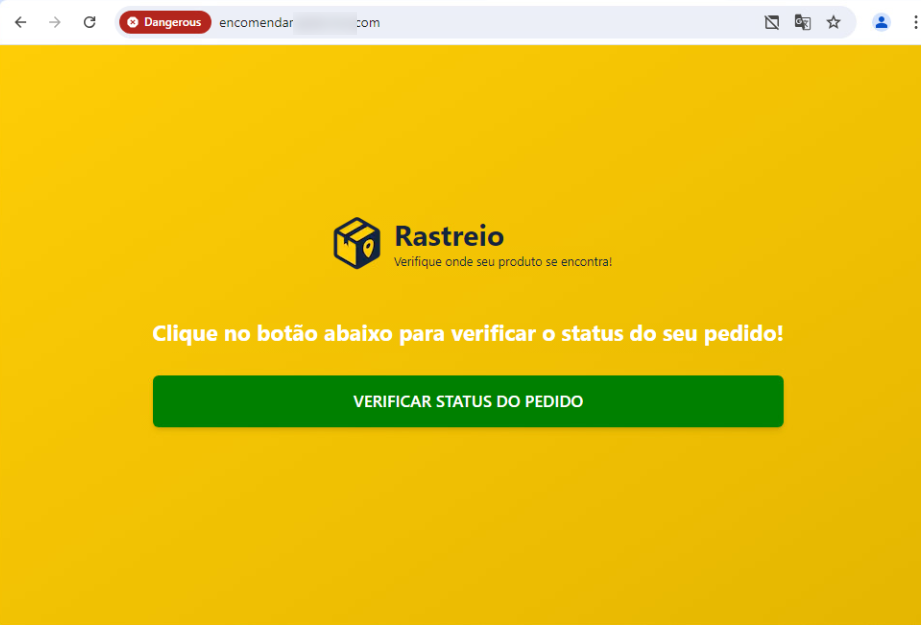

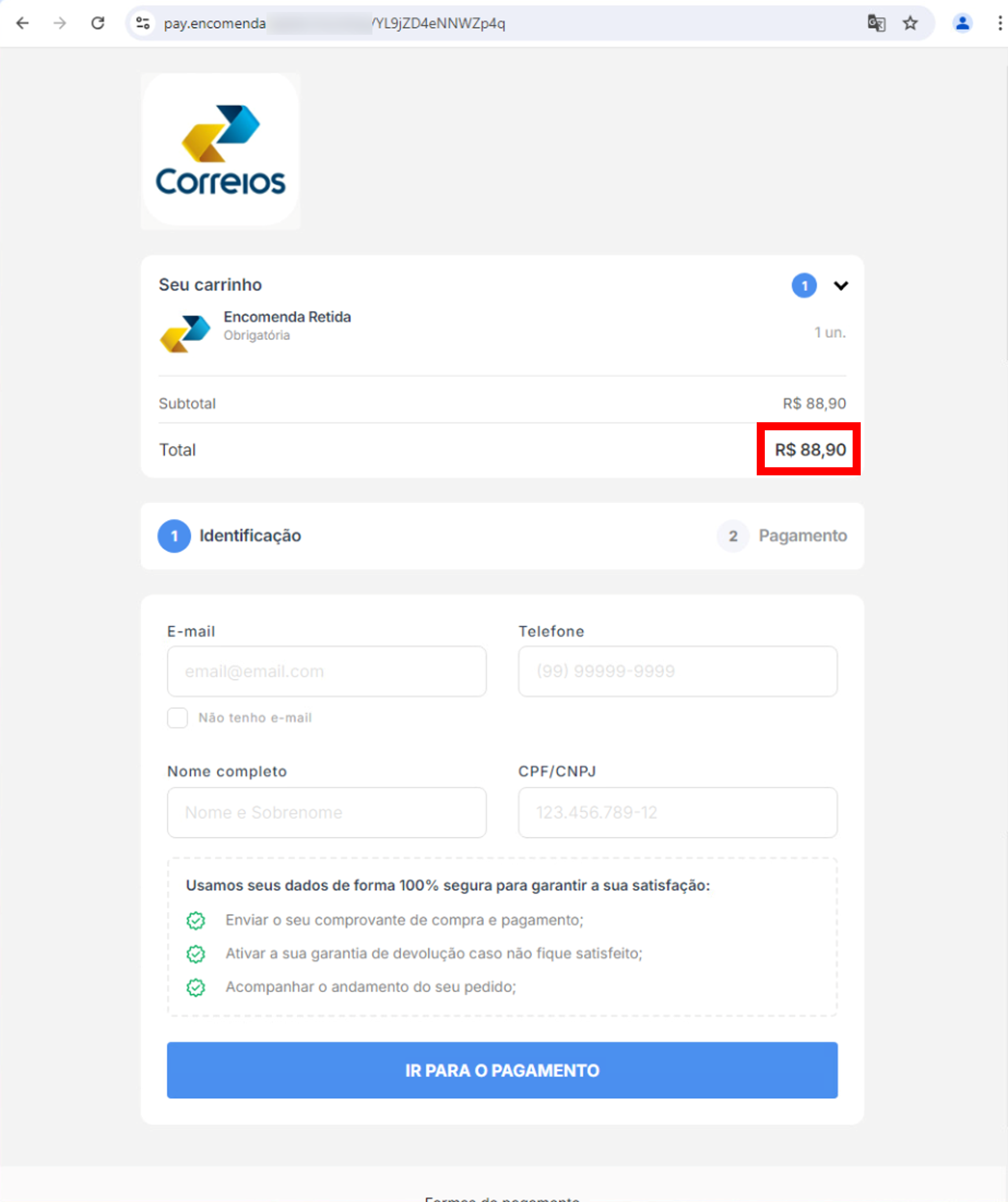

Site estruturado para parecer real

Invariavelmente, todos os golpes que analisei procuram trazer certo nível de similaridade com o site dos Correios, seja pelas cores ou pelo uso de imagens extraídas do site oficial. Alguns desses golpes pedem que a vítima digite o CPF antes de continuar com o processo, permitindo que os criminosos obtenham mais um dado importante de suas vítimas. Caso não haja solicitação de informações nesta etapa, é apresentado um botão incentivando a vítima a buscar por mais detalhes.

IMPORTANTE: No caso das imagens utilizadas neste artigo, o navegador identificou o site como malicioso e exibiu um alerta em vermelho ao lado da URL. No entanto, devido a diversas características, essa mensagem nem sempre é exibida.

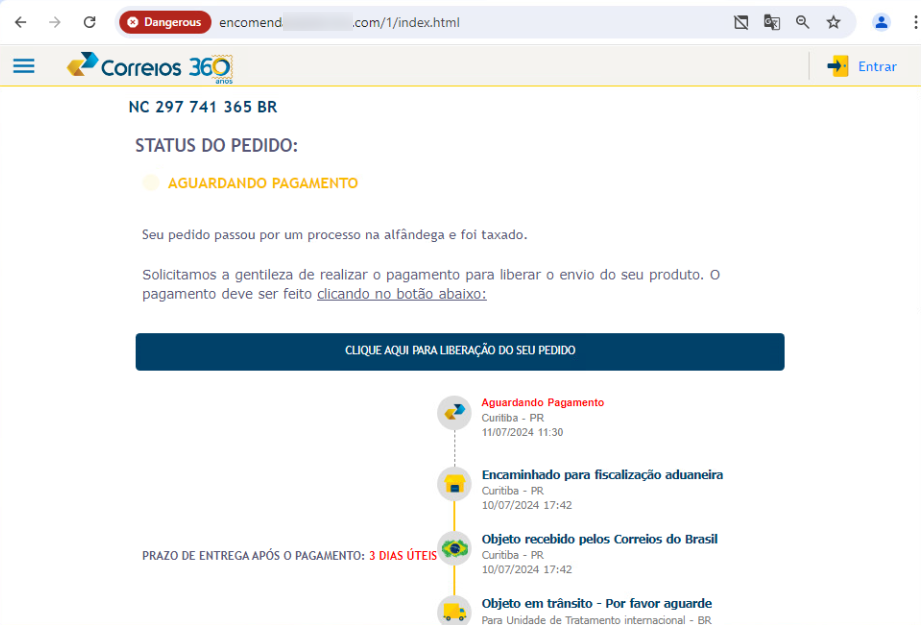

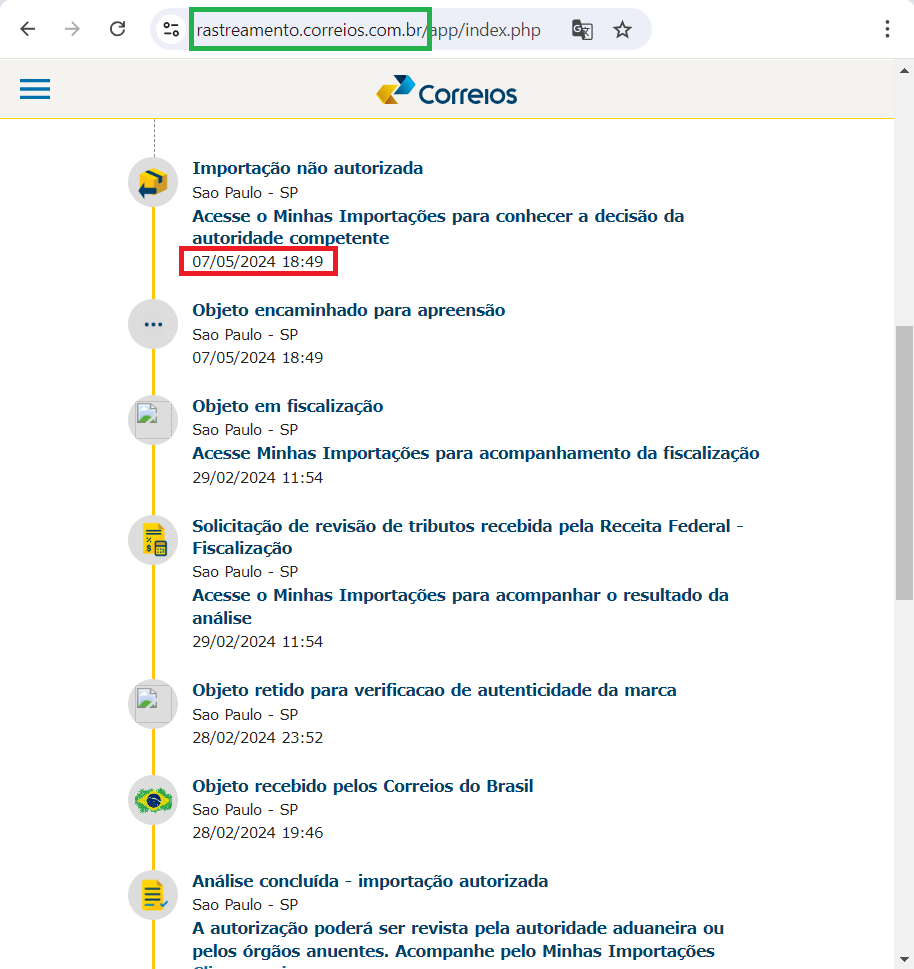

Informações de rastreio

Após o passo anterior, o site exibe informações de rastreamento de um pacote retido que está aguardando pagamento. As informações exibidas são uma imagem estática que mostra, neste caso, a data do início de julho de 2024 e informa que a vítima poderá liberar este pacote clicando no botão e seguindo para o próximo passo.

Muitos dos golpes que analisei apresentam um ponto similar: o número de rastreamento. Em uma pesquisa no site oficial dos Correios, identifiquei que se trata de um número válido, que, conforme indicam os status, teve seus trâmites de importação em fevereiro e acabou sendo apreendido em maio de 2024.

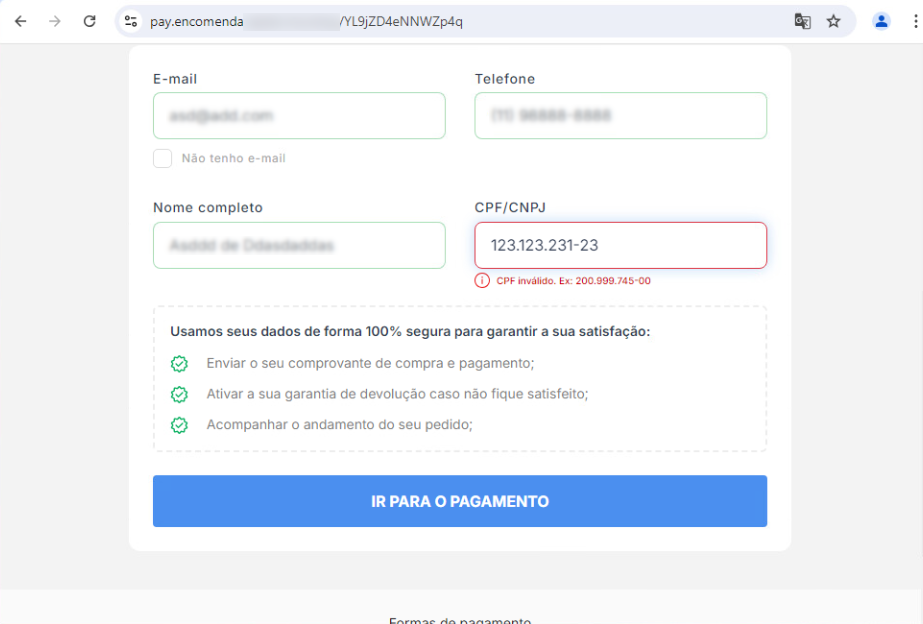

A fase final dos golpes analisados culmina em um ponto similar: o pagamento da suposta taxa. Para isso, a vítima precisa fornecer e-mail, telefone, nome completo e CPF. Com esses dados em mãos, os criminosos podem criar diversos tipos de cadastros, além de terem a possibilidade de abordar as vítimas futuramente. Para aumentar a percepção de credibilidade, os criminosos implementaram uma validação do campo CPF, impedindo que as vítimas digitem qualquer número aleatório para continuar o processo.

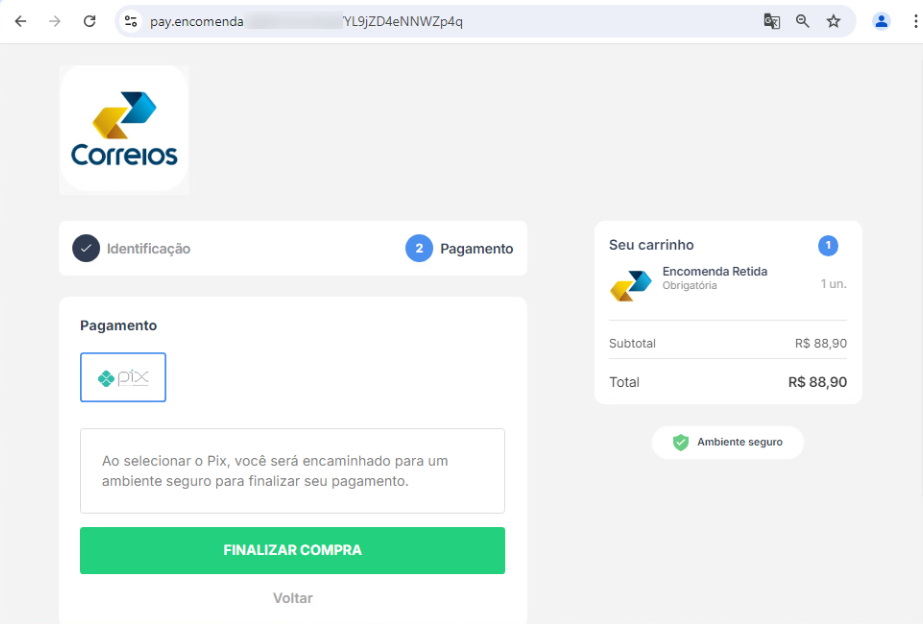

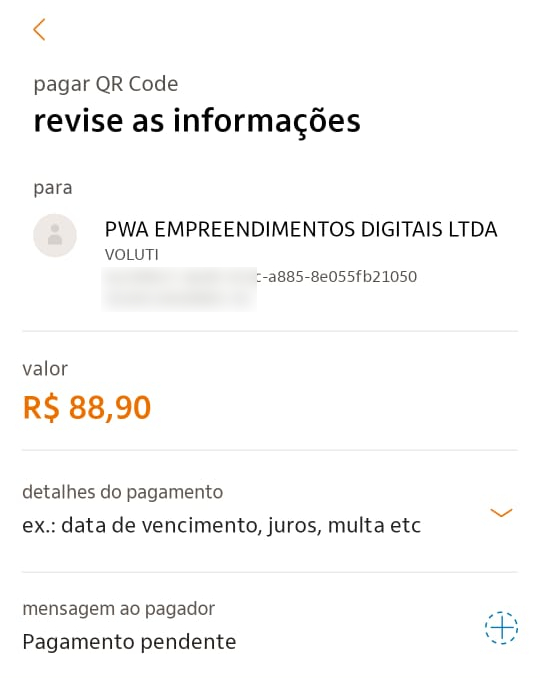

Após o preenchimento dos dados, o pagamento é solicitado via PIX. Uma informação de tempo limite para pagamento é exibida para criar uma sensação de urgência na vítima.

Analisando o QR code, é possível identificar o beneficiário como sendo uma empresa, e não os Correios, como seria o adequado para o caso de pagamentos de taxas referentes a importações.

Como se proteger

- Atente-se a informações recebidas passivamente: É fundamental estar alerta com relação a informações que você não solicitou previamente. Esta é uma das primeiras recomendações para evitar golpes de engenharia social, como Phishing, SMShing e outros. Os criminosos frequentemente buscam ativamente por vítimas, enviando mensagens com procedimentos a serem seguidos, como no caso do golpe da taxação dos Correios. Desconfie de tudo o que for recebido passivamente, mesmo que pareça muito convincente.

- Cuidado com as urgências: Uma característica comum desses golpes é a pressão para que os procedimentos sejam seguidos rapidamente. Isso ocorre porque tanto os provedores que hospedam sites falsos quanto os profissionais de tecnologia e segurança trabalham para removê-los o mais rápido possível. Os criminosos têm um tempo muito limitado para manter cada site no ar. Se as vítimas não agirem rapidamente, os sites se tornam inacessíveis. Para evitar problemas, sempre digite o endereço completo do site oficial da suposta empresa e verifique todas as informações lá. Caso as informações recebidas sejam reais, elas estarão associadas ao site oficial da empresa.

- Software de proteção em todos os dispositivos: Campanhas de engenharia social frequentemente disfarçam softwares maliciosos que visam comprometer dispositivos, sejam eles computadores ou smartphones. Para evitar que esses golpes sejam bem-sucedidos, é importante ter um software de proteção confiável e garantir que ele esteja devidamente atualizado e configurado para bloquear ameaças. Isso ajudará a impedir que malwares invadam o ambiente e acessem informações sensíveis.

Prevenir abordagens desse tipo pode ser bastante simples, desde que você se mantenha alerta e entenda como os criminosos agem, tomando medidas para impedir que eles tenham sucesso.