Em artigos anteriores, abordamos as possibilidades de obtenção de informações a partir de fontes públicas, utilizando o processo conhecido como OSINT (Open Source Intelligence). Também mencionamos ferramentas que auxiliam na extração de dados de redes sociais e até opções para a coleta de grandes volumes de dados por meio de scraping.

Embora ambas as técnicas sejam muito úteis para obtenção de informações, os cibercriminosos podem utilizar uma variedade de outros recursos para alcançar seus objetivos. Algumas dessas funcionalidades são bastante específicos de cada região e podem variar de país para país. Atendendo a questionamentos sobre o tema, aproveitei para esclarecer um pouco mais sobre as particularidades regionais que envolvem a coleta de dados de brasileiros e brasileiras, e como os cibercriminosos se aproveitam dessas características para tornar suas abordagens às vítimas ainda mais convincentes.

Quando os criminosos recorrem ao OSINT, eles geralmente partem de dois cenários: quando já possuem algum dado da(s) vítima(s), ou quando começam a busca do zero. Para fornecer um exemplo mais completo e sequencial neste artigo, vou supor que os criminosos ainda não têm qualquer informação sobre suas vítimas.

Com esse cenário estabelecido, surge a primeira pergunta: de onde os cibercriminosos obtêm seus dados iniciais?

A realidade é que, atualmente, é possível extrair informações praticamente de qualquer fonte. Por isso, abordarei primeiro as fontes mais amplas e, em seguida, discutirei as mais específicas para esse tipo de coleta de dados.

Buscas por informações

A boa e velha busca no Google ou a um tipo de pessoa, conhecida como dorks, continua sendo uma das formas mais amplas e eficientes de encontrar informações sobre pessoas. Como mencionamos em um artigo anterior, existem diversos operadores que tornam as buscas muito mais precisas, resultando em dados valiosos que podem facilitar abordagens diretas às vítimas. Caso a busca inicial não traga os resultados desejados, é sempre possível refiná-la para obter informações mais relevantes.

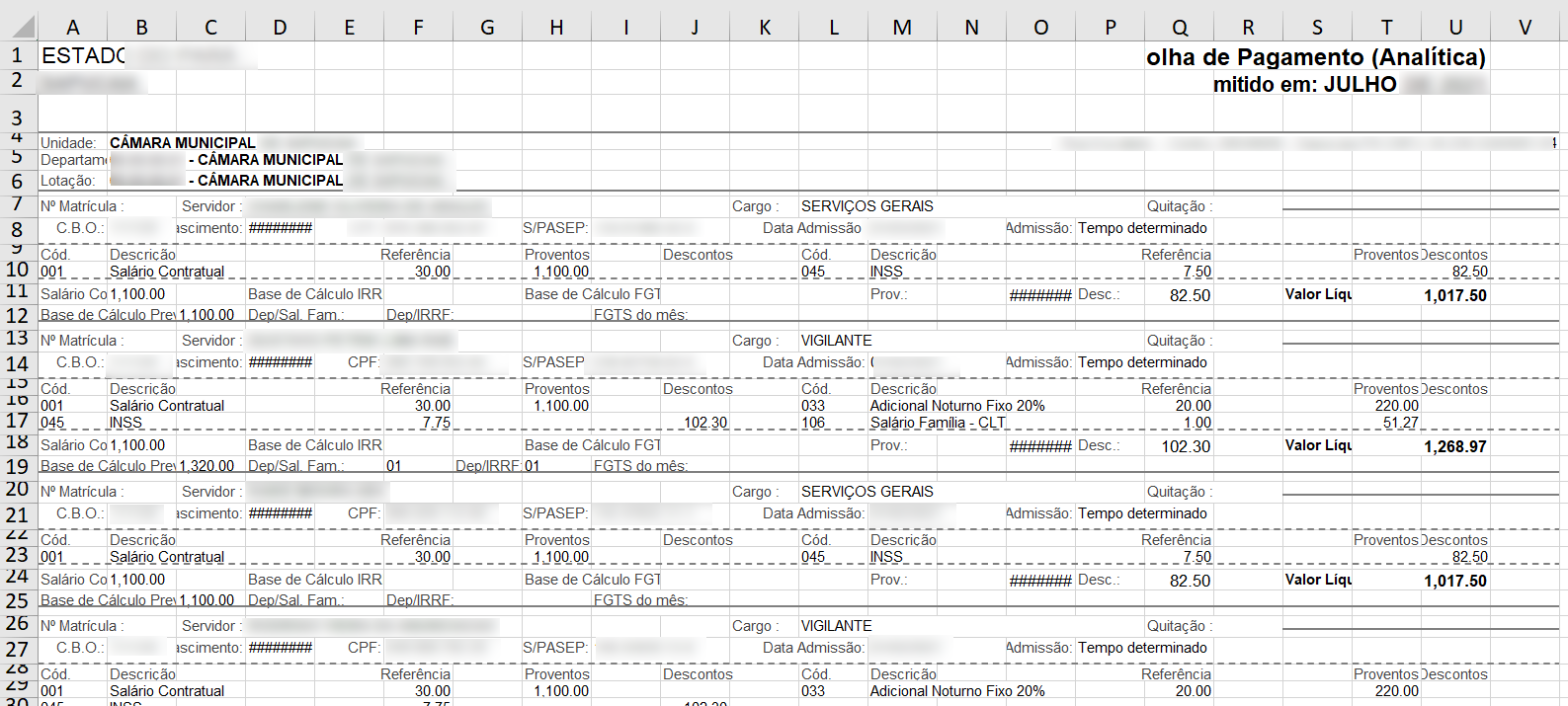

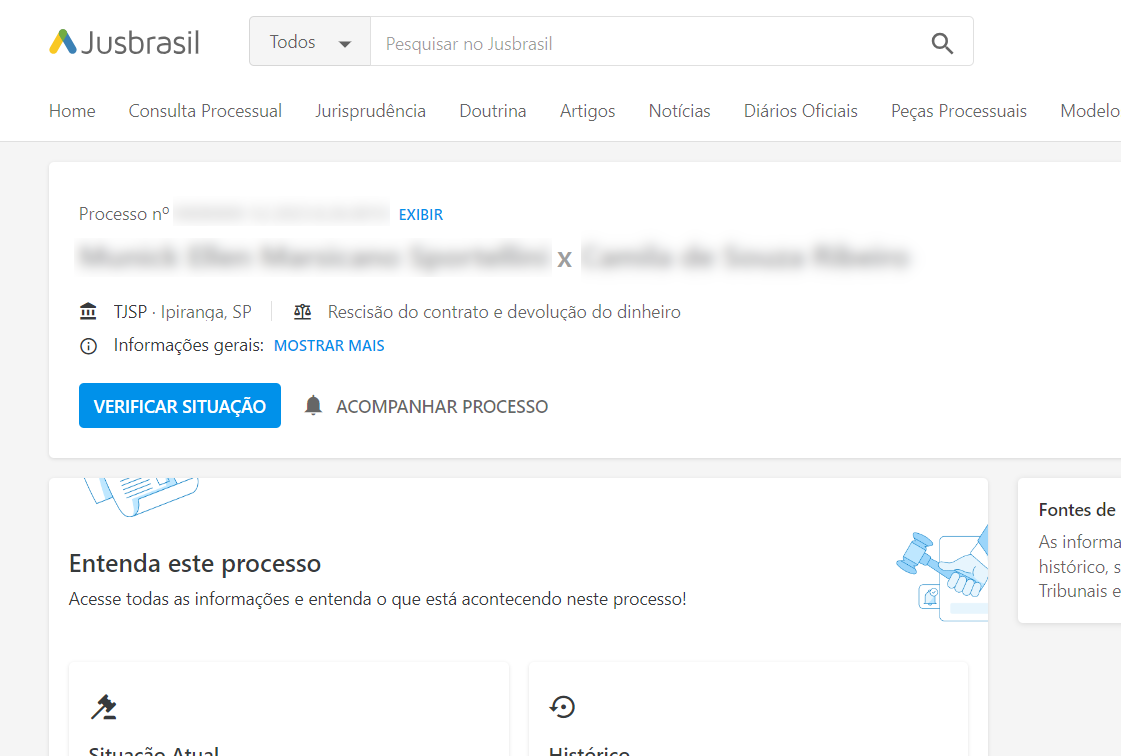

Documentos em sites do governo e informações de processos

Um dos métodos de busca mais explorados por criminosos envolve a obtenção de documentos de sites governamentais, concursos públicos e processos judiciais que mencionam potenciais vítimas. Esses documentos geralmente contêm informações valiosas, como nome completo, número de documento e meios de contato, como telefone ou e-mail. Com esses dados em mãos, os criminosos podem abordar as vítimas de diferentes maneiras, além de utilizá-los para aprofundar suas pesquisas em busca de mais informações pessoais.

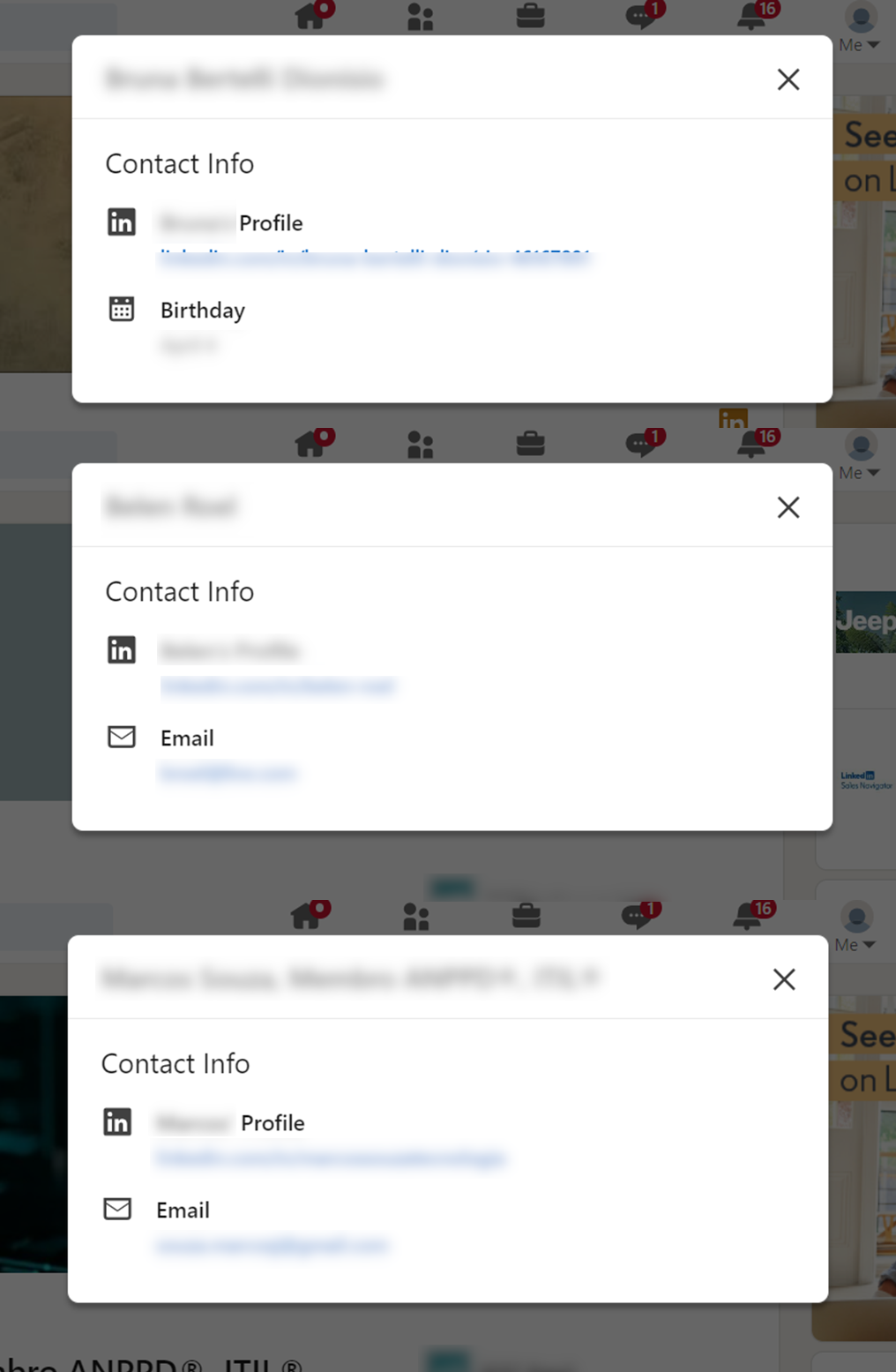

Redes sociais pessoais e profissionais

Suponha que criminosos identifiquem um grupo de possíveis vítimas e que, em suas pesquisas, consigam apenas o nome completo dessas pessoas. Onde eles poderiam obter mais informações?

Atualmente, é raro encontrar alguém que não tenha algum tipo de rede social, seja para uso profissional, como LinkedIn ou Glassdoor, ou para uso pessoal, como Facebook, Instagram ou TikTok. Os criminosos costumam explorar essas plataformas para coletar informações adicionais, como dados pessoais ou até mesmo formas de contato direto. Isso é especialmente comum em redes sociais voltadas para fins profissionais, onde o compartilhamento de informações é incentivado.

Frequentemente os criminosos conseguem obter informações valiosas nestes meios, seja com informações que auxiliem a montar uma abordagem mais direcionada aos gostos das vítimas, seja com dados de contato. É interessante tomar muito cuidado com quem você aceita em redes sociais e configurar os perfis adequadamente para que pessoas fora da sua lista de contatos possam acessar pouquíssimas informações sobre você.

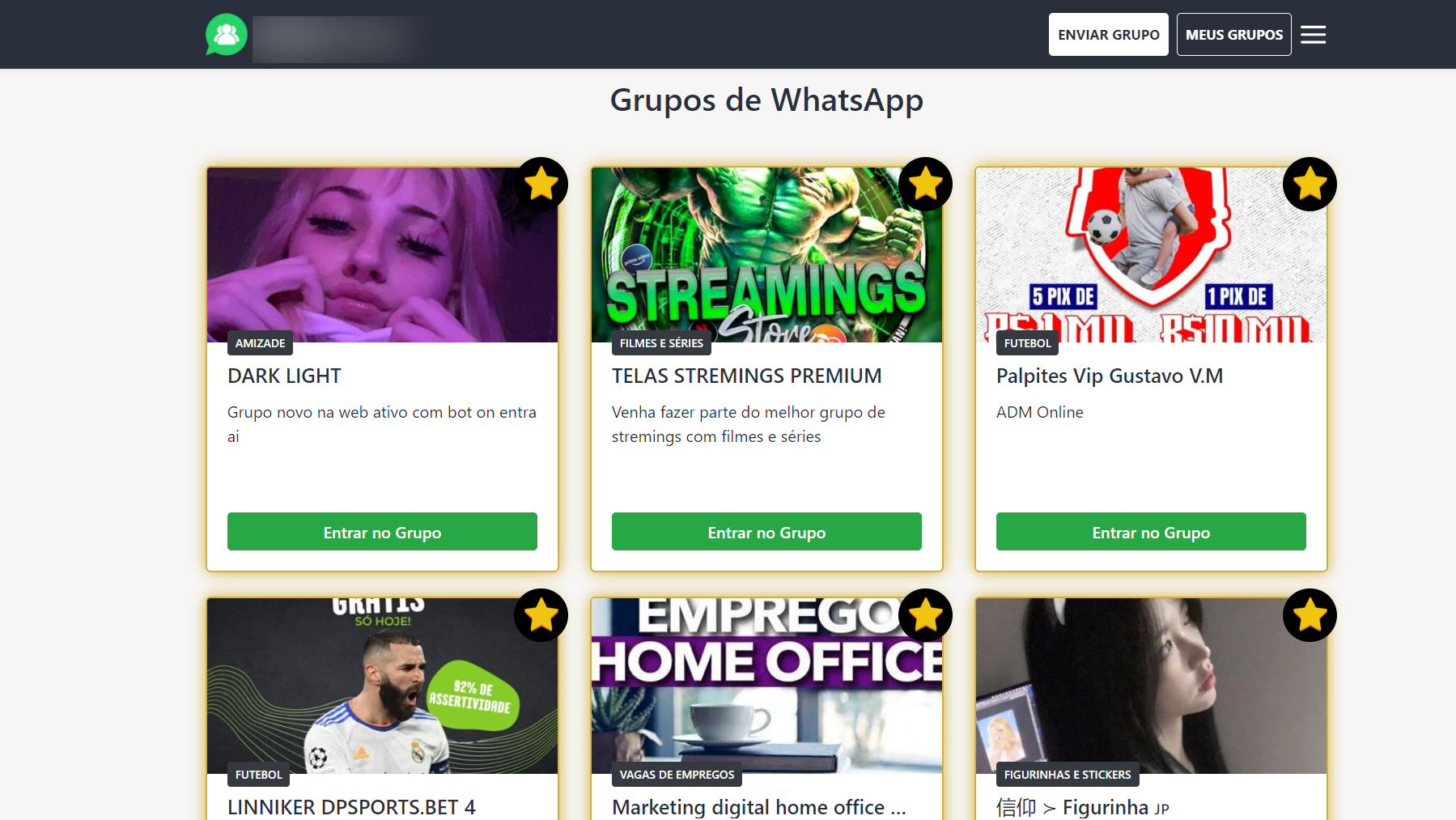

Grupos em aplicativos de troca de mensagem

Outra maneira de obter informações são os grupos online. Frequentemente, esses grupos são configurados para que os participantes possam ver quem mais faz parte deles, o que facilita para criminosos a obtenção rápida de uma lista de números de telefone válidos. Existem muitos sites que organizam informações sobre grupos por categoria, mas uma simples pesquisa já pode revelar vários grupos sendo promovidos em diferentes plataformas na internet.

Uma prática recomendada é participar apenas de grupos que realmente sejam relevantes para você. Quanto maior sua exposição, maiores as chances de que criminosos tenham acesso a suas informações.

Em posse do número de telefone, os criminosos podem utilizar uma das formas de obtenção de dados mais atípica apresentada nesse artigo, o PIX.

PIX

É sabido que para evitar esquecimentos ou com o intuído de tornar o processo de transferência de valores mais fácil, muitas pessoas utilizam o número de telefone ou e-mail como chave de transação, e isso pode trazer riscos a elas.

Em posse do número de telefone/e-mail os criminosos podem iniciar um processo de transferência de valores, que nunca será completado, em um aplicativo bancário. Esse processo irá fornecer dois dados extremamente importantes que estão em posse do Banco Central, o nome completo do alvo e um fragmento de CPF, que normalmente é apresentado com seis dos onze números visíveis. Em posse disso é possível repetir o ciclo de pesquisas ou abordar a vítima diretamente.

Importante

Por questões de segurança é recomendado que a chave PIX aleatória seja utilizada. Usar as chaves listadas abaixo trazem algumas implicações potencialmente negativas:

- E-mail: Permite que os criminosos, além de terem um meio de contato digital com você, estejam em posse de mais um dado pessoal.

- Telefone: Por ser uma informação que normalmente não é tratada como sigilosa pode trazer informações adicionais valiosas aos criminosos, possibilitando abordagens futuras ou realização de cadastros.

- CPF: O uso do CPF como chave PIX elimina a necessidade de criminosos buscarem por essa informação em outras fontes. Atualmente, o CPF é o número de identificação mais importante das pessoas brasileiras.

Como se proteger

Existem diversas formas de obtenção de informações, algumas mais comuns no Brasil, como os painéis de consulta, e outras mais amplas, como o acesso a bancos de dados vazados. Independentemente dos meios utilizados por criminosos para obter dados, é possível evitar ataques adotando posturas de segurança mais adequadas.

- Assuma o pior cenário. Imagine que criminosos já têm todos os seus dados e entrarão em contato com você por e-mail, SMS, mensagens em aplicativos ou até por ligação, tentando aplicar golpes. Eles usarão suas informações para fazer supostas validações de cadastro, fazendo você acreditar no golpe. Para evitar isso, desconfie de qualquer abordagem não solicitada e sempre valide as informações por meio dos canais oficiais das empresas ou órgãos governamentais que supostamente estão tentando te contatar.

- Configure suas redes e apps para que pessoas fora da sua lista de contatos tenham pouco ou nenhum acesso às suas informações. Isso inclui restringir a visualização de dados de contato, publicações temporárias e até suas fotos de perfil. Criminosos podem usar essas informações para clonar seu perfil e abordar pessoas conhecidas. Para que essa postura seja mais eficaz, é fundamental definir critérios para aceitar pessoas em suas redes sociais ou listas de amigos. Caso aceite qualquer pessoa, elas poderão ter acesso mais fácil aos seus dados.

- Pesquise seu nome em sites de busca. Isso permitirá saber o que as pessoas encontrarão caso façam o mesmo. Se encontrar conteúdos inadequados ou que forneçam informações em excesso, é possível entrar em contato com os sites de busca e solicitar que os resultados sejam omitidos. Esse contato normalmente é feito por meio de um formulário disponibilizado pelo próprio site.

- Não forneça informações além do necessário. Para este artigo, essa dica de segurança refere-se principalmente ao uso adequado das chaves PIX. Sabendo que pessoas mal-intencionadas com acesso à sua chave terão também seu nome completo e parte do seu CPF, evite que elas tenham ainda mais informações. O modo mais adequado de fazer isso é utilizando a chave aleatória, que tem uso restrito aos processos relacionados ao PIX. Essa postura também pode ser útil em publicações nas redes sociais; deixar de publicar certos detalhes garante que, caso existam pessoas mal-intencionadas em suas listas de contatos, elas não tenham tantos dados valiosos que poderiam ser usados para abordagens maliciosas futuras.

Evitar ataques é um processo de segurança que exige vigilância contínua. Procure manter-se sempre alerta. Se você tiver alguma dúvida ou sugestão sobre assuntos relacionados à segurança digital que gostaria que abordássemos em publicações futuras, escreva abaixo nos comentários.