O ESET Threat Report para o segundo semestre de 2023 é claro: embora o preço do Bitcoin tenha subido, as ameaças às criptomoedas não conseguiram acompanhar essa tendência. De fato, os criptomineradores - a maior ameaça detectada nessa área - apresentaram um declínio de mais de 20%. Mas nem tudo são boas notícias.

As estatísticas sobre cryptostealers (ladrões de criptomoedas) mostraram um aumento preocupante de até 68% no segundo semestre do ano, e esse aumento repentino foi causado por uma única ameaça específica: o trojan Win/Spy.Agent.PRG, com quase 80% das detecções nessa categoria.

Mesmo que a criptomineração ilícita esteja em vias de extinção, no segundo trimestre de 2023, como podemos ver, os ladrões de criptomoedas ainda estão fazendo barulho.

Crescimento exponencial

Comparando as amostras de telemetria da ESET com as encontradas no VirusTotal, foi verificado que o malware como serviço (MaaS) Win/Spy.Agent.PRG detectado correspondia ao cryptostealer chamado Lumma Stealer. Também conhecido como LummaC2 Stealer, esse malware tem como alvo carteiras de criptomoedas, usuários, credenciais e navegadores de autenticação em duas etapas, mas também extrai informações de dispositivos comprometidos.

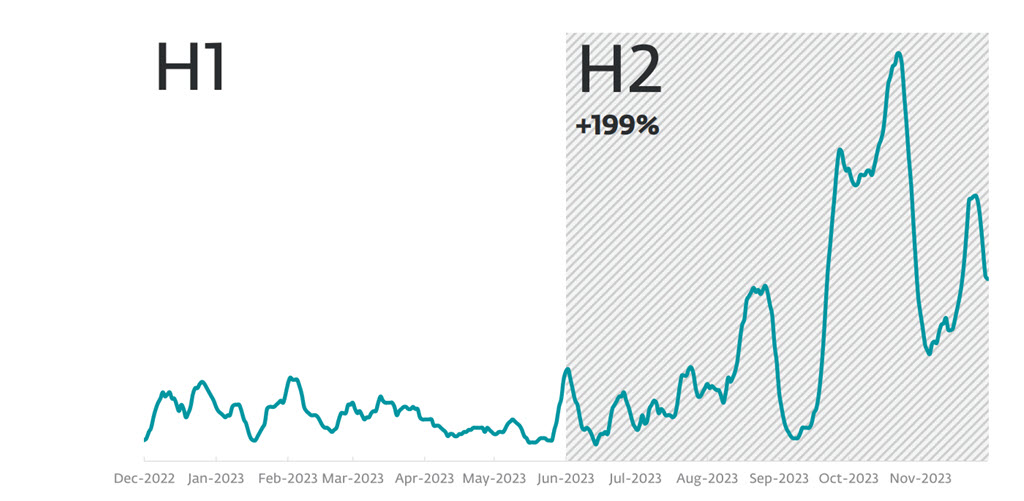

Para falar de números concretos: entre o primeiro e o segundo semestre de 2023, as detecções do Lumma Stealer triplicaram, com a taxa mais alta na segunda metade do segundo semestre, atingindo o pico em outubro.

Disponível comercialmente (de forma clandestina, é claro)

Esse MaaS surgiu em agosto de 2022 e, desde essa data, está disponível para venda em fóruns clandestinos e até mesmo no Telegram, com preços que variam de US$ 250 a US$ 20 mil. Tudo depende do nível exigido: o nível mais alto dá aos compradores acesso ao código-fonte e permite que eles mesmos vendam o malware.

O fato de estar disponível para venda e não se concentrar apenas no roubo de criptomoedas é provavelmente um dos principais fatores por trás da popularidade do Lumma Stealer, pois é até mesmo fácil de ser explorado por cibercriminosos menos qualificados tecnicamente.

Outros vetores de distribuição

Embora esse infostealer se propague principalmente por meio de instalações descriptografadas de softwares como o VLC e o ChatGPT, ele também usa outros vetores de distribuição. Por exemplo, em fevereiro de 2023, um YouTuber foi atacado por meio de um e-mail de phishing que se fazia passar pela empresa de videogames Bandai Namco. Cibercriminosos também estão disseminando a ameaça por meio da popular plataforma de bate-papo Discord.

No X (antigo Twitter), vários usuários relataram outros caminhos, seja usando downloads do GTA promovidos por anúncios na mesma rede social, casos em que a Microsoft App Store foi comprometida ou por meio de ferramentas de IA, como o Voice.ai.

A ESET também viu como o Lumma Stealer é distribuído através do trojan Win/TrojanDownloader.Rugmi, um malware que baixa um payload criptografado e o executa a partir de recursos internos e também de um arquivo externo no disco. Além do Lumma Stealer, o Win/TrojanDownloader.Rugmi também é usado para distribuir outros infostealers, incluindo o Vidar, o Rescoms e o RecordBreaker. Suas detecções, de fato, dispararam na segunda metade do ano, de um dígito por dia para centenas por dia.