El equipo de investigación de ESET descubrió docenas de sitios web que se hacían pasar por Telegram y WhatsApp apuntando principalmente a usuarios de Android y Windows con versiones troyanizadas de estas aplicaciones de mensajería instantánea. La mayoría de las aplicaciones maliciosas que identificamos son clippers, un tipo de malware que roba o modifica el contenido almacenado en el portapapeles (en inglés clipboard). Todos estos clippers buscan robar los fondos de las víctimas, y varios apuntan a las billeteras de criptomonedas. Esta es la primera vez que observamos el uso de clippers para Android disfrazados como apps de mensajería instantánea. Además, algunas de estas aplicaciones utilizan el reconocimiento óptico de caracteres (OCR) para reconocer el texto de las capturas de pantalla almacenadas en los dispositivos comprometidos, que es otra novedad para el malware de Android.

Puntos clave de esta publicación:

- El equipo de ESET Research encontró la primera instancia de clippers integrados en aplicaciones de mensajería instantánea.

- Los actores de amenazas buscan robar fondos de criptomonedas de las víctimas utilizando aplicaciones troyanizadas de Telegram y WhatsApp para Android y Windows.

- El malware utilizado tiene la capacidad de cambiar las direcciones de la billetera de criptomonedas que la víctima envía en los mensajes de chat y reemplazarla por las direcciones que pertenecen al atacante.

- Algunos de los clippers abusan del reconocimiento óptico de caracteres (OCR) para extraer en formato texto información de capturas de pantalla y de esta manera robar la frase de recuperación de billeteras de criptomonedas.

- Además de clippers, también encontramos troyanos de acceso remoto (RAT) empaquetadas en versiones maliciosas de WhatsApp y Telegram para Windows.

Antes de que se establezca la App Defense Alliance, descubrimos el primer malware del tipo clipper para Android en Google Play, lo que llevó a Google a mejorar la seguridad de Android restringiendo el acceso a información del portapapeles en aplicaciones que se ejecutan en segundo plano para las versiones 10 de Android y superiores. Como lamentablemente muestran nuestros últimos hallazgos, esta acción no logró eliminar el problema por completo: no solo identificamos los primeros clippers en apps de mensajería instantánea, sino que descubrimos varios grupos de ellos. El propósito principal de los clippers que descubrimos es interceptar las comunicaciones en las apps de mensajería que utiliza la víctima y reemplazar cualquier dirección de billetera de criptomonedas enviada y recibida con direcciones que pertenecen a los atacantes. Además de las versiones troyanizadas de las aplicaciones de WhatsApp y Telegram para Android, también encontramos versiones troyanizadas de las mismas apps para Windows.

Por supuesto, estas no son las únicas aplicaciones de imitación que persiguen las criptomonedas: solo a principios de 2022, identificamos actores de amenazas enfocados en reempaquetar aplicaciones legítimas de criptomonedas que intentan robar frases de recuperación de las billeteras de sus víctimas.

Descripción general de las aplicaciones troyanizadas

Debido a la diferente arquitectura de Telegram y WhatsApp, los actores de amenazas tuvieron que elegir un enfoque diferente para crear versiones troyanizadas de cada una de estas dos aplicaciones. Dado que Telegram es una aplicación de código abierto, alterar su código manteniendo intacta la funcionalidad de mensajería de la aplicación es relativamente sencillo. Por otro lado, el código fuente de WhatsApp no está disponible públicamente, lo que significa que antes de volver a empaquetar la aplicación con código malicioso, los atacantes primero tuvieron que realizar un análisis en profundidad de la funcionalidad de la aplicación para identificar los lugares específicos a modificar.

A pesar de cumplir el mismo propósito general, las versiones troyanizadas de estas aplicaciones contienen varias funcionalidades adicionales. Para facilitar el análisis y la explicación, dividimos las aplicaciones en varios grupos en función de esas funcionalidades. En esta publicación, describiremos cuatro grupos de clippers para Android y dos grupos de aplicaciones maliciosas para Windows. En la versión en español de esta publicación compartimos una descripción general de estos cuatro grupos, mientras que en la versión en inglés de esta publicación podrá leer el análisis técnico en profundidad. No obstante, no entraremos en detalle sobre los actores de amenazas detrás de estas aplicaciones maliciosas, ya que hay varios de ellos.

Sin embargo, antes de describir brevemente esos grupos de aplicaciones, ¿qué es un clipper y por qué los ciberdelincuentes lo utilizan? En términos generales, en los círculos de malware, un clipper es una pieza de código malicioso que copia o modifica el contenido en el portapapeles de un sistema. Los clippers son atractivos para los ciberdelincuentes interesados en robar criptomonedas porque las direcciones de las billeteras de criptomonedas en línea están compuestas de largas cadenas de caracteres y, en lugar de escribirlas, los usuarios tienden a copiar y pegar las direcciones usando el portapapeles. Un clipper puede aprovechar esto interceptando el contenido del portapapeles y reemplazando cualquier dirección de billetera de criptomonedas copiada con una a la que los atacantes tienen bajo su control.

El Grupo 1 de los clippers para Android también constituye la primera instancia de malware para Android que usa OCR para leer texto de capturas de pantalla y de otras imágenes almacenadas en el dispositivo de la víctima. OCR se implementa para encontrar y robar una frase semilla, que es un código mnemotécnico compuesto por una serie de palabras que se utilizan para recuperar el acceso a una billetera de criptomonedas. Una vez que los actores malintencionados se apoderan de una frase semilla, son libres de robar todas las criptomonedas almacenadas desde la billetera asociada.

En comparación con la tecnología avanzada que utiliza el Grupo 1, el malware correspondiente al Grupo 2 es muy sencillo. Este malware simplemente cambia la dirección de la billetera de criptomonedas de la víctima por la dirección del atacante en la comunicación de chat, con las direcciones de estas billeteras o bien hardcodeadas o recuperadas dinámicamente desde el servidor del atacante. Este es el único grupo para Android en el que identificamos muestras troyanizadas de WhatsApp además de Telegram.

El Grupo 3 monitorea la comunicación de Telegram en busca de ciertas palabras clave relacionadas con criptomonedas. Una vez que se reconoce dicha palabra clave, el malware envía el mensaje completo al servidor atacante.

Por último, los clippers para Android en el Grupo 4 no solo cambian la dirección de la billetera de la víctima, sino que también extraen datos internos de Telegram e información básica del dispositivo.

Aparte del malware para Windows, había un grupo de clippers de criptomonedas para Telegram que eran utilizados por los ciberdelincuentes simplemente para interceptar y modificar los mensajes de Telegram y cambiar las direcciones de billetera de criptomonedas, al igual que el segundo grupo de clippers para Android. La diferencia está en el código fuente de la versión para Windows de Telegram, que requirió un análisis adicional por parte de los actores maliciosos para poder implementar el ingreso de su propia dirección de billetera.

A diferencia del patrón establecido, el segundo grupo para Windows no está compuesto por clippers, sino por troyanos de acceso remoto (RAT, por sus siglas en inglés) que permiten el control total del sistema de la víctima. De esta manera, los RAT pueden robar billeteras de criptomonedas sin interceptar el flujo de la aplicación.

Distribución

Según el idioma utilizado en las aplicaciones que se presentan como copias, parece que los operadores detrás de ellas se dirigen principalmente a usuarios de habla china.

Debido a que tanto Telegram como WhatsApp están bloqueados en China desde hace varios años, con Telegram bloqueado desde 2015 y WhatsApp desde 2017, las personas que desean utilizar estos servicios tienen que recurrir a medios alternativos para obtenerlos. Como era de esperar, esto constituye una gran oportunidad para que los ciberdelincuentes abusen de la situación.

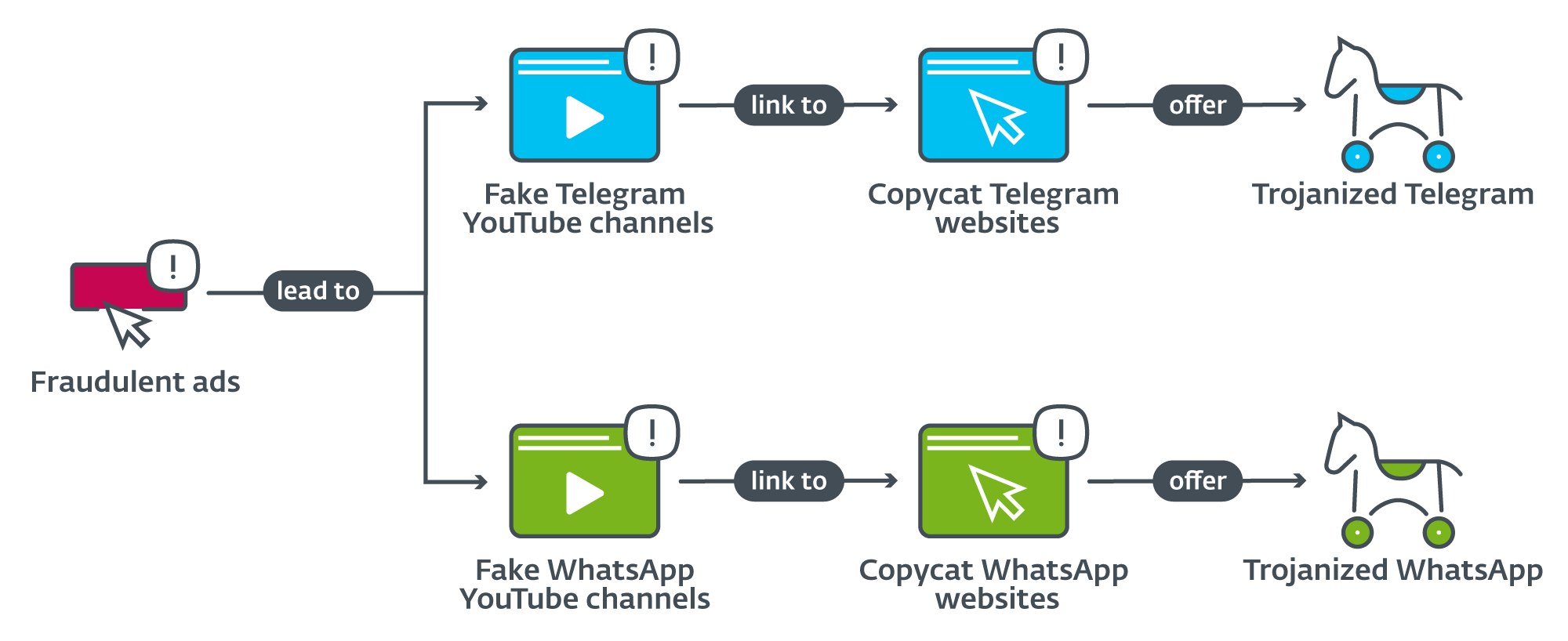

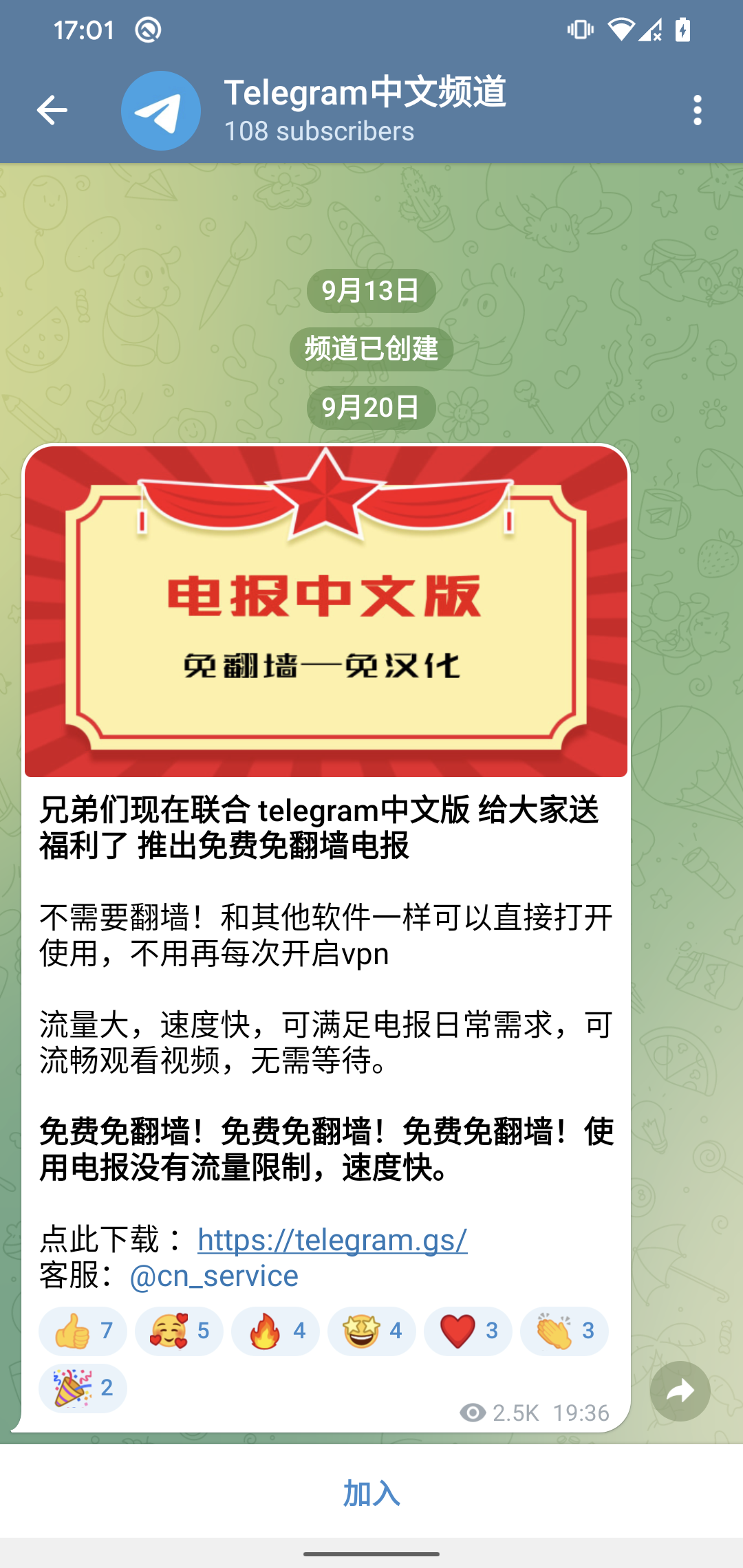

En el caso de los ataques descritos en esta publicación, los operadores detrás de estas amenazas primero configuraron anuncios de Google que conducen a canales de YouTube fraudulentos, que luego redirigen a los desafortunados espectadores a imitar los sitios web de Telegram y WhatsApp, como se ilustra en la Figura 1. Además de eso, un grupo en particular de Telegram también anunció una versión maliciosa de la aplicación que afirmaba tener un servicio proxy gratuito fuera de China (ver Figura 2). Cuando descubrimos estos anuncios fraudulentos y los canales de YouTube relacionados, los informamos a Google, que los cerró todos de inmediato.

Figura 1. Diagrama de distribución

Figura 2. Aplicación de Telegram troyanizada ofrecida en el grupo de Telegram

A primera vista, puede parecer compleja la forma en que se distribuyen estas aplicaciones que se hacen pasar por legítimas. Sin embargo, es posible que con Telegram, WhatsApp y la aplicación Google Play bloqueadas en China, los usuarios de Android estén acostumbrados a pasar por varios obstáculos si quieren obtener aplicaciones que no están disponibles oficialmente. Los ciberdelincuentes son conscientes de esto y tratan de atrapar a sus víctimas desde el primer momento, cuando la víctima busca en Google una aplicación de WhatsApp o Telegram para descargar. Los atacantes compraron Google Ads (ver Figura 3) que redirigen a YouTube, lo que ayuda a los atacantes a llegar a la parte superior de los resultados de búsqueda y también evita que los sitios web falsos que utilizan sean marcados como estafas, ya que los anuncios se vinculan a un servicio legítimo que Google Ads presumiblemente lo considera muy confiable.

Figura 3. Anuncios desplegados al buscar Telegram para China

Los enlaces a los sitios web copia generalmente se pueden encontrar en la sección "Acerca de" de los canales de YouTube. Un ejemplo de tal descripción se puede ver en una traducción muy aproximada en la Figura 4.

Figura 4. Falso canal de e YouTube de WhatsApp dirige a las potenciales víctimas a un sitio web falso

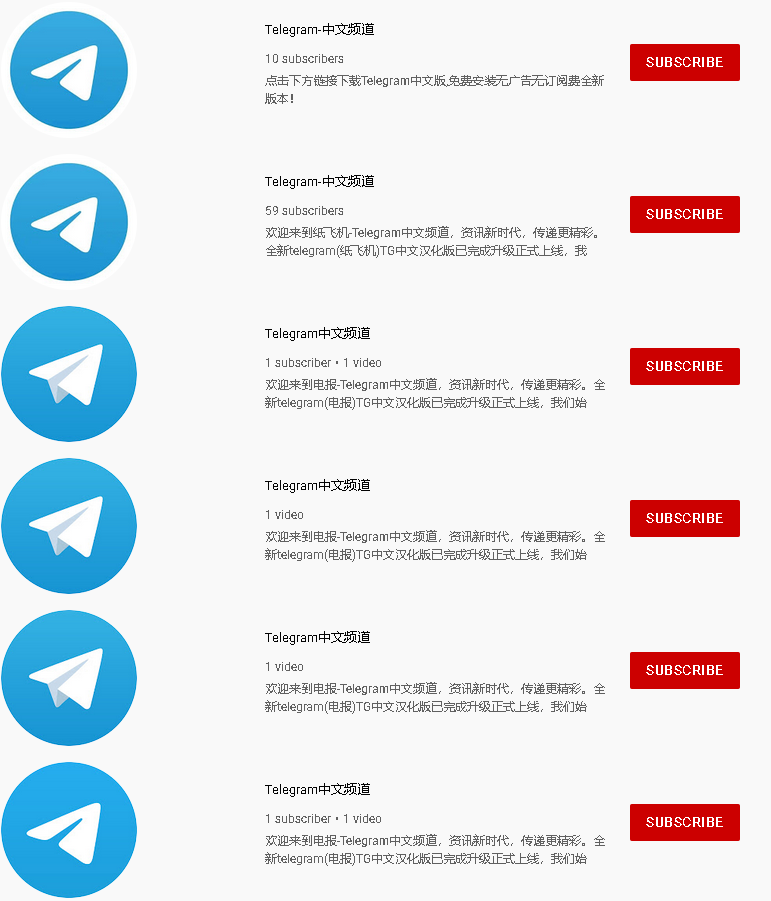

Durante nuestra investigación, encontramos cientos de canales de YouTube que apuntan a docenas de sitios web falsos de Telegram y WhatsApp; algunos se pueden ver en la Figura 5. Estos sitios se hacen pasar por servicios legítimos (ver Figura 6) y ofrecen versiones de escritorio y móviles de la aplicación para descargar. Ninguna de las aplicaciones analizadas estaba disponible en la tienda Google Play.

Figura 5. Canales falsos disponibles en YouTube

Figura 5. Canales falsos disponibles en YouTube

Figura 6. Sitios web que se hacen pasar por Telegram y WhatsApp

Análisis

Encontramos varios tipos de código malicioso reempaquetados con aplicaciones legítimas de Telegram y WhatsApp. Si bien las aplicaciones analizadas surgieron más o menos al mismo tiempo utilizando un patrón muy similar, parece que no todas fueron desarrolladas por el mismo actor de amenazas. Además de que la mayoría de las aplicaciones maliciosas pueden reemplazar las direcciones de criptomonedas en las comunicaciones de Telegram y WhatsApp, no hay indicios de más conexiones entre ellas.

Si bien los sitios web falsos ofrecen enlaces de descarga para todos los sistemas operativos en los que están disponibles Telegram y WhatsApp, todos los enlaces para Linux y macOS, así como la mayoría de los enlaces para iOS, redirigen a los sitios web oficiales de los servicios. En el caso de algunos pocos enlaces para iOS que conducen a sitios web fraudulentos, las aplicaciones ya no estaban disponibles para descargar en el momento de nuestro análisis, lo que sugiere que los usuarios de Windows y Android son los principales objetivos de estos ataques.

Troyanos para Android

El objetivo principal de las aplicaciones para Android troyanizadas es interceptar los mensajes de chat de las víctimas y cambiar cualquier dirección de billetera de criptomonedas por otras pertenecientes a los atacantes, o filtrar información confidencial que permitiría a los atacantes robar los fondos de criptomonedas de las víctimas. Esta es la primera vez que vemos clippers que apuntan específicamente a apps de mensajería instantánea.

Para poder modificar los mensajes, los actores de amenazas tuvieron que analizar minuciosamente el código original de las aplicaciones de ambos servicios. Dado que Telegram es una aplicación de código abierto, los ciberdelincuentes solo tenían que insertar su propio código malicioso en una versión existente y compilarlo; en el caso de WhatsApp, sin embargo, el binario tuvo que ser modificado directamente y reempaquetado para agregar la funcionalidad maliciosa.

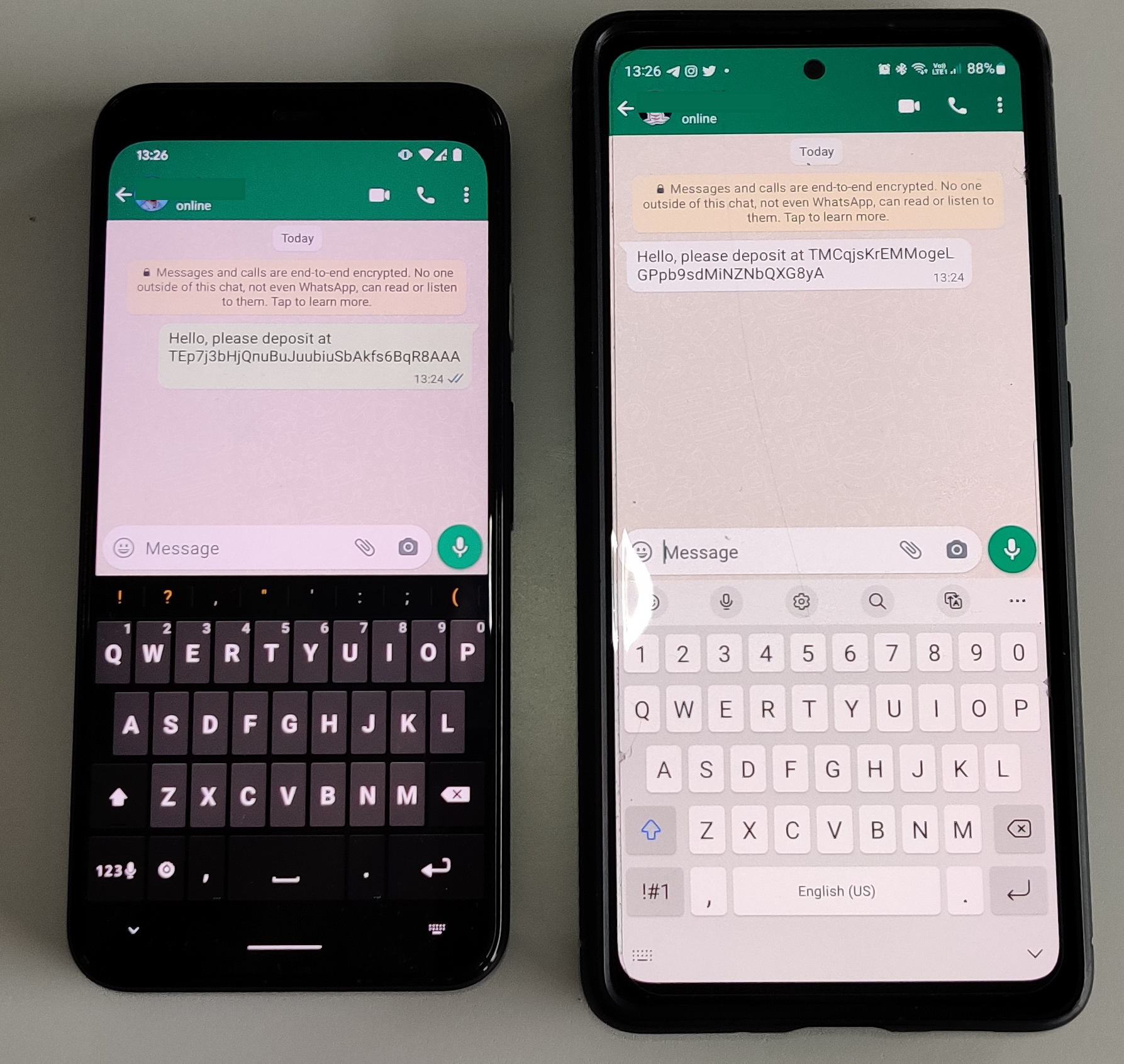

Observamos que al reemplazar las direcciones de las billeteras las aplicaciones troyanizadas para Telegram se comportan de manera diferente a las de WhatsApp. Una víctima que use la versión maliciosa de la aplicación de Telegram seguirá viendo la dirección original hasta que se reinicie la aplicación, después de lo cual la dirección mostrada será la que pertenece al atacante. Por el contrario, la propia dirección de la víctima se verá en los mensajes enviados si utiliza una versión troyanizada de WhatsApp, mientras que el destinatario del mensaje recibirá la dirección del atacante. Esto se muestra en la Figura 7.

Figura 7. Versión maliciosa de WhatsApp (izquierda) reemplazó la dirección de la billetera enviada en el mensaje para el destinatario (derecha)

Si quieres conocer más detalles de cada uno de los cuatro Grupos de malware mencionados anteriormente, así como del malware para Windows y los clippers de criptomonedas, te invitamos a leer la versión en inglés de esta misma publicación donde compartimos un análisis técnico detallado de cada una de ellas. Para ir directamente a estas secciones, compartimos algunos atajos:

Análisis técnico del Grupo 1

Análisis técnico del Grupo 2

Análisis técnico del Grupo 3

Análisis técnico del Grupo 4

Análisis técnico del malware para Windows

Prevención y desinstalación

Android

Instale aplicaciones solo de fuentes confiables, como la tienda Google Play.

Si está compartiendo direcciones de billeteras de criptomonedas a través de la aplicación para Android de Telegram, verifique dos veces si la dirección que envió coincide con la dirección que se muestra después de reiniciar la aplicación. De lo contrario, advierta al destinatario que no use la dirección e intente eliminar el mensaje. Desafortunadamente, esta técnica no se puede aplicar a la versión troyanizada de WhatsApp para Android.

Tenga en cuenta que el consejo anterior no aplica para la versión troyanizada de Telegram, ya que el destinatario de la dirección de la billetera solo ve la billetera del atacante y no tendrá herramientas para saber si la dirección es genuina.

No almacene en su dispositivo imágenes o capturas de pantalla sin cifrar que contengan información confidencial, como frases mnemotécnicas, contraseñas y claves privadas.

Si cree que tiene en su dispositivo una versión troyanizada de Telegram o WhatsApp, elimínela manualmente de su dispositivo y descargue la aplicación desde Google Play o directamente desde el sitio web legítimo.

Windows

En caso de que estar seguro de si su instalador de Telegram es legítimo, verifique si la firma digital del archivo es válida y se emitió a Telegram FZ-LLC.

Si sospecha que su aplicación Telegram es maliciosa, le recomendamos que utilice una solución de seguridad para detectar la amenaza y eliminarla por usted. Incluso si no posee dicho software, aún puede usar el escáner online y gratuito de ESET.

La única versión oficial de WhatsApp para Windows está actualmente disponible en la tienda de Microsoft. Si instaló la aplicación desde cualquier otra fuente, le recomendamos que la elimine y luego escanee su dispositivo.

Conclusión

Durante nuestra investigación de las aplicaciones troyanizadas de Telegram y WhatsApp distribuidas a través de sitios web que se hacían pasar por legítimos, descubrimos las primeras instancias de clippers para Android que interceptan mensajes instantáneos e intercambian las direcciones de billetera de criptomonedas de las víctimas por la dirección del atacante. Además, algunos de los clippers abusaron del OCR para extraer las frases semilla de las imágenes almacenadas en los dispositivos de las víctimas, un uso malicioso de la tecnología de lectura de pantalla que vemos por primera vez.

También encontramos versiones para Windows de los clippers que cambian la dirección de una billetera, así como instaladores de Telegram y WhatsApp para Windows que contienen troyanos de acceso remoto. A través de sus diversos módulos, los RAT permiten a los atacantes controlar las máquinas de las víctimas.

Indicadores de Compromiso

Archivos

| SHA-1 | Package Name | Detection | Description |

|---|---|---|---|

| C3ED82A01C91303C0BEC36016D817E21615EAA07 | org.telegram.messenger | Android/Clipper.I | Trojanized version of Telegram for Android in Cluster 4. |

| 8336BF07683F40B38840865C60DB1D08F1D1789D | org.telegram.messenger | Android/Clipper.I | Trojanized version of Telegram for Android in Cluster 4. |

| E67065423DA58C0025E411E8E56E0FD6BE049474 | org.tgplus.messenger | Android/Clipper.J | Trojanized version of Telegram for Android in Cluster 1. |

| 014F1E43700AB91C8C5983309751D952101B8ACA | org.telegram.messenger | Android/Clipper.K | Trojanized version of Telegram for Android in Cluster 2 and Cluster 3. |

| 259FE1A121BA173B2795901C426922E32623EFDA | org.telegram.messenger.web2 | Android/Clipper.L | Trojanized version of Telegram for Android in Cluster 2. |

| 0A79B29FC0B04D3C678E9B95BFF72A9558A632AC | org.telegram.messenger | Android/Clipper.M | Trojanized version of Telegram for Android in Cluster 1. |

| D44973C623E680EE0A4E696C99D1AB8430D2A407 | org.telegram.messenger | Android/Clipper.N | Trojanized version of Telegram for Android in Cluster 1. |

| 88F34441290175E3AE2FE0491BFC206899DD158B | org.telegram.messenger | Android/Clipper.O | Trojanized version of Telegram for Android in Cluster 4. |

| 0936D24FC10DB2518973C17493B6523CCF8FCE94 | io.busniess.va.WhatsApp | Android/Clipper.V | |

| 8E98438103C855C3E7723140767749DEAF8CA263 | com.whatsapp | Android/Clipper.V | Trojanized version of WhatsApp for Android in Cluster 1. |

| 5243AD8BBFBC4327B8C4A6FD64401912F46886FF | com.whatsapp | Android/Clipper.V | Trojanized version of WhatsApp for Android in Cluster 1. |

| SHA-1 | Filename | Detection | Description |

|---|---|---|---|

| 646A70E4F7F4502643CDB9AA241ACC89C6D6F1C0 | Telegram.exe | Win32/Agent.AEWM | Trojanized version of Windows Telegram in the first cluster. |

| 858A5B578A0D8A0D511E502DE16EC2547E23B375 | Telegram.exe | Win64/PSW.Agent.CS | Trojanized version of Windows Telegram in the first cluster. |

| 88AAC1C8AB43CD540E0677BAA1A023FDA88B70C4 | Telegram.exe | Win64/PSW.Agent.CT | Trojanized version of Windows Telegram in the first cluster. |

| F3D2CCB4E7049010B18A3300ABDEB06CF3B75FFA | Telegram.exe | Win64/PSW.Agent.CT | Trojanized version of Windows Telegram in the first cluster. |

| A5EB91733FD5CDC8386481EA9856C20C71254713 | 1.exe | Win32/TrojanDownloader.Agent.GLD | Malicious downloader from trojanized Telegram in the second Windows cluster. |

| 34FA6E6B09E08E84D3C544F9039CB14624080A19 | libcef.dll | Win32/Kryptik.HMVR | Malicious DLL from trojanized Telegram in the second Windows cluster. |

| 5E4021AE96D4B28DD27382E3520E8333288D7095 | 1.txt | Win32/Farfli.BUR | Gh0st RAT variant in the second Windows cluster. |

| 14728633636912FB91AE00342D7C6D7050414D85 | BASICNETUTILS.dll | Win32/Agent.AEMT | Malicious DLL from trojanized Telegram in the second Windows cluster. |

| B09E560001621AD79BE31A8822CA72F3BAC46F64 | BASICNETUTILS.dll | Win32/Agent.AEMT | Malicious DLL from trojanized Telegram in the second Windows cluster. |

| 70B8B5A0BFBDBBFA6BA6C86258C593AD21A89829 | templateX.TXT | Win32/Farfli.CUO | Gh0st RAT variant in the second Windows cluster. |

| A51A0BCCE028966C4FCBB1581303980CF10669E0 | templateX.TXT | Win32/Farfli.CUO | Gh0st RAT variant in the second Windows cluster. |

| A2883F344831494C605598B4D8C69B23A896B71A | collec.exe | Win64/GenKryptik.FZHX | Malicious downloader from trojanized Windows Telegram in the second cluster. |

| F8005F22F6E8EE31953A80936032D9E0C413FD22 | ZM.log | Win32/Farfli.DBP | RAT that uses HP-Socket library for communication with C&C in the second Windows cluster. |

| D2D2B0EE45F0540B906DE25B1269D257578A25BD | DuiLib.dll | Win32/Agent.AEXA | Malicious DLL from trojanized Windows Telegram in the second cluster. |

| 564F7A88CD5E1FF8C318796127A3DA30BDDE2AD6 | Telegram.msi | Win32/TrojanDownloader.Agent.GLD | Trojanized version of Windows Telegram installer in the second cluster . |

| C5ED56584F224E7924711EF47B39505D4D1C98D2 | TG_ZH.exe | Win32/Farfli.CUO | Trojanized version of Windows Telegram installer in the second cluster. |

| 2DCDAAAEF094D60BC0910F816CBD42F3C76EBEE9 | TG_CN.exe | Win32/Farfli.CUO | Trojanized version of Windows Telegram installer in the second cluster. |

| 31878B6FC6F96703AC27EBC8E786E01F5AEA5819 | telegram.exe | Win64/PSW.Agent.CS | Trojanized version of Windows Telegram installer in the first cluster. |

| 58F7E6E972774290DF613553FA2120871436B9AA | 飞机中文版X64.zip (machine translation: Aircraft Chinese Version) | Win64/GenKryptik.FZHX trojan | Archive containing trojanized version of Windows Telegram installer in the second cluster. |

| CE9CBB3641036E7053C494E2021006563D13E1A6 | Telegram.7z | Win32/Agent.AEWM trojan | Archive containing portable version of trojanized Windows Telegram executable in the second cluster. |

| 7916BF7FF4FA9901A0C6030CC28933A143C2285F | WhatsApp.exe | Agent.AEUO | Trojanized version of Windows WhatsApp installer in the first Windows cluster. |

| B26EC31C9E8D2CC84DF8B771F336F64A12DBD484 | webview_support.dll | Agent.AEUO | Malicious DLL from trojanized WhatsApp in the second Windows cluster. |

| 366D12F749B829B436474C9040E8102CEC2AACB4 | upgrade.xml | Win32/Farfli.DCC | Encrypted malicious payload in the second Windows cluster. |

| A565875EDF33016D8A231682CC4C19FCC43A9A0E | CSLoader.dll | Win32/Farfli.DCC | Shellcode injector in the second Windows cluster. |

| CFD900B77494574A01EA8270194F00E573E80F94 | 1.dll | Win32/Farfli.BLH | Gh0st RAT variant in the second Windows cluster. |

| 18DE3283402FE09D2FF6771D85B9DB6FE2B9D05E | telegram.exe | Win64/PSW.Agent.CT | Trojanized version of Windows Telegram installer in the first cluster. |

Red

| Domain/IP | First seen | Details |

|---|---|---|

| tevegram[.]com | 2022-07-25 | Distribution website. |

| telegram[.]land | 2021-09-01 | Distribution website. |

| x-telegram[.]app | 2022-04-24 | Distribution website. |

| hao-telegram[.]com | 2022-03-12 | Distribution website. |

| telegram[.]farm | 2021-03-22 | Distribution website. |

| t-telegrm[.]com | 2022-08-29 | Distribution website. |

| telegrmam[.]org | 2022-08-23 | Distribution website. |

| telegramnm[.]org | 2022-08-22 | Distribution website. |

| telegrms[.]com | 2021-12-01 | Distribution website. |

| telegrrom[.]com | 2022-09-09 | Distribution website. |

| telegramxs[.]com | 2022-07-27 | Distribution website. |

| telegcn[.]com | 2022-11-04 | Distribution website. |

| telegram[.]gs | 2022-09-15 | Distribution website. |

| telegram-c[.]com | 2022-08-11 | Distribution website. |

| whotsapp[.]net | 2022-10-15 | Distribution website. |

| telegron[.]org | 2022-08-10 | Distribution and C&C website. |

| telezzh[.]com | 2022-09-09 | Distribution and C&C website. |

| telegramzn[.]com | 2022-08-22 | Distribution and C&C website. |

| token.jdy[.]me | 2021-10-29 | C&C server. |

| telegrom[.]org | 2020-01-02 | C&C server. |

| coinfacai[.]com | 2022-06-17 | C&C server. |

| upload.buchananapp[.]com | 2022-07-18 | C&C server. |

| 137.220.141[.]13 | 2021-08-15 | C&C server. |

| api.oktask88[.]com | 2022-05-09 | C&C server. |

| jk.cqbblmy[.]com | 2022-11-09 | C&C server. |

| 103.212.230[.]41 | 2020-07-04 | C&C server. |

| j.pic6005588[.]com | 2022-08-31 | C&C server. |

| b.pic447[.]com | 2022-08-06 | C&C server. |

| 180.215.88[.]227 | 2020-03-18 | C&C server. |

| 104.233.144[.]130 | 2021-01-13 | C&C server. |

| department.microsoftmiddlename[.]tk | 2022-08-06 | Malicious payload distribution website. |

Billetera de los atacantes

| Coin | Wallet address |

|---|---|

| Bitcoin | 36uqLsndC2kRJ9xy6PiuAxK3dYmqXw8G93 |

| Bitcoin | 3GekkwGi9oCizBAk6Mki2ChdmTD4LRHKAB |

| Bitcoin | 35b4KU2NBPVGd8nwB8esTmishqdU2PPUrP |

| Bitcoin | 3QtB81hG69yaiHkBCTfPKeZkR8i2yWe8bm |

| Bitcoin | 396naR218NHqPGXGbgKzKcXuJD3KDmeLsR |

| Bitcoin | 3K1f9uyae9Fox44kZ7AAZ8eJU98jsya86X |

| Bitcoin | 1Jp8WCP5hWrvnhgf3uDxn8bHXSqt48XJ5Z |

| Bitcoin | 32xFkwSa2U3hE9W3yimShS3dANAbZxxh8w |

| Bitcoin | bc1q0syn34f2q4nuwwunaymzhmfcs28j6tm2cq55fw |

| Bitcoin | bc1qvtj4z66nv85atkgs4a5veg30dc0jf6p707juns |

| Ethereum | 0xc4C47A527FE03E92DCe9578E4578cF4d4605b1E1 |

| Ethereum | 0x2097831677A4838A63b4E4E840D1b2Be749FC1ab |

| Ethereum | 0x8aE1B343717BD7ba43F0bB2407d5253F9604a481 |

| Ethereum | 0x276a84565dcF98b615ff2FB12c42b1E9Caaf7685 |

| Ethereum | 0x31bdE5A8Bf959CD0f1d4006c15eE48055ece3A5c |

| Ethereum | 0xf7A84aa7F4a70262DFB4384fb9D419c14BC1DD9D |

| Ethereum | 0x0EF13Db9Cb63Fb81c58Fb137034dA85DFE6BE020 |

| Ethereum | 0x24a308B82227B09529132CA3d40C92756f0859EE |

| Ethereum | 0xe99A0a26184392635C5bf1B3C03D68360DE3b1Aa |

| Ethereum | 0x59e93c43532BFA239a616c85C59152717273F528 |

| Ethereum | 0xF90acFBe580F58f912F557B444bA1bf77053fc03 |

| Tron | TX1rZTNB5CdouYpNDRXKBS1XvxVdZ3HrWI |

| Tron | TQA7ggPFKo2C22qspbmANCXKzonuXShuaa |

| Tron | TTqBt5gUPjEPrPgzmKxskCeyxGWU377YZ8 |

| Tron | TQXz8w94zVJxQy3pAaVsAo6nQRpj5chmuG |

| Tron | TN1JVt3ix5qwWyNvJy38nspqoJXB2hVjwm |

| Tron | TGFXvyTMTAzWZBKqLJUW4esEPb5q8vu2mC |

| Tron | TCo4xVY5m7jN2JhMSgVzvf7mKSon92cYxi |

| Tron | TYoYxTFbSB93v4fhUSDUVXpniB3Jz7z9WA |

| Tron | TSeCVpujFahFS31vBWULwdoJY6DqAaq1Yf |

| Tron | TMCqjsKrEMMogeLGPpb9sdMiNZNbQXG8yA |

| Tron | TJhqKzGQ3LzT9ih53JoyAvMnnH5EThWLQB |

| Tron | TTsWNLiWkYkUXK1bUmpGrNFNuS17cSvwWK |

| Binance | bnb1fp4s2w96genwknt548aecag07mucw95a4z4ly0 |

Técnicas de MITRE ATT&CK

Esta tabla fue creada utilizando la versión 12 del framework de MITRE ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Discovery | T1418 | Software Discovery | Android Clipper can obtain a list of installed applications. |

| Collection | T1409 | Stored Application Data | Android Clipper extracts files from internal storage of the Telegram app. |

| Command and Control | T1437.001 | Application Layer Protocol: Web Protocols | Android Clipper uses HTTP and HTTPS to communicate with its C&C server. |

| Exfiltration | T1646 | Exfiltration Over C2 Channel | Android Clipper exfiltrates stolen data over its C&C channel. |

| Impact | T1641.001 | Data Manipulation: Transmitted Data Manipulation | Android Clipper exchanges cryptocurrency wallets in Telegram communication. |

La siguiente tabla fue creada utilizando la versión 12 del framework de MITRE ATT&CK .

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1106 | Native API | Trojanized Windows Telegram uses Windows API function ShellExecuteExA to execute shell commands received from its C&C. |

| Persistence | T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | Trojanized Windows Telegram copies itself to the Startup directory for persistence. |

| Privilege Escalation | T1134 | Access Token Manipulation | Trojanized Windows Telegram adjusts token privileges to enable SeDebugPrivilege. |

| Defense Evasion | T1070.001 | Indicator Removal: Clear Windows Event Logs | Trojanized Windows Telegram is capable of deleting event logs. |

| T1140 | Deobfuscate/Decode Files or Information | Trojanized Windows Telegram decrypts and loads the RAT DLL into memory. | |

| T1574.002 | Hijack Execution Flow: DLL Side-Loading | Trojanized Windows Telegram uses legitimate applications to perform DLL side-loading. | |

| T1622 | Debugger Evasion | Trojanized Windows Telegram checks the BeingDebugged flag of PEB to detect whether a debugger is present. | |

| T1497 | Virtualization/Sandbox Evasion | Trojanized Windows Telegram identifies execution in virtual machine via WQL. | |

| Credential Access | T1056.001 | Input Capture: Keylogging | Trojanized Windows Telegram has a keylogger. |

| Discovery | T1010 | Application Window Discovery | Trojanized Windows Telegram is able to discover application windows using EnumWindows. |

| T1012 | Query Registry | Trojanized Windows Telegram can enumerate registry keys. | |

| T1057 | Process Discovery | Trojanized Windows Telegram can list running processes on the system. | |

| T1082 | System Information Discovery | Trojanized Windows Telegram gathers system architecture, processor, OS configuration, and hardware information. | |

| Collection | T1113 | Screen Capture | Trojanized Windows Telegram captures victim’s screen. |

| T1115 | Clipboard Data | Trojanized Windows Telegram steals clipboard data from the victim. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | Trojanized Windows Telegram uses HTTPS to communicate with its C&C server. |

| T1095 | Non-Application Layer Protocol | Trojanized Windows Telegram uses encrypted TCP protocol to communicate with the C&C. | |

| T1105 | Ingress Tool Transfer | Trojanized Windows Telegram can download additional files. | |

| T1573 | Encrypted Channel | Trojanized Windows Telegram encrypts TCP communications. | |

| Exfiltration | T1041 | Exfiltration Over C2 Channel | Trojanized Windows Telegram sends victim data to its C&C server. |

| Impact | T1529 | System Shutdown/Reboot | Trojanized Windows Telegram can reboot or shutdown the victim’s machine. |

| T1565.002 | Data Manipulation: Transmitted Data Manipulation | Trojanized Windows Telegram swaps cryptocurrency wallets in Telegram communication. | |

| T1531 | Account Access Removal | Trojanized Windows Telegram removes profiles of commonly used browsers to force victims to log into their web accounts. |