Si bien en dos publicaciones anteriores (1 y 2) hablamos de los gadgets más utilizados por los hackers éticos a la hora de realizar auditorías de seguridad, es un hecho que la tecnología evoluciona en todas las áreas del conocimiento y cada vez se utilizan más dispositivos inteligentes en la vida cotidiana. Actualmente existe una amplia diversidad de dispositivos que permiten a las personas efectuar diversas pruebas de seguridad que incluyen, entre otras funcionalidades, técnicas de ataques. Teniendo todo esto en cuenta, a continuación analizamos algunos de los gadgets nuevos que están disponibles en el mercado y repasamos sus características.

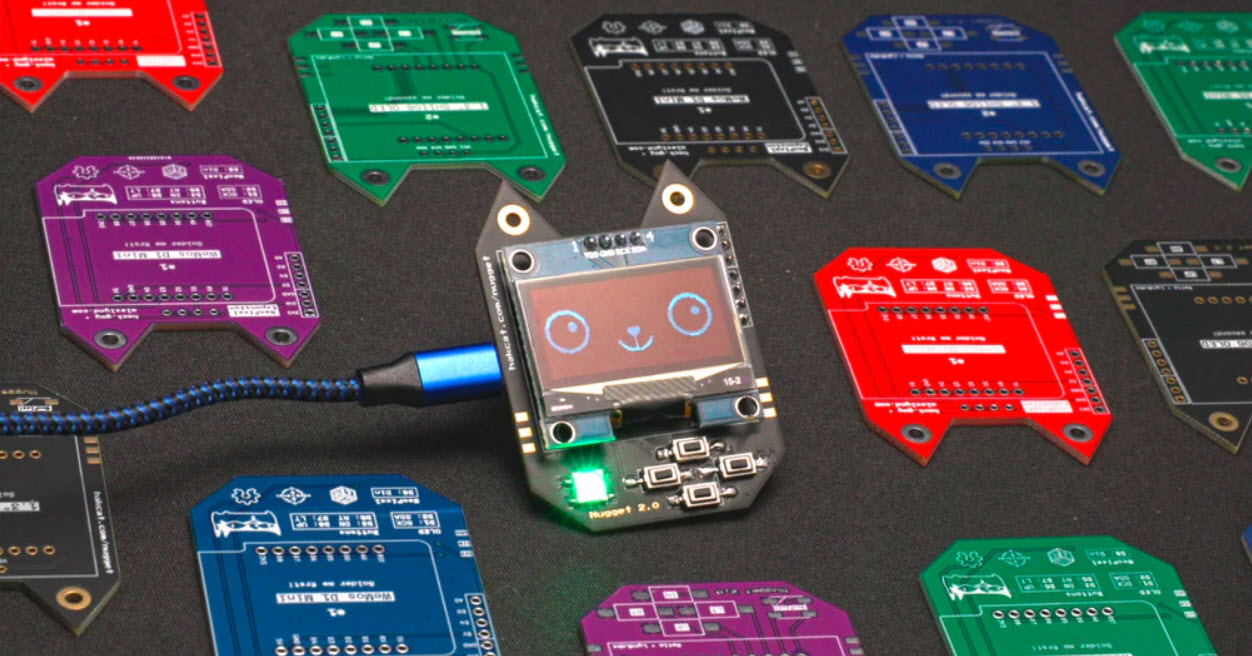

Flipper Zero

Este es un dispositivo que se puede programar fácilmente usando una variedad de lenguajes de secuencias de comandos. Puede comunicarse con dispositivos de menos de 1 GHz, como puertas de garaje antiguas, RFID de baja y alta frecuencia, tarjetas NFC, dispositivos infrarrojos e incluso Bluetooth. En el último tiempo varias personas han demostrado que se puede usar Flipper para molestar a propietarios de Tesla al abrir de forma remota la puerta de carga de los vehículos, lo que generó controversia sobre la legalidad del uso de estos dispositivos. Más allá de esto, el verdadero poder de Flipper está en su versatilidad, ya que cuenta con una amplia gama de herramientas y funciones integradas que incluyen la posibilidad de realizar un ataque de inyección de pulsaciones de teclas, un sniffer de contraseñas y un punto de acceso inalámbrico.

Fuente: Flipperzero.one

WiFi Deauther Watch & HakCat WiFi Nugget

Como sus nombres lo indican, hablamos de dispositivos con la funcionalidad de desautenticar. Básicamente esto quiere decir que poseen la capacidad de anular la autenticación de Wi-Fi y desconectar a los usuarios. Mientras que un bloqueador solo crea ruido en un rango de frecuencia específico (es decir, 2,4 GHz), un ataque de desautenticación solo es posible debido a una vulnerabilidad en el estándar Wi-Fi (802.11).

Fuente: DSTIKE

Fuente: GitHub/HakCat|

Shark Jack

Shark Jack es una herramienta orientada a la auditoría de redes que viene con Nmap integrado, lo cual es de gran ayuda para el trabajo en la etapa de reconocimiento. Es capaz de ejecutar “payloads” —que en inglés significa cargas útiles— en segundos y admite el desarrollo de payloads bash que ayudan con la automatización de cualquier ataque.

Fuente: Hak5

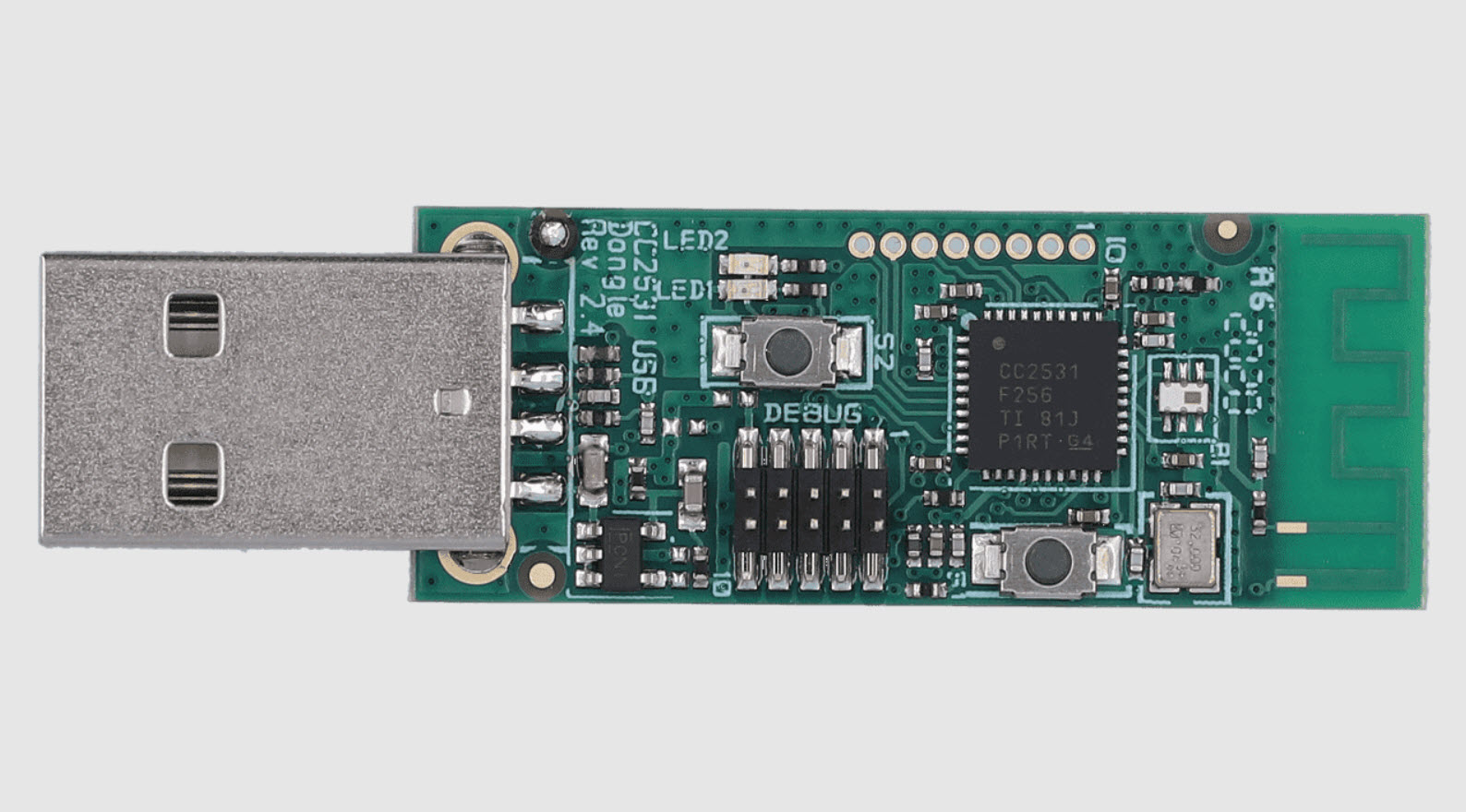

Zigbee Sniffer

Zigbee está diseñado para escuchar la comunicación en redes inalámbricas y es un Sniffer de hardware que ayuda a interceptar y registrar datos en redes inalámbricas.

Fuente: Texas Instrument

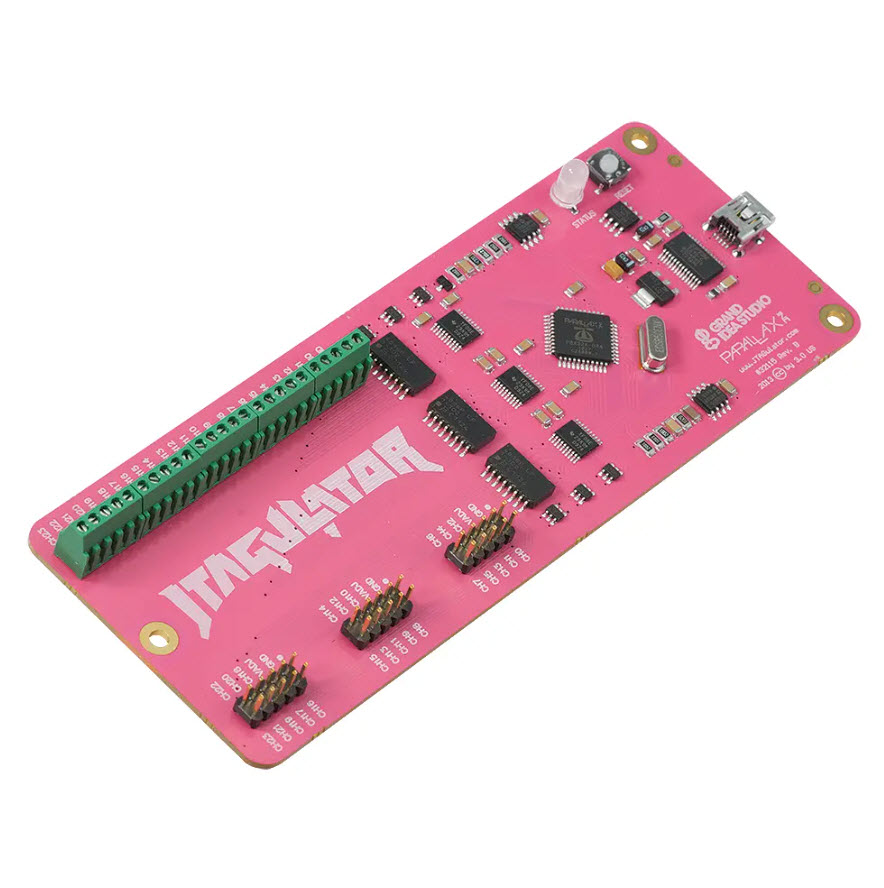

JTAGulador

JTAGulador es una herramienta especializada para analizar hardware que de código abierto y se utiliza para identificar JTAG/IEEE 1149.1, ARM SWD y UART/serial asíncrono. Entre las funcionalidades más destacables de JTAGulador podemos mencionar la capacidad de extraer código de programa o datos, modificar el contenido de la memoria y afectar el funcionamiento del dispositivo que se esté manipulando.

Fuente: Parallax

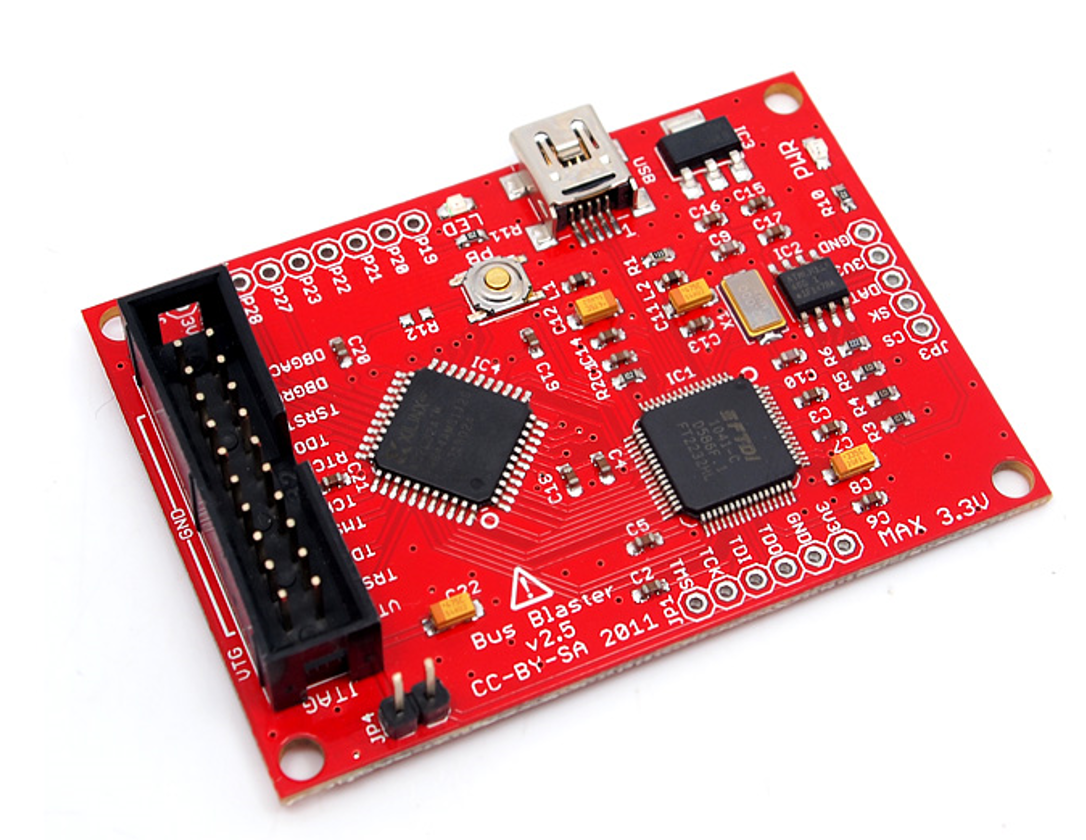

Bus Pirate

Esta herramienta es utilizada para analizar dispositivos de hardware de tipo IoT o circuitos integrados (incluidos chipset y dispositivos) a través de diferentes protocolos como, I2C, JTAG, UART, SPI y HD44780 LCD, todos con voltajes de 0 a 5,5 V CC. Cuenta con un procesador PIC24FJ64 junto con un chip USB A serie FT232RL. Entre las funcionalidades más destacables podemos mencionar SPI sniffer, frecuencia de medición de 1 Hz a 40 MHz, detección de baudios, modo de transferencia transparente, además de otra cantidad de funcionalidades para la investigación dentro del universo hardware hacking.

Fuente: Seedstudio

ChipWhisperer

ChipWhisperer es una una solución de código abierto y bajo costo que permite identificar vulnerabilidades en circuitos integrados. Básicamente este hardware ayuda a realizar análisis de energía de canal lateral y ataques de inyección de fallas contra los circuitos integrados, lo que la convierte en una poderosa herramienta para el universo del hardware hacking

Fuente: NewAE

USB to TTL

Generalmente conocidos como dispositivos FTDI, esta clase de dispositivo simplemente convierte la señal USB en una señal TTL (Lógica transistor-transistor ) y viceversa. Para usar este dispositivo se necesita un controlador para instalarlo en la computadora. El lado USB del dispositivo se puede conectar a una computadora o computadora portátil y el lado TTL se puede conectar al microcontrolador o cualquier otro dispositivo que admita la lógica TTL.

Fuente: Sandorobotics

5 YOA Clonado

Según mencionan los expertos en ciberseguridad, este dispositivo copia los datos de cualquier smart key para convertirlos en un nuevo dispositivo. Además, YOA Clonado no se limita a copiar smart keys, sino que funciona con cualquier tipo de chip y su uso no requiere de una conexión a una PC.

Fuente: Aliexpress

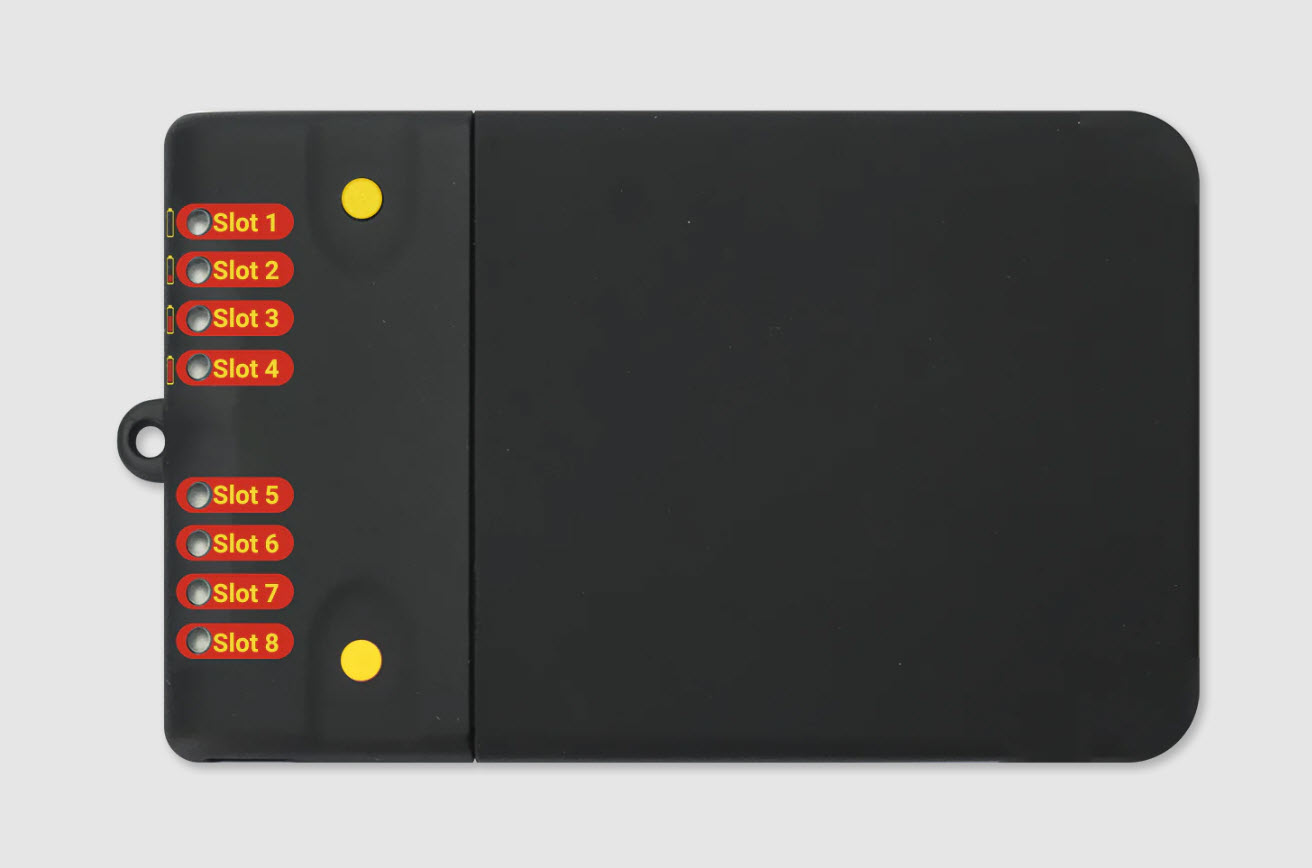

ChameleonMini

Esta herramienta permite emular y clonar tarjetas sin contacto de alta frecuencia y leer RFID. Funciona como un emulador de NFC y un lector de RFID y puede interceptar y registrar datos de radiofrecuencia (RF). También puede extraer información de llaves de tarjetas y llaveros, incluida la clonación del UID y el almacenamiento de datos. Si bien las llaves de tarjeta son el uso más obvio, también se puede usar para atacar lectores RFID ejecutando un ataque MFKey32, además de interceptar llaves y descifrarlas, aunque con la limitante de que debemos estar bastante cerca de nuestro objetivo para que eso funcione.

Fuente: Lab401

Conclusión

Si bien todos estos dispositivos están auspiciados por marcas que comercializan estos productos y han logrado dar forma estable a lo que durante años se venía gestando en comunidades de nicho o proyectos de entusiastas, hoy día podemos advertir que estos dispositivos se han convertido en cierto sentido en verdaderas herramientas para actores maliciosos y a un bajísimo costo. Esta situación, sumada a la falta de regulación, nos debe alertar como usuarios para no ser víctimas de ataques, pero al mismo tiempo los profesionales de la seguridad deben aprovechar sus virtudes para optimizar el trabajo tanto de auditorías como de investigación. Es importante advertir que si bien hemos mencionado algunos dispositivos, existen muchos otros con diferentes funcionalidades como, USBNinja, WiFi Coconut, USB Killer, Sniffer de Adafruit Bluefruit LE, RTL-SDR, DigiSpark, y una gran cantidad de microcontroladores, y año tras año surgen nuevos gadgets que incluso podemos hoy clasificar por categorías como Mini Computers, RF, Wi-Fi, RFID/NFC, HID/Keyloggers, Network, BUS, entre otras más que podríamos agregar según la naturaleza a la que correspondan.