El equipo de investigación de ESET identificó una campaña activa del grupo conocido como Transparent Tribe dirigida principalmente a usuarios de Android de India y Paquistán, presumiblemente con una orientación militar o política. Las víctimas probablemente fueron atacadas a través de una estafa romántica, donde inicialmente fueron contactadas en otra plataforma y luego convencidas de usar aplicaciones supuestamente "más seguras" que terminaron instalando en sus dispositivos. Activa probablemente desde julio de 2022, la campaña ha distribuido backdoors de CapraRAT utilizando al menos dos sitios web similares que se presentan como versiones limpias de esas aplicaciones de mensajería segura.

Puntos claves de esta investigación:

- Esta campaña de la Transparent Tribe se dirige principalmente a ciudadanos de India y Paquistán, posiblemente aquellos con antecedentes militares o políticos.

- Distribuyó el backdoor para Android “CapraRAT” a través de aplicaciones troyanizadas de mensajería y llamadas seguras bajo el nombre de MeetsApp y MeetUp. El backdoor puede exfiltrar cualquier información confidencial de los dispositivos de sus víctimas.

- Estas aplicaciones troyanizadas estaban disponibles para su descarga desde sitios web que se hacían pasar por centros de distribución oficiales. Creemos que se utilizó una estafa romántica para atraer a los objetivos a estos sitios web.

- La seguridad operativa deficiente en torno a estas aplicaciones expuso la información personal identificable del usuario, lo que nos permitió geolocalizar a 150 víctimas.

- El backdoor CapraRAT fue alojado en un dominio que se resolvió en una dirección IP utilizada anteriormente por Transparent Tribe.

Descripción general de la campaña

Además de la funcionalidad de chat inherente de la aplicación legítima original, las versiones troyanizadas incluyen un código malicioso que hemos identificado como el backdoor CapraRAT. El grupo Transparent Tribe, también denominado APT36, es un grupo de ciberespionaje conocido por usar CapraRAT. También hemos visto en el pasado el despliegue de cebos similares contra sus objetivos. El backdoor es capaz de realizar capturas de pantalla y tomar fotos, grabar llamadas telefónicas y el audio circundante, y exfiltrar cualquier otra información confidencial del dispositivo. El backdoor también puede recibir comandos de los atacantes para realizar distintas acciones en el dispositivo comprometido, como descargar archivos, realizar llamadas y enviar mensajes SMS. La campaña tiene un objetivo limitado y nada sugiere que estas aplicaciones alguna vez estuvieron disponibles en Google Play.

Identificamos esta campaña al analizar una muestra publicada en Twitter que era de interés debido a las reglas Snort coincidentes para CrimsonRAT y AndroRAT. Las reglas Snort identifican y alertan sobre el tráfico de red malicioso y se pueden escribir para detectar un tipo específico de ataque o malware.

CrimsonRAT es un malware para Windows conocido por ser utilizado solo por Transparent Tribe. En 2021, el grupo comenzó a apuntar a la plataforma Android utilizando una versión modificada de un RAT de código abierto llamada AndroRAT, el cual tiene similitudes con CrimsonRAT y ha sido nombrado CapraRAT por Trend Micro en su investigación.

MeetsApp

Basado en el nombre de Android Package Kit (APK), la primera aplicación maliciosa tiene como nombre de marca MeetsApp y afirma proporcionar comunicaciones de chat seguras. Pudimos encontrar un sitio web desde el cual se podría haber descargado esta muestra (meetsapp[.]org); ver Figura 1.

Figura 1. Sitio web desde el cual se distribuyó CapraRAT haciéndose pasar por MeetsApp

El botón de descarga de esa página conduce a una aplicación de Android con el mismo nombre. Desafortunadamente, el enlace de descarga ya no está activo (https://phone-drive[.]online/download.php?file=MeetsApp.apk). Al momento de la investigación, phone-drive[.]online resolvía en 198.37.123[.]126, que es la misma dirección IP que phone-drive.online.geo-news[.]tv, la cual fue utilizada en el pasado por Transparent Tribe para alojar su spyware.

MeetUp

El análisis del sitio web de distribución de MeetsApp mostró que algunos de sus recursos estaban alojados en otro servidor con un nombre de dominio similar, meetup-chat[.]com, utilizando un nombre de servicio similar. Ese sitio también proporcionó una aplicación de mensajería para Android, MeetUp, para descargar con el mismo nombre de paquete (com.meetup.app) que para MeetsApp y con el mismo logotipo del sitio web, como se puede apreciar en la Figura 2.

Figura 2. Sitio web de distribución de CapraRAT haciéndose pasar por MeetUp

Atribución al grupo Transparent Tribe

Ambas aplicaciones —del tweet y de la muestra descargada de meetup-chat[.]com,— incluyen el mismo código CapraRAT, se comunican con el mismo servidor de C&C (66.235.175[.]91:4098) y sus archivos APK están firmados utilizando el mismo certificado de desarrollador.

Por lo tanto, creemos firmemente que ambos sitios web fueron creados por el mismo actor de amenazas. Ambos dominios se registraron aproximadamente al mismo tiempo: el 9 y el 25 de julio de 2022.

Ambas aplicaciones se basan en el mismo código legítimo troyanizado e incluyen el backdoor CapraRAT. La funcionalidad de mensajería parece haber sido desarrollada por el actor de amenazas o encontrada (tal vez comprada) en línea, ya que no pudimos identificar su origen. Antes de usar la aplicación, las víctimas deben crear cuentas que estén vinculadas a sus números de teléfono y requieran la verificación vía SMS. Una vez que se crea esta cuenta, la aplicación solicita permisos adicionales que permiten que se despliegue la funcionalidad completa del backdoor, como acceder a contactos, registros de llamadas, mensajes SMS, almacenamiento externo y grabación de audio.

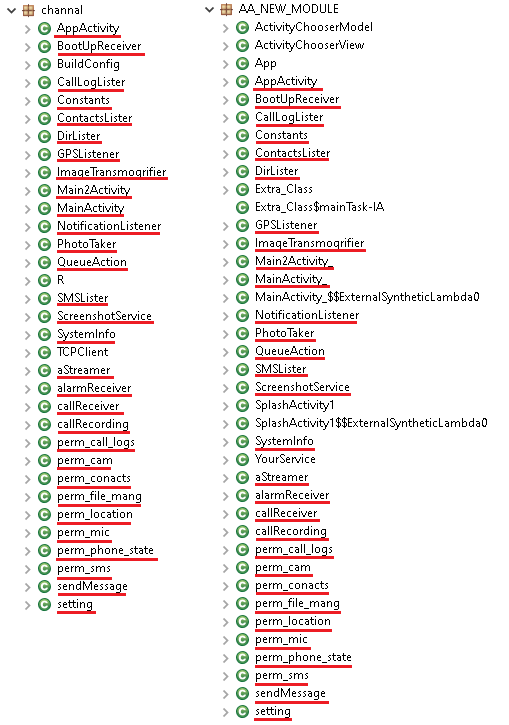

El dominio phone-drive[.]online en el que se colocó la APK maliciosa de MeetsApp comenzó a resolverse en la misma dirección IP aproximadamente al mismo tiempo que el dominio phone-drive.online.geo-news[.]tv que se usó en una anterior campaña controlada por Transparent Tribe, según informa Cisco. Además de eso, el código malicioso de las muestras analizadas se vio en la campaña anterior reportada por Trend Micro donde se utilizó CapraRAT. En la Figura 3, puede observarse una comparación de los nombres de clase maliciosos de CapraRAT disponibles desde 2022-01 en el lado izquierdo, y su variante más reciente que tiene los mismos nombres de clase y funcionalidad.

Figura 3. Comparación de los nombres de clases maliciosos de CapraRAT anterior (izquierda) y la versión más reciente (derecha)

Victimología

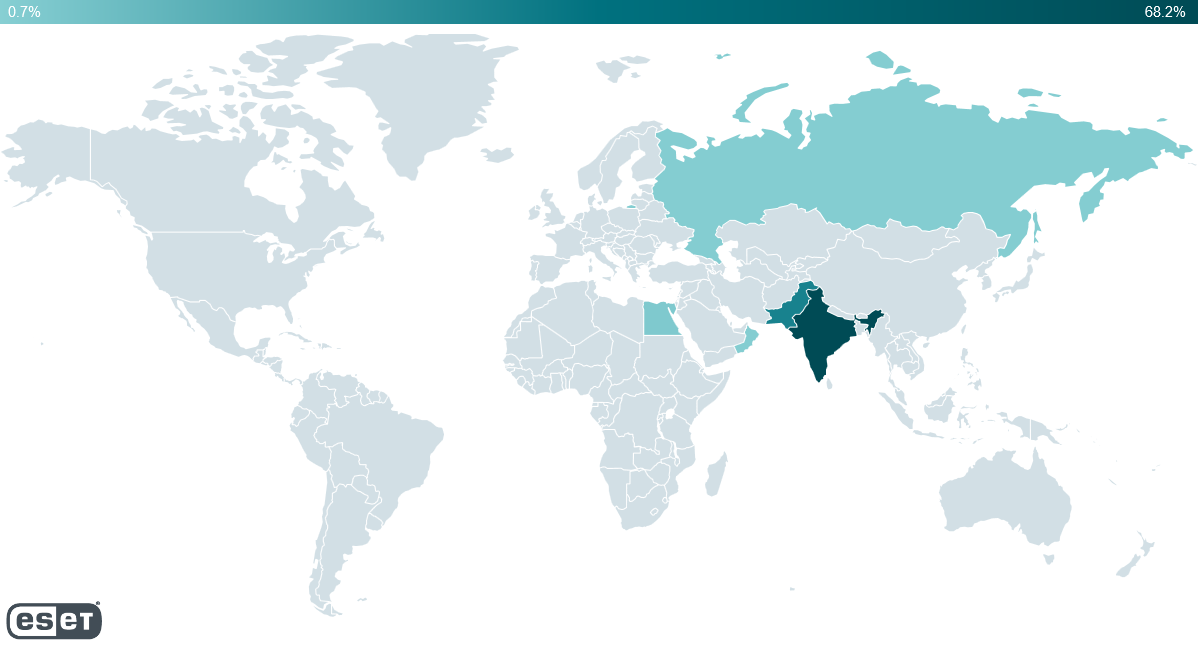

Durante nuestra investigación, la débil seguridad operativa resultó en la exposición de algunos datos de las víctimas. Esta información nos permitió geolocalizar a más de 150 víctimas en India, Pakistán, Rusia, Omán y Egipto, como se ve en la Figura 4.

Figura 4. Distribución de víctimas

Figura 4. Distribución de víctimas

De acuerdo a nuestra investigación, las potenciales víctimas fueron engañadas para instalar la aplicación a través de una operación de estafa romántica, donde lo más probable es que primero fueron contactados en una plataforma diferente y luego persuadidos para usar la aplicación "más segura" MeetsApp o MeetUp. Anteriormente hemos visto que los operadores de la Transparent Tribe utilizaron estos cebos contra sus objetivos. Por lo general, no es difícil encontrar un número de teléfono móvil o una dirección de correo electrónico que puedan usar para hacer el primer contacto.

Análisis técnico

Acceso inicial

Como se describió anteriormente, la aplicación maliciosa MeetUp ha estado disponible en meetup-chat[.]com, y creemos con mucha certeza que la aplicación maliciosa MeetsApp estaba disponible en meetsapp[.]org. Ninguna de estas aplicación se instala automáticamente desde estas ubicaciones, sino que las víctimas debían elegir descargar e instalar las aplicaciones manualmente. Teniendo en cuenta que solo un puñado de personas se vieron comprometidas, creemos que las potenciales víctimas fueron previamente seleccionadas y atraídas mediante fraudes del estilo de las estafas románticas, y es probable que los operadores del grupo Transparent Tribe establezcan el primer contacto a través de otra plataforma de mensajería. Después de ganarse la confianza de las víctimas, sugirieron cambiar a otra aplicación de chat, supuestamente más segura, que estaba disponible en uno de los sitios web de distribución maliciosa.

No hubo ningún indicio que sugiriera que la aplicación estaba disponible en Google Play.

Conjunto de herramientas

Después de que la víctima inicia sesión en la aplicación, CapraRAT comienza a interactuar con su servidor de C&C enviando información básica del dispositivo y espera recibir comandos del lado de los atacantes para ejecutar distintas acciones en el equipo. Basado en estos comandos, CapraRAT es capaz de exfiltrar:

- registros de llamadas,

- la lista de contactos,

- mensajes SMS,

- llamadas telefónicas grabadas,

- audio circundante grabado,

- capturas de pantalla tomadas por CapraRAT,

- fotos tomadas por CapraRAT,

- una lista de archivos en el dispositivo,

- cualquier archivo en particular del dispositivo,

- ubicación del dispositivo,

- una lista de aplicaciones en ejecución,

- texto de todas las notificaciones de otras aplicaciones.

También puede recibir comandos para descargar un archivo, iniciar cualquier aplicación instalada en el dispositivo, eliminar cualquier aplicación en ejecución, realizar una llamada, enviar mensajes SMS, interceptar mensajes SMS recibidos y descargar una actualización y solicitar a la víctima que la instale.

Conclusión

La campaña apuntando a dispositivos móviles operada por el grupo Transparent Tribe sigue activa y utiliza dos aplicaciones de mensajería troyanizadas como cubierta para distribuir su backdoor para Android CapraRAT. Ambas aplicaciones se distribuyen a través de dos sitios web similares que, según sus descripciones, brindan servicios seguros de mensajería y llamadas.

Transparent Tribe probablemente usa como gancho para atraer a las víctimas estafas románticas. En un momento dado intenta convencerlas para que instalen la aplicación para continuar comunicándose con las víctimas y utiliza la aplicación maliciosa para mantenerlos en la plataforma y hacer que sus dispositivos sean accesibles para el atacante. CapraRAT se controla de forma remota y, según los comandos del servidor C&C, puede exfiltrar cualquier información confidencial de los dispositivos de sus víctimas.

Los operadores de estas aplicaciones tenían una seguridad operativa deficiente, lo que provocó que la información personal identificable de la víctima quedara expuesta a nuestros investigadores a través de Internet. Gracias a esto fue posible obtener alguna información sobre las víctimas.

Indicadores de Compromiso (IoC)

Archivos

| SHA-1 | Package name | ESET detection name | Description |

|---|---|---|---|

| 4C6741660AFED4A0E68EF622AA1598D903C10A01 | com.meetup.chat | Android/Spy.CapraRAT.A | CapraRAT backdoor. |

| 542A2BC469E617252F60925AE1F3D3AB0C1F53B6 | com.meetup.chat | Android/Spy.CapraRAT.A | CapraRAT backdoor. |

Red

| IP | Provider | First seen | Details |

|---|---|---|---|

| 66.235.175[.]91 | N/A | 2022-09-23 | C&C. |

| 34.102.136[.]180 | GoDaddy | 2022-07-27 | meetsapp[.]org – distribution website. |

| 194.233.70[.]54 | 123-Reg Limited | 2022-07-19 | meetup-chat[.]com – distribution website. |

| 198.37.123[.]126 | Go Daddy | 2022-01-20 | phone-drive[.]online – APK file hosted website. |

| 194.233.70[.]54 | Mesh Digital Limited | 2022-09-23 | share-lienk[.]info – APK file hosting website. |

Técnicas de MITRE ATT&CK

Esta tabla fue creada utilizando la versión 12 del framework MITRE ATT&CK .

| Tactic | ID | Name | Description |

|---|---|---|---|

| Persistence | T1398 | Boot or Logon Initialization Scripts | CapraRAT receives the BOOT_COMPLETED broadcast intent to activate at device startup. |

| T1624.001 | Event Triggered Execution: Broadcast Receivers | CapraRAT functionality is triggered if one of these events occurs: PHONE_STATE, NEW_OUTGOING_CALL, BATTERY_CHANGED, or CONNECTIVITY_CHANGE. | |

| Discovery | T1420 | File and Directory Discovery | CapraRAT can list available files on external storage. |

| T1424 | Process Discovery | CapraRAT can obtain a list of running applications. | |

| T1422 | System Network Configuration Discovery | CapraRAT can extract IMEI, IMSI, IP address, phone number, and country. | |

| T1426 | System Information Discovery | CapraRAT can extract information about the device including SIM serial number, device ID, and common system information. | |

| Collection | T1533 | Data from Local System | CapraRAT can exfiltrate files from a device. |

| T1517 | Access Notifications | CapraRAT can collect notification messages from other apps. | |

| T1512 | Video Capture | CapraRAT can take photos and exfiltrate them. | |

| T1430 | Location Tracking | CapraRAT tracks device location. | |

| T1429 | Audio Capture | CapraRAT can record phone calls and surrounding audio. | |

| T1513 | Screen Capture | CapraRAT can record the device’s screen using the MediaProjectionManager API. | |

| T1636.002 | Protected User Data: Call Logs | CapraRAT can extract call logs. | |

| T1636.003 | Protected User Data: Contact List | CapraRAT can extract the device’s contact list. | |

| T1636.004 | Protected User Data: SMS Messages | CapraRAT can extract SMS messages. | |

| Command and Control | T1616 | Call Control | CapraRAT can make phone calls. |

| T1509 | Non-Standard Port | CapraRAT communicates with its C&C over TCP port 4098. | |

| Impact | T1582 | SMS Control | CapraRAT can send SMS messages. |