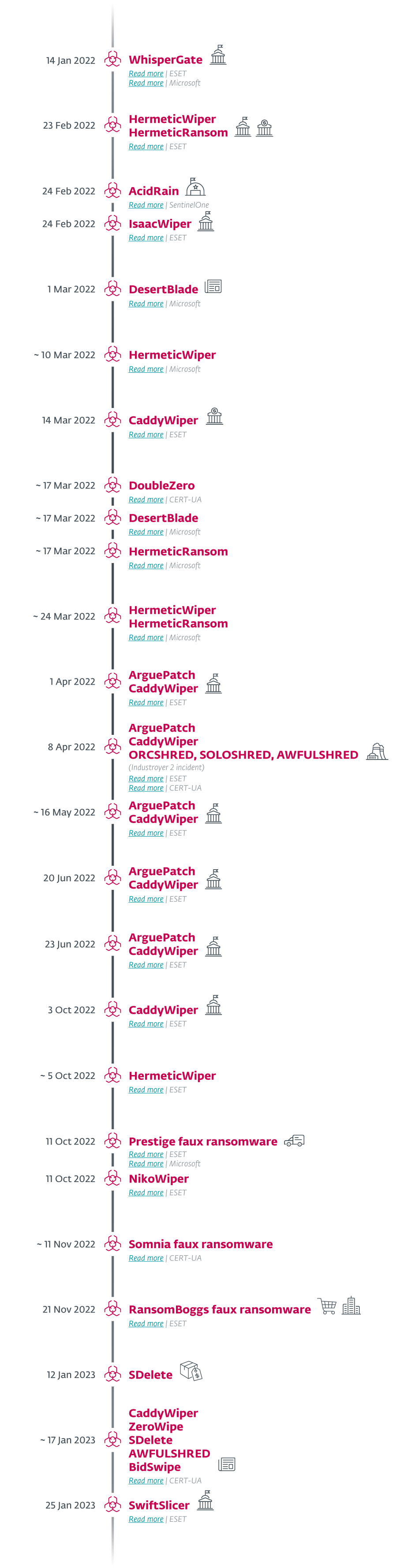

Este artículo elaboramos una recopilación de los ataques disruptivos en los que se utilizó malware del tipo wiper en Ucrania desde comienzos de 2022, poco antes del comienzo de la invasión militar rusa. La mayoría de los ataques los atribuimos con gran confianza al grupo Sandworm. Esta recopilación incluye ataques detectados por ESET, así como también algunos reportados por otras fuentes acreditadas como el CERT-UA, Microsoft y SentinelOne.

Nota: Las fechas aproximadas (~) se utilizan cuando la fecha exacta en que se desplegó el ataque es incierta o desconocida. En algunos casos, se utiliza la fecha de descubrimiento o (en el caso de descubrimientos que no son de ESET) la fecha de publicación del ataque.

Previo a la invasión

Entre las numerosas oleadas de ataques de DDoS que apuntaron a instituciones ucranianas en ese momento, el malware WhisperGate apareció el 14 de enero de 2022. Este malware del tipo wiper se hizo pasar por un ransomware, al igual que lo hizo NotPetya en junio de 2017, una táctica que también veríamos en ataques posteriores.

El 23 de febrero de 2022, una campaña destructiva que utilizó HermeticWiper apuntó a cientos de sistemas en al menos cinco organizaciones ucranianas. Este malware que destruye datos fue detectado por primera vez justo antes de las 17:00 hora local (15:00 UTC). Durante unas pocas horas después de la invasión de Ucrania por parte de las fuerzas de la Federación Rusa el ciberataque continuó. Junto con HermeticWiper, el gusano informático HermeticWizard y el falso ransomware HermeticRansom también se desplegaron en esta campaña.

Después de la invasión

El 24 de febrero de 2022, con el fin del invierno ucraniano, comenzó un segundo ataque destructivo contra una red gubernamental ucraniana en el cual se utilizó un wiper que hemos llamado IsaacWiper.

Por otra parte, el día de la invasión también se registró la campaña de wipers AcidRain, la cual se centró en los módems Viasat KA-SAT y se extendió fuera de Ucrania.

Otro wiper revelado inicialmente por Microsoft es DesertBlade, supuestamente desplegado el 1 de marzo de 2022 y luego nuevamente alrededor del 17 de marzo de 2022. El mismo reporte de Microsoft también menciona otros ataques que utilizan wipers de la campaña Hermetic, como son HermeticWiper (que Microsoft lo llama FoxBlade) alrededor 10 de marzo de 2022, HermeticRansom (que Microsoft lo llama SonicVote) alrededor del 17 de marzo de 2022, y un ataque alrededor del 24 de marzo de 2022 utilizando HermeticWiper y HermeticRansom.

El CERT-UA (Equipo de respuesta ante emergencias informáticas de Ucrania) informó sobre el hallazgo del wiper DoubleZero el 17 de marzo de 2022.

El 14 de marzo de 2022, los investigadores de ESET detectaron un ataque con CaddyWiper que tenía como objetivo un banco ucraniano.

El 1 de abril de 2022 detectamos nuevamente a CaddyWiper, esta vez siendo cargado por el loader cargador ArguePatch, que generalmente es un binario legítimo modificado que se usa para cargar el shellcode desde un archivo externo. Detectamos un escenario similar el 16 de mayo de 2022, donde ArguePatch tomó la forma de un binario de ESET modificado.

También detectamos el tándem ArguePatch-CaddyWiper el 8 de abril de 2022, en lo que tal vez fue uno de los ataques más ambiciosos de Sandworm desde el comienzo de la invasión, ya que el objetivo era interrumpir el flujo de electricidad utilizando Industroyer2. Además de ArguePatch y CaddyWiper, en este incidente también descubrimos el uso de wipers para plataformas que no son de Windows: ORCSHRED, SOLOSHRED y AWFULSHRED. Para obtener más información, consulte la notificación del CERT-UA y nuestra publicación en WeLiveSecurity.

Un verano tranquilo

Durante los meses del verano europeo fueron menos los hallazgos de nuevas campañas de wipers apuntando a Ucrania en comparación con los meses anteriores, pero se produjeron varios ataques destacados.

Hemos trabajado junto con el CERT-UA en casos donde se desplegó ArguePatch (y CaddyWiper) contra instituciones ucranianas. El primer incidente tuvo lugar en la semana del 20 de junio de 2022 y otro el 23 de junio de 2022.

Ola de ataques durante el otoño

Con la baja de las temperaturas previo al invierno, el 3 de octubre de 2022 detectamos una nueva versión de CaddyWiper desplegada en Ucrania. A diferencia de las variantes utilizadas anteriormente, esta vez CaddyWiper se compiló como un binario de Windows x64.

El 5 de octubre de 2022 identificamos una nueva versión de HermeticWiper fue subida a VirusTotal. La funcionalidad de esta muestra de HermeticWiper era la misma que en las instancias anteriores, con algunos cambios menores.

El 11 de octubre de 2022 detectamos que se desplegó el ransomware Prestige contra empresas de logística en Ucrania y Polonia. Esta campaña también fue reportada por Microsoft.

El mismo día también identificamos un wiper previamente desconocido al que llamamos NikoWiper. Este wiper se utilizó contra una empresa del sector energético en Ucrania. NikoWiper se basa en la utilidad de línea de comandos SDelete de Microsoft para eliminar archivos de forma segura.

El 11 de noviembre de 2022, CERT-UA publicó una publicación de blog sobre un ataque con el falso ransomware Somia.

El 21 de noviembre de 2022 detectamos en Ucrania un nuevo ransomware escrito en .NET al que llamamos RansomBoggs. El ransomware tiene múltiples referencias a la película Monsters, Inc. Observamos que los operadores del malware usaron scripts POWERGAP para desplegar este ransomware.

Enero de 2023

En 2023 los ataques disruptivos contra las instituciones ucranianas continúan.

El 1 de enero de 2023 detectamos la ejecución de la utilidad SDelete en un distribuidor de software ucraniano.

Otro ataque con múltiples wipers, esta vez contra una agencia de noticias ucraniana, tuvo lugar el 17 de enero de 2023, según el CERT-UA. En este ataque se detectaron los siguientes wipers: CaddyWiper, ZeroWipe, SDelete, AwfulShred y BidSwipe. BidSwipe es digno de mención, ya que es un wiper para el sistema operativo FreeBSD.

El 25 de enero de 2023 detectamos un nuevo wiper, escrito en Go, al que llamamos SwiftSlicer, que se estaba desplegando contra entidades gubernamentales locales de Ucrania.

En casi todos los casos mencionados anteriormente, Sandworm usó la Política de Active Directory Group (T1484.001) para implementar sus wipers y ransomware, específicamente usando el script POWERGAP.

Conclusion

El uso de malware disruptivo como son los wipers —e incluso wipers disfrazados de ransomware— por parte de grupos APT rusos —especialmente Sandworm— contra organizaciones ucranianas no es nuevo. Desde aproximadamente 2014 que el grupo de APT BlackEnergy utilizó plugins disruptivos. El wiper KillDisk fue un denominador común en los ataques de Sandworm en el pasao, mientras que el subgrupo Telebots ha lanzado numerosos ataques de wipers, siendo el más infame NotPetya.

Sin embargo, la intensificación de las campañas en las que se utiliza malware del tipo wiper desde la invasión militar en febrero de 2022 no tiene precedentes. Como nota positiva, muchos de los ataques han sido detectados y frustrados. Sin embargo, continuamos monitoreando atentamente la situación, ya que esperamos que los ataques continúen.

Por cualquier consulta sobre alguna investigación publicada en WeLiveSecurity, escríbanos a threatintel@eset.com.

Indicadores de Compromiso

Archivos

| SHA-1 | Filename | ESET detection name | Description |

|---|---|---|---|

| 189166D382C73C242BA45889D57980548D4BA37E | stage1.exe | Win32/KillMBR.NGI | WhisperGate stage 1 MBR overwriter. |

| A67205DC84EC29EB71BB259B19C1A1783865C0FC | N/A | Win32/KillFiles.NKU | WhisperGate stage 2 final payload. |

| 912342F1C840A42F6B74132F8A7C4FFE7D40FB77 | com.exe | Win32/KillDisk.NCV | HermeticWiper. |

| 61B25D11392172E587D8DA3045812A66C3385451 | conhosts.exe | Win32/KillDisk.NCV | HermeticWiper. |

| F32D791EC9E6385A91B45942C230F52AFF1626DF | cc2.exe | WinGo/Filecoder.BK | HermeticRansom. |

| 86906B140B019FDEDAABA73948D0C8F96A6B1B42 | ukrop | Linux/AcidRain.A | AcidRain. |

| AD602039C6F0237D4A997D5640E92CE5E2B3BBA3 | cl64.dll | Win32/KillMBR.NHP | IsaacWiper. |

| 736A4CFAD1ED83A6A0B75B0474D5E01A3A36F950 | cld.dll | Win32/KillMBR.NHQ | IsaacWiper. |

| E9B96E9B86FAD28D950CA428879168E0894D854F | clean.exe | Win32/KillMBR.NHP | IsaacWiper. |

| 5C01947A49280CE98FB39D0B72311B47C47BC5CC | clean.exe | Win32/KillMBR.NHP | IsaacWiper. |

| 59F5B9AECE751E58BE16E7F7A7A6D8C044F583BE | cll.exe | Win32/KillMBR.NHQ | IsaacWiper. |

| 172FBE91867C1D6B7F3E2899CEA69113BB1F21A0 | notes.exe | WinGo/KillFiles.A | DesertBlade wiper. |

| 46671348C1A61B3A8BFBA025E64E5549B7FDFA98 | N/A | Win32/KillDisk.NCV | HermeticWiper. |

| DB0DA0D92D90657EA91C02336E0605E96DB92C05 | clrs.exe | Win32/KillDisk.NCV | HermeticWiper. |

| 98B3FB74B3E8B3F9B05A82473551C5A77B576D54 | caddy.exe | Win32/KillDisk.NCX | CaddyWiper. |

| 320116162D78AFB8E00FD972591479A899D3DFEE | cpcrs.exe | MSIL/KillFiles.CK | DoubleZero wiper. |

| 43B3D5FFAE55116C68C504339C5D953CA25C0E3F | csrss.exe | MSIL/KillFiles.CK | DoubleZero wiper. |

| 48F54A1D93C912ADF36C79BB56018DEFF190A35C | ukcphone.exe | Win32/Agent.AECG | ArguePatch shellcode loader. |

| 6FA04992C0624C7AA3CA80DA6A30E6DE91226A16 | peremoga.exe | Win32/Agent.AECG | ArguePatch shellcode loader. |

| 9CE1491CE69809F92AE1FE8D4C0783BD1D11FBE7 | pa1.pay | Win32/KillDisk.NDA | Encrypted CaddyWiper shellcode. |

| 3CDBC19BC4F12D8D00B81380F7A2504D08074C15 | wobf.sh | Linux/KillFiles.C | AwfulShred Linux wiper. |

| 8FC7646FA14667D07E3110FE754F61A78CFDE6BC | wsol.sh | Linux/KillFiles.B | SoloShred Solaris wipe. |

| 796362BD0304E305AD120576B6A8FB6721108752 | eset_ssl_filtered_cert_importer.exe | Win32/Agent.AEGY | ArguePatch shellcode loader. |

| 8F3830CB2B93C21818FDBFCF526A027601277F9B | spn.exe | Win32/Agent.AEKA | ArguePatch shellcode loader. |

| 3D5C2E1B792F690FBCF05441DF179A3A48888618 | mslrss.exe | Win32/Agent.AEKA | ArguePatch shellcode loader. |

| EB437FF79E639742EE36E89F30C6A21072B86CBC | caclcly.exe | Win64/Agent.BQZ | CaddyWiper x64. |

| 57E3D0108636F6EE56C801F128306AD43AF60EE6 | cmrss.exe | Win32/KillDisk.NCV | HermeticWiper. |

| 986BA7A5714AD5B0DE0D040D1C066389BCB81A67 | open.exe | Win32/Filecoder.Prestige.A | Prestige filecoder. |

| C7186DEF5E9C3E1B01BF506F538F5D6185377A9C | sysate32.exe | Win32/Filecoder.Prestige.A | Prestige filecoder. |

| 59621F5EFC311FDFE66683266CE9CB17F8227B23 | mstc_niko.exe | Win32/DelAll.NAH | NikoWiper. |

| 84E6A010B372D845C723A8B8D7DDD8D79675DCE5 | Sullivan.1.v2.0.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| F4D1C047923B9D10031BB709AABF1A250AB0AAA2 | Sullivan.1.v4.5.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| 9A3D63C6E127243B3036BC0E242789EC1D2AB171 | Sullivan.2.v2.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| BB187EB125070176BD7EC6C57CFF166708DD60E1 | Sullivan.2.v4.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| 3D593A39FA20FED851B9BEFB4FF2D391B43BDF08 | Sullivan.v2.5.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| 021308C361C8DE7C38EF135BC3B53439EB4DA0B4 | Sullivan.v4.5.exe | MSIL/Filecoder.RansomBoggs.A | RansomBoggs filecoder. |

| 7346E2E29FADDD63AE5C610C07ACAB46B2B1B176 | help.exe | WinGo/KillFiles.C | SwiftSlicer wiper. |