Cómo parte de nuestra tarea de seguimiento y monitoreo de las amenazas en la región, revisamos cuáles fueron las vulnerabilidades que más intentaron aprovechar los cibercriminales para comprometer a personas y organizaciones. Conocer esto es importante porque nos ayuda a comprender cómo operan los actores maliciosos y en consecuencia cómo proteger la información. Lo primero que se desprende de esta lista de las vulnerabilidades más explotadas es que dos fueron descubiertas en 2012 y dos en 2017. Todo un síntoma.

Vale la pena aclarar para aquellos lectores con menos conocimientos técnicos que cuando hablamos de vulnerabilidades nos referimos a fallos de seguridad descubiertos en una tecnología que pueden ser aprovechados por un atacante mediante el uso de un exploit. Un exploit es un programa o código que aprovecha el fallo en una aplicación de una forma beneficiosa para un atacante. Las vulnerabilidades cuando son reportadas son identificadas con un identificador que comienza con “CVE” y que permite monitorear la actividad a lo largo del tiempo de cada fallo de seguridad reportado.

Dicho esto, una vez que una vulnerabilidad es reportada, el desarrollador rápidamente se pondrá a trabajar para lanzar cuanto antes una actualización que incluya un parche que corrija el fallo. Por lo tanto, el hecho de que sigan siendo aprovechadas vulnerabilidades que fueron reportadas hace tanto tiempo refleja dos cosas: si los actores maliciosos siguen utilizando exploits para aprovechar estas vulnerabilidades, quiere decir que siguen siendo redituables para sus intereses. Y esto nos lleva al siguiente punto: que por distintas razones las empresas y personas no instalaron los parches de seguridad que están disponibles hace varios años o no han podido dejar de utilizar equipos y/o software obsoleto.

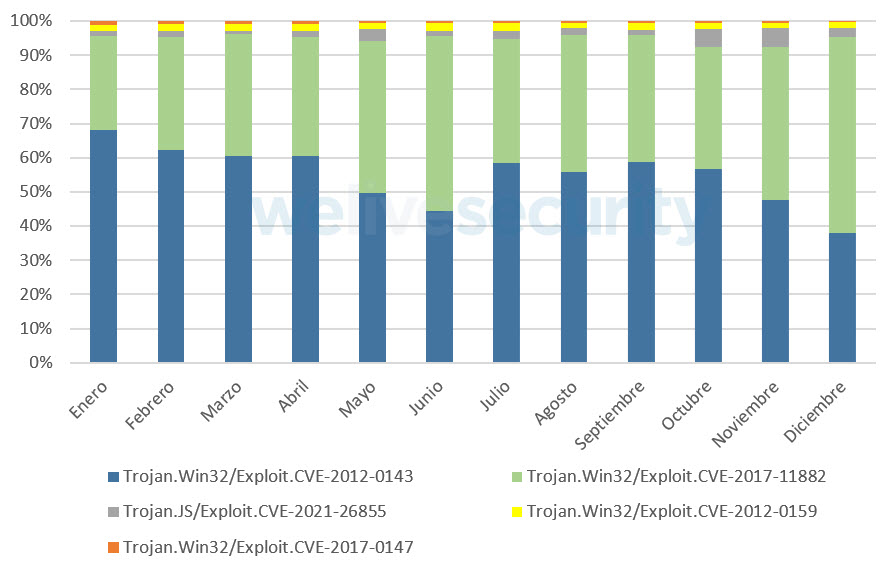

Detecciones de exploits con más actividad en América Latina en 2022

Ahora sí, vamos con el Top 5 de las detecciones de exploits que aprovechan vulnerabilidades conocidas para lograr el acceso inicial, según las soluciones de ESET.

Imagen 1. La CVE-2012-0143 y la CVE-2017-11882 fueron las dos vulnerabilidades qué más intentaron aprovechar en 2022 mediante exploits.

1. Win/Exploit.CVE-2012-0143

Este exploit se aprovecha de una vulnerabilidad de Microsoft Excel que permite la ejecución remota de código arbitrario. Esto significa que un atacante remoto puede ejecutar código malicioso en un equipo vulnerable. Este fallo de seguridad fue descubierto en 2012 y desde entonces se ha detectado actividad intentando aprovecharlo en todos los países de Latinoamérica. En el año 2017, la familia de ransomware DoppelPaymer usó esta vulnerabilidad en Latinoamérica.

2. Win/Exploit.CVE-2017-1188

Este exploit aprovecha una vulnerabilidad de Microsoft Office que permitir al atacante acceder remotamente a un sistema vulnerable sin necesidad de autenticación. Fue descubierta en 2017 y los intentos de explotación de este fallo se han observado en varios países de Latinoamérica, principalmente en Argentina, Colombia, Chile y México. Esta vulnerabilidad fue muy utilizada en las campañas de ransomware conocidas como “WannaCry” y “Goldeneye” entre abril y mayo de 2017 en Latinoamérica.

3. Win/Exploit.CVE-2012-0159

Esta detección corresponde a un exploit que abusa de una vulnerabilidad en Microsoft Windows que también permite acceder remotamente y sin necesidad de autenticación a un sistema vulnerable. El fallo se descubrió en 2012 y fue utilizado, por ejemplo, en campañas de ransomware icónicas como las de “Petya” y “NotPetya” años atrás. Sin embargo, sigue siendo utilizada por actores maliciosos. Los países más afectados durante 2022 fueron Brasil, Colombia, México y Perú.

4. JS/Exploit.CVE-2021-26855

Se trata de un exploit para la CVE-2021-26855, una vulnerabilidad que afecta a Microsoft Internet Explorer descubierta en 2021 que permite a un atacante tener acceso remoto, sin necesidad de autenticación, a un sistema vulnerable. Si bien el hallazgo de esta vulnerabilidad es reciente, se ha intentado aprovechar en campañas maliciosas que llegaron a varios países de Latinoamérica, principalmente en Brasil, Colombia, México y Venezuela.

5. Win/Exploit.CVE-2017-0147

En este caso se trata de exploit que aprovecha una vulnerabilidad presente en Windows y que fue descubierta en 2017. Una vez más, este fallo permite el acceso remoto sin autenticación a un sistema vulnerable. Se ha detectado actividad intentando explotar esta vulnerabilidad en varios países de la región. Los países en los que se registró mayor actividad durante 2022 fueron Colombia, Chile, México y Perú. Esta vulnerabilidad ha sido aprovechada en campañas de malware recordadas, como fue el caso de “EternalRocks”.

Esto es apenas el Top 5 de los exploits con más cantidad de detecciones en la región durante el último año. La lista completa es amplia e incluye también vulnerabilidades más recientes. Más allá de esto, es una buena oportunidad para preguntarnos cuáles deberían ser nuestras prioridades a la hora de proteger nuestros sistemas.

Nuestra atención y la de los medios se va muchas veces a los ataques más sofisticados y novedosos, donde atacantes utilizaron un exploit nunca antes visto que abusaba de una vulnerabilidad zero-day, etc. Sin embargo, esta no es la realidad para la mayoría de los casos. La actividad maliciosa intentando aprovecharse de vulnerabilidades que han sido parcheados hace tantos años es una señal de que más allá de las nuevas vulnerabilidades, los cibercriminales no se han visto obligados a tener que cambiar y el abanico de opciones disponible es cada vez mayor.