El FBI, la Agencia de Ciberseguridad Nacional de los Estados Unidos (CISA), y el Departamento de Salud y Servicios Humanos (HSS), lanzaron un comunicado en conjunto en el que advierten sobre el alcance del ransomware Hive y comparten recomendaciones para que las organizaciones en el mundo puedan protegerse de estos cibercriminales.

En el informe explican que desde sus primeras apariciones, en junio de 2021, hasta ahora, el grupo atacó a más de 1300 compañías en distintas partes del mundo y recaudó en todo este tiempo más de 100 millones de dólares a partir del pago de las víctimas para recuperar sus archivos y evitar la publicación de la información robada.

Hive es un ransomare que opera bajo el modelo de ransomware-as-a-service (RaaS). Esto quiere decir que recluta afiliados que se encargan de distribuir el código maliciosos a cambio de compartir un porcentaje de las ganancias con los desarrolladores del ransomware. En todo este tiempo el ansomware Hive ha sido utilizado en ataques a compañías de diversos industrias y sectores de infraestructuras críticas, que incluye servicios administrados por el gobierno, comunicaciones, manufactura, tecnologías de la información y en particular a entidades del sector de la salud pública.

Como ocurre con los ransomware que operan bajo el modelo de RaaS, cada afiliado utiliza sus propias estrategias a la hora de distribuir el ransomware, lo que hace que el método utilizado para lograr acceso inicial no siempre sea el mismo. Dicho esto, la forma más común de lograr acceso a la red víctima es mediante ataques al servicio RDP y a servicios VPN. Además, mediante la explotación de la vulnerabilidad CVE-2020-12812 presente en FortiOS.

Lectura recomendada: Vulnerabilidades más utilizadas por grupos de ransomware para obtener acceso inicial

Además de estos métodos, Hive utiliza correos de phishing para lograr comprometer a sus víctimas. Estos correos suelen incluir archivos adjuntos maliciosos que buscan explotar vulnerabilidades en Microsoft Exchange Server, como son la CVE-2021-31207, la CVE-2021-34473 y la CVE-2021-34523. Las últimas dos recibieron el nombre de ProxyShell y fueron reportadas a comienzos de 2021. Pocos días después del hallazgo estaban siendo aprovechadas por una larga lista de actores maliciosos en campañas maliciosas.

Una vez que logra acceso a la máquina de la víctima ejecuta determinados procesos para evitar ser detectado, y antes de comenzar con el cifrado de los archivos deshabilita Windows Defender y otras soluciones de seguridad instaladas desde el sistema de registro.

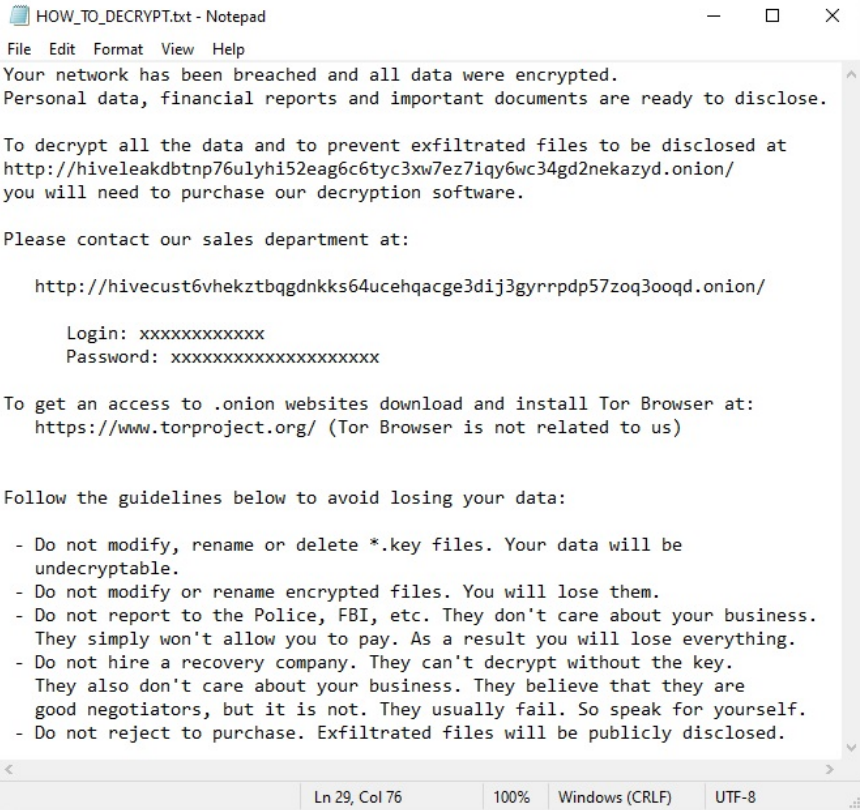

Una vez cifrado los archivos una nota de rescate se crea en el equipo de la víctima. En esta nota los atacantes advierten que para recuperar los archivos la víctima deberá pagar para acceder a un descifrador. Para ello, el grupo proporciona como contacto una dirección de un sitio en la red onion.

Ejemplo de nota de rescate que deja el ransomware Hive en los equipos comprometidos. Fuente: CISA.

Una vez que la víctima se contacta los cibercriminales indican el monto que deberán pagar para obtener el descifrador. Estos montos pueden ser desde varios cientos de miles de dólares hasta millones de dólares.

Por último, CISA y las demás agencias advierten que se ha observado que algunas organizaciones víctimas, que no han pagado el rescate y han restaurado sus sistemas por sus propios medios, después de un tiempo fueron infectadas nuevamente, ya sea por Hive o por otro ransomware.

El ransomware Hive fue uno de los grupos de ransomware(Conti fue el otro) que participó en la ola de ataques que afectaron a varios organismos gubernamentales de Costa Rica. En esta oportunidad el grupo atacó a La Caja Costarricence de Seguro Social (CCSS). Además de Costa Rica, organizaciones de Argentina y de Colombia también fueron víctimas de Hive en lo que va de 2022.