Investigadores de ESET revelan sus hallazgos sobre POLONIUM, un grupo de APT (amenaza persistente avanzada) sobre el cual hay poca información pública disponible y se desconoce cuál es el vector de compromiso inicial que utiliza. POLONIUM es un grupo de ciberespionaje que fue documentado por primera vez en junio de 2022 por Microsoft Threat Intelligence Center (MSTIC). De acuerdo a la evaluación de MSTIC, POLONIUM es un grupo con sede en Líbano que coordina sus actividades con otros actores afiliados al Ministerio de Inteligencia y Seguridad de Irán (MOIS).

Según la telemetría de ESET, POLONIUM ha lanzado ataques dirigidos a más de una docena de organizaciones en Israel desde al menos septiembre de 2021, y la actividad más recientes del grupo se registró en septiembre de 2022. Los sectores a los que apunto este grupo incluyen ingeniería, tecnología de la información, derecho, comunicaciones, marketing y gestión de marca, medios de comunicación, seguros y servicios sociales. Nuestros hallazgos, que fueron presentados a fines de septiembre en la conferencia Virus Bulletin 2022, incluyen las tácticas utilizadas por este grupo, así como detalles sobre una serie de backdoors que no habían sido documentados anteriormente.

Puntos destacados:

- Enfocado únicamente en objetivos israelíes, POLONIUM atacó a más de una docena de organizaciones en varios mercados verticales, como ingeniería, tecnología de la información, legal, comunicaciones, marketing, medios, seguros y servicios sociales.

- Los hallazgos sobre POLONIUM descubiertos por el equipo de investigación de ESET fueron presentados a fines de septiembre en la conferencia Virus Bulletin 2022.

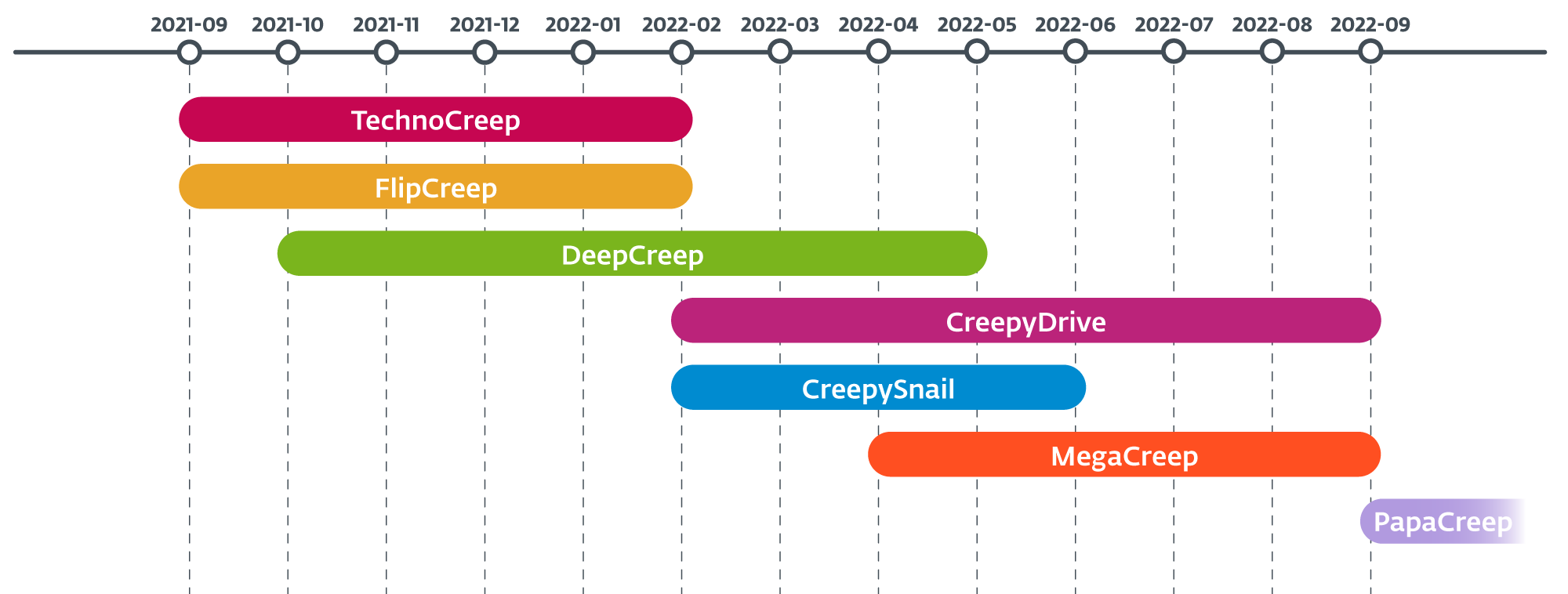

- Según los datos de la telemetría de ESET el grupo ha utilizado al menos siete backdoors personalizados diferentes desde septiembre de 2021 a esta parte y al momento de escribir este artículo el grupo sigue en actividad.

- El grupo desarrolló herramientas personalizadas para tomar capuras de pantalla, registrar pulsaciones de teclado, espiar a través de la cámara web, abrir shells inversas, exfiltrar archivos y más.

- Para la comunicación a través de un servidor de comando y control (C&C), POLONIUM abusa de servicios comunes en la nube como Dropbox, OneDrive y Mega.

Las numerosas versiones y cambios que POLONIUM introdujo en sus herramientas personalizadas muestran un esfuerzo continuo y de largo plazo del grupo para espiar a sus objetivos. Si bien no hemos observado qué comandos ejecutaron los operadores en las máquinas comprometidas, podemos inferir de su conjunto de herramientas que están interesados en recopilar datos confidenciales de los sistemas de sus víctimas. El grupo no parece participar en acciones de sabotaje o ransomware.

Como se muestra en la Figura 1, el conjunto de herramientas de POLONIUM está compuesto por siete backdoors personalizads, que son: CreepyDrive, que abusa de los servicios en la nube de OneDrive y Dropbox para C&C; CreepySnail, que ejecuta comandos recibidos desde la propia infraestructura de los atacantes; DeepCreep y MegaCreep, que utilizan los servicios de almacenamiento de archivos de Dropbox y Mega, respectivamente; y FlipCreep, TechnoCreep y PapaCreep, que reciben comandos de los servidores del atacante. El grupo también ha utilizado varios módulos personalizados para espiar a sus objetivos.

En la versión en español de este artículo explicamos el contexto de la campaña y cómo fue que los actores maliciosos lograra el acceso inicial, pero en la versión en inglés compartimos el análisis técnico completo detallando cada uno de los backdoors y demás componentes utilizados por POLONIUM.

Figura 1. Cronología de los backdoors desplegados por POLONIUM

Acceso inicial

Si bien no sabemos cómo el grupo obtuvo acceso inicial a los sistemas de las víctimas, algunas de las credenciales para la cuenta VPN de Fortinet de las víctimas fueron filtradas en septiembre de 2021 y luego publicadas en línea. Por lo tanto, es posible que los atacantes obtuvieran acceso a las redes internas de las víctimas abusando de las credenciales de VPN filtradas.

Conjunto de herramientas

Como mencionamos anteriormente, en la versión en inglés encontrarán los detalles de cada una de las herramientas utilizadas por el grupo POLONIUM. A modo de adelanto, vale la pena mencionar que POLONIUM es un grupo en actividad que constantemente introduce modificaciones a las herramientas personalizadas que utiliza y que hemos observado más de 10 módulos maliciosos diferentes desde que comenzamos a monitorear la actividad del grupo. La mayoría de estos módulos han sido actualizados a lo largo del tiempo y muchos de ellos cuentan con varias versiones o con cambios menores para una versión determinada.

Algunas de las características más interesantes del conjunto de herramientas que utiliza este grupo son:

- Abundancia de herramientas: hemos visto siete backdoors personalizados diferentes utilizados por el grupo desde septiembre de 2021, y también vimos muchos otros módulos maliciosos utilizados para registrar pulsaciones de teclado, tomar capturas de pantalla, ejecutar comandos de manera remota en el equipo víctima, tomar fotos a través de la cámara web o exfiltrar archivos.

- Herramientas personalizadas: en varios ataques llevados adelante por este grupo en un corto período de tiempo, detectamos que el mismo componente contenía cambios menores. En algunos otros casos observamos un módulo, escrito desde cero, que seguía la misma lógica que algunos componentes anteriores. Solo en unos pocos casos hemos visto al grupo usar herramientas o códigos disponibles de forma pública. Todo esto nos indica que POLONIUM crea y mantiene sus propias herramientas.

- Servicios en la nube: el grupo abusa de servicios en la nube como Dropbox, OneDrive y Mega para las comunicaciones de C&C (recibir comandos y exfiltrar datos).

- Componentes más pequeños: la mayoría de los módulos maliciosos del grupo son pequeños, con una funcionalidad limitada. En un caso, los atacantes usaron un módulo para tomar capturas de pantalla y otro para subirlas al servidor de C&C. Siguiendo el mismo criterio, al grupo le gusta dividir el código en sus backdoors, distribuyendo la funcionalidad maliciosa en varias DLL pequeñas, tal vez esperando que los defensores o investigadores no observen la cadena de ataque completa.

Quienes quieran conocer los detalles técnicos de los módulos maliciosos CreepyDrive, CreepySnail, DeepCreep, MegaCreep, FlipCreep, TechnoCreep, PapaCreep utilizados por POLONIUM, así como información sobre otros módulos la infraestructura de red y los Indicadores de Compromiso, los invitamos a leer la publicación en inglés titulada POLONIUM targets Israel with Creepy malware.

Por último, mencionar que los reportes públicos y de inteligencia sobre POLONIUM son escasos y limitados, probablemente porque los ataques que realiza el grupo son muy dirigidos y porque el vector de acceso inicial no se conoce. Igualmente el equipo de ESET Research continuará monitoreando la actividad del grupo y documentando sus ataques.

Por cualquier consulta sobre esta u otra investigaciaón publicada en WeLiveSecurity, pueden comunicarse a través de threatintel@eset.com.

Técnicas de MITRE ATT&CK

Esta tabla fue creada utilizando la versión 11 del framework MITRE ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Resource Development | T1583.003 | Acquire Infrastructure: Virtual Private Server | POLONIUM has acquired various servers for C&C and also for storing exfiltrated files. |

| T1587.001 | Develop Capabilities: Malware | POLONIUM has developed at least six backdoors and several other malicious modules. | |

| T1588.001 | Obtain Capabilities: Malware | POLONIUM has used a publicly available keylogger. | |

| Execution | T1059.001 | Command and Scripting Interpreter: PowerShell | POLONIUM has used the CreepySnail and CreepyDrive PowerShell backdoors in their attacks. |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | DeepCreep, MegaCreep, FlipCreep and TechnoCreep use cmd.exei to execute commands in a compromised computer. | |

| T1129 | Shared Modules | DeepCreep and MegaCreep have their code divided into small DLLs, which are loaded both statically and dynamically. | |

| Persistence | T1547.009 | Boot or Logon Autostart Execution: Shortcut Modification | POLONIUM’s backdoors persist by writing shortcuts to the Windows Startup folder. |

| T1053.005 | Scheduled Task/Job: Scheduled Task | DeepCreep, MegaCreep and FlipCreep create scheduled tasks for persistence. | |

| Defense Evasion | T1140 | Deobfuscate/Decode Files or Information | DeepCreep and MegaDeep use AES encryption to obfuscate commands and login credentials stored in local files on the victim’s computer. |

| T1070.004 | Indicator Removal on Host: File Deletion | POLONIUM’s exfiltration modules delete screenshot files or keystroke logs from a compromised host after they are exfiltrated. | |

| T1036.005 | Masquerading: Match Legitimate Name or Location | POLONIUM has used filenames such as Mega.exei or DropBox.exei for its backdoors, to make them look like legitimate binaries. | |

| T1218.004 | System Binary Proxy Execution: InstallUtil | POLONIUM has used InstallUtil.exei to execute DeepCreep. | |

| T1083 | File and Directory Discovery | POLONIUM’s custom exfiltrator module builds a listing of files for any given folder. | |

| T1057 | Process Discovery | DeepCreep, MegaCreep and FlipCreep look for running processes and kill other instances of themselves. | |

| T1082 | System Information Discovery | TechnoCreep and POLONIUM’s reverse shell module send information such as computer name, username, and operating system to a remote server, in order to identify their victims. | |

| T1016 | System Network Configuration Discovery | TechnoCreep sends a list of IP addresses associated with a victim’s computer. | |

| T1033 | System Owner/User Discovery | POLONIUM has executed whoami.exei to identify the logged-on user. | |

| Collection | T1560.002 | Archive Collected Data: Archive via Library | DeepCreep, MegaCreep and FlipCreep use .NET’s ZipFile class to archive collected data. |

| T1115 | Clipboard Data | POLONIUM’s custom keylogger retrieves clipboard data from compromised computers. | |

| T1005 | Data from Local System | POLONIUM’s exfiltrator module collects files from a compromised system. | |

| T1056.001 | Input Capture: Keylogging | POLONIUM has used custom and publicly available keyloggers. | |

| T1113 | Screen Capture | POLONIUM has used custom modules for taking screenshots. | |

| T1125 | Video Capture | POLONIUM has used a custom module to capture images using the compromised computer’s webcam. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | CreepySnail and POLONIUM’s file exfiltrator modules use HTTP communication with the C&C server. |

| T1071.002 | Application Layer Protocol: File Transfer Protocols | FlipCreep and POLONIUM’s file exfiltrator modules use FTP communication with the C&C server. | |

| T1132.001 | Data Encoding: Standard Encoding | CreepySnail, CreepyDrive and some of POLONIUM’s reverse shell modules use base64-encoded commands to communicate with the C&C server. | |

| T1573.001 | Encrypted Channel: Symmetric Cryptography | DeepCreep and MegaCreep AES encrypt commands and their output. | |

| T1095 | Non-Application Layer Protocol | TechnoCreep and POLONIUM’s reverse shell module use TCP. | |

| T1571 | Non-Standard Port | POLONIUM has used non-standard ports, such as 5055 or 63047, for HTTP. | |

| T1572 | Protocol Tunneling | POLONIUM’s tunnels module uses the Plink utility to create SSH tunnels. | |

| T1102.002 | Web Service: Bidirectional Communication | POLONIUM has used cloud platforms such as OneDrive, Dropbox, and Mega to send commands and store the output. | |

| Exfiltration | T1041 | Exfiltration Over C2 Channel | DeepCreep, MegaCreep, FlipCreep and TechnoCreep exfiltrate files over the C&C channel via uploadi commands. |

| T1567.002 | Exfiltration Over Web Service: Exfiltration to Cloud Storage | POLONIUM has used OneDrive, Dropbox, and Mega cloud storage to store stolen information. |