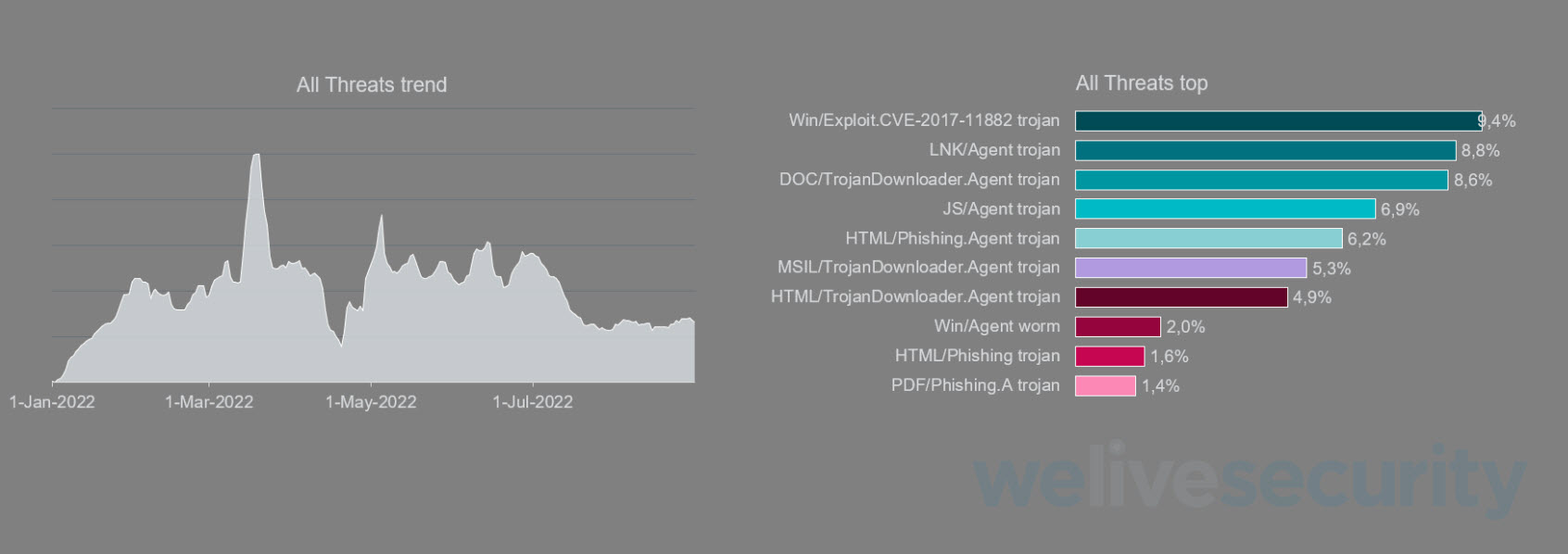

Los últimos cuatro meses de 2022 fueron el tiempo de las vacaciones de verano para muchos de los que están en el hemisferio norte, y parece que algunos operadores de malware también aprovecharon este tiempo para descansar, reenfocarse y volver a analizar sus procedimientos y actividades actuales. A nivel global, luego de unos picos en mayo y julio, las detecciones de amenazas informáticas en general disminuyeron levemente. En América Latina, el comportamiento fue similar.

Imagen 1. Detecciones de amenazas informáticas a nivel global con una marcada disminución en agosto de 2022

Según nuestra telemetría, en agosto se tomaron un receso los operadores de Emotet, uno de los downloader más influyente en los últimos tiempos. El grupo criminal detrás de este código malicioso también se adaptó a la decisión de Microsoft de deshabilitar las macros de VBA en documentos que se originaron en Internet y en sus campañas se centró el uso malintencionado de archivos de Microsoft Office y archivos LNK.

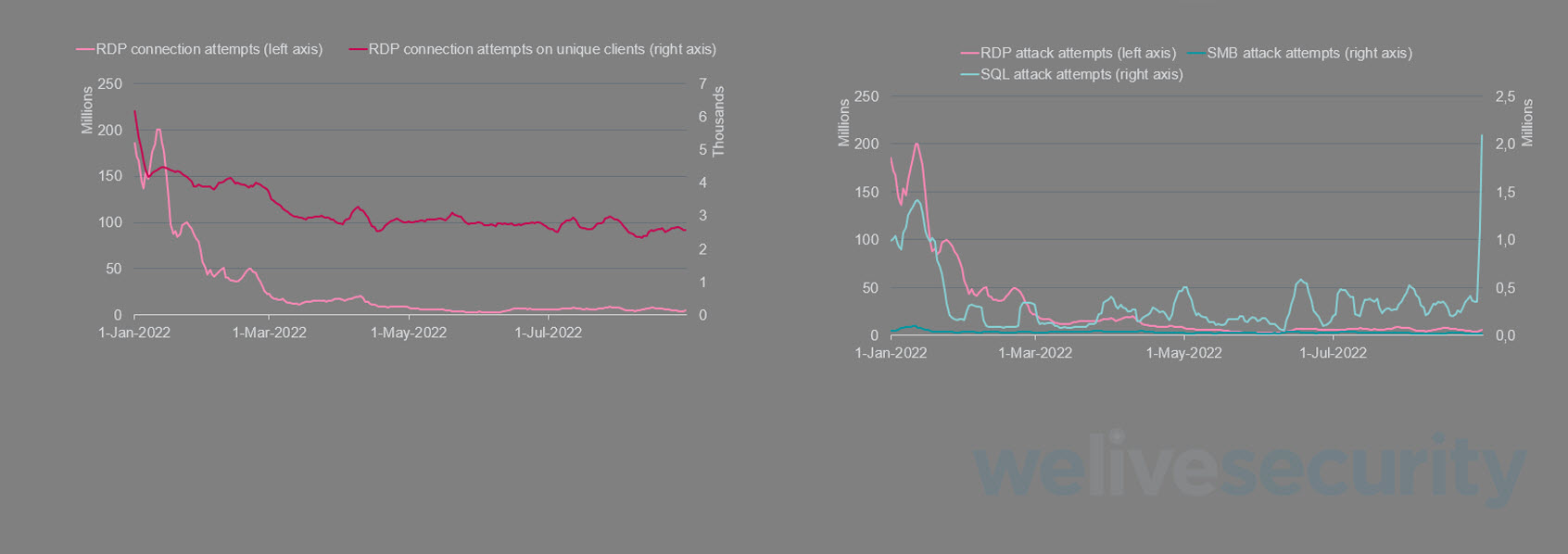

En el segundo cuatrimestre de 2022 observamos que a nivel global continuó el fuerte descenso de los ataques de fuerza bruta al Protocolo de escritorio remoto (RDP). Considerando que en ediciones pasadas del ESET Threat Report un alto porcentaje de los ataques al RDP tenían como origen direcciones IP rusas, es probable que esta disminución esté relacionada con la guerra entre Rusia y Ucrania, sumado con el retorno a las oficinas después del COVID y la mayor seguridad proporcionada por los entornos corporativos.

Sin embargo, en América Latina el comportamiento fue diferente, ya que si bien fueron más estables a lo largo de lo que va de 2022, después de mayo se registró un aumento en la cantidad de intentos de ataque al RDP que se mantuvo estable hasta fines de agosto.

Lectura recomendada: RDP en el radar: la evolución de las amenazas que apuntan al acceso remoto

Por otra parte, los intentos de ataque al protocolo SMB (Server Message Block) (color turquesa en el gráfico de la Imagen 3 y 4) se mantuvieron estables con una caída del 9% entre el primer cuatrimestre y el segundo, pasando de 356 millones de intentos de conexiones bloqueadas durante el primer tercio del año a 324 millones en el segundo. En este contexto, México fue a nivel global el país que recibió el mayor porcentaje (35%) de intentos de ataque al SMB, seguido por Francia (16%) y Estados Unidos (9%).

Imagen 4. En América Latina se registró un aumento de los intentos de ataque al RDP después de mayo de 2022.

Los ataques de fuerza bruta representan el vector de intrusión más utilizado por los cibercriminales para acceder a una red con el 41%, igual que el cuatrimestre pasado. El segundo vector más utilizado con el 13% fue la explotación de la vulnerabilidad Log4J, y en tercer lugar la vulnerabilidad Follina. Esta última tuvo su pico máximo entre mayo y junio y para finales de agosto bajo considerablemente.

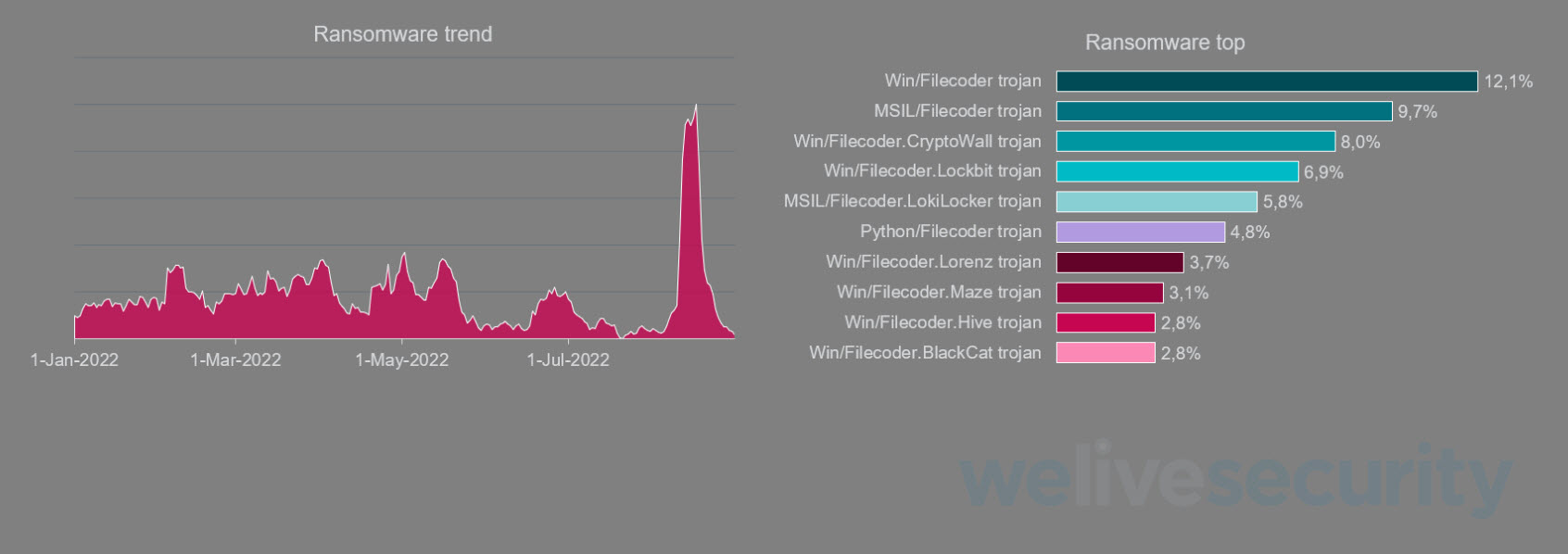

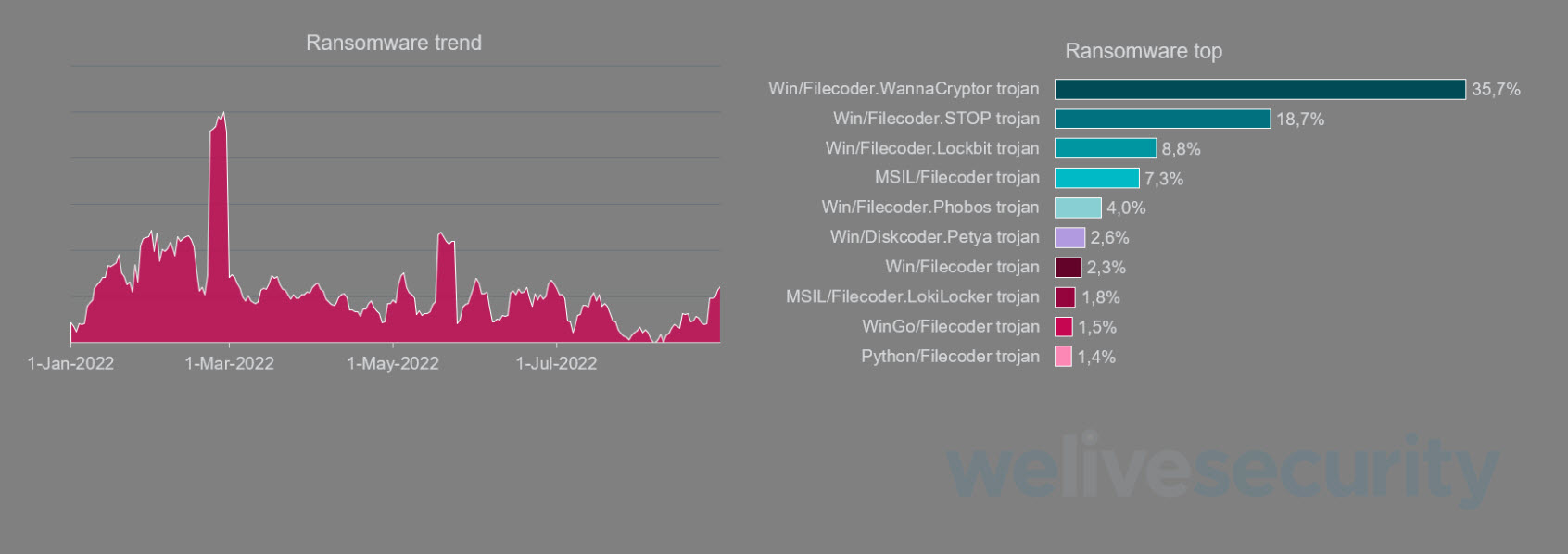

Y pese a los números decrecientes y el conflicto bélico, aun así las direcciones IP rusas continuaron siendo responsables de la mayor parte de los ataques al RDP. En el primer cuatrimestre de 2022 Rusia también fue el país más atacado por ransomware, con algunos de los ataques motivados política o ideológicamente por la guerra. Sin embargo, como se detalla en el ESET Threat Report para el segundo cuatrimestre de 2022, esta ola de hacktivismo ha disminuido en el segundo tercio del año y los operadores de ransomware dirigieron su atención hacia los Estados Unidos, China e Israel o Reino Unido. Sin embargo, es importante mencionar que esta realidad tuvo matices en cada región.

En Estados Unido, por ejemplo, la actividad del ransomware registró un pico de aumentó considerable después de julio de 2022, mientras que en América Latina se registraron las cifras más bajas en ese mismo período.

Imagen 5. Detecciones de ransomware en Estados Unidos aumentaron considerablemente a partir de julio de 2022

Imagen 6. En América Latina disminuyó la actividad del ransomware durante el segundo cuatrimestre de 2022

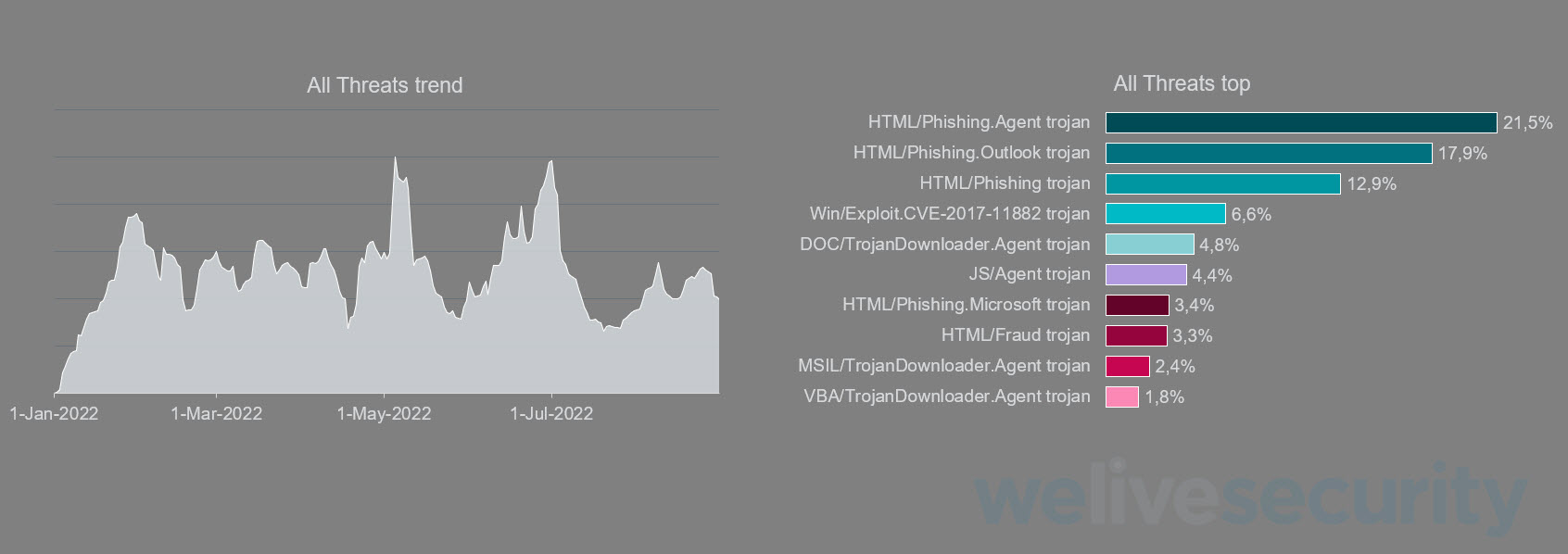

En lo que respecta a amenazas como el phishing, aumentaron seis veces más las detecciones de correos maliciosos que utilizaban como señuelo temas relacionados con el envío de paquetería. La mayoría de las veces estos correos de phishing se presentaban a las víctimas bajo la forma de solicitudes falsas en nombre de DHL y USPS solicitando a las personas verificar las direcciones de envío.

En América Latina, más del 20% de las detecciones para correos de phishing corresponden a la explotación de una vulnerabilidad de 2017 (CVE-2017-11882) en Microsoft Office, la cual es utilizada para distribuir troyanos, ransomware, mineros de criptomonedas u otro tipo de malware. Por otra parte, en cuanto al tipo de archivo más utilizado en estos correos de phishing, el 47% de las detecciones corresponde a scripts, el 35% a archivos ejecutables y el 13% a documentos de office maliciosos.

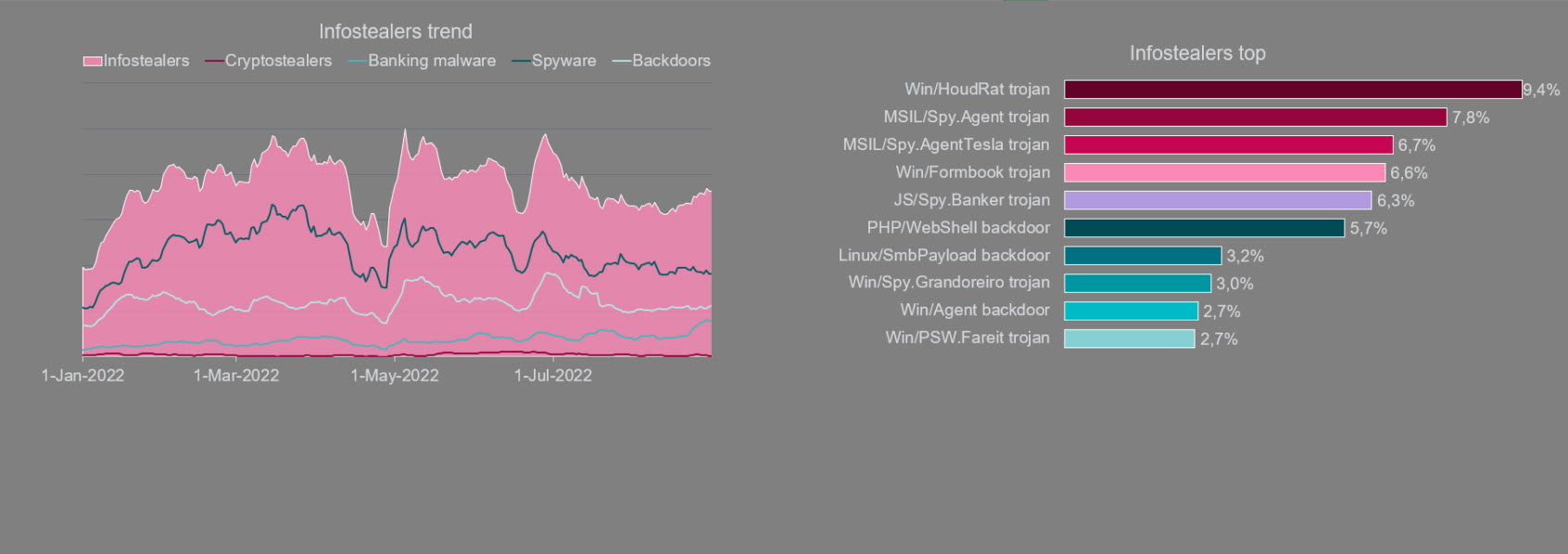

Con respecto al malware del tipo infostealer, una categoría que puede incluir a distintos tipos de malware que tienen la capacidad de robar credenciales e información del equipo de la víctima y enviarla a los atacantes, a nivel global se mantuvo la tendencia a la baja, aunque con algunos picos en julio y agosto. En América Latina el comportamiento de esta categoría de amenaza fue similar, con códigos maliciosos como HoudRAT, AgentTesla y Formbook como ejemplo de alguno de los malware más utilizados para robar información y credenciales de billeteras de criptomonedas.

Lectura relacionada: Más de 1.7 millones de credenciales de acceso a servicios públicos robadas con malware

Imagen 7. Detecciones en LATAM de malware del tipo infostealer durante el segundo cuatrimestre de 2022.

Resultados de nuestras investigaciones

Por otra parte, nuestro equipo de investigación reveló interesantes e importantes hallazgos durante los últimos cuatro meses de 2022. Por ejemplo, con el descubrimiento de CloudMensis, un backdoor para macOS previamente desconocida que luego atribuyeron a ScarCruft, así como el hallazgo de una versión actualizada del loader ArguePatch utilizado por el grupo de APT Sandworm, o el descubrimiento de payloads del grupo Lazarus en aplicaciones troyanizadas, y el análisis de una instancia utilizada por Lazarus como parte de su campaña Operation In(ter)ception dirigida dispositivos macOS que se distribuye a partir de falsas ofertas de trabajo. Por último, el descubrimiento de vulnerabilidades de buffer overflow en el firmware UEFI de Lenovo y una nueva campaña que usaba una actualización falsa de Salesforce como señuelo.

Durante los últimos meses, hemos compartido nuestro conocimiento en múltiples conferencias de ciberseguridad, comoVirus Bulletin, Black Hat USA, RSA, CODE BLUE, SecTor, REcon, LABSCon y BSides Montreal, donde divulgamos nuestros hallazgos sobre las campañas implementadas por OilRig, APT35, Agrius, Sandworm, Lazarus y POLONIUM. También hablamos sobre el futuro de las amenazas UEFI, analizamos el loader único que llamamos Wslink y explicamos cómo el equipo de ESET Research atribuye amenazas y campañas maliciosas. Para los próximos meses, nos complace invitarlo a las charlas de ESET en AVAR, Ekoparty y muchos otros.

Esperamos que disfruten la lectura del ESET Threat Report para el segundo cuatrimestre de 2022.

Siga la cuenta de Twitter del equipo de investigación de ESET para mantenerse al tanto de nuevos hallazgos e información sobre las principales amenazas.