Qué es Formbook

Formbook es un malware del tipo infostealer que recolecta y roba información sensible de la máquina de una víctima, como credenciales de acceso, capturas de pantalla, y otros tipo de información, y luego envía estos datos a un servidor controlado por los cibercriminales. Está en actividad desde el 2016 y funciona bajo el modelo de Malware-as-a-Service (MaaS), por lo que suele ser comercializado en foros clandestinos. Esto quiere decir que Formbook es un malware utilizado por distintos tipos de cibercriminales, los cuales pueden contar o no con conocimientos para crear sus propios códigos maliciosos.

Bajo este servicio conocido como MaaS los cibercriminales obtienen por un lado acceso al código malicioso para propagarlo sobre las víctimas, y por otro lado tienen acceso a un panel de administración donde pueden monitorear los equipos infectados. Con respecto a la propagación del código malicioso, la misma va por cuenta de los cibercriminales, que lo distribuyen a través de sus propios medios o contratando algún servicio que lo haga por ellos.

Por último, Formbook posee un comportamiento que lo destaca, que es el de formgrabber. Un formgrabber es un tipo de malware que recolecta la información que la víctima inserta dentro de un navegador de Internet, por ejemplo, las credenciales de acceso en una pantalla de Inicio de Sesión, antes de que esa información sea enviada. Esto lo logran interceptando las llamadas a las funciones de la API HTTP que son utilizadas por los navegadores de Internet para enviar la información hacia las páginas que un usuario consume mientras usa el navegador en cuestión.

Cómo se propaga Formbook

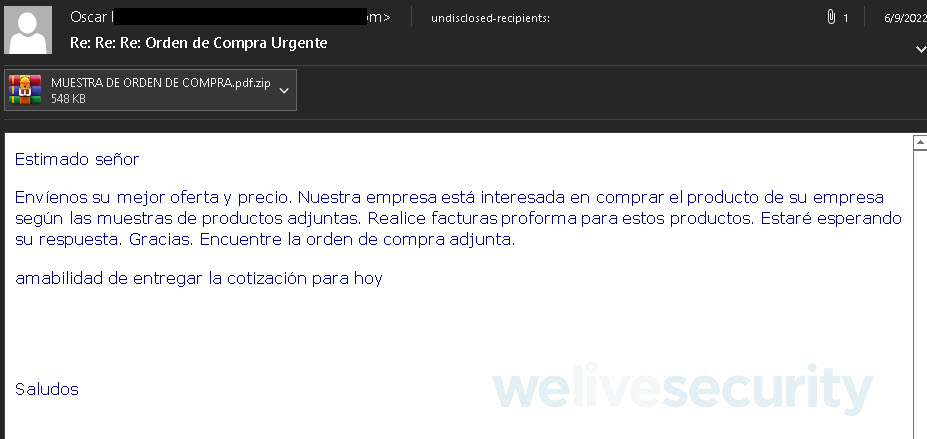

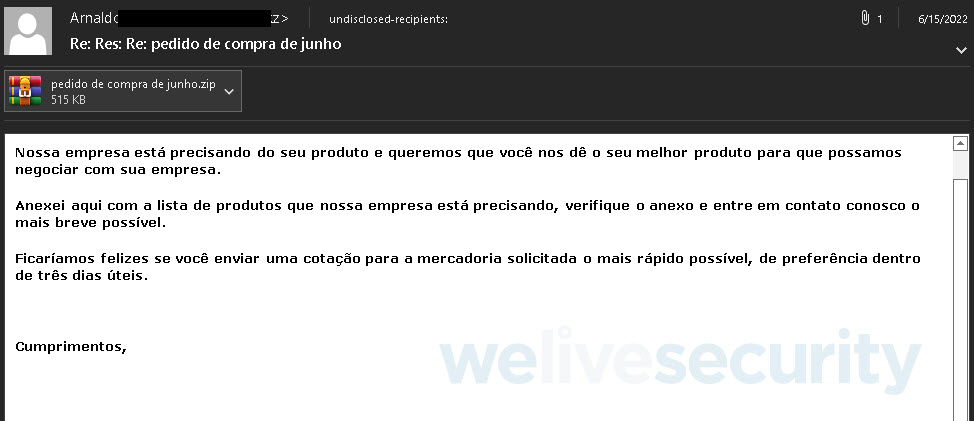

Este malware suele propagarse por medio de correos electrónicos de phishing que incluyen un archivo adjunto o una URL que lleve a la víctima a la descarga de este código malicioso.

Estos correos pueden hacer referencia a distintas temáticas, como falsas órdenes de compra, pago de impuestos, transferencias, u otro tipo de ingeniería social que buscan hacer creer a las potenciales víctimas que es un correo legítimo para que abran enlace o el archivo adjunto.

Ejemplo de correos de phishing que distribuyen el malware Formbook.

Ilustración 1. Correo en portugués sobre supuesta orden de compra que contiene un adjunto malicioso en formato ZIP.

Características de Formbook

Una vez que Formbook se ejecuta en la máquina de la víctima busca primero lograr persistencia en la misma y luego procede a realizar su actividad maliciosas.

Dependiendo de su configuración la persistencia puede variar. A continuación mencionamos algunas rutas que suele utilizar Formbook para intentar persistir:

- C:\Users\USERNAME\AppData\Roaming\

- C:\Program Files\

- C\Users\USERNAME\AppData\Local\Temp

Por otro lado, se ha visto que puede llegar implementar distintas técnicas para detectar si está siendo ejecutado sobre una máquina virtual o sandbox, o si está siendo debuggeado por otro programa. En caso de que Formbook detecte alguna de estas situaciones, procede a terminar su ejecución.

Otras características y capacidades de este código malicioso:

- Desarrollado en los lenguajes C y Assembly

- Encriptación y ofuscación de cadenas de caracteres

- Robar información sensible de distintos navegadores web. Por ejemplo:

- Firefox

- Chrome

- Opera

- Seamonkey

- Internet Explorer

- Robar información sensible de distintas aplicaciones. Por ejemplo:

- Skype

- Outlook

- FileZilla

- Foxmail

- Notepad

- Total Commander

- SmartFTP

- Capturar información que se envía en formularios HTTP(S) interceptando las solicitudes que se hagan

- Registrar pulsaciones del teclado (Keylogging)

- Realizar capturas de pantalla

- Apagar o reiniciar la máquina de una víctima

- Ejecutar comandos de manera remota sobre la máquina de una víctima

- Descargar archivos de forma remota o desde una URL

- Enviar la información recolectada hacia un servidor controlado por los atacantes

Vale la pena destacar que en algunos casos hemos observado que Formbook puede venir dentro de un Loader que posee distintas capas de ofuscación. Esta suele ser una práctica común que realizan los cibercriminales para intentar evadir soluciones de seguridad y también para hacer más complicado el proceso de investigación y análisis. A su vez, estos Loader utilizan distintas técnicas para determinar si se está ejecutando en una máquina virtual y también para persistir en la máquina de la víctima. Por último, hemos visto que pueden llegar a modificar los permisos de accesos sobre el archivo persistido para dificultar su eliminación del equipo infectado.

Consejos para estar protegido de esta amenaza

A continuación, enumeramos distintas recomendaciones para tener en cuenta y evitar ser una víctima de esta amenaza:

- Revisar que:

- La dirección de donde proviene el correo;

- El nombre de la persona que nos envía el correo.

- En caso de que no haya ningún indicio de que el correo sea malicioso, revisar que el destinatario sea válido.

- No abrir ningún correo si hay motivos para sospechar, ya sea del contenido o de la persona que lo envió.

- No descargar archivos adjuntos si dudamos de su legitimidad.

- Revisar las extensiones de los archivos adjuntos; por ejemplo, si el nombre de un archivo termina con “.pdf.exe” la última extensión es la que determina el tipo de archivo. En este caso seria “.exe”, que es un ejecutable.

- Si un correo tiene un enlace que nos lleva a una página que nos pide nuestras credenciales para acceder, no ingresarlas. Se recomienda abrir el navegador e ingresar manualmente a la página oficial.

- Ser precavidos a la hora de descargar y extraer archivos comprimidos .zip, .rar, etc., más allá de que confiemos en el remitente del correo.

- Mantener los equipos y aplicaciones actualizados con los últimos parches de seguridad instalados.

- Mantener actualizadas las soluciones de seguridad instaladas en el dispositivo.

Tal vez te interese:

—Agent Tesla: principales características de este malware

—Trickbot: características de uno de los malware más activos y peligrosos

Técnicas de MITRE ATT&CK

A continuación mencionamos algunas de las técnicas utilizadas por Formbook de acuerdo al framework de MITRE ATT&CK.

| Táctica | Técnica (ID) | Nombre |

|---|---|---|

| Initial Access | T1566.001 | Phishing: Spearphishing Attachment |

| T1566.002 | Phishing: Spearphishing Link | |

| Execution | T1059.001 | Command and Scripting Interpreter: PowerShell |

| T1204.002 | User Execution: Malicious File | |

| Persistence | T1053.005 | Scheduled Task/Job: Scheduled Task |

| Defense Evasion | T1497 | Virtualization/Sandbox Evasion |

| T1055 | Process Injection | |

| T1027 | Obfuscated Files or Information | |

| T1036.007 | Masquerading: Double File Extension | |

| T1564.001 | Hide Artifacts: Hidden Files and Directories | |

| T1222.001 | File and Directory Permissions Modification: Windows File and Directory Permissions Modification | |

| Collection | T1056.001 | Input Capture: Keylogging |

| T1185 | Browser Session Hijacking | |

| T1113 | Screen Capture | |

| T1115 | Clipboard Data | |

| Command and Control | T1132.001 | Data Encoding: Standard Encoding |

| Exfiltration | T1041 | Exfiltration Over C2 Channel |