También puedes abrir el chat de WhatsApp haciedo clic aquí.

El Laboratorio de Investigación de ESET analizó una campaña fraudulenta que circula a través de WhatsApp que apunta principalmente a usuarios de México. El engaño utiliza la imagen de Costco, una reconocida cadena de supermercados tipo club, e intenta hacer creer a las personas que están obsequiando dinero utilizando como pretexto el supuesto aniversario de la marca; una estrategia muy común en WhatsApp. Sin embargo, el verdadero objetivo de los delincuentes es que los usuarios descarguen una aplicación de dudosa reputación.

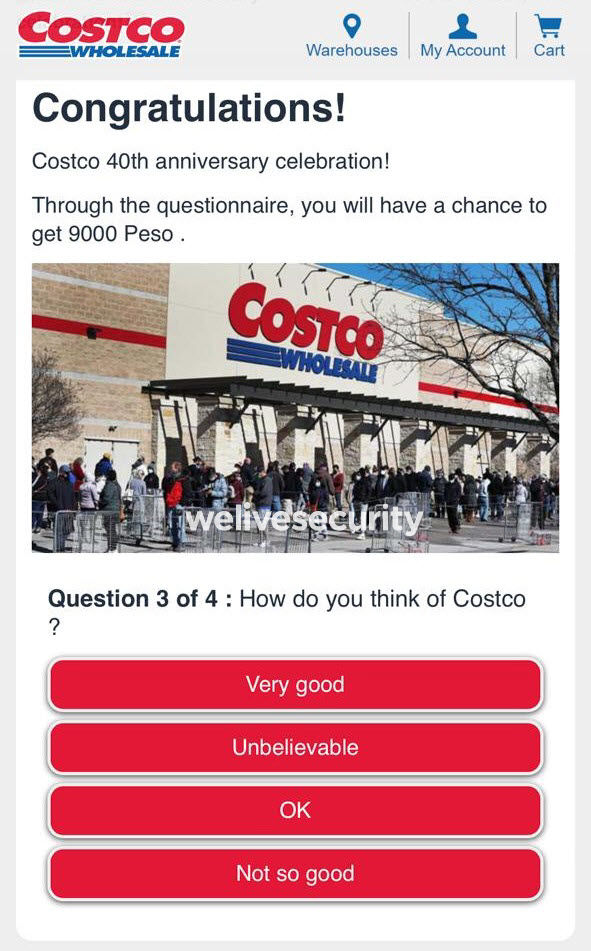

Cuando el usuario hace clic en el enlace incluido en el mensaje, es dirigido a una página que solicita completar una encuesta en nombre de la cadena de supermercados. Para brindar credibilidad al engaño se muestran comentarios de supuestos usuarios que participaron.

Imagen 1. Encuesta que se solicita completar.

Luego de la encuesta se invita al usuario a participar de una trivia en la que deberá elegir entre distintas opciones la que esconde un premio económico. En caso de acertar el usuario supuestamente se lleva el dinero. Después de un par de intentos fallidos, la campaña está armada para que el usuario en un momento “seleccione una opción ganadora”, pero no sin antes tener que compartir el mensaje inicial con el concurso entre sus contactos de WhatsApp.

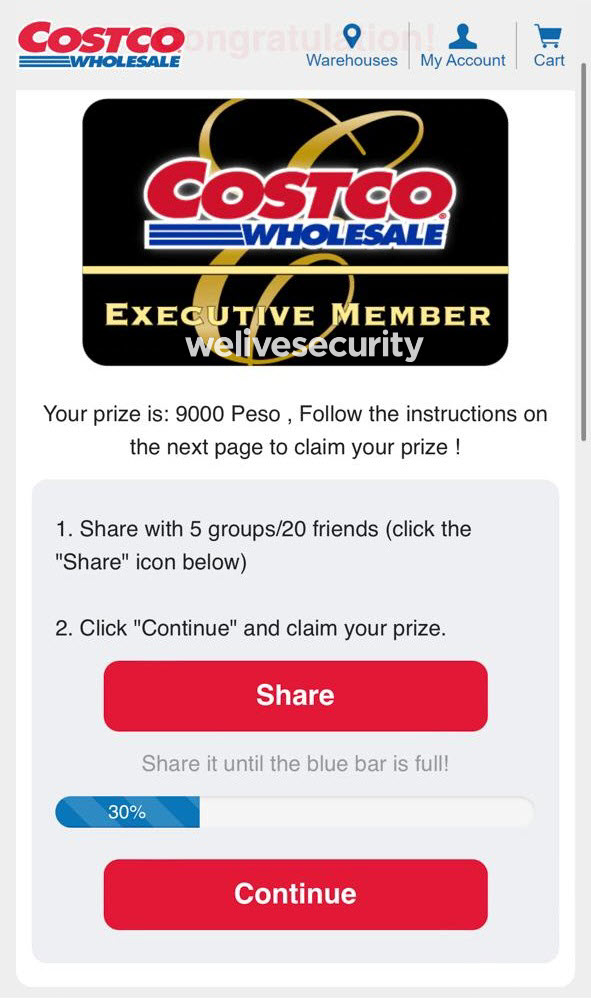

Imagen 2. Instancia en la que el engaño solicita a la potencial víctima compartir el mensaje con sus contactos para recibir el premio

Este tipo de campañas suelen lograr un alcance masivo y se propaga durante varios días debido a los usuarios que llegan a esta instancia creyendo que realmente hay un premio y deciden compartir el mensaje. Además, el hecho de que el mensaje muchas veces llega desde un contacto conocido aumenta las probabilidades de que otros usuarios caigan en la trampa.

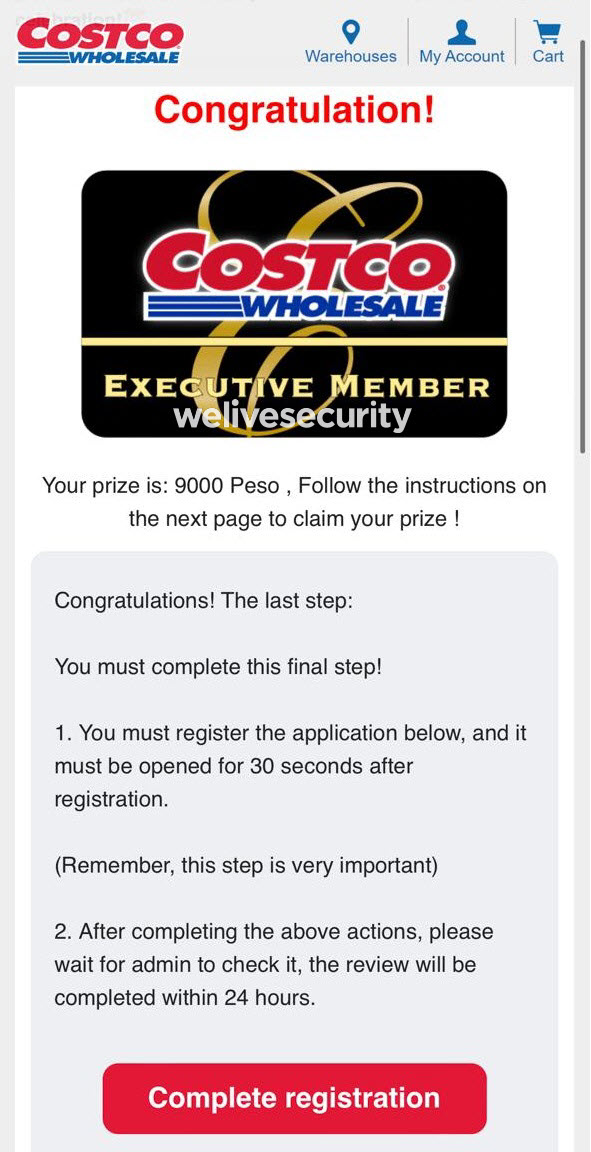

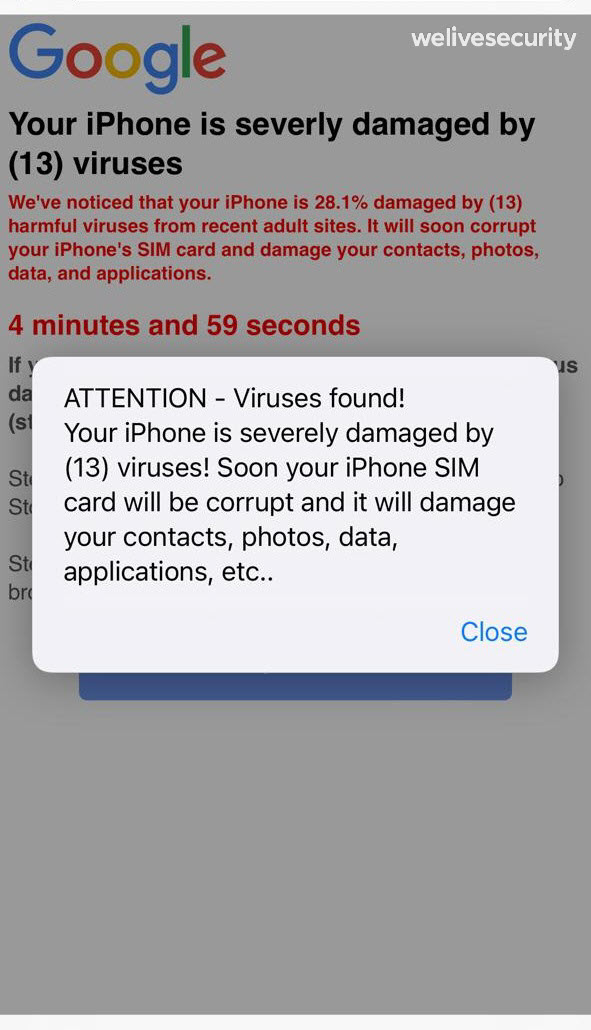

Pero esto no es todo. Como último paso, la campaña lleva al usuario a una instancia en la que debe completar su registro y luego se solicita descargar una aplicación. Este último paso es una modalidad de engaño conocida que le indica al usuario que su dispositivo se infectó con algún malware, por lo que deberá descargar una aplicación, supuestamente de seguridad.

Imagen 3. El usuario debe completar su registro y luego el mensaje de alerta ante una supuesta infección con malware.

Imagen 4. Página que se muestra al usuario alertando de una supuesta infección con malware en su equipo.

Malware para Android en auge

Las detecciones de amenazas para Android crecieron un 8% en el primer cuatrimestre de 2022 con respecto al periodo previo. Si bien la amenaza del tipo HiddenApps (aplicaciones engañosas que ocultan sus propios íconos), siguen siendo el tipo de amenaza para Android más frecuente, el spyware experimentó un crecimiento significativo.

Algunos países se han visto considerablemente afectados, tal es el caso de México que en el último cuatrimestre de 2021 ocupó la primera posición con el país con la mayor cantidad de detecciones de malware en Android (9.9%), seguido de Ucrania (9.8%) y Rusia (9.7%).

Por otra parte, se estima que los desarrolladores de malware están más enfocados en aplicaciones maliciosas que ofrezcan un mayor retorno de la inversión, como ransomware, malware bancario y amenazas que extraen criptomonedas en los dispositivos de las víctimas.

Es alentador saber también que la propia plataforma Android ha tratado de proporcionar un entorno más seguro con un mayor nivel de privacidad. Sin embargo, los usuarios necesitan tomar su seguridad y privacidad en sus propias manos.

Recomendaciones de seguridad contra engaños

La primera recomendación es ignorar este tipo de mensajes, incluso si provienen de contactos de confianza, como se observó en el análisis de la campaña, ya que es muy probable que el remitente haya sido víctima del engaño previamente.

La mejor acción consiste en eliminar este tipo de mensajes sin interactuar con ellos, ya que por un lado el usuario evitar convertirse en víctima y al mismo tiempo rompe con la cadena de distribución del engaño.

También es recomendable contar con una solución de seguridad instalada, configurada y actualizada en el dispositivo, que permita identificar y bloquear los sitios o archivos maliciosos utilizados generalmente en este tipo de campañas fraudulentas. Finalmente, realizar cambios de configuración predeterminada en los dispositivos.