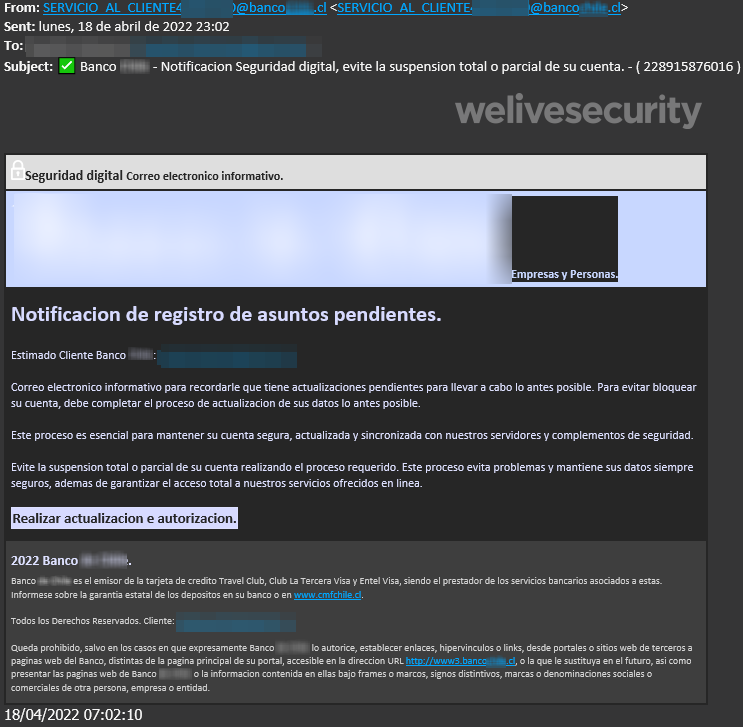

Un nuevo correo electrónico fraudulento que apunta a clientes de una popular entidad financiera de Chile ha estado circulando en los últimos días. Los actores maliciosos detrás de esta campaña se valen de una técnica conocida como “email spoofing” para falsificar la dirección de donde el correo electrónico proviene: Parece ser perteneciente al dominio de la entidad bancaria, pero no es más que el aprovechamiento de un “vacío” en un protocolo de comunicación en servicios de correo electrónico. Además, y para agregarle credibilidad al engaño, los cibercriminales utilizan colores y tipografías similares a las de la entidad real.

El correo comunica a la potencial víctima de ciertos movimientos pendientes a resolver en su cuenta y advierte que si no realiza la actualización correspondiente la misma será cerrada. Esto representa uno de los grandes componentes de las comunicaciones maliciosas: La presentación de un problema importante, que puede llegar a tener una consecuencia crítica —como es el bloqueo de la cuenta bancaria—, y que solo la víctima puede resolver.

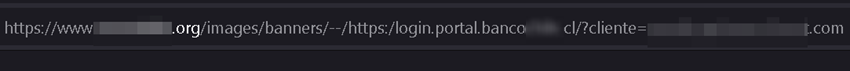

Para esta resolución, el correo ofrece un enlace que, como se ve al inspeccionarlo, nada tiene que ver con la entidad bancaria. Más aún, y por la estructura de la URL, puede indicar que los cibercriminales inyectaron un sitio no malicioso, y lo estarían utilizando para sus engaños.

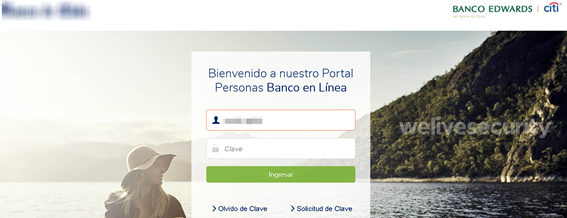

Este sitio aloja una copia exacta del sitio oficial para acceder a la cuenta bancaria, en donde el usuario es ingresado automáticamente según la dirección desde donde se abrió el enlace. Esto no requiere de técnicas, conocimientos especiales o ataques a la misma entidad, sino que basta con copiar el código fuente de la página web para ejecutar el engaño, y rellenar el campo correspondiente por defecto.

En este último paso, se puede identificar el objetivo real de la campaña maliciosa: El robo de credenciales.

Una vez ingresadas las credenciales, la víctima es redirigida al sitio oficial del banco. Esta redirección ayuda a camuflar el engaño: La víctima lo puede llegar a confundir con un simple error del sitio, y no con un cambio completo de la página web.

Si bien el sitio donde se alojaba el engaño se encuentra suspendido, probablemente por denuncias de phishing, versiones antiguas del sitio raíz ofrecen servicios de clases de canto, lejos de lo propagado por el correo malicioso.

Sin embargo, en versiones mucho más recientes pero anteriores a la versión maliciosa, se pueden ver mensajes de error arrojados por el mismo código fuente del sitio. Esto podría haber sido la puerta de entrada para los cibercriminales, para adueñarse de una parte del sitio web.

Recomendaciones

Teniendo en cuenta que la ingeniería social y el phishing son de los ataques informáticos más comunes, por su facilidad tanto en el desarrollo como en la propagación, es importante estar alerta y tener en cuenta los siguientes puntos a la hora de recibir un correo que dice ser de una entidad bancaria o compañía:

- Prestar atención al remitente, y no confiar en él solamente porque el dominio pertenezca al de la compañía original. Como vimos en este ejemplo, esto no siempre es indicador de veracidad del correo.

- No confiarse si la comunicación está bien escrita y usa imágenes y colores adecuados. Los mensajes de phishing rudimentarios, de solo texto y muchas veces con faltas de ortografía, que eran tan comunes hace unos años, hoy en día son bastante inusuales, pero la forma básica del ataque no cambió: solo mejoró la calidad de la Ingeniería Social utilizada y su presentación, más profesional.

- Analizar, de manera fría, el objetivo de la comunicación: ¿Intenta generar alguna emoción en el lector, como preocupación o felicidad? Si es así, puede estar tratándose de un engaño.

- Si se trata de una comunicación que menciona un problema o beneficio relacionado a una cuenta de una compañía con la que no operamos o no tenemos relación, es probable que se trate de un engaño.

- Cuidado con los enlaces o archivos adjuntos incluidos en los correos. Estos podrían ser redirecciones a sitios falsos o con contenido malicioso, así como los archivos, y terminar en una infección del dispositivo.

- Contar con una solución de seguridad instalada en el dispositivo, para evitar infecciones y bloquear posibles comunicaciones de phishing y spam.