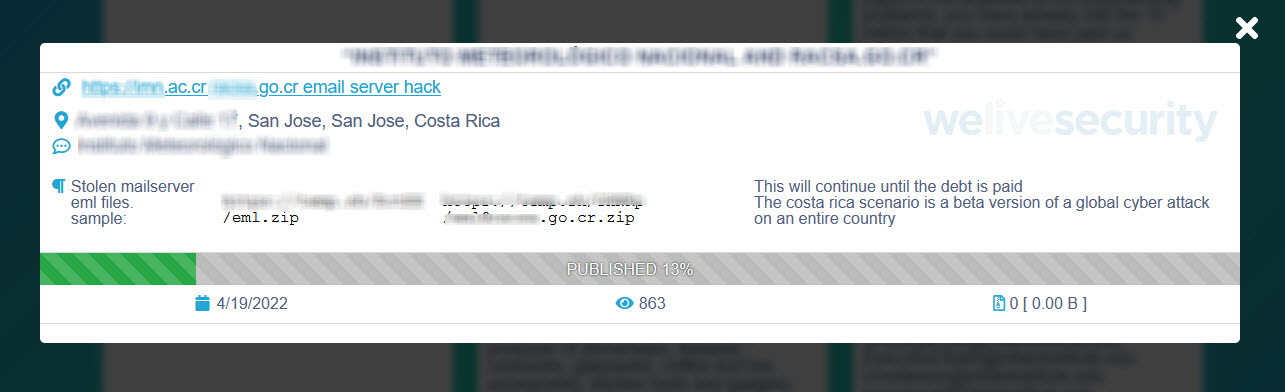

Luego de que el pasado 17 de abril el ransomware Conti publicara en su sitio de la dark web que accedieron a los sistemas del Ministerio de Hacienda de Costa Rica y robaran más de 1TB de datos internos, los atacantes intervinieron el sitio del Ministerio de Ciencia y Tecnología para dejar un mensaje y días después también afirmaron haber robado archivos EML de servidores de correos de otras dos entidades del país centroamericano.

Imagen. El 20 de abril la banda del ransomware Conti publicó en su sitio de la dark web que tuvo acceso a archivos del servidor de correo de otras dos entidades de Costa Rica.

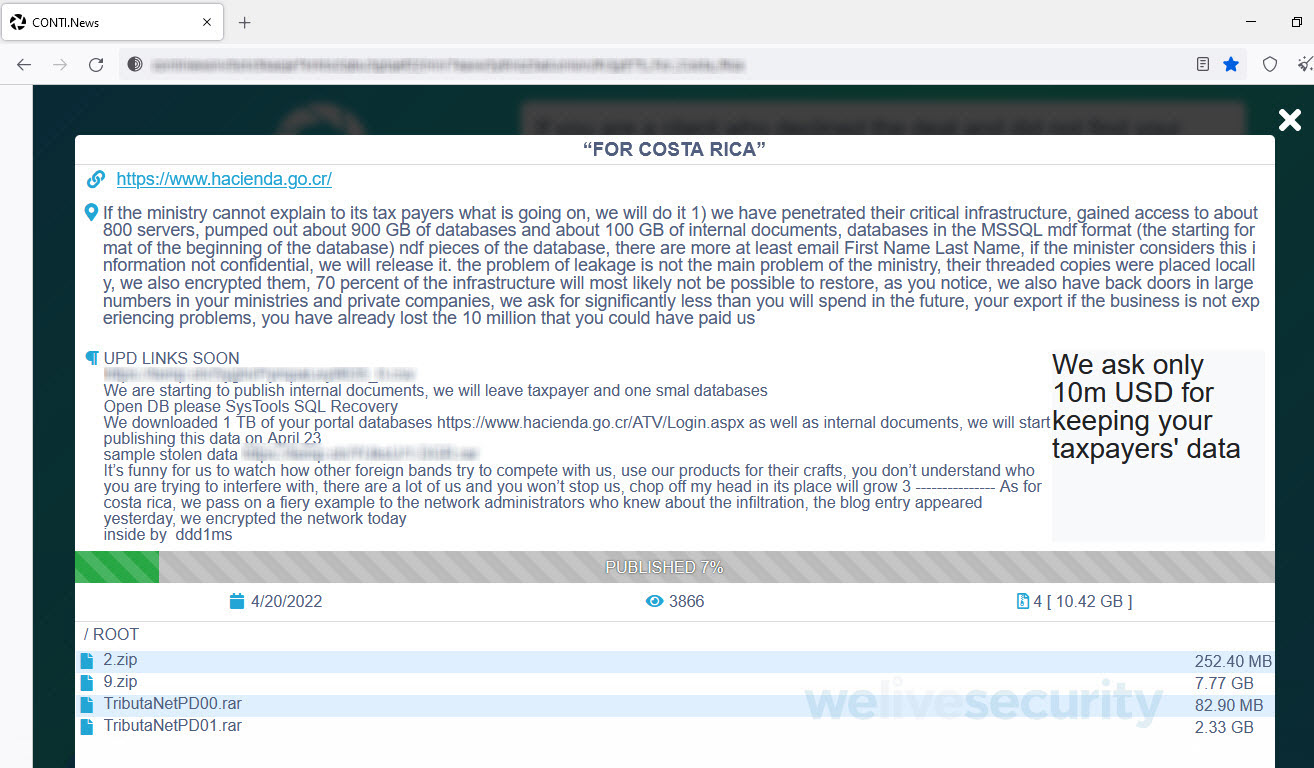

A comienzos de esta semana, los atacantes anunciaban que habían atacado al Ministerio de Hacienda los cibercriminales y afirmaron haber robado 1TB con información extraída del Portal de Administración Tributaria (ATV) y documentos internos. En esa publicación en su sitio, los cibercriminales revelaban también que habían solicitado el pago de 10 millones de dólares para recuperar los archivos del cifrado. Además de publicar una muestra para su descarga con una parte de la información robada, amenazaron con publicar la totalidad de los datos el 23 de abril. Con el transcurso de los días fueron actualizando la información que publicaron en su blog sobre el ataque y comenzaron a advertir que los ataques a los ministerios continuarían si no pagan.

En el día de hoy los cibercriminales dieron más detalles y dicen haber obtenido acceso a unos 800 servidores y extraído 900 GB de bases de datos, y 100 GB con documentos internos del Ministerio de Hacienda y bases de datos que contienen nombres completos y direcciones de correo.

Además de extorsionar a la víctima con la información, los atacantes aseguran haber implantado una gran cantidad de backdoors en varios ministerios públicos y compañías privadas. Asimismo, en su sitio de la dark web agregaron en las últimas horas para su descarga cuatro archivos comprimidos con información supuestamente extraída de los sistemas de la víctima.

Imagen 2. Información publicada el 20 de abril en la publicación de su blog sobre el ataque al Ministerio de Hacienda de Costa Rica y que incluye más de 10GB en cuatro archivos para su descarga.

Por su parte, desde el Ministerio de Hacienda comunicaron en un extenso hilo de Twitter que en la madrugada del lunes 18 de abril comenzaron a tener inconvenientes en algunos de sus servidores y que desde entonces están investigando y analizando en profundidad lo que ocurrió. Mientras tanto, suspendieron temporalmente las plataformas ATV y TICA y explicaron que volverán a estar disponibles luego del análisis.

Asimismo, en cuanto a los datos expuestos hasta ese entonces por los atacantes, el organismo manifestó que la información divulgada corresponde a la Dirección General de Aduanas y que la misma es utilizada como insumo y soporte, pero que no es de carácter histórico.

Luego de lo que fue el anuncio inicial de Conti y la posterior confirmación por parte del Ministerio del incidente, el grupo intervino el sitio del Ministerio de Ciencia y Tecnología para publicar un mensaje en inglés que traducido dice “Decimos hola desde Conti, busquen sobre nosotros dentro de su red”.

🚨#Conti allegedly hacks Ministerio de Ciencia, Innovation, Technology, y Telecomunicaciones' website, posting the following message on the compromised website:

"We say hello from conti, look for us on your network"#ContiLeaks #Ransomware #RansomwareGroup pic.twitter.com/JgkohoaV6t

— BetterCyber (@_bettercyber_) April 19, 2022

Mensaje que dejó el grupo en el sitio del Ministerio de Ciencia, Tecnología, Innovación y Telecomunicaciones de Costa Rica para dar cuenta los accesos que tienen.

Acerca del ransomware Conti

Conti es un ransomware que opera bajo el modelo de ransomware as a service y que ha sido entre los distintos grupos de ransomware el que más actividad tuvo en 2021, sumando a un mes de finalizar el 2021 unas 599 víctimas. Esta actividad se enmarca en un contexto en el cual la actividad de los grupos de ransomware comenzó a crecer significativamente en 2020 desde el inicio de la pandemia, causando gran preocupación a nivel mundial por el elevado costo de los rescates, la interrupción de las operaciones que provoca esta amenaza en las organizaciones, y por los daños a la reputación.

Este grupo está en actividad desde el año 2019 y en América Latina afectó a organizaciones de Argentina, Colombia, Honduras, Brasil y República Dominicana.

En cuando a la forma de operar de este grupo, desde ESET hemos analizado alguna de sus muestras para ver cuáles son sus principales características de este ransomware. De acuerdo con lo que hemos visto, esta amenaza suele distribuirse a través de correos de phishing que incluyen adjuntos maliciosos que descargan un malware que en instancias posteriores termina en la descarga de Conti en el equipo de la víctima. Otros mecanismos de acceso inicial utilizados por Conti son la explotación de vulnerabilidades o los ataques a servicios RDP expuestos y débilmente configurados.

Para más información sobre cómo opera, compartimos este artículo sobre las principales características del ransomware Conti y cómo operan sus afiliados.

Otros ataques de Conti que tuvieron gran repercusión fueron el que afectó al sistema de salud de Irlanda y que provocó la interrupción en el funcionamiento de sus sistemas. Más acá en el tiempo, este mes el grupo también afirmó ser el responsable de un ataque a Nordex, una compañía muy importante que se dedica a la fabricación de molinos eólicos y que debió interrumpir sus sistemas tecnológicos tras el incidente.