Esta semana registramos una campaña de phishing que suplanta la identidad de Banco Galicia, una entidad financiera de Argentina, para engañar a los usuarios clientes y robar las credenciales de acceso a sus cuentas bancarias online.

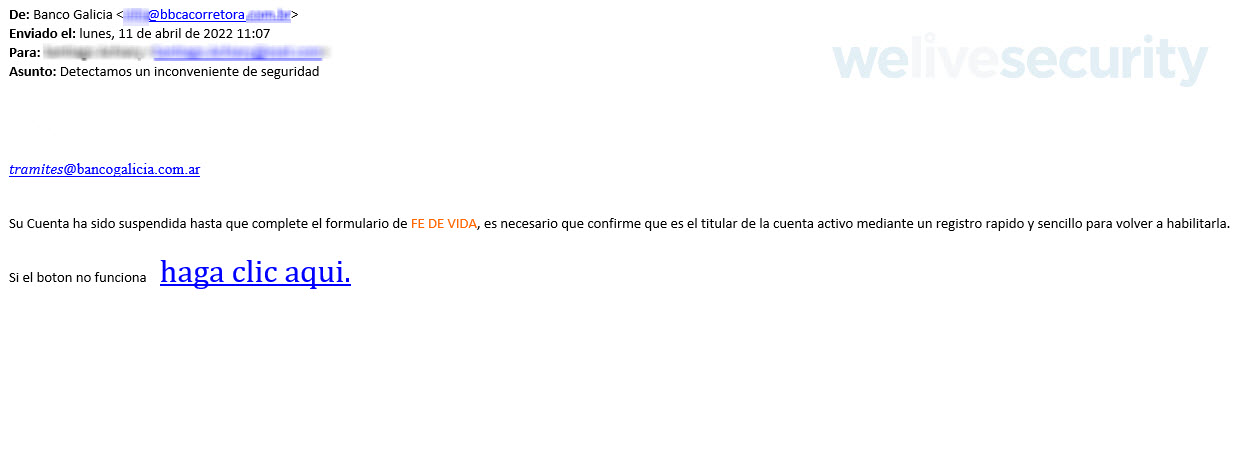

El correo intenta hacer creer a las potenciales víctimas de que se trata de una comunicación oficial. El mensaje hace referencia a un supuesto incidente de seguridad en la cuenta que fue detectado recientemente y que por eso la misma ha sido suspendida. Para poder habilitar la cuenta, se solicita que se haga clic en un enlace para acceder un formulario.

Lo primero que observamos es el correo del remitente, ya que si bien como se aprecia en la imagen a continuación dice Banco Galicia, el dominio del correo nada tiene que ver con el oficial. Vale la pena destacar que hasta acá la campaña no parece muy sofisticada, ya que si comparamos el correo con otros modelos de phishing nos daremos cuenta que algunas campañas más elaborados utilizan diseños más elaborados que realmente hace que sea difícil darse cuenta que se trata de un engaño.

Como se observa, el mensaje incluye un enlace que está en el cuerpo del correo, pero también un enlace en una dirección de correo que aparece aislada al inicio del cuerpo del mensaje. En ambos casos, el enlace dirige a un sitio web que simula ser la página de online banking de Banco Galicia.

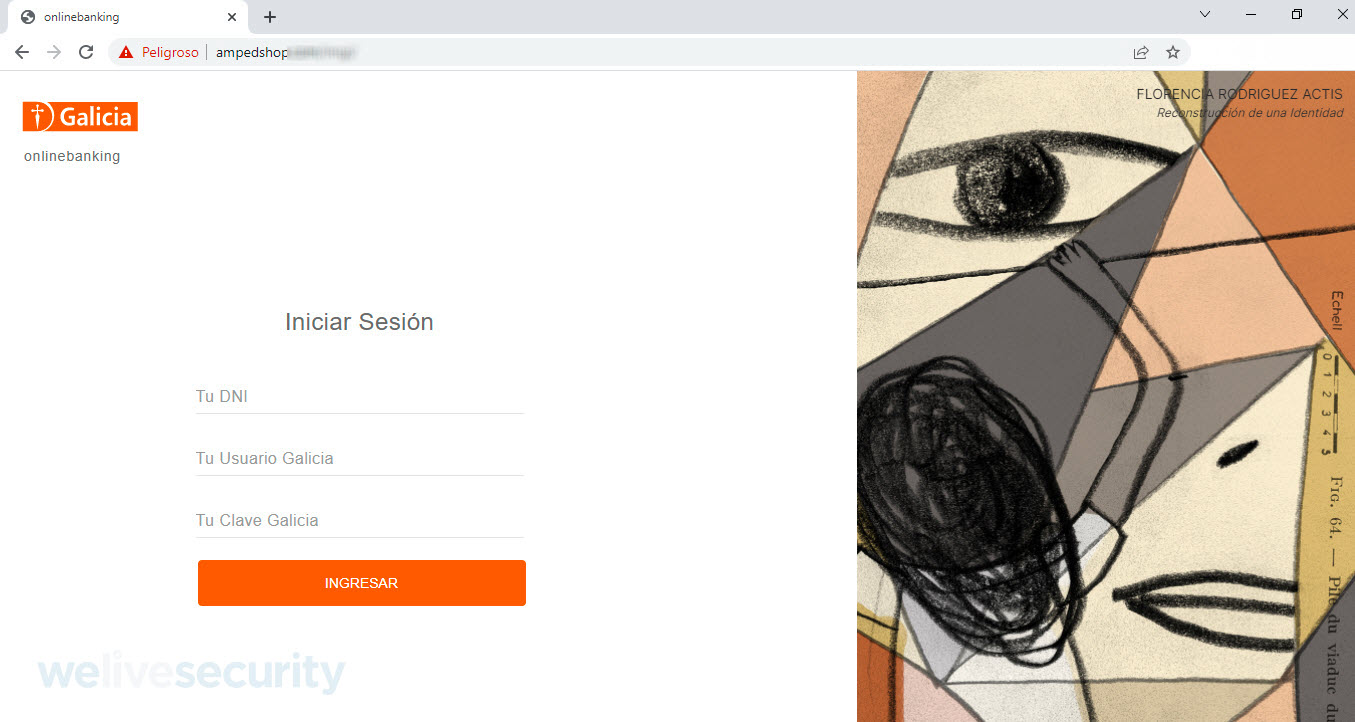

Como se observa en la Imagen 2, el diseño de la página es muy similar al oficial. Sin embargo, el elemento clave en este punto es la URL de la página. Ahí podemos darnos cuenta de que es un sitio que nada tiene que ver con Banco Galicia y que se trata de una página falsa con los mismos campos que deben completar los clientes en el sitio legítimo. Estos son: número de documento, clave de usuario y clave bancaria.

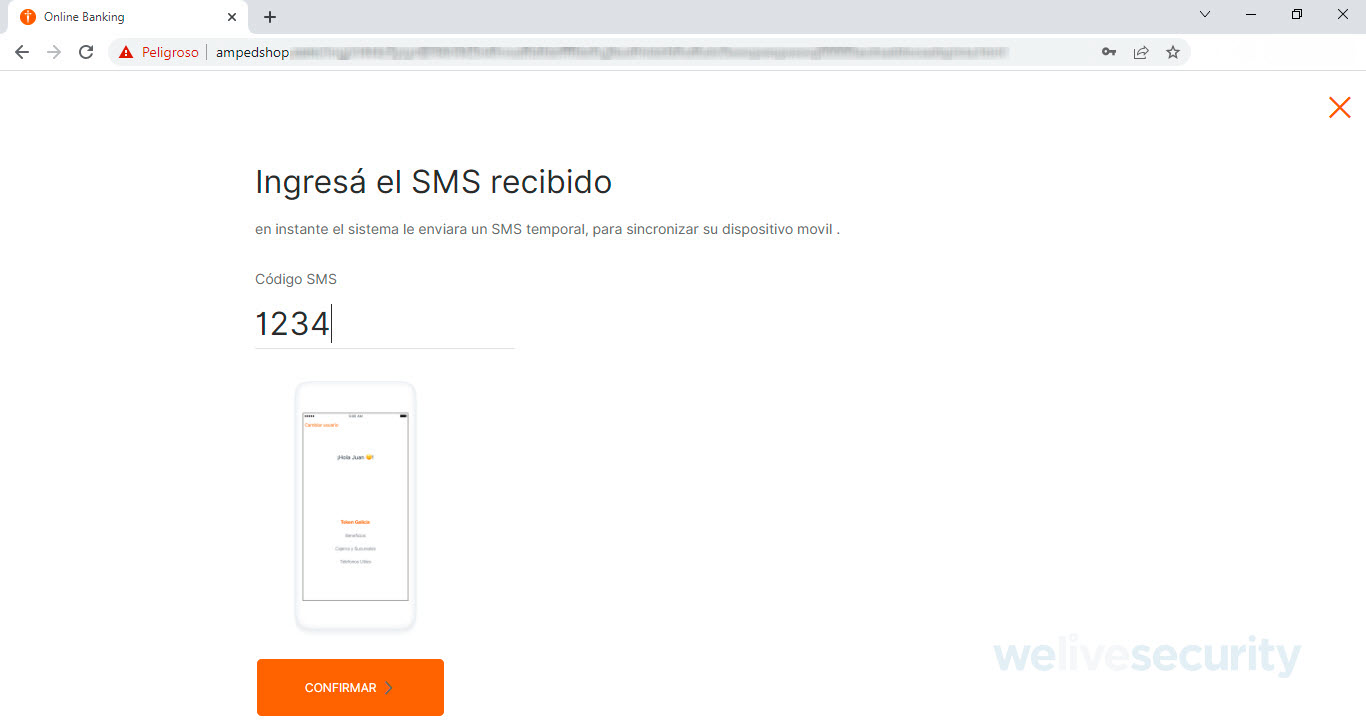

Luego de ingresar esta información, la víctima será dirigida a una página en la cual se solicita ingresar el código de verificación, también conocido como doble factor de autenticación o autenticación en dos pasos, que supuestamente enviaron vía SMS.

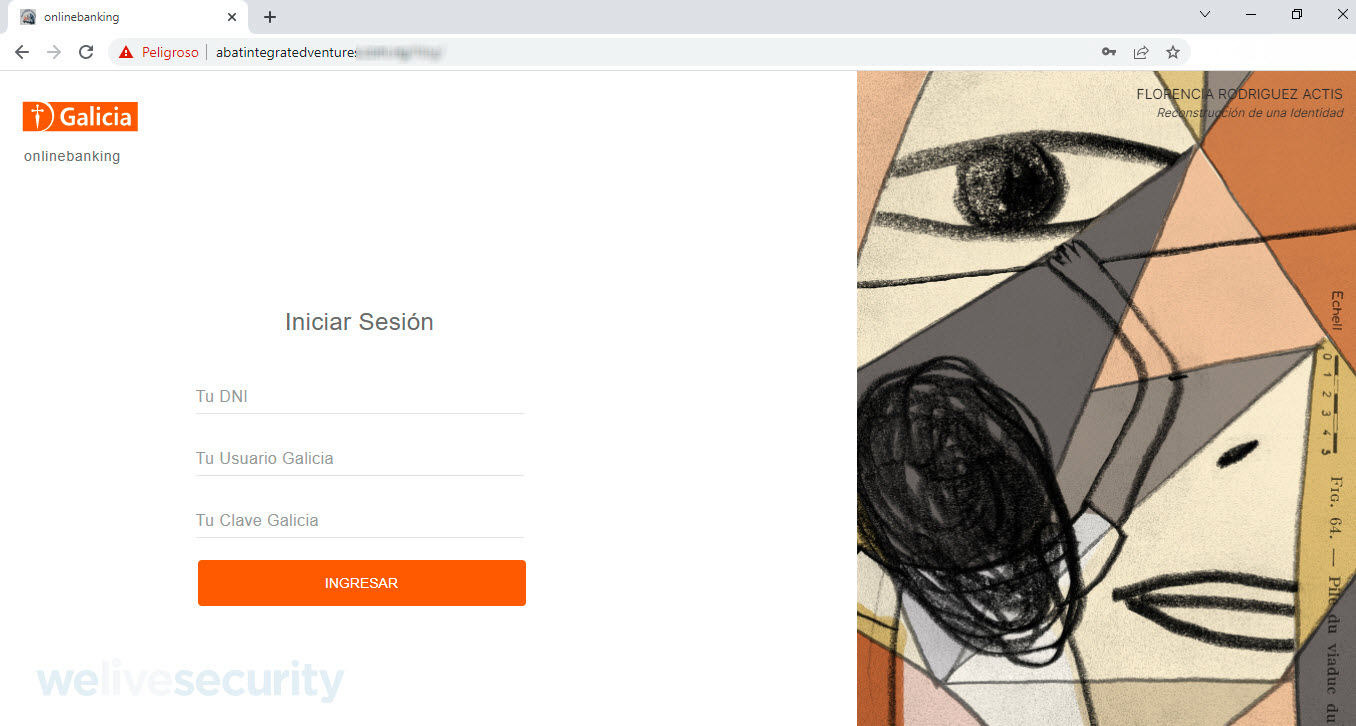

Imagen 3. Instancia en la que supuestamente se envía un supuesto código de verificación para hacer el proceso más creíble

En este punto, el usuario que haya caído en la trampa quedará esperando que llegue un SMS que jamás llegará. Sin embargo, los operadores detrás de esta campaña maliciosa habrán obtenido el número de documento, la clave de usuario y la clave bancaria de su cuenta.

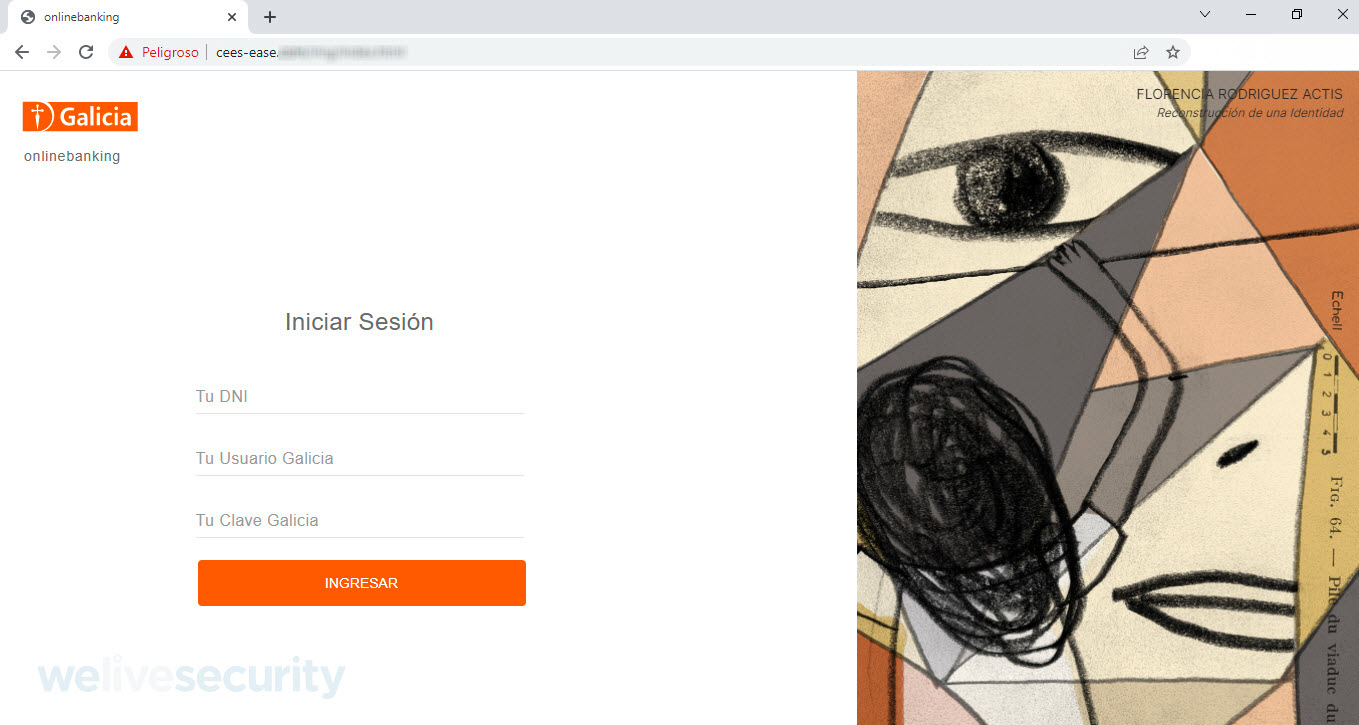

Para el análisis del engaño, pusimos una clave aleatoria y luego de ingresar la misma clave en dos oportunidades el sitio redirige a la página de inicio. Un dato curioso es que en algunos casos la redirección llevaba a URL diferentes, pero con la misma estética utilizada por el sitio oficial del banco. Esto significa que los estafadores están utilizando más de un dominio para llevar adelante esta campaña de robo de credenciales.

Imagen 4. Ejemplo de otros dominios que alojan el mismo diseño.

Recomendaciones para evitar ser víctima

Para evitar ser víctimas de este tipo de engaños, verificar la dirección de correo del remitente y nunca hacer clic en enlaces de correos sospechosos ni descargar archivos adjuntos. En este articulo compartimos seis claves para reconocer correos de phishing que te ayudarán a estar más preparado. Toma nota también de cuáles son los mensajes más comunes que suelen poner en el asunto del correo para atraer a las víctimas.

Si has caído en el gaño, comunícate telefónicamente con el banco para explicar lo que sucedió y cambia tus claves de acceso.

Tal vez te interese:

Falsos perfiles de bancos en Instagram y cómo criminales están utilizando el scraping de seguidores