El grupo extorsivo LAPSUS$ sigue muy activo. Luego de las filtraciones de NVIDIA y Samsung hace unas semanas y la amenaza de filtrar información de Mercado Libre, el grupo publicó en Telegram detalles de los supuestos accesos no autorizados que el grupo afirma haber logrado y que afectan a Microsoft y al proveedor de servicios de autenticación Okta. Horas después de la publicación de un archivo con parte de la información robada a Microsoft, la compañía confirmó que sufrió un incidente de seguridad. En el caso de Okta, luego de que LAPSUS$ publicara imágenes del supuesto acceso a la cuenta de un empleado, la compañía lanzó un comunicado en el que asegura que no sufrieron el acceso indebido a sus sistemas y que aun así están investigando.

Robo de información a Microsoft

Tras la publicación de un archivo comprimido de 9GB que contienen parte del código fuente robado de Bing, Bing Maps y Cortana, Microsoft confirmó en el día de ayer a través de un comunicado que uno de sus empleados fue víctima de un incidente de seguridad que permitió a los actores maliciosos acceder y robar parte del código fuente de algunos de sus productos desde un servidor interno. Los cibercriminales aseguran haber robado 37GB de código fuente de varios proyectos de la compañía.

Publicación en Telegram de LAPSUS$ en la que publican parte de la información robada a Microsoft.

Según revelaron algunos medios, investigadores que analizaron los datos filtrados manifestaron que parecen ser legítimos y agregaron que la filtración incluye, además del código fuente de varios proyectos, correos y documentación utilizada internamente.

En el comunicado, Microsoft aseguró que el incidente no comprometió información de los clientes y que el acceso indebido fue realizado tras comprometer una cuenta de un empleado que permitió a los actores maliciosos acceder a una parte limitada de sus repositorios. Por otra parte, la filtración del código fuente no supone un riesgo para la seguridad, aseguró el gigante tecnológico.

Robo de información a Okta

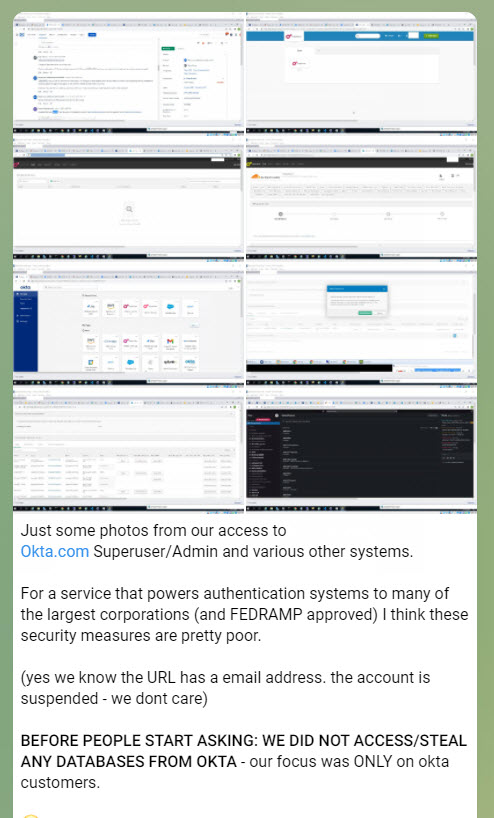

Esta semana se conoció que otra de las víctimas de LAPSUS$ fue Okta, una compañía que ofrece servicios de autenticación y que es utilizada por grandes compañías. Según publicaron a través de Telegram, los cibercriminales tuvieron acceso a una cuenta con permisos de administrador que les permitió resetear contraseñas y la autenticación multifactor de una gran cantidad de clientes. A su vez, los criminales aclaran que no accedieron ni robaron ninguna base de datos de Okta.

Imagenes publicadas por LAPSUS$ como prueba del compromiso de una cuenta con permisos de administrador de un usuario de soporte.

Por su parte, el jefe de seguridad de Okta, David Bradbury, publicó un comunicado en el que asegura que la compañía no fue víctima de un ataque y que sus servicios continúan operando con normalidad, aunque sí manifestaron que en enero de este año detectaron un intento fallido de comprometer la cuenta de un ingeniero de soporte al cliente que trabaja para un proveedor tercero. Sin embargo, pese al intento fallido, investigaron lo que ocurrió con una compañía forense que reveló que en enero de este año un atacante tuvo acceso a la computadora de un ingeniero de soporte y que las imágenes reveladas por LAPSUS$ estarían relacionadas a este incidente.

En una actualización del comunicado publicado por Okta el 22 de marzo, la compañía confirmó que finalmente un pequeño porcentaje de sus clientes (aproximadamente 2.5%) se vio afectado por el incidente que sufrió uno de sus empleados y que los actores maliciosos podrían haber tenido acceso a sus datos.

Según explicó Bradbury, “el potencial impacto para los clientes de Okta están limitados a los accesos que tienen los ingenieros de soporte. Estos ingenieros no son capaces de crear o eliminar usuarios o descargar bases de datos de los clientes. Los ingenieros de soporte sí tienen acceso a ciertos datos, pero los mismos son limitados, como tickets en Jira y listas de usuarios”. Además, agregó que “los ingenieros de soporte pueden resetear contraseñas y la autenticación multifactor de los usuarios, pero no tienen acceso a las contraseñas”.

Mecanismos utilizados por LAPSUS$ para acceder a los sistemas de sus víctimas

Según reveló Microsoft, el actor de amenaza bajo el nombre LAPSUS$, monitoreados por Microsoft bajo el nombre DEV-0537, es un grupo extorsivo que comenzó atacando a compañías en Reino Unido y América del Sur, pero fue ampliando sus blancos de ataque a nivel global afectando a organismos gubernamentales, compañías de sectores como tecnológicas, telecomunicaciones o retail, y según Microsoft también es conocido por comprometer cuentas de usuarios en Exchange de criptomonedas para sustraer fondos.

Además de buscar el interés de los medios al hacer públicos sus filtraciones, LAPSUS$ se vale de diferentes técnicas para llevar adelante sus ataques que tienen como objetivo obtener accesos con privilegios a través de credenciales robadas que les permitan robar y borrar datos de las víctimas.

Por ejemplo, algunas de las técnicas que utiliza este grupo son ataques de ingeniería social a través del teléfono (vishing), ataques de SIM swapping que permiten el robo de cuentas, compra de credenciales a empleados y en foros clandestinos de la dark web, uso de malware del tipo infostealer, como RedLine, para robar contraseñas y tokens de sesión, entre otras.

Una vez que obtienen credenciales y tokens de sesión, los atacantes buscan comprometer cuentas o servicios que permitan acceder a sistemas corporativos..