Con el auge de los criptoactivos no es de extrañarse que los cibercriminales dediquen esfuerzo a buscar la forma de hacerse con los tokens o criptomonedas de los usuarios. Además de los ataques de ransomware que demandan pagos en criptomonedas o ataques directamente a un Exchange, existen códigos maliciosos que buscan robar estos activos de las víctimas. Por eso, en este artículo profundizaremos sobre una técnica que, si bien no es nueva, vemos que los cibercriminales la emplean cada vez más: el crypto clipping.

¿Qué es el crypto clipping y cómo podemos protegernos de esta amenaza? Esas son algunas de las preguntas que respondemos a continuación.

¿Qué es el crypto clipping?

A finales del año pasado se descubrió una nueva variante del malware Phorpiex diseñada para el robo de criptomonedas en la etapa de transacciones. Llamada Twitz, esta nueva variante de la botnet ha estado siendo distribuido principalmente a través campañas de phishing.

Cuando el usuario víctima de este malware realiza una transacción de criptomonedas, mediante la técnica de crypto clipping, la amenaza reemplaza de forma automática la dirección de la billetera de la víctima para redirigir esos activos a una billetera controlada por el atacante y de esta manera robar su dinero.

Lamentablemente, en mercados clandestinos de la dark web o en algunos casos incluso de Telegram, se ofrece por poco dinero bajo el modelo de malware como servicio (MaaS, por sus siglas en inglés) programas maliciosos que empleen esta técnica embebida en el código.

Es importante mencionar que el malware que hace uso del crypto clipping no es nuevo. Hemos visto en los últimos años que varias de las familias de troyanos bancarios más comunes en América Latina, como Casbaneiro, Mispadu, Janeleiro o algunas variantes de Mekotio, han estado utilizado el crypto clipping para robar dinero de las billeteras. También otras familias de malware más extendidas a nivel global, como Agent Tesla u otros menos populares, como BackSwap, KryptoCibule. Incluso en 2019 se detectó malware en Google Play dirigido a dispositivos móviles.

Phorpiex: una botnet con bastante historia

Para comprender cómo se ha extendido el uso de esta técnica a través del malware, fue en diciembre de 2021 que investigadores detectaron la nueva variante de Phorpiex diseñada para el robo de criptomonedas durante la etapa de transferencias, pero las anteriores versiones creemos que no incluían esta técnica.

Phorpiex, también conocido como Trik, es una botnet detectada por primera vez en 2010. En esencia, se trata de un gusano informático que ha sido utilizado por sobre todas las cosas para utilizar los equipos comprometidos para el envío de spam masivo. Pero también se ha utilizado para descargar códigos maliciosos en los equipos de las víctimas, como el ransomware como GandCrab o mineros de criptomonedas como XMRig, e incluso para realizar ataques de DDoS.

Esta botnet fue responsable de una de las campañas más grandes de sextorsión durante el año 2019. La misma consistía en un correo en el cual indicaban a la víctima que su equipo había sido infectado y que la habían filmado visitando sitios para adultos. Por eso, si no pagaba un monto que iba entre los 300 y 5.000 dólares en bitcoins, los extorsionadores amenazaban con enviar a sus contactos un video visitando los sitios.

Presencia de phorpiex en América Latina

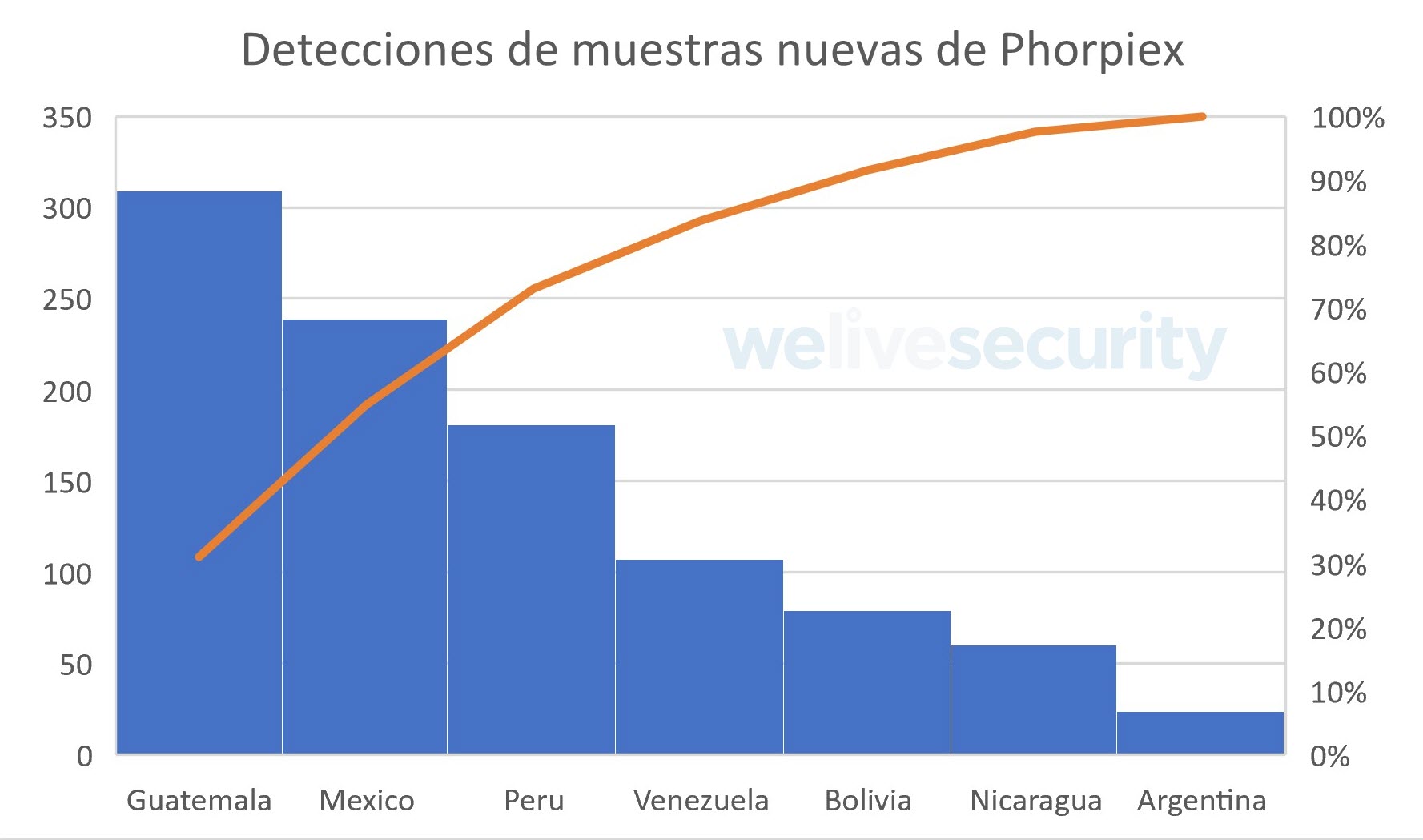

Según datos de la telemetría de ESET, se observa un crecimiento en la detección de nuevas muestras de Phorpiex durante los últimos seis meses, principalmente en Guatemala, México, y Perú.

En el caso de México, fue el segundo país que obtuvo mayor cantidad de nuevas variantes de este gusano, lo cual también ha sido reportado durante el año 2019.

Detecciones de Phorpiex en Latam entre agosto de 2021 y enero de 2022.

Recomendaciones para evitar ser víctima de malware que utiliza crypto clipping

Si bien en artículos previos compartimos algunas recomendaciones para protegerse frente a las estafas más comunes con criptomonedas, consideramos importante reforzar algunos puntos para evitar ser víctima del crypto clipping:

- Siempre tener instalado en el equipo una solución antimalware/antivirus para evitar la instalación de malware.

- Verificar la dirección de la billetera virtual al momento de la transacción, ya que de esta manera el usuario podrá detectar si la dirección fue reemplazada al copiar y pegar.

- No instalar ningún software que no sea descargado de fuentes oficiales.

- Estar atentos y no abrir correos de phishing. Muchos de ellos contienen malware ocultos como archivos adjuntos.

- Antes de hacer transacciones de montos importantes de criptomonedas, es mejor realizar una transacción de prueba por una suma pequeña.

- Tener cuidado con las URL, ya que muchos cibercriminales desarrollan páginas falsas que se hacen pasar por billeteras, Exhanges u otro tipo de plataformas para robar las credenciales de los usuarios.