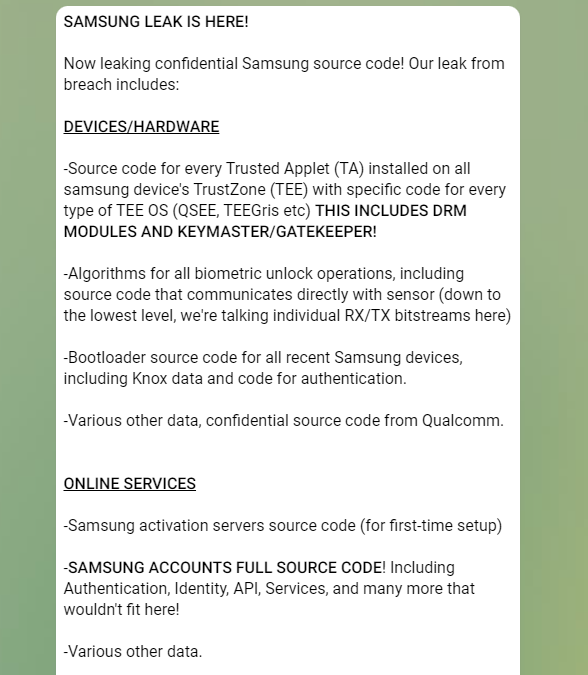

A través de Telegram, el grupo publicó un archivo Torrent de aproximadamente 190GB que aseguran contiene una importante cantidad de datos confidenciales de Samsung Electronics. Entre ellos, el código fuente de la compañía, el cual al parecer fue obtenido tras una brecha.

Según aseguraron los criminales, el archivo publicado incluye el código fuente de cada Trusted Applet (TA) instalado en el entorno de ejecución segura TrustZone, el cual es utilizado para operaciones sensibles, como criptografía de hardware, cifrado de binarios o control de acceso. También se incluye algoritmos para todas las operaciones de desbloqueo biométrico, código fuente de bootloader para todos los dispositivos Samsung recientes, el código fuente confidencial de Qualcomm, el código fuente para la activación de servidores Samsung, y el código fuente completo para la tecnología utilizada para autorizar y autenticar cuentas de Samsung, incluyendo API y servicios.

Desde BleepingComputer, que descargaron el Torrent, confirman esto y agregan que el archivo está dividido en tres partes, y que al momento de la descarga unos 400 nodos estaban compartiendo el archivo para su descarga. Asimismo, cada parte contiene un archivo de texto que detalla la información que contiene cada paquete. La primera parte contiene código fuente e información relacionada con seguridad, defensa, Knox, Bootloader y Trusted Apps; la segunda parte código fuente y datos sobre la seguridad de los dispositivos y el cifrado, y la tercera parte incluye repositorios de GitHub de Samsung.

Algunos medios revelaron que, en un comunicado publicado en el foro interno que utiliza Samsung, la compañía dijo que no se filtró información personal de clientes ni empleados y que el incidente no impactará al negocio. Además, la compañía confirmó el incidente al afirmar que la información filtrada incluye algunos códigos fuente necesarios para el funcionamiento de los teléfonos Galaxy.

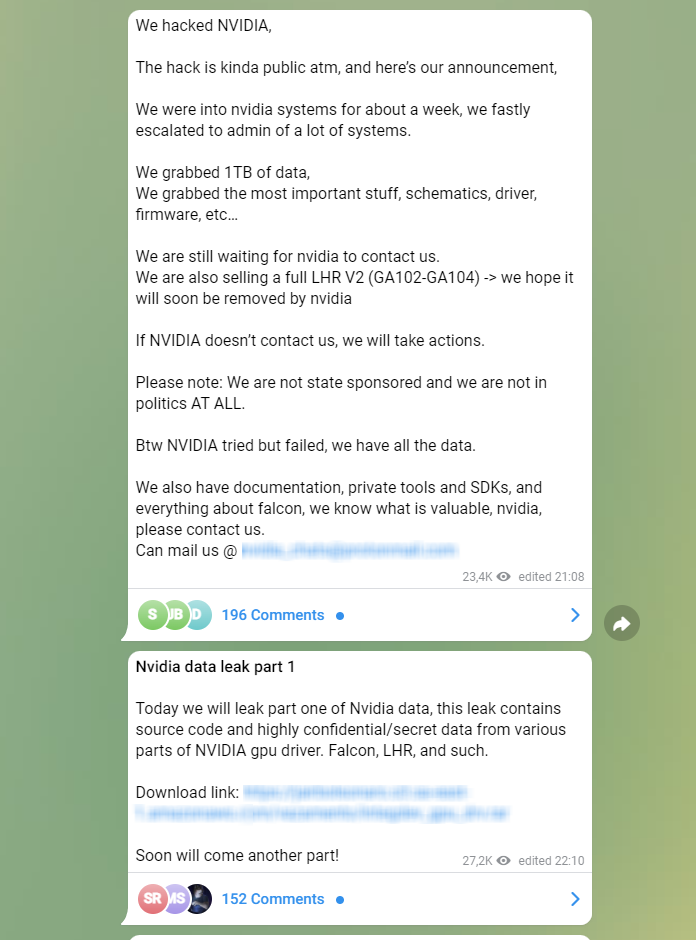

Filtración de 1TB de datos de NVIDIA

El mismo grupo de cibercriminales llamado LAPSUS$ fue el que el pasado 27 de febrero anunciara que comprometieron los sistemas de NVIDIA y recolectaron 1TB de datos sensibles de la compañía desarrolladora de unidades de procesamiento gráficas (GPU) NVIDIA. Según publicaron los criminales en Telegram, entre la información robada está el código fuente para drivers y firmware, además de documentación, herramientas de uso interno y algunos kit de desarrollo de software (SDK, por sus siglas en inglés).

El grupo extorsivo aseguró que se contactó con NVIDIA y que esperaría hasta el viernes 4 de marzo para publicar la información. Como prueba, filtraron una porción de los datos robados que contiene el código fuente y datos confidenciales de varios componentes de los drivers de las GPU de NVIDIA.

Una particularidad de este ataque es la estrategia extorsiva abordada por LAPSUS$ para negociar con NVIDIA, ya que solicitaron a la compañía que lanzara una actualización para sus firmwares que eliminen una función conocida como Lite Hash Rate (LHR) y a cambio no publicarían la información. Este pedido es para poder utilizar las placas de video para minar criptomonedas, ya que la función LHR introducida en febrero de 2021 tenía como objetivo que pierdan el interés por estas placas quienes buscaban utilizarlas para minar Ethereum u otros tipos de criptomonedas y no para videojuegos, explicó ArsTechnica.

Días después, la banda añadió otra demanda a la compañía para detener la filtración: que se comprometan a hacer que sus drivers para GPU pasen al código abierto.

NVIDIA confirmó el ataque en un comunicado oficial el 23 de febrero. Allí el fabricante de chips reveló que sufrieron un incidente de seguridad, aunque no tienen evidencia de que se haya desplegado un ransomware. Sin embargo, sí aseguran que robaron de sus sistemas contraseñas de empleados e información propiedad de la compañía.

Detectan malware utilizando certificados de firmas de código de NVIDIA

Según reveló BleepingComputer, actores maliciosos están utilizando para firmar malware y otras herramientas de hacking certificados de firma de código utilizados por NVIDIA para firmar sus ejecutables y drivers. Al firmar malware con estos certificados los actores de amenazas logran que los drivers maliciosos sean cargados por Windows al poder verificar el propietario del archivo y considerarlos legítimos de NVIDIA.

That escalated quickly #Lapsus

#Nvidia #LeakedCertificateMimikatzhttps://t.co/TrY6vL2mEE

KDUhttps://t.co/RDf6bnuArk pic.twitter.com/Jl4tpS5KEr

— Florian Roth ⚡️ (@cyb3rops) March 3, 2022

Estos certificados fueron utilizados para firmar herramientas como Cobalt Strike beacons, Mimikatz, algunos backdoor y herramientas de acceso remoto (RAT) como Quasar.

Si bien los certificados robados expiraron, Windows igualmente permite que drivers certificados con esta firma puedan ser ejecutados en el sistema operativo. Ya han sido publicadas en Twitter algunas herramientas para identificar procesos que corren con certificados de NVIDIA robados.

Como podemos observar, las consecuencias de estas filtraciones pueden ser muy diversas.

En cuanto al grupo LAPSUS$, se trata de un actor que ha ingresado a mediados de 2021 a la escena del cibercrimen y fue el mismo grupo que se atribuyó el ataque al Ministerio de Salid de Brasil en diciembre de 2021. En esa oportunidad, robaron datos internos con información relacionada al proceso de vacunación contra el COVID-19, así como certificados de vacunación y también sobre el sistema de notificación de personas infectadas. Según medios de Brasil, el grupo habría sido también el responsable del ataque a la compañía de videojuegos Electronic Arts (EA) a mediados de 2021 en el cual robaron 780GB de datos de la compañía que incluían el código fuente de FIFA 21, entre otra información de valor.