Ransomware as a Service (RaaS) es un término en inglés que hace referencia a un modelo de negocios en el cual los desarrolladores de un malware tipo ransomware ofrecen a actores maliciosos interesados —incluso sin grandes conocimientos técnicos—herramientas para que puedan iniciar una campaña de ransomware contra una víctima al contratar la creación de malware como un servicio o la posibilidad de sumarse a través de un programa de afiliados para distribuir una familia de ransomware a cambio de un porcentaje de las ganancias. Este modelo de negocio alrededor del ransomware no es nuevo ni exclusivo de este tipo de amenaza informática —existe el malware as a service— pero en los dos últimos años el RaaS ha crecido y actualmente existen muchos grupos de ransomware operando bajo estas condiciones.

Pero, ¿qué es exactamente el ransomware como servicio o RaaS?

Este servicio lo ofrecen grupos de ciberdelincuentes que desarrollan este tipo de códigos maliciosos y lo ofrecen en foros clandestinos en los que buscan reclutar afiliados, que son quienes contratan el servicio. Son dos partes bien diferenciadas: los creadores del ransomware y los afiliados o quienes contratan el servicio que son responsables de distribuir la amenaza. Los afiliados tienen acceso a una infraestructura robusta y bien desarrollada con códigos maliciosos diseñados para evadir las defensas sin necesidad de tener conocimientos de programación o haber creado la estructura de todo por sí mismos. Asimismo, quienes adquieren el servicio tienen acceso a un panel de control donde podrán establecer los montos que solicitarán a cada víctima por el rescate, configurarán el mensaje para el usuario después del compromiso, entre otras cosas.

Algunos grupos de ransomware, como es el caso de REvil, revelaron en una entrevista en 2021 que llegaron a tener 60 miembros afiliados distribuyendo este ransomware, lo que explica la popularidad que tuvo REvil que fue uno de los grupos más activos a nivel mundial entre 2020 y 2021. A mayor cantidad de afiliados distribuyendo de manera independiente la amenaza, mayor cantidad de ataques.

El concepto es muy similar a contratar un servicio en la nube, solo paga la tarifa mensual para tener acceso a todo lo que la estructura tiene para ofrecer.

El monto que se cobrará por usar el framework, así como las funciones que se ofrecen a los afiliados, varían según el grupo de ciberdelincuentes que se contrate. A continuación, enumeraré algunas de las funciones que ofrecen estos delincuentes, y vale la pena señalar que estos elementos no están necesariamente vinculados a una oferta de un grupo específico.

La siguiente lista detalla los servicios que ofrecen diferentes grupos.

– Malware listo para ser distribuido, no detectable y que cuenta con técnicas de ofuscación para su ejecución;

– Distribución de dinero obtenido por el pago del rescate: aquí puede haber diferentes modalidades. En algunos casos el porcentaje del monto que se lleva el afiliado puede ser desde 50% hasta del 70% o incluso hasta el monto total, ya que en algunos casos los ciberdelincuentes solo cobran por la creación del malware y el uso de la estructura.

– El modelo más común en la actualidad es por un porcentaje del dinero que pagan las víctimas por el rescate de los archivos;

– Orquestación completa del ataque a través de los servidores de Comando y Control (C&C);

– Posibilidad de robar información sensible del entorno de la víctima, previo al cifrado, para futuras extorsiones (Doxing);

– Ayuda para conseguir nuevos objetivos para lanzar sus ataques.

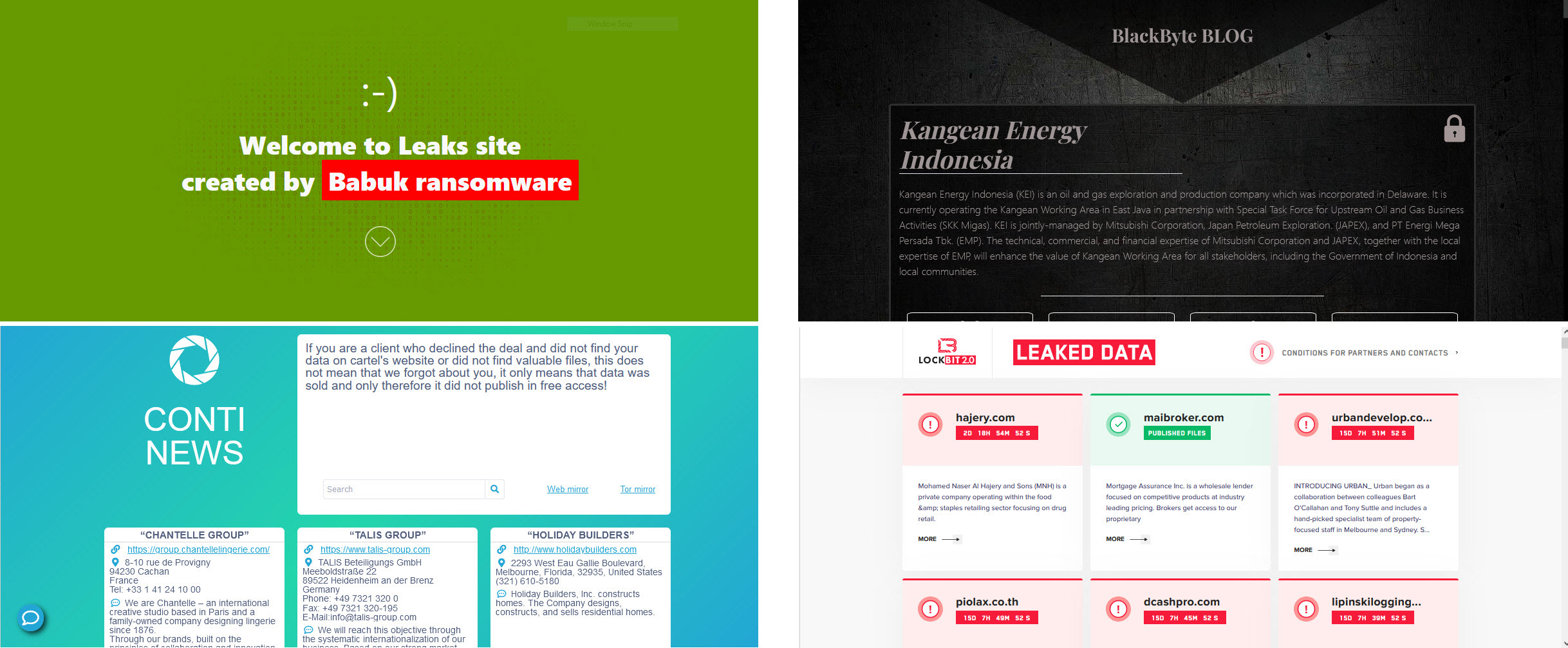

Página principal de algunos de los grupos de Rransomware as a Service más activos durante los últimos meses.

Otro punto que nos llamó la atención fueron las métricas que presentan nuestros sistemas. Hemos observado que el número de familias de ransomware ha aumentado mucho en los últimos tiempos y que las detecciones de las propias amenazas han disminuido.

Esto significa que las familias de malware se están volviendo más asertivas en sus ataques, a menudo aprovechando vulnerabilidades que no han sido parcheadas para lograr el acceso inicial de un entorno. Combinando estas estrategias para lograr acceso a los sistemas con el hecho de que el ransomware es, sin duda, el tipo de amenaza más rentable de los últimos años, tenemos lo que debería ser la principal preocupación de las empresas en la actualidad.

Si pensamos en el ransomware como modelo de negocio de servicios, uno de sus principales propósitos es “armar” a las personas que quieren comprometer una determinada estructura de red, pero que aún no tienen los conocimientos necesarios para hacerlo. Y más allá de que un ataque de ransomware puede resultar catastrófico para una organización, lo que hace que este escenario sea aún más preocupante es que existe un gran potencial de que las personas que contratan este tipo de servicios sean empleados, contratistas o rivales comerciales de la empresa objetivo. El ransomware Lockbit 2.0., por ejemplo, en su sitio de la Dark Web invita a formar parte de su red de afiliados a quienes tengan accesos a redes corporativas y a acceso a información interna de una organización que pueda ser de utilidad.

Si el afiliado es un empleado o un proveedor de servicios, este sería uno de los peores escenarios posibles, ya que las empresas suelen proteger el perímetro y “olvidarse” de proteger los equipos internos, y esto hace que el malware infecte el entorno sin dificultad y comience a propagarse. Si el que utiliza los servicios del ransomware es un competidor, el escenario también es crítico, ya que puede tener información privilegiada sobre el objetivo, como procesos de negocios y contratación de empleados o servicios, conocer personalmente a los empleados del objetivo, entre otra información valiosa.

Cómo consigue un delincuente contratar un servicio de ransomware

Si el interesado tiene un conocimiento mínimo sobre el acceso a la Dark Web y conoce algunas direcciones de búsqueda o páginas con listados de sitios de la red Onion, encontrar ofertas de RaaS puede llevar menos de 10 minutos. Si el delincuente no tiene un conocimiento mínimo sobre el tema, será necesario buscar en foros de hacking de la Internet superficial hasta encontrar estos concentradores de enlaces, motores de búsqueda o foros que lo lleven a encontrar los sitios .onion de los grupos de ransomware. A partir de ahí solo basta con contactarlos. Debido a que están brindando un servicio, seguramente serán receptivos a los nuevos afiliados.

Como mencioné, la forma más rápida es a través de Dark Web, pero es posible encontrar una gran cantidad de contenido interesante utilizando motores de búsqueda normales como Google. Solo se necesita buscar los términos correctos.

Todos estos elementos nos hacen pensar que el RaaS tendrá un impacto cada vez mayor en el panorama de seguridad global, por lo que lo señalamos como una de las tendencias para 2022. Creemos que todas las empresas y organizaciones, sin excepción, deberían considerar esta amenaza como un riesgo alto y con una probabilidad alta, y tomar medidas para evitar que la infección tenga éxito.

Lectura recomendada: 5 cosas que debería hacer antes de sufrir un ataque de ransomware

Entre las mejores prácticas para evitar este tipo de amenazas se encuentran:

Aplicar el principio de menor privilegio: Intenta siempre restringir al máximo los privilegios de todos los usuarios dentro de la red.

- ¡No te centres en el perímetro, céntrate en todo!: cuando se trata de seguridad, es interesante tratarla de la forma más completa posible, intentando proteger todos y cada uno de los equipos presentes en el entorno y no solo los perímetros de red que se conectan a Internet. Lea sobre el modelo de seguridad Zero Trust.

- Procesos de revisión y control: Esto es para privilegios de acceso, usuarios, grupos, procesos y cualquier otra cosa en el entorno. Es fundamental para la salud del entorno que haya revisiones periódicas de privilegios, grupos, usuarios de vacaciones/fuera/desvinculados de la empresa y todos los demás aspectos que garanticen que lo que se está utilizando en este momento es realmente lo necesario, y que lo necesario sea lo más seguro posible.

- La seguridad mínima es exactamente eso, la mínima. Intente que su entorno siempre evolucione: antivirus, firewall y backup de la información son requisitos básicos para la seguridad de una red. Si ya tiene soluciones de seguridad bien establecidas en su entorno, es interesante preguntarse cuál sería el próximo paso hacia un entorno aún más seguro y tomar medidas que lo lleven hacia él.

- Eduque a los empleados para que comprendan la seguridad de la información: estrategias como lanzar campañas periódicas que aborden formas de identificar el phishing, las posibles formas en que los delincuentes pueden acercarse a las víctimas, el comportamiento seguro dentro y fuera del entorno corporativo son efectivas para reducir la cantidad de incidentes de seguridad.