Luego de que el 1 de diciembre se detectara actividad del primer exploit conocido para la vulnerabilidad zero-day de ejecución remota de código (RCE) en Log4j (CVE-2021-44228), la librería para la generación de registros de logs en Java desarrollada por Apache, el 14 de diciembre se descubrió una segunda vulnerabilidad (CVE-2021-45046).

Este segundo fallo es de una severidad moderada (recibió un puntaje de 3.7 sobre 10 en la escala CVSS) y está presente incluso en la versión 2.15.0 que se lanzó hace una semana para corregir la primera vulnerabilidad, la cual es extremadamente crítica y fue catalogada con una severidad de 10 sobre 10. Actualmente ya está disponible la versión 2.16.0.

Al parecer, el parche para la CVE-2021-44228 en la versión 2.15.0 estaba incompleto y permitía la explotación de un segundo fallo, explicó Apache Software Foundation. Esta segunda vulnerabilidad permite a un actor malicioso llevar adelante ataques de denegación de servicio (DDoS) y fue reparada en la versión 2.16.0, por lo que se recomienda actualizar cuanto antes. Según explicaron especialistas de Cloudflare, esta segunda vulnerabilidad también está siendo explotada activamente.

Por si fuera poco, investigadores de la compañía Praetorian descubrieron una tercera vulnerabilidad en la versión 2.15.0 de Log4j. La misma permitiría a un actor malicioso bajo ciertas circunstancias exfiltrar datos sensibles de las víctimas. Según explicaron los especialistas, los detalles técnicos no serán divulgados por el momento para evitar que la situación se vuelva más compleja con los actuales intentos de explotación de la primera vulnerabilidad. Sin embargo, publicaron un video que demuestra la exfiltración en la versión 2.15.0.

Mientras tanto…

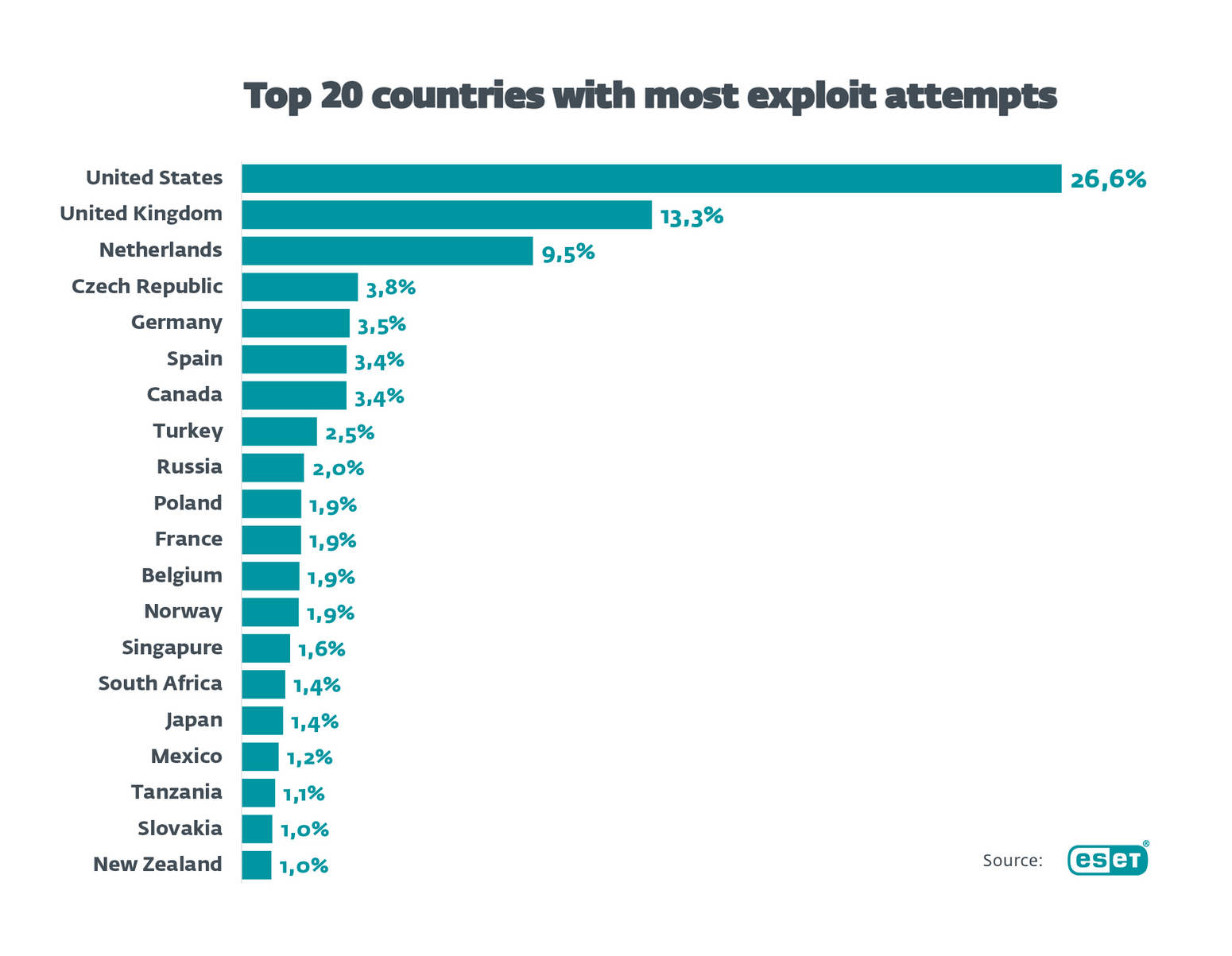

Considerando que la librería Log4j es ampliamente utilizada y por lo tanto una enorme cantidad de compañías y servicios reconocidos podrían estar expuestos a este fallo, días después de que se lanzó el parche para la zero-day el pasado 10 de diciembre, desde ESET comenzamos a detectar actividad maliciosa en todo el mundo intentando explotar la vulnerabilidad, aunque en mayor porcentaje en Estados Unidos y Reino Unido.

Top 20 de países con más detecciones del exploit

Los investigadores de ESET detectaron también que han estado escaneando la red en busca de UniFi Video, un sistema de la compañía Ubiquiti para la administración de cámaras de seguridad vía IP cuyo ciclo de vida terminó. Este sistema tiene versiones vulnerables tanto para Linux como para Windows y hay más de 8500 sistemas corriendo estas versiones.

Por otra parte, otras compañías de seguridad registraron en menos de 24 horas más de 60 nuevas variantes de exploit original y también se detectó al menos 10 muestras de malware diferentes intentando explotar la CVE-2021-44228, desde mineros de criptomonedas, troyanos como Tsunami o Mirai, así como herramientas como Meterpreter para realizar pruebas de pentesting. Por si fuera poco, ya se registró el primer grupo de ransomware aprovechando la vulnerabilidad log4shell. Se llama Khonsari y se sabe que los actores de amenaza detrás de este ransomware utilizaban el mismo servidor para distribuir el RAT Orcus. Por otra parte, en las últimas horas se detectó la explotación de Log4Shell para obtener acceso inicial y descargar el el ransomware Conti.

🔥[Breaking blog] Ransomware Advisory:#Log4Shell Exploitation for Initial Access & Lateral Movement

1⃣Log4Shell |2⃣Discovery: Conti Becomes The First Sophisticated Crimeware Group Weaponizing Log4j2 |3⃣Early Warning: Ransomware Exploitation of Vulnhttps://t.co/kev5HbIVgS pic.twitter.com/IiTlIXYCp6

— Vitali Kremez (@VK_Intel) December 17, 2021

Desde ESET publicamos el siguiente artículo que incluye pasos para la mitigación de la CVE-2021-44228, cómo detectar la presencia de Log4j en Linux y Windows y cómo detectar también los intentos de explotación de esta vulnerabilidad.

Además, invitamos a escuchar el último episodio del podcast Conexión Segura, en el cual Cecilia Pastorino, Security Researcher de ESET Latinoamérica explica cuál es el impacto de esta vulnerabilidad y por qué genera tanta preocupación.

Lectura relacionada: Lo que todo líder de una empresa debe saber sobre Log4Shell